Jboss反序列化漏洞复现(CVE-2017-12149)

Jboss反序列化漏洞复现(CVE-2017-12149)

一、漏洞描述

该漏洞为Java反序列化错误类型,存在于jboss的HttpInvoker组件中的ReadOnlyAccessFilter过滤器中。该过滤器在没有进行任何安全检查的情况下尝试将来自客户端的数据流进行反序列化,从而导致了漏洞。

二、漏洞影响版本

Jboss 5.x

Jboss 6.x

三、漏洞复现环境搭建

Win7 :192.168.10.171

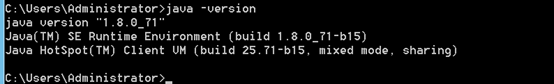

1、 安装java环境,测试java环境

2、 下载jboss-as-6.1.0-final,下载下来是一个压缩包 http://jbossas.jboss.org/downloads/

3、解压到一个目录(c:\jboss\)

4、新建环境变量

JBOSS_HOME:值为:C:\jboss\jboss-6.1.0.Final

在path中加入:%JBOSS_HOME%\bin;

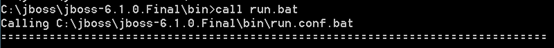

5、完成环境变量配置后,在C:\jboss\jboss-6.1.0.Final\bin下打开cmd,输入call run.bat,出现下图所示即成功启动。

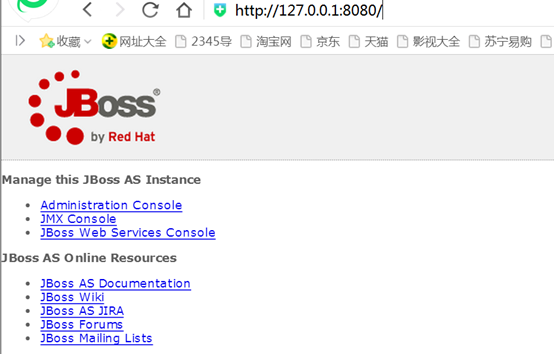

6、本地测试,在浏览器输入127.0.0.1:8080

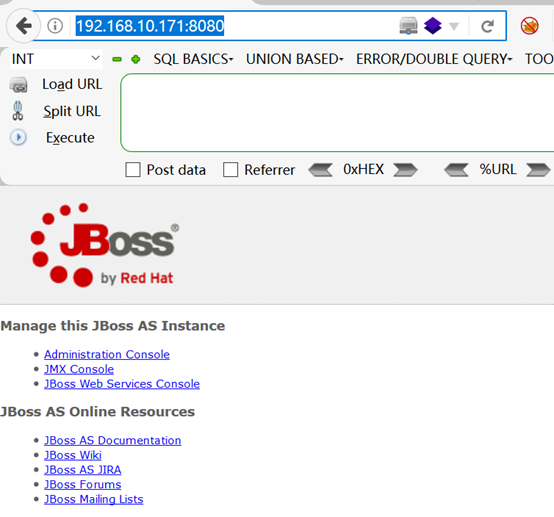

7、默认不能远程访问,需要修改配置文件,配置文件位置jboss-6.1.0.Final\server\default\deploy\jbossweb.sar\server.xml,然后重启jboss

8、测试远程访问

9、浏览器访问http://192.168.10.171:8080/invoker/readonly,若显示HTTP Status 500,则说明存在漏洞

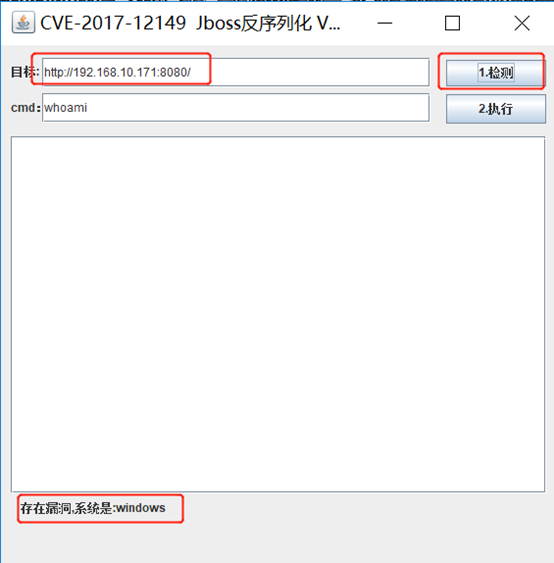

10、使用工具测试验证漏洞是否存在,工具下载地址: https://github.com/yunxu1/jboss-_CVE-2017-12149

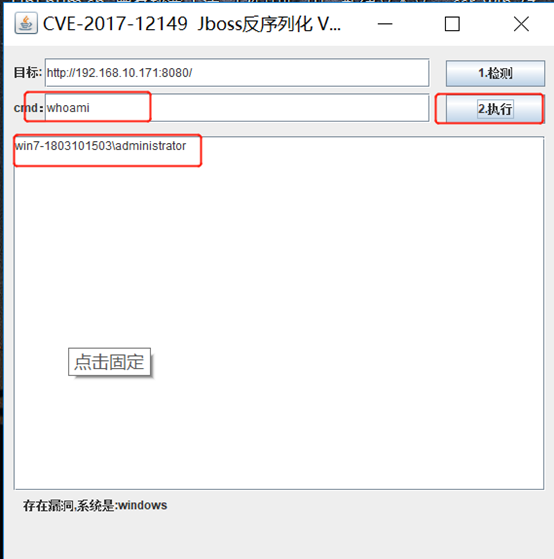

11、执行whomai命令

四、漏洞防御

1、升级版本

2、不需要的http-invoker.sar组件,删除此组件

Jboss反序列化漏洞复现(CVE-2017-12149)的更多相关文章

- jboss反序列化漏洞复现(CVE-2017-7504)

jboss反序列化漏洞复现(CVE-2017-7504) 一.漏洞描述 Jboss AS 4.x及之前版本中,JbossMQ实现过程的JMS over HTTP Invocation Layer的HT ...

- jboss CVE-2015-7501 反序列化漏洞复现

JBOSS反序列化漏洞 环境: vulfocus jboss CVE-2015-7501 云服务器 kali攻击机 基本原理:JBoss在/invoker/JMXInvokerServlet请求中读取 ...

- JAVA反序列化漏洞复现

目录 Weblogic反序列化漏洞 Weblogic < 10.3.6 'wls-wsat' XMLDecoder 反序列化漏洞(CVE-2017-10271) Weblogic WLS Cor ...

- weblogic AND jboss 反序列化漏洞

C:\Program Files\Java\jboss-4.2.3.GA\server\default\deploy\http-invoker.sar\invoker.war\WEB-INF serv ...

- WebLogic XMLDecoder反序列化漏洞复现

WebLogic XMLDecoder反序列化漏洞复现 参考链接: https://bbs.ichunqiu.com/thread-31171-1-1.html git clone https://g ...

- php反序列化漏洞复现过程

PHP反序列化漏洞复现 测试代码 我们运行以上代码文件,来证明函数被调用: 应为没有创建对象,所以构造函数__construct()不会被调用,但是__wakeup()跟__destruct()函数都 ...

- php反序列化漏洞复现

超适合小白的php反序列化漏洞复现 写在前头的话 在OWASP TOP10中,反序列化已经榜上有名,但是究竟什么是反序列化,我觉得应该进下心来好好思考下.我觉得学习的时候,所有的问题都应该问3个问题: ...

- fastjson =< 1.2.47 反序列化漏洞复现

fastjson =< 1.2.47 反序列化漏洞复现 HW期间爆出来一个在hw期间使用的fastjson 漏洞,该漏洞无需开启autoType即可利用成功,建议使用fastjson的用户尽快升 ...

- Apache Shiro反序列化漏洞复现

Apache Shiro反序列化漏洞复现 0x01 搭建环境 获取docker镜像 Docker pull medicean/vulapps:s_shiro_1 重启docker system res ...

随机推荐

- JavaWEB路径总结

这篇文章是小编一直想写的一篇,主要是对web阶段中各个路径进行的一些总结,希望读者看过之后对于路径方面有一个清晰的认识.首先声明一点:世界上一切东西都是相对的,对于这点而言,相信大家并不陌生,从初中开 ...

- Django的的安装和配置

1. 下载 1. 命令行 pip install django==1.11.18 -i https://pypi.douban.com/simple/ 2. 创建项目 1. 命令行 django-ad ...

- 确认过眼神,看清HTTP协议

导读:什么是 HTTP?它有什么属性?我们常用的是什么呢?快来阅读本文,将会为你一一道来. 什么是 HTTP 协议? 在了解HTTP之前,我们需要了解什么是网络通信模型(也就是我们常说的 OSI 模型 ...

- spring 5.x 系列第3篇 —— spring AOP (xml配置方式)

文章目录 一.说明 1.1 项目结构说明 1.2 依赖说明 二.spring aop 2.1 创建待切入接口及其实现类 2.2 创建自定义切面类 2.3 配置切面 2.4 测试切面 附: 关于切面表达 ...

- VUE、微信for动态变量取值(拼接取值)

item.value是其它循的值如value=[1,2,3] {{'images[arrAy' + item.value+']'}} 那么拼接结果是 {{images[arrAy1]}}, {{ima ...

- JS工具整理

1.获取今日日期:摘抄地址:https://www.cnblogs.com/carekee/articles/1678041.html getTodayFmt('yyyy-MM-dd') getTod ...

- 【记录】Mysql数据库更新主键自增

语法:id从1000开始自增: ALTER TABLE 表名 AUTO_INCREMENT = 1000;

- Axure中怎么制作锚点

实现目标 点击导航条不同的菜单,页面跳到菜单相应的位置,实现页面自动滚动. 1. 拖入编辑区3个矩形,并相应命名为菜单1,菜单2 ,菜单3: 2. 再新建3个想要制作的文本框准备进行锚点滚动: 3 ...

- CentOS 7 使用 HP 打印机

通常 hp 打印机应该是直接就能用的,但 centos 7 就一直遇到 printing job stopped 的情况.查看 http://localhost:631/printers/ 并没什么用 ...

- 常用的方法论-Q12