逆向破解之160个CrackMe —— 015

CrackMe —— 015

160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序

CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 crackme 的人可能是程序员,想测试一下自己的软件保护技术,也可能是一位 cracker,想挑战一下其它 cracker 的破解实力,也可能是一些正在学习破解的人,自己编一些小程序给自己破。

| 编号 | 作者 | 保护方式 |

| 015 | blaster99 | Nag,Serial(VB5) |

工具

x32dbg

开始破解之旅

ON.1

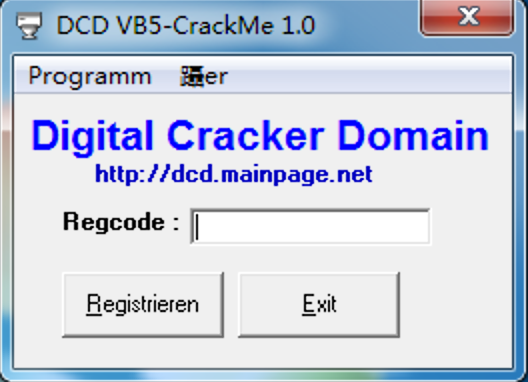

首先我们打开程序,发现NAG窗口

我们要想办法先去掉这个窗口

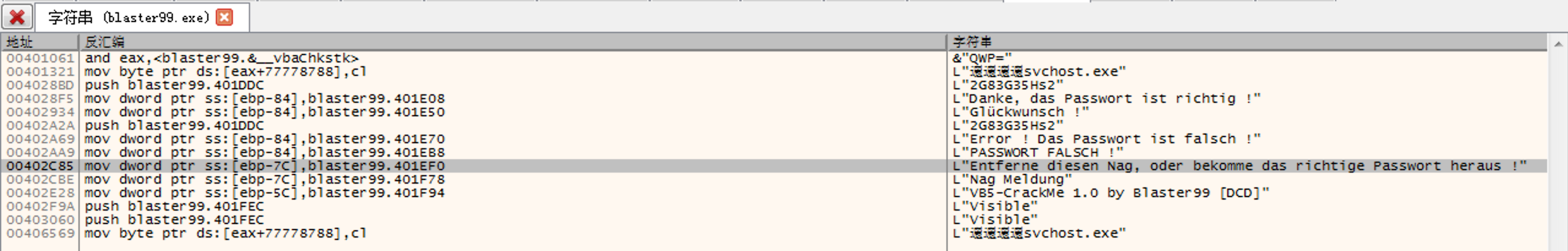

使用x32dbg打开015号程序,右键搜索字符串

我们看到了00402C85这个地址是NAG的提示字符串地址,点击进入该地址

我们向上翻看来到段首处

00402C12 | 5B | pop ebx |

00402C13 | C9 | leave |

00402C14 | C2 | ret |

00402C17 | | push ebp | NAG 段首处

00402C18 | 8BEC | mov ebp,esp |

00402C1A | 83EC 0C | sub esp,C |

00402C1D | | push <JMP.&__vbaExceptHandler> |

我们将00402C17改为ret意思是进入NAG处直接返回,即可跳过NAG

我们将其修改为ret运行

bingo ~程序直接运行,去除NAG窗口成功

ON.2

爆破方式

根据我们之前搜索到的字符串00402A69地址处,该地址是错误字符串地址

004028F5处按照汉意是正确字符串

地址=004028F5

反汇编=mov dword ptr ss:[ebp-],.401E08

字符串=L"Danke, das Passwort ist richtig !" 地址=00402C85

反汇编=mov dword ptr ss:[ebp-7C],.401EF0

字符串=L"Entferne diesen Nag, oder bekomme das richtige Passwort heraus !"

我们双击进入004028F5地址处,向上翻看来到最近的一个跳转出

004028B5 | E8 84E8FFFF | call <JMP.&__vbaHresultCheckObj> |

004028BA | FF75 A8 | push dword ptr ss:[ebp-] |

004028BD | DC1D4000 | push .401DDC | 401DDC:L"2G83G35Hs2"

004028C2 | E8 83E8FFFF | call <JMP.&__vbaStrCmp> |

004028C7 | 8BF8 | mov edi,eax |

004028C9 | 8D4D A8 | lea ecx,dword ptr ss:[ebp-] |

004028CC | F7DF | neg edi |

004028CE | 1BFF | sbb edi,edi |

004028D0 | | inc edi |

004028D1 | F7DF | neg edi |

004028D3 | E8 60E8FFFF | call <JMP.&__vbaFreeStr> |

004028D8 | 8D4D A4 | lea ecx,dword ptr ss:[ebp-5C] |

004028DB | E8 52E8FFFF | call <JMP.&__vbaFreeObj> |

004028E0 | :3BFE | cmp di,si |

004028E3 | 0F84 F3000000 | je .4029DC |

004028E9 | 6A | push |

004028EB | 8D95 74FFFFFF | lea edx,dword ptr ss:[ebp-8C] | edx:EntryPoint

004028F1 | 5E | pop esi |

004028F2 | 8D4D AC | lea ecx,dword ptr ss:[ebp-] |

004028F5 | C785 7CFFFFFF 081E4000 | mov dword ptr ss:[ebp-],.401E08 | 401E08:L"Danke, das Passwort ist richtig !"

004028FF | 89B5 74FFFFFF | mov dword ptr ss:[ebp-8C],esi |

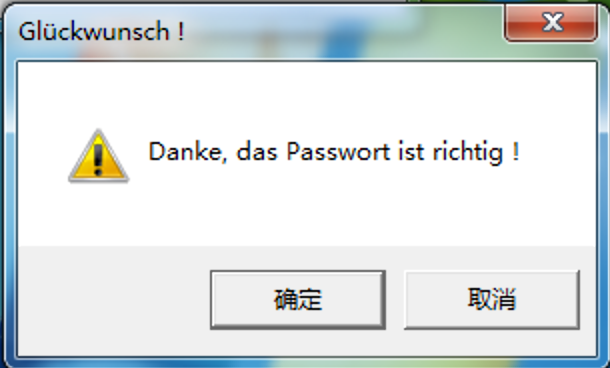

我们将004028E3地址处修改为NOP,在输入框内输入任意数据,点击Registeren按钮

bingo ~破解成功

追码方式

我们继续向上翻看,发现004028BD处有可疑字符串,我们将“2G83G35Hs2”输入到输入框内,点击注册按钮

bingo~ 追码成功

逆向破解之160个CrackMe —— 015的更多相关文章

- 逆向破解之160个CrackMe —— 001

CrackMe —— 001 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 002-003

CrackMe —— 002 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 004-005

CrackMe —— 004 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 013

CrackMe —— 013 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 014

CrackMe —— 014 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 016

CrackMe —— 016 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 017

CrackMe —— 017 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 018

CrackMe —— 018 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 025

CrackMe —— 025 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

随机推荐

- Java 并发系列之二:java 并发机制的底层实现原理

1. 处理器实现原子操作 2. volatile /** 补充: 主要作用:内存可见性,是变量在多个线程中可见,修饰变量,解决一写多读的问题. 轻量级的synchronized,不会造成阻塞.性能比s ...

- java基础之 数据类型 & 值传递 引用传递 & String & 四种引用类型

一.Java数据类型 分为基本数据类型与引用数据类型 基本数据类型: byte:Java中最小的数据类型,在内存中占1个字节(8 bit),取值范围-128~127,默认值0 short:短整型,2个 ...

- 【06月18日】A股滚动市净率PB历史新低排名

2010年01月01日 到 2019年06月18日 之间,滚动市净率历史新低排名. 上市三年以上的公司,2019年06月18日市净率在30以下的公司. 来源:A股滚动市净率(PB)历史新低排名. 1 ...

- 【计算机视觉】ImageNet介绍

ImageNet介绍 ImageNet 是一个计算机视觉系统识别项目, 是目前世界上图像识别最大的数据库.是美国斯坦福的计算机科学家,模拟人类的识别系统建立的.能够从图片识别物体.ImageNet是一 ...

- cad.net 图元延迟显示,动画效果,编辑器延迟发送提示.

public class Command_test { [CommandMethod("tt", CommandFlags.Modal | CommandFlags.UsePick ...

- TRex,一个基于DPDK的数据包发生器,测试仪

1. introduction TRex是cisco基于Intel dpdk开发的软件程序.推荐在CentOS/RHEL 7.6, 64bits中运行,否则connectx-4网卡不可使用. 笔者在U ...

- Python【每日一问】26

问: [基础题]:输入一行字符,分别统计出其中英文字母.空格.数字和其它字符的个数 [提高题]:一球从 100 米高度自由落下,每次落地后反跳回原高度的一半:再落下,求它在第 10 次落地时,共经过多 ...

- laravel如何引用外部文件

(1).首先在app\Http\routes.php中定义路由: 1 2 3 Route::get('view','ViewController@view'); Route::get('article ...

- SQLServer字符串与数字拼接

1.使用cast‘’+cast(@ID as varchar) 2.使用LTrim‘’+LTrim(@ID) 感觉第二种方式代码简单,但是可读性不好.

- Svn CleanUp failed解决方案

在项目目录下找到wc.db文件,使用sqlite工具打开,清空main下的WC_LOCK和 WORK_QUEUE表即可.