EXP7 网络欺诈技术防范(修改版)

实践内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。

1、简单应用SET工具建立冒名网站

2、ettercap DNS spoof

3、结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

1.实验后回答问题

(1)通常在什么场景下容易受到DNS spoof攻击

局域网内的攻击,连接公共场所的wifi

(2)在日常生活工作中如何防范以上两攻击方法

对于网络中的冒名网站,首先我们在输入个人信息,口令前先检查下域名地址是否正确,这样会大大避免中招的概率,还有就是不要不要随便信任别人发的链接地址。

对于dns攻击,我们可以使用IP地址直接访问重要的网站,也可以将网关的ip和mac静态地址绑定,在外面避免链接不信任的Wi-Fi。

2.实验总结与体会

这次实验看起来很简单,但是其中涉及到了很多的知识,让我对以前学过的针对网络安全协议的攻击有了一个深刻的认知,同样对apache和ettercap的应用也有了一定的了解。

3.实践过程记录

URL攻击实验前准备

1、kali虚拟机和靶机(win7、xp等操作系统)能ping通;

2、为了使得apache开启后,靶机通过ip地址可以直接访问到网页,apache的监听端口号应该为80,下面是查看与修改方法。

- 在终端中输入命令:

netstat -tupln |grep 80,查看80端口是否被占用,如下图所示,我的被PID=750的进程占用了。

- 输入命令

kill 750,杀死进程。再次输入:netstat -tupln |grep 80,查看端口占用情况,如下图所示,80端口经没有被占用了。

3、查看apache的配置文件中的监听端口是否为80

在终端中输入命令:

sudo vi /etc/apache2/ports.conf.修改图中框住的部分为80,并保存文件

实践步骤

1、在终端中输入命令:apachectl start打开apache2.

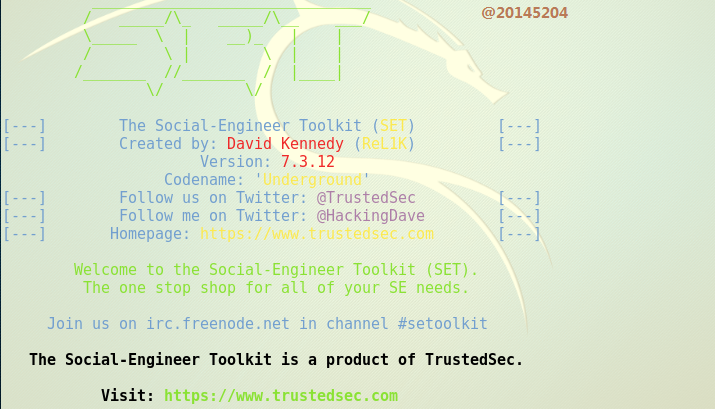

2、按ctl+T,新开一个终端窗口输入:setoolkit,如下图所示是开启界面。

3、之后是选项环节,这一步在这里我们选择1(社会工程学攻击)

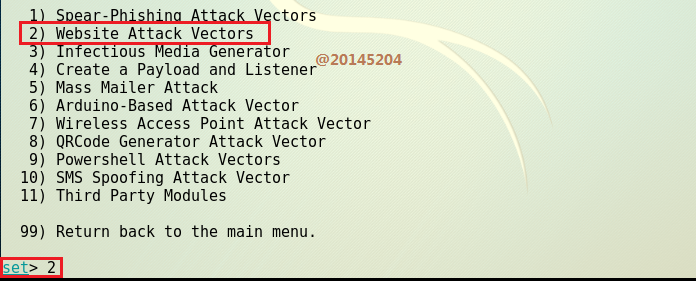

4、接下来选择2,网页攻击

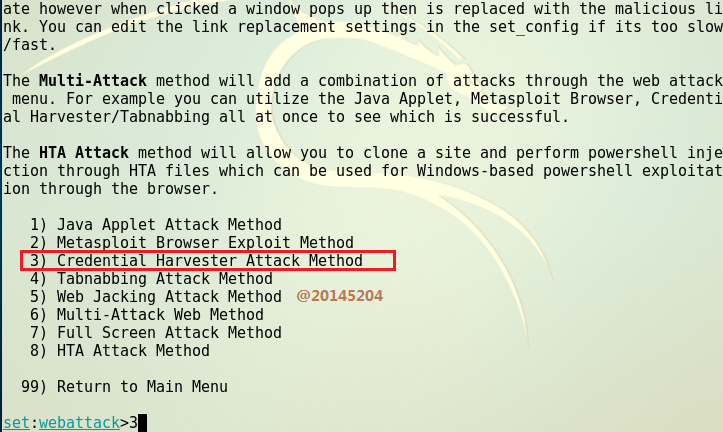

5、选择3,钓鱼网站攻击

6、继续选择2,克隆网站

7、之后出现提示,需要输入ip地址,这里输入kali的IP

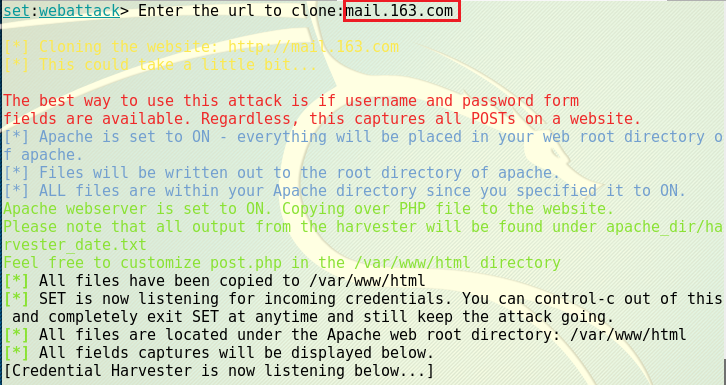

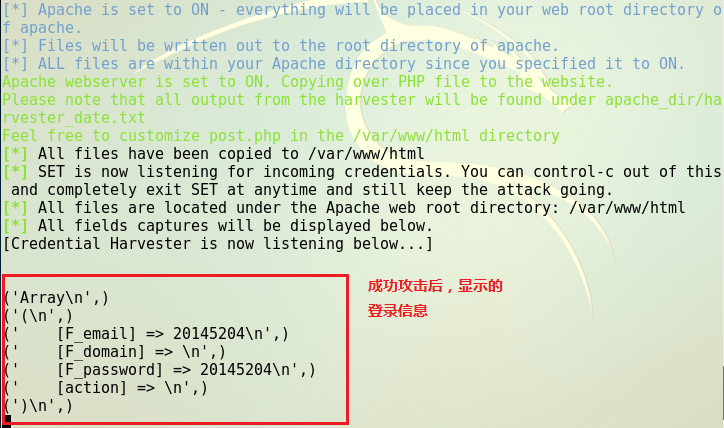

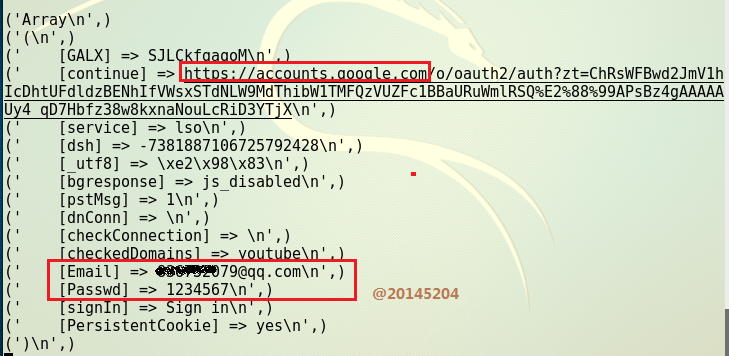

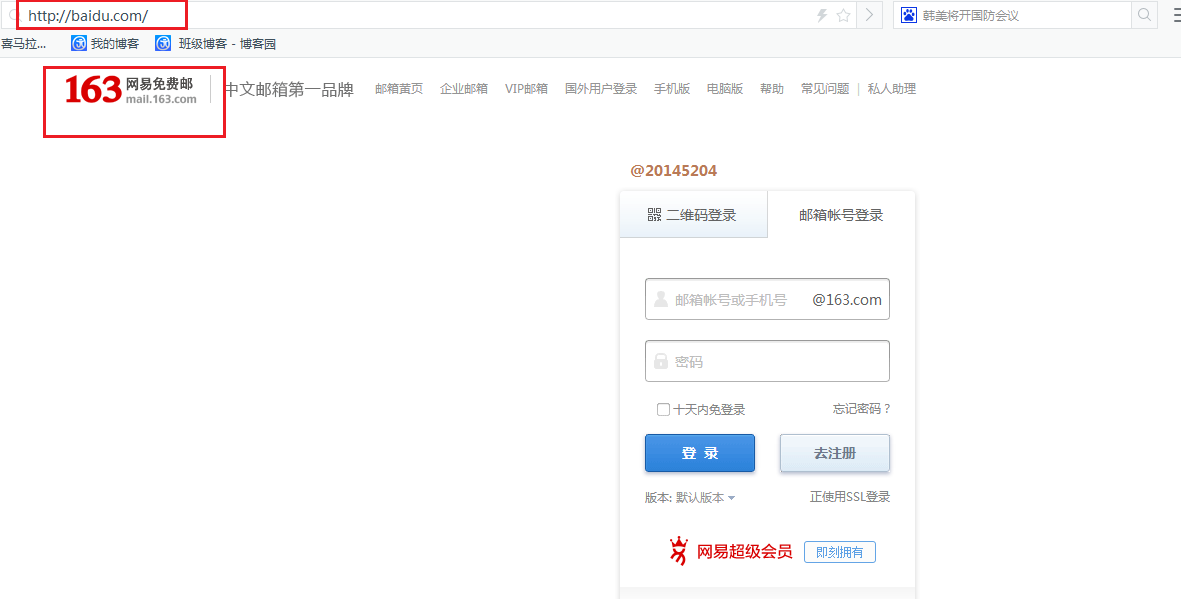

8、输入需要克隆的网页:mail.163.com,之后就开始监听了,界面如下图所示。

9、克隆好的钓鱼网站不能直接发送IP地址,需要对网页域名进行伪装,以诱骗收信人的点击。登入:http://short.php5developer.com/,如下图所示输入kali的ip后,点击short,得到伪装地址:

10、将得到伪装地址在靶机的浏览器中打开,会先出现如下图示的界面:

11、10秒后会跳转到一个假的163邮箱登录界面,输入账号登录:

12、在kali端的/var/www/html的文件夹下,会自动生成一个以攻击时间命名的文件,打开后会看到相关登录信息

- 在163网站上我一直没有成功,后来换了一个比较感觉比较弱的网站(这里不便说明具体哪个网站),就成功了。

13、 实在找不到网站的话,我们也可以换一种方式,在最后一个选项选择的时候不要选site cloner,选择1(Web Templates),之后会有固定的几个网站让你选,也能成功。

dns欺骗攻击实验前准备

1、主机和kali之间可以ping通

2、输入命令:ifconfig eth0 promisc改kali网卡为混杂模式

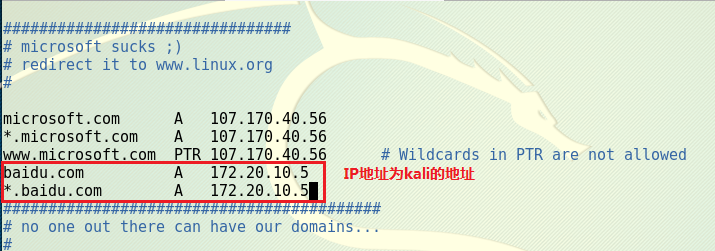

3、对ettercap的dns文件进行编辑。输入命令vi /etc/ettercap/etter.dns,在如下图示的位置添加两条指令:

实验步骤:

1、在本机windows系统中打开cmd,输入ipconfig,查看本机ip和网卡地址,如下图:

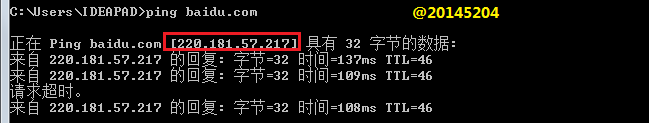

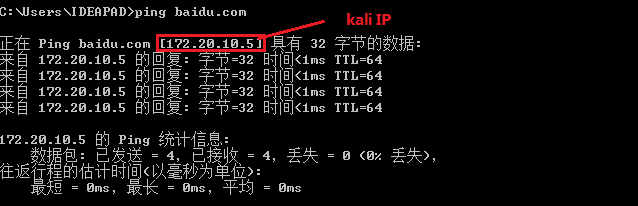

2、在cmd中输入ping baidu.com,查看百度的ip地址。

3、开始在kali中攻击,输入ettercap -G,开启ettercap,会自动弹出来一个ettercap的可视化界面,点击工具栏中的Sniff——>unified sniffing.

4、之后会弹出下面的界面,选择eth0——>ok

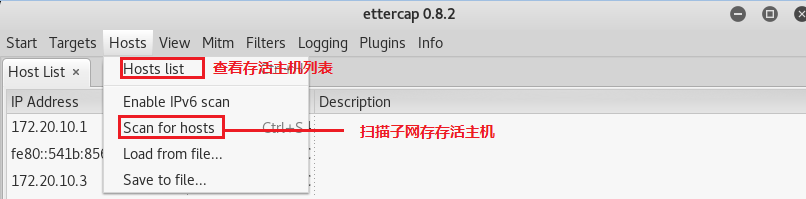

5、在工具栏中的host下点击扫描子网,并查看存活主机,如下图所示:

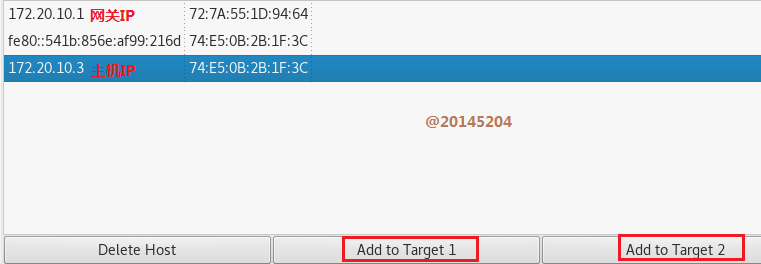

6、存活主机如下图所示,并分别加入Target 1,Target 2

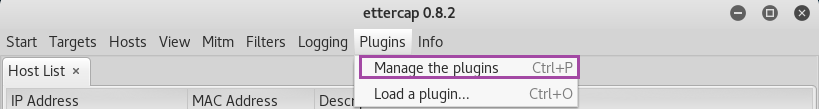

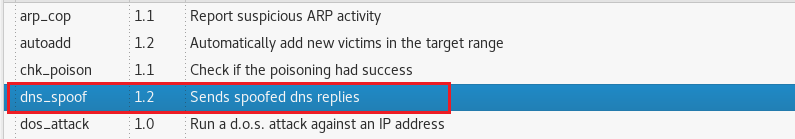

7、选择添加一个dns欺骗的插件

8、双击这个插件就可以使用了

9、点击右上角的start开始sniffing。

10、在windows系统下cmd中输入ping baidu.com,可以发现,已经成功连接到kali上了。

11、如果打开kali的apache的话,登录百度,看到的是我之前设置的网页

EXP7 网络欺诈技术防范(修改版)的更多相关文章

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155202张旭 Exp7 网络欺诈技术防范

20155202张旭 Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造 ...

- 20155207 EXP7 网络欺诈技术防范

20155207 EXP7 网络欺诈技术防范 实验内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. 具体有 (1)简单应用SET工具建立冒名网站 (2)etterca ...

- 2017-2018 Exp7 网络欺诈技术防范 20155214

目录 Exp7 网络欺诈技术防范 实验内容 信息收集 知识点 Exp7 网络欺诈技术防范 实验内容 实验环境 主机 Kali 靶机 Windows 10 实验工具 平台 Metaploit 信息收集 ...

- 20155216 Exp7 网络欺诈技术防范

Exp7 网络欺诈技术防范 基础问题回答 1.通常在什么场景下容易受到DNS spoof攻击? 1.在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造的数据包,从而 ...

- Exp7 网络欺诈技术防范

Exp7 网络欺诈技术防范 基础问题回答 1.通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造的数据包,从而修改 ...

- 20155304《网络对抗》Exp7 网络欺诈技术防范

20155304<网络对抗>Exp7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网 ...

- 20155306 白皎 《网络攻防》 EXP7 网络欺诈技术防范

20155306 白皎 <网络攻防> EXP7 网络欺诈技术防范 问题回答 (1)通常在什么场景下容易受到DNS spoof攻击 局域网内的攻击以及连接公众场所的共享wifi (2)在日常 ...

随机推荐

- js函数中写默认值的几种方式(常见的)

<script> <!--第一种写法,我更喜欢第一种写法直观一些--> function Person(name){ this.name = name || '默认名字乔丹'; ...

- vue+element-ui中的表单验证(电话等等)

1. 2. 3. ============================================================上代码============================ ...

- phpstudy一系列安装问题

phpStudy是一款PHP调试环境的程序集成包,该程序包集成最新的Apache+PHP+MySQL+phpMyAdmin+ZendOptimizer,一次性安装,无须配置即可使用,是非常方便.好用的 ...

- HDU 3117 Fibonacci Numbers(矩阵)

Fibonacci Numbers [题目链接]Fibonacci Numbers [题目类型]矩阵 &题解: 后4位是矩阵快速幂求,前4位是用log加Fibonacci通项公式求,详见上一篇 ...

- mybatis batchinsert

<?xml version="1.0" encoding="UTF-8" ?><!DOCTYPE mapper PUBLIC "-/ ...

- 【Spring学习笔记-MVC】Spring MVC之多文件上传 (zhan)

http://www.cnblogs.com/ssslinppp/p/4607330.html (zhan)

- memory consistency

目前的计算机系统中,都是shared memory结构,提供统一的控制接口给软件, shared memory结构中,为了memory correctness,可以将问题分为:memory consi ...

- 转:php 5.5源码安装全过程

下载 PHP 源码包 # wget http://cn2.php.net/distributions/php-5.5.15.tar.bz2 # tar xf php-5.5.15.tar.bz2 -C ...

- 特征点方法 - Harris和SURF的手工实现

整理去年做的小项目,纪念我的图像处理入门. 因为要在DSP上实现,所以完全手工C代码垒起来的,还要保证和PC端跑的结果一样,觉得可能特殊场景会有用,上传github,没有依赖任何库: 格式注释什么的暂 ...

- Dirichlet分布深入理解

Dirichlet分布 我们把Beta分布推广到高维的场景,就是Dirichlet分布.Dirichlet分布定义如下 Dirichlet分布与多项式分布共轭.多项式分布定义如下 共轭关系表示如下 D ...