使用metasploit做SNMP扫描和利用

使用MSF用于SNMP扫描

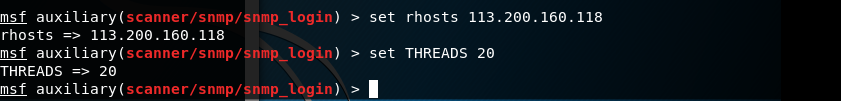

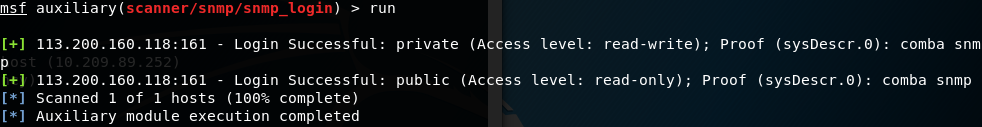

auxiliary/scanner/snmp/snmp_login

介绍

补充知识:

在执行SNMP扫描之前,需要了解几件事情。首先,“只读”和“读写”团体名(community string)对于可以提取或修改哪种类型信息发挥着重要作用。如果您可以“猜到”是“只读”或“读写”的确认字符串,你就可以获得更大的访问权限。此外,如果SNMP管理的是基于Windo

ws的设备,通常会使用RO / RW确认字符串,这就意味着您可以获取各种对攻击者很有价值的信息,如补丁级别,服务运行,上次重新启动次数,系统上的用户名,路由信息。

模块作用 : 其扫描范围的IP地址来确定SNMP设备团体字符串的模块。

参数

BLANK_PASSWORDS :空密码(可选)

RHOSTS :目标

THREADS : 线程 PASS_FILE :字典文件(默认使用自带字典,也可以自己指定密码文件)

使用

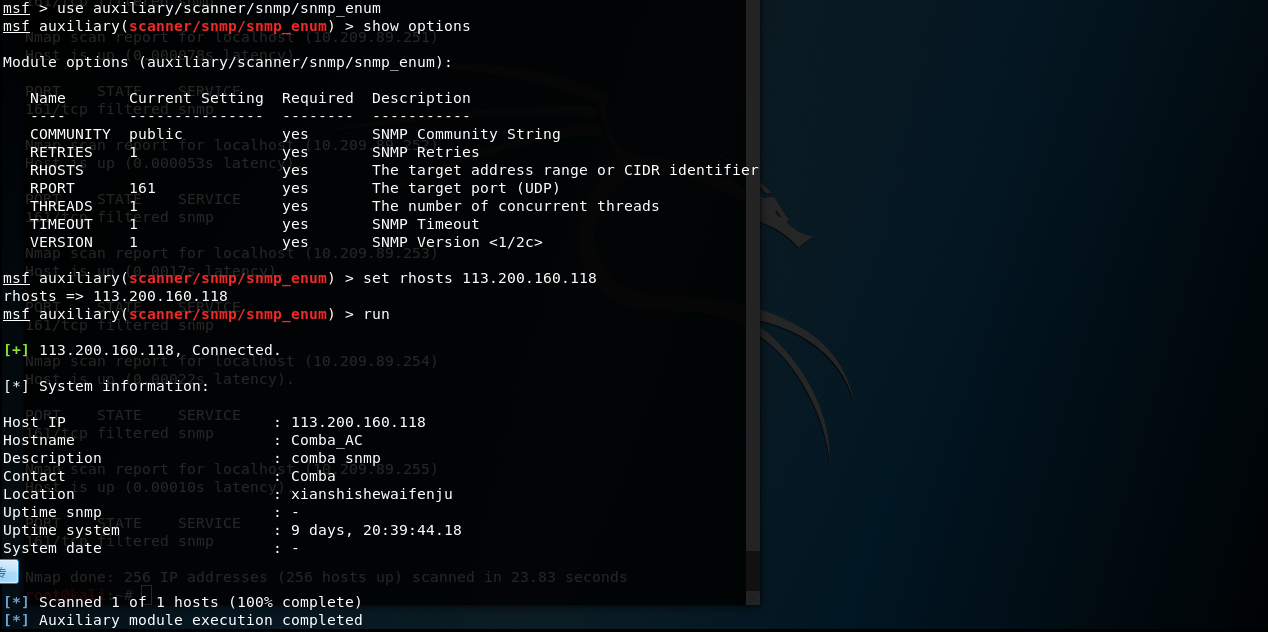

auxiliary/scanner/snmp/snmp_enum

介绍

作用:

获取到community

如果有可读权限,可以使用这个模块读取系统信息

参数

COMMUNITY : 团体字符串 RHOSTS : 目标

使用

读取信息的多少也是不一样的,我在其他测试过程中,可以读取很多信息,本次测试的主机能读取的系统信息很少。

补充:

还有别的方法可以读取系统信息

https://www.cnblogs.com/-wenli/p/9571057.html

auxiliary/scanner/snmp/snmp_enumusers

介绍

作用:

用于windows系统

枚举用户列表

参数

RHOSTS : 目标 COMMUNITY : 团体字符串

使用

使用模块没有扫描出用户,后来使用nmap扫了下,发现是个unix系统,注意这个模块只能用在windows上。

auxiliary/scanner/snmp/snmp_enumshares

介绍

作用:

显示非隐藏的文件共享

只能用于windows系统

参数

RHOSTS : 目标 COMMUNITY : 团体字符串

使用

在这里就不多演示,方法都一样。

auxiliary/scanner/snmp/snmp_set

介绍

作用:

修改系统配置

前提条件是获得目标community,以及有可写权限

参数

OID :每个设置选项都有一个编号

OIDVALUE :设置选项的值

RHOSTS :目标

snmp oid

补充:https://www.cnblogs.com/-wenli/p/9571245.html

使用:

这里不做演示。

使用metasploit做SNMP扫描和利用的更多相关文章

- metasploit常用服务扫描和利用模块

metasploit常用服务扫描和利用模块 SMB扫描 smb枚举auxiliary/scanner/smb/smb_enumusers 扫描命名管道auxiliary/scanner/smb/pip ...

- metasploit framework(八):snmp扫描,暴力破解

snmp扫描linux 设置相关参数,这里使用的默认字典,你可以自己制定字典. run 然后使用枚举模块 设置相关参数 run,详细的信息就枚举出来了 snmp扫描windows 先枚举用户 设置目标 ...

- 网络安全-主动信息收集篇第二章SNMP扫描

SNMP扫描: snmp在中大型企业中可以用来做网络管理和网络监控的使用,当开启了snmp简单网络管理后,那么客户机就可以通过这个协议向该设备发送snmp协议内容可以轻松查询到目标主机的相关信息. 以 ...

- 14.使用Crunch创建字典----Armitage扫描和利用----设置虚拟渗透测试实验室----proxychains最大匿名

使用Crunch创建字典 kali自带的字典 usr/share/wordlists cd Desktop mkdir wordlists cd wordlists/ crunch --help cr ...

- idea 安装findBugs 可以做代码扫描,也可以导出扫描结果生成扫描报告

idea 安装findBugs 可以做代码扫描,也可以导出扫描结果生成扫描报告 https://my.oschina.net/viakiba/blog/1838296 https://www.cnbl ...

- Kali linux 2016.2(Rolling)中metasploit的端口扫描

目前常见的端口扫描技术一般有如下几类: TCP Connect.TCP SYN.TCP ACK.TCP FIN. Metasploit中的端口扫描器 Metasploit的辅助模块中提供了几款实用的 ...

- 持续集成工具之jenkins+sonarqube做代码扫描

上一篇我们主要聊了下代码质量管理平台sonarqube的安装部署以及它的工作方式做了简单的描述和代码扫描演示:回顾请参考https://www.cnblogs.com/qiuhom-1874/p/13 ...

- 使用Metasploit进行端口扫描

Metasploit中不仅能够使用第三方扫描器Nmap等,在其辅助模块中也包含了几款内建的端口扫描器. 查看Metasploit框架提供的端口扫描工具: msf > search portsca ...

- 从零开始学安全(二十五)●用nmap做端口扫描

以上是常用的端口扫描 -T 用法 每个级别发包时间 当没有使用T 时默认的使用T3级别发包 半开扫描 先探测主机是否存活 再用-sS 扫描端口 容易造成syn 包攻击 就是利用僵尸主机 进 ...

随机推荐

- BroadcastReceiver的两种注册方式和使用

1.静态注册,在minifest文件中 <receiver android:name=".BroadcastReceiverDemo" > <intent-fil ...

- 【转】SSH服务详解

[转]SSH服务详解 第1章 SSH服务 1.1 SSH服务协议说明 SSH 是 Secure Shell Protocol 的简写,由 IETF 网络工作小组(Network Working Gro ...

- python 历险记(三)— python 的常用文件操作

目录 前言 文件 什么是文件? 如何在 python 中打开文件? python 文件对象有哪些属性? 如何读文件? read() readline() 如何写文件? 如何操作文件和目录? 强大的 o ...

- 【转】Python之列表生成式、生成器、可迭代对象与迭代器

[转]Python之列表生成式.生成器.可迭代对象与迭代器 本节内容 语法糖的概念 列表生成式 生成器(Generator) 可迭代对象(Iterable) 迭代器(Iterator) Iterabl ...

- NMS和soft-nms算法

非极大值抑制算法(nms) 1. 算法原理 非极大值抑制算法(Non-maximum suppression, NMS)的本质是搜索局部极大值,抑制非极大值元素. 2. 3邻域情况下NMS的实现 3邻 ...

- 为caffe添加最简单的全通层AllPassLayer

参考赵永科的博客,这里我们实现一个新 Layer,名称为 AllPassLayer,顾名思义就是全通 Layer,“全通”借鉴于信号处理中的全通滤波器,将信号无失真地从输入转到输出. 虽然这个 Lay ...

- Linux下clock计时函数学习

平时在Linux和Winows下都有编码的时候,移植代码的时候免不了发现一些问题.1. 你到底准不准?关于clock()计时函数首先是一段简单的测试代码,功能为测试从文本文件读取数据并赋值给向量最后打 ...

- 如何在linux下检测内存泄漏(转)

本文转自:http://www.ibm.com/developerworks/cn/linux/l-mleak/ 本文针对 linux 下的 C++ 程序的内存泄漏的检测方法及其实现进行探讨.其中包括 ...

- 命令行command line 使用 http proxy的设置方法 Setting Up HTTP Proxy in Terminal

Step 1: Install Shadowsocks Client Shadowsocks is an open-source proxy project to help people visit ...

- Python3学习笔记26-unittest模块

unittest单元测试框架,主要由四部分组成:测试固件.测试用例.测试套件.测试执行器 测试固件(test fixture) 测试固件有两部分,执行测试前的准备部分setUp(),测试执行完后的清扫 ...