2018-2019-2 网络对抗技术 20165227 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165227 Exp4 恶意代码分析

实验步骤:

- 使用的设备:Win7(虚拟机)、kali(虚拟机)

实验一:使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里。运行一段时间并分析该文件,综述一下分析结果。目标就是找出所有连网的程序,连了哪里,大约干了什么(不抓包的情况下只能猜),你觉得它这么干合适不。如果想进一步分析的,可以有针对性的抓包。

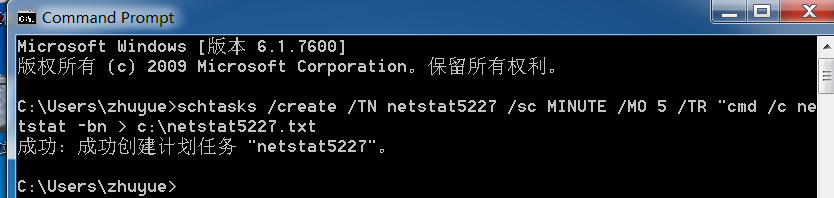

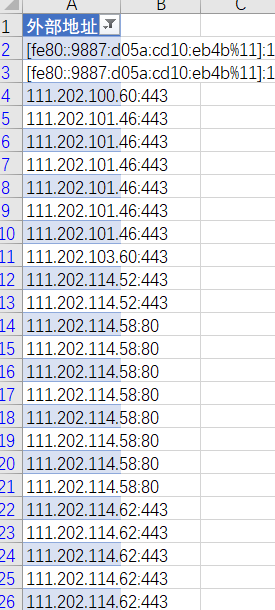

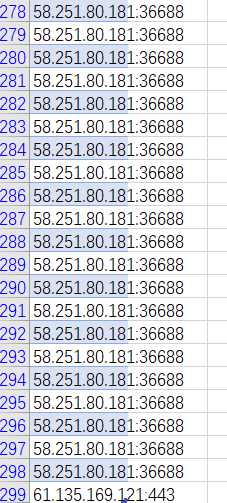

1、在win7命令行中输入命令,创建任务计划

2、创建文本文档,另存为脚本“netstat5227.bat”,再拖入C盘中

date /t >> c:\netstat5227.txt

time /t >> c:\netstat5227.txt

netstat -bn >> c:\netstat5227.txt

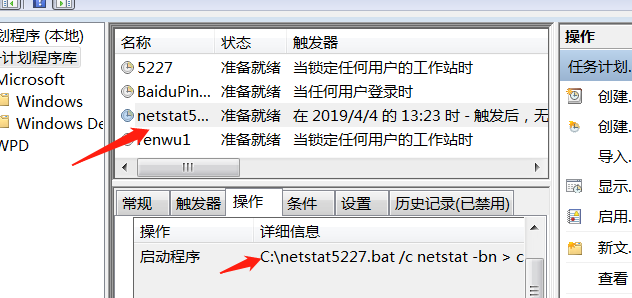

3、打开“任务计划程序”,找到刚刚创建的进程任务,双击进行设置

(PS:需要在常规页面里开启以最高权限执行 否则会出现不能运行的情况)

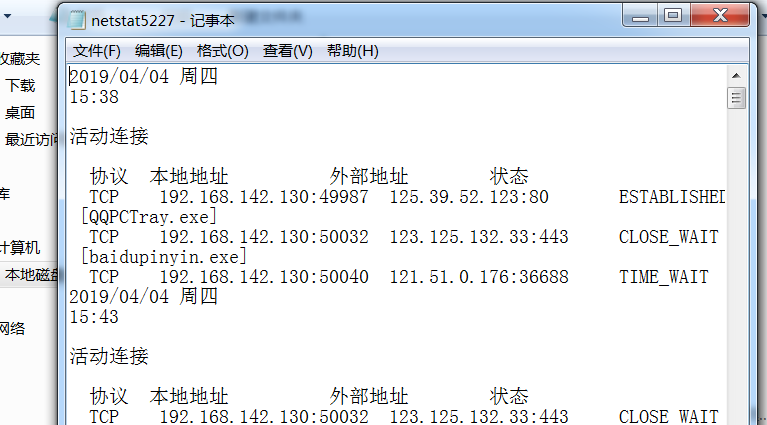

4、过了第一个五分钟后,txt中就会有更新的内容

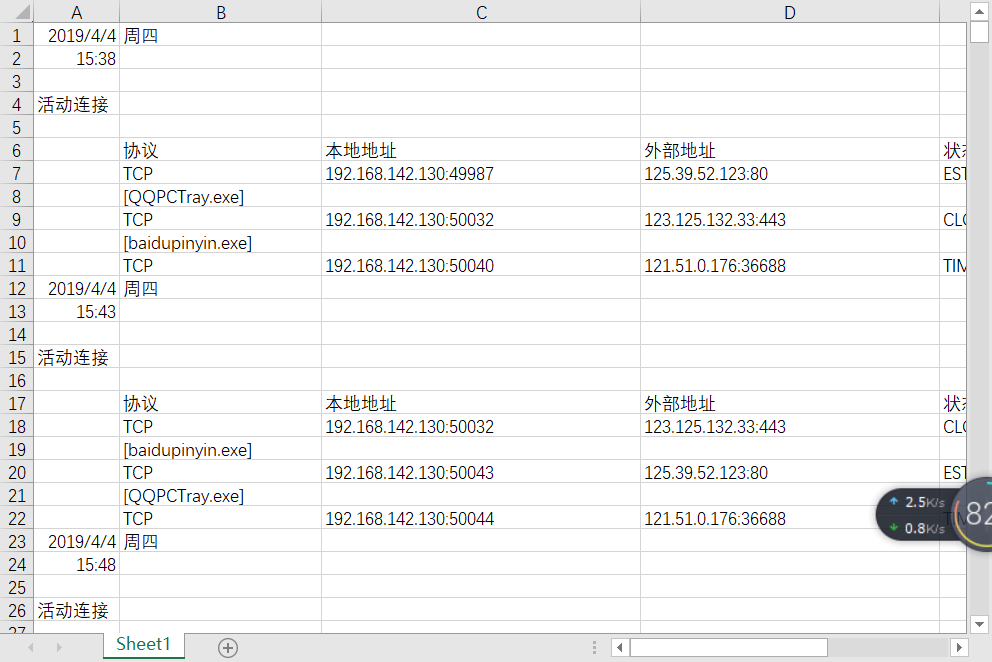

5、将txt文件导入excel进行统计分析

实验二:安装配置sysinternals里的sysmon工具,设置合理的配置文件,监控自己主机的重点事可疑行为

1、创建 sysmon5227.txt 作为配置文件

<Sysmon schemaversion="4.20">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<EventFiltering>

<!-- Log all drivers except if the signature -->

<!-- contains Microsoft or Windows -->

<ProcessCreate onmatch="exclude">

<Image condition="end with">chrome.exe</Image>

</ProcessCreate>

<FileCreateTime onmatch="exclude" >

<Image condition="end with">chrome.exe</Image>

</FileCreateTime>

<NetworkConnect onmatch="exclude">

<Image condition="end with">chrome.exe</Image>

<SourcePort condition="is">137</SourcePort>

<SourceIp condition="is">127.0.0.1</SourceIp>

</NetworkConnect>

<NetworkConnect onmatch="include">

<DestinationPort condition="is">80</DestinationPort>

<DestinationPort condition="is">443</DestinationPort>

</NetworkConnect>

<CreateRemoteThread onmatch="include">

<TargetImage condition="end with">explorer.exe</TargetImage>

<TargetImage condition="end with">svchost.exe</TargetImage>

<TargetImage condition="end with">winlogon.exe</TargetImage>

<SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread>

</EventFiltering>

</Sysmon>

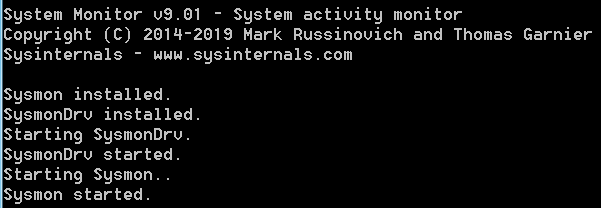

2、进入sysmon 解压的路径执行sysmon.exe -i C:\sysmon\sysmon5227.txt 进行安装

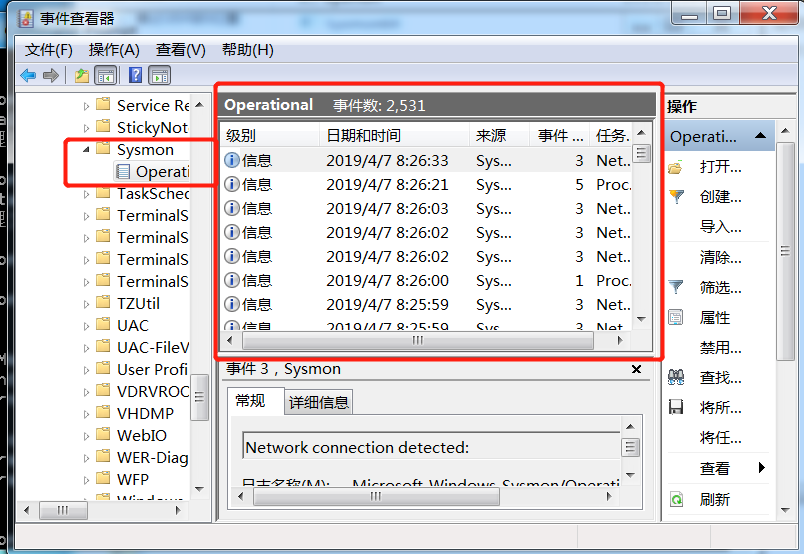

3、进入事件查看器

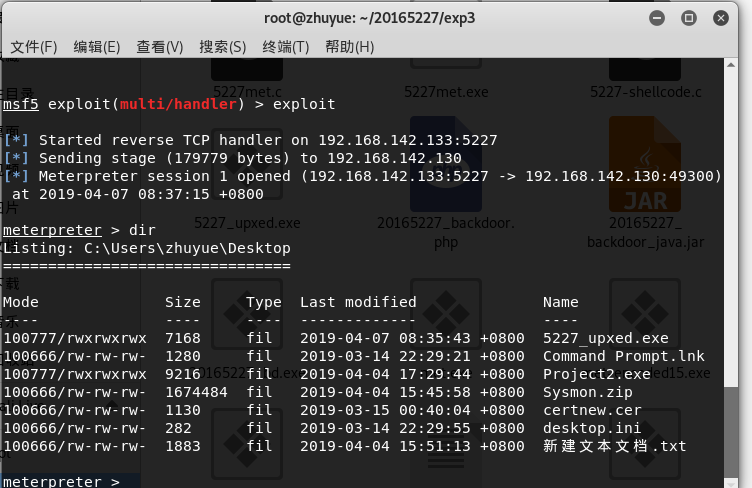

4、进入kali,打开msfconsole,win7运行后门进行回连

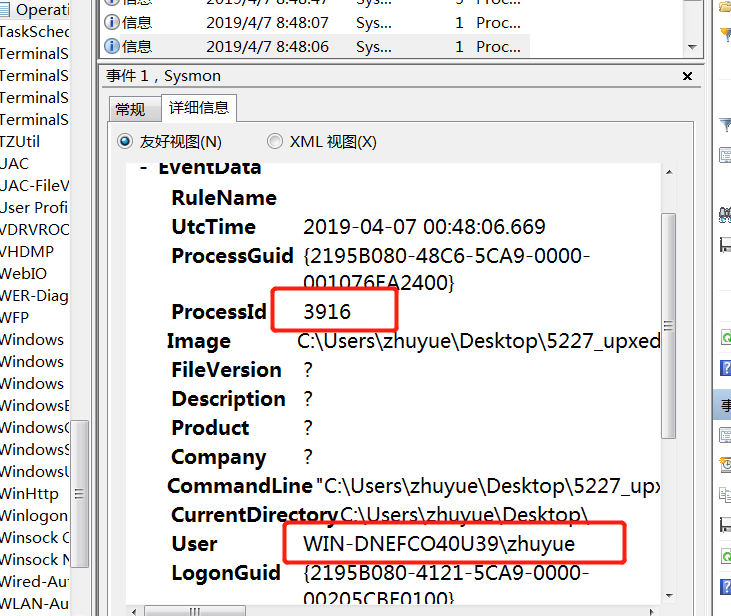

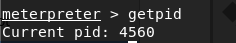

5、查询到进程号

6、在事件查看器里以进程号查找关键字

实验三:使用各种软件进行恶意软件分析

1、使用VirusTotal分析恶意软件

- 在其中能得到SHA-1、MD5摘要值、文件类型、大小、TRiD文件类型识别结果和算法库支持情况

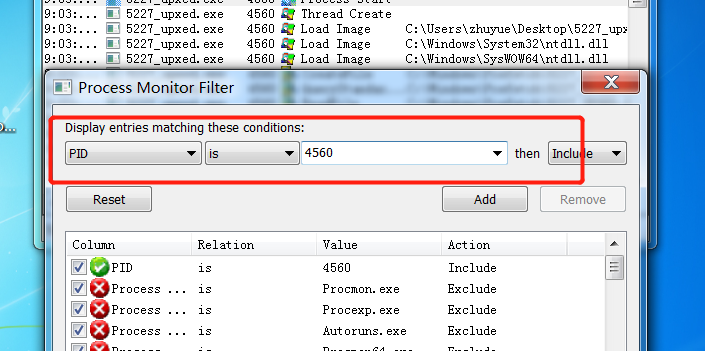

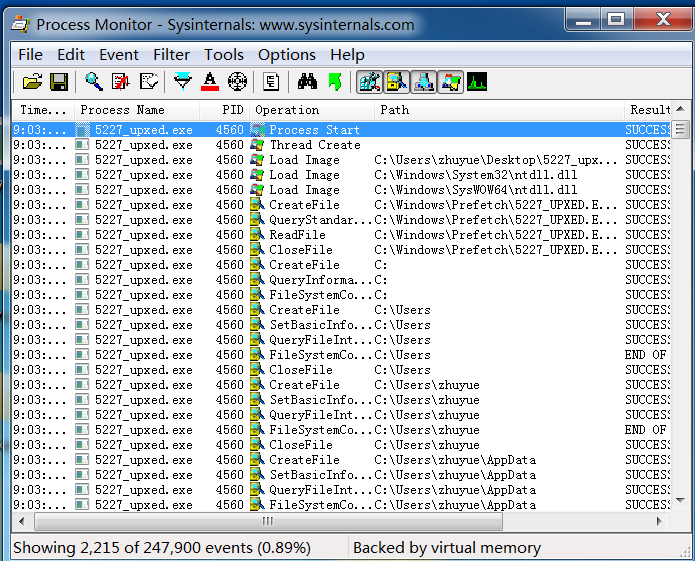

2、使用Process Monitor分析恶意软件

得到进程号

使用程序中的

filter功能查找到进程

得到结果

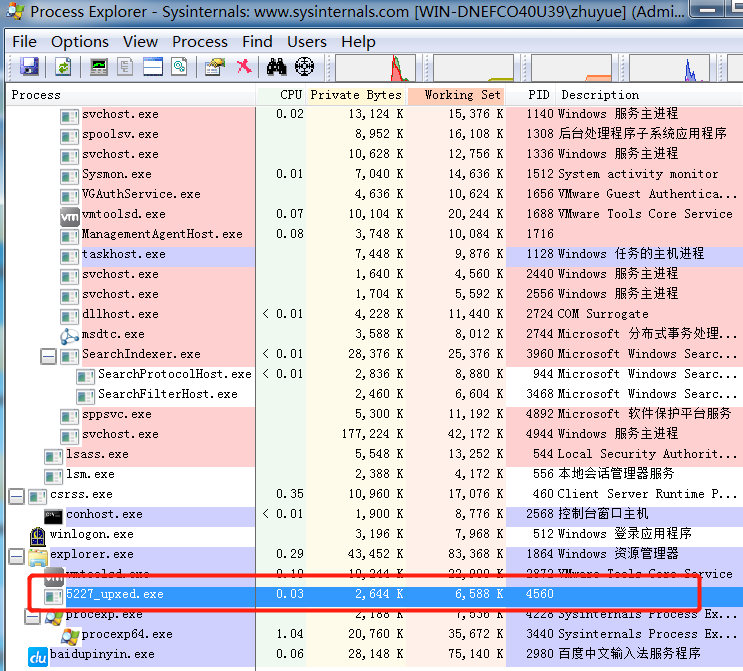

3、使用Process Explorer分析恶意软件

- 运行后门,打开软件分析

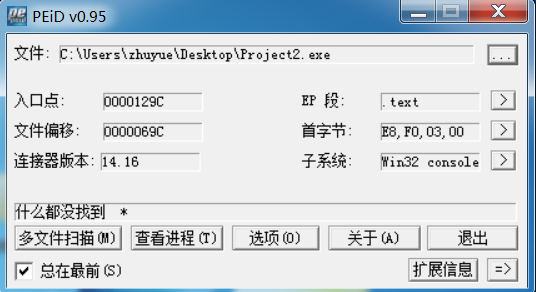

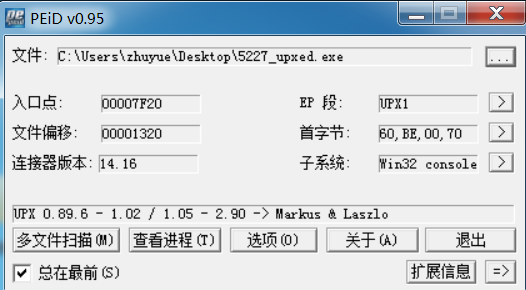

4、使用PEiD分析恶意软件

打开软件,先分析未带壳的后门程序

再分析带壳的

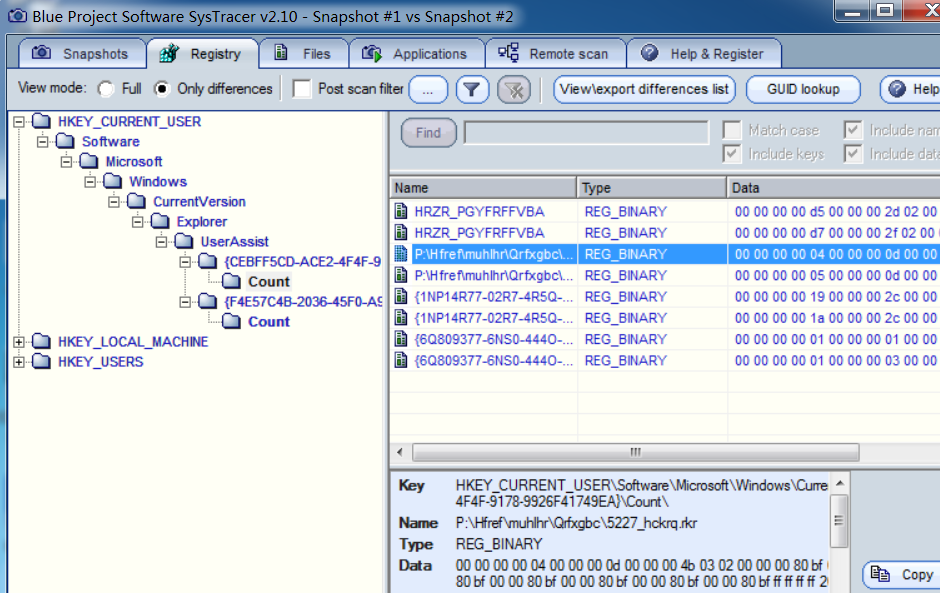

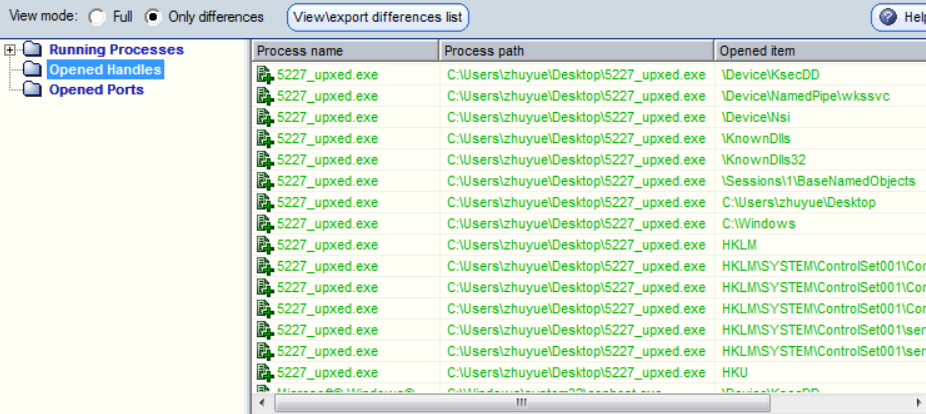

5、使用systracer分析恶意软件

合理运用快照比对分析,能够分析恶意软件运行情况

保存了两个快照:Snapshot #1是运行后门前;Snapshot #2是运行后门后

通过compare发现注册表出现了改动

查看“opened handles”,进行对比

查看"open port",进行对比

实验问题

- 在创建

netstat5227.bat时候,运行发现对应的txt文件没有更新 - 解决:在任务计划程序中的设置应该改为

以最高权限运行,否则权限不够不能运行

实验感想

- 这次的实验目的是分析恶意代码,在实验过程中知道了许多分析软件,也是知道了杀毒软件干不了的活,分析软件能很好地完成,自己相当于多了一项技能,同时也对后门程序的运行状况有了更深的理解

2018-2019-2 网络对抗技术 20165227 Exp4 恶意代码分析的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析 1.实践目标 监控你自己系统的运行状态,看有没有可疑的程序在运行. 分析一个恶意软件,就分析Exp2或Exp3中生成后门 ...

- 2018-2019-2 网络对抗技术 20165206 Exp4 恶意代码分析

- 2018-2019-2 网络对抗技术 20165206 Exp4 恶意代码分析 - 实验任务 1系统运行监控(2分) (1)使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP ...

- 2018-2019-2 网络对抗技术 20165317 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165317 Exp4 恶意代码分析 实验要求 1.系统运行监控 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里.运行一段时间 ...

- 2018-2019-2 网络对抗技术 20165225 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165225 Exp4 恶意代码分析 实践目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp ...

- 2018-2019-2 网络对抗技术 20165336 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165336 Exp4 恶意代码分析 1.实践目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或E ...

- 2018-2019-2 20165236 《网络对抗技术》Exp4 恶意代码分析

2018-2019-2 20165236 <网络对抗技术>Exp4 恶意代码分析 一.1.实践目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行; 1.2是分析一个恶意软件, ...

- 2018-2019-2 网络对抗技术 20165316 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165316 Exp4 恶意代码分析 一.原理与实践说明 1.实践目标 监控你自己系统的运行状态,看有没有可疑的程序在运行. 分析一个恶意软件,就分析Exp2 ...

- 2018-2019-2 网络对抗技术 20165228 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165228 Exp4 恶意代码分析 1.如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪 ...

- 2018-2019-2 网络对抗技术 20165308 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165308 Exp4 恶意代码分析 实验过程 一.系统运行监控 (1)使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里.运行一 ...

随机推荐

- BZOJ3091城市旅行——LCT区间信息合并

题目描述 输入 输出 样例输入 4 5 1 3 2 5 1 2 1 3 2 4 4 2 4 1 2 4 2 3 4 3 1 4 1 4 1 4 样例输出 16/3 6/1 提示 对于所有数据满足 1& ...

- BZOJ3626 LNOI2014LCA(树链剖分+主席树)

开店简化版. #include<iostream> #include<cstdio> #include<cmath> #include<cstdlib> ...

- vs2017 C4996 错误

严重性 代码 说明 项目 文件 行 禁止显示状态错误 C4996 'strcpy': This function or variable may be ...

- N皇后问题(DFS)

题目:在N*N的国际象棋棋盘上放置N个皇后彼此不受攻击(即在棋盘的任一行,任一列和任意对角线上不能放置2个皇后),求解所有摆放方案的总数. 样例输入: 1 8 样例输出: 1 92 解题思路:由于皇后 ...

- intent-filter 之 data 「scheme, host, port, mimeType, path, pathPrefix, pathPattern」

之前一直搞不很明白 AndroidManifest.xml 中 activity 标签下的 intent-filter 中 data 标签的属性含义,今天认真看了 Dev Guide,又在网上查询了大 ...

- libcurl使用easy模式阻塞卡死等问题的完美解决

引言: 由于要在android手机测进行DM开发, 其中最重要的就是FUMO和SCOMO下载, 下载使用的是linux开源库libcurl. 于是就把libcurl的使用研究了一遍, 有些心得, 并解 ...

- 洛谷P3622 动物园

题意:给定一个n个元素的圈,m个条件.满足一个条件需要选某些元素或不选另一些元素. 问最多能满足多少条件.每个条件所关联的元素,最远的两个距离不会超过5. 解:想了半天...... 首先能想到断环成链 ...

- 收藏:SQL Server 数据库改名

SQL SERVER 2005以前通常使用sp_renameDB存储过程. EXEC sp_renameDB 'oldDB','newDB' 或者:数据库先分离,然后再附加也可以改名. SQL S ...

- Java: 在dos窗口输入密码,不要把密码直接显示出来,原来可以这么简单

用下面的方法可以实现在控制台上输入密码时,密码不显示在控制台上:Console cons=System.console(); System.out.print("请输入密码:"); ...

- VBScript常用函数

VBScript常用函数 作者:尹正杰 版权声明:原创作品,谢绝转载!否则将追究法律责任. 1.Abs函数 Option Explicit '@author :yinzhengjie 'blog:ht ...