sqlmap Tamper脚本编写

sqlmap Tamper脚本编写

前言

sqlmap是一个自动化的SQL注入工具,其主要功能是扫描,发现并利用给定的URL的SQL注入漏洞,目前支持的数据库是MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, IBM DB2, SQLite, Firebird, Sybase和SAP MaxDB。采用五种独特的SQL注入技术,分别是:

- 基于布尔的盲注,即可以根据返回页面判断条件真假的注入。

- 基于时间的盲注,即不能根据页面返回内容判断任何信息,用条件语句查看时间延迟语句是否执行(即页面返回时间是否增加)来判断。

- 基于报错注入,即页面会返回错误信息,或者把注入的语句的结果直接返回在页面中。

- 联合查询注入,可以使用union的情况下的注入。

- 堆查询注入,可以同时执行多条语句的执行时的注入。

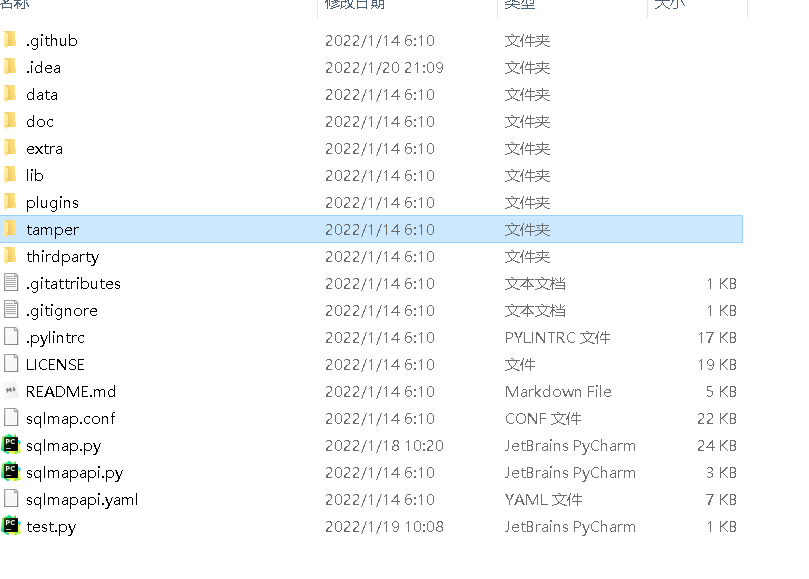

sqlmap是渗透测试中判断sql注入的神器,但是sqlmap不会绕过一些过滤(比如过滤and),也不会绕过安全狗等WAF。为了让sqlmap更加方便(为了让自己偷懒不用手动写python脚本sql 注入)----->sqlmap提供了tamper

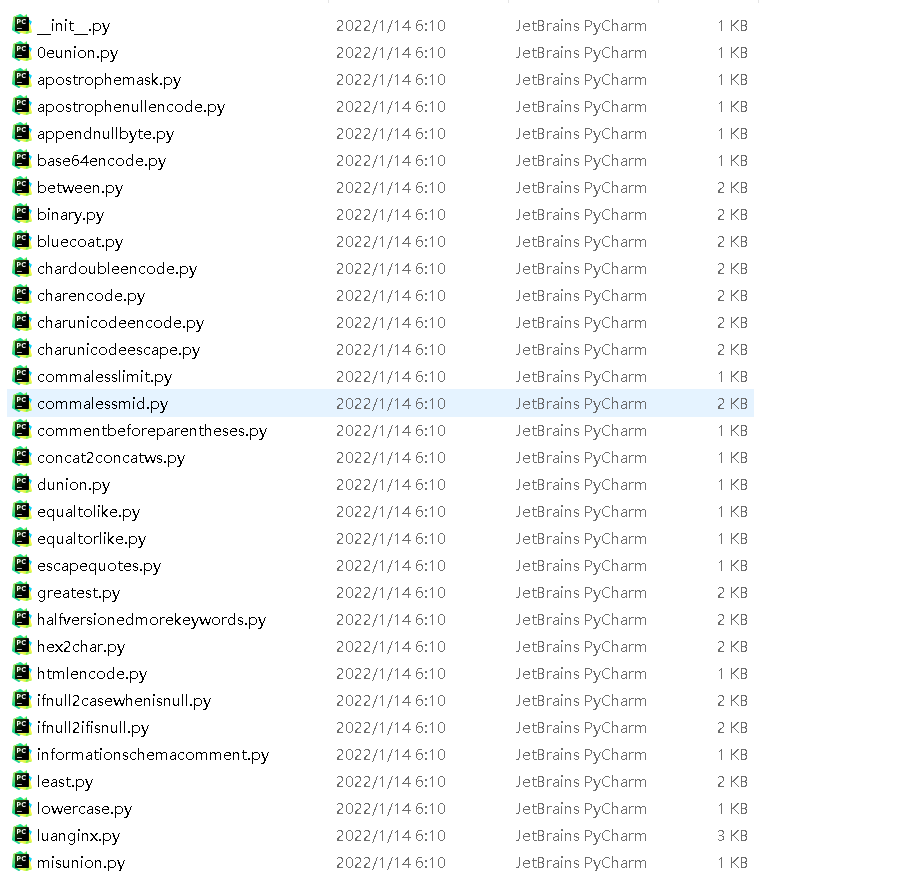

tamper内置了很多绕过功能(比如替换双引号 在括号前增减内联注释) 下面就是tamper文件夹中对应的模块。

tamper格式介绍

tamper文件夹下的所有python文件都满足以下格式

import re

from lib.core.enums import PRIORITY

__priority__ = PRIORITY.HIGHEST

# 对当前脚本的介绍(不用管)

def dependencies():

pass

# 对payload进行处理(知识举个例子 payload将空格变成/**/ 将union变成UnIoN)

def tamper(payload, **kwargs):

payload = payload.replace('union', 'UnIoN')

payload = payload.replace(' ', '/**/')

return payload

编写完成后放到tamper文件夹下 sqlmap就可以直接使用

sqlmap -u "xxxxx" --tamper "xxx.py,yyy.py" # tamper可以有一个或多个py文件

遇到sql注入的问题直接使用sqlmap是没有灵魂的,但是如果经过手动判断,自己编写了tamper之后再用sqlmap那就是有灵性的( ͡°ᴥ ͡° ʋ)( ͡°ᴥ ͡° ʋ)( ͡°ᴥ ͡° ʋ)。

sqlmap Tamper脚本编写的更多相关文章

- sqlmap tamper脚本备忘录与tamper脚本编写

查看sqlmap全部脚本 $ python sqlmap.py --list-tampers 使用方法 --tamper=TAMPER 2019.9更新后翻译 * apostrophemask.py- ...

- sqlmap tamper脚本

本文来自:SQLmap tamper脚本注释, 更新了一些脚本,<<不断更新中>> 目前已经总共有50+的脚本,故对源文章进行更新... sqlmap-master ls -l ...

- 定制sqlmap tamper脚本

前言 渗透测试过程中遇到注入点常常丢到sqlmap中进行测试,假如网站有waf,sqlmap便无法直接注入了. 测试 在测试某个项目的过程中,一个页面的aid参数,习惯性的提交 and 1=1发现直接 ...

- 关于sqlmap当中tamper脚本编码绕过原理的一些总结(学习python没多久有些地方肯定理解有些小问题)

sqlmap中tamper脚本分析编写 置十对一些编码实现的脚本,很多sqlmap里面需要引用的无法实现,所以有一部分例如keywords就只写写了几个引用了一下,其实这里很多脚本运用是可以绕过安全狗 ...

- 使用sqlmap中tamper脚本绕过waf

使用sqlmap中tamper脚本绕过waf 刘海哥 · 2015/02/02 11:26 0x00 背景 sqlmap中的tamper脚本来对目标进行更高效的攻击. 由于乌云知识库少了sqlmap- ...

- sqlmap中tamper脚本绕过waf

0x00 背景 sqlmap中的tamper脚本来对目标进行更高效的攻击. 由于乌云知识库少了sqlmap-tamper 收集一下,方便学习. 根据sqlmap中的tamper脚本可以学习过绕过一些技 ...

- 使用sqlmap中的tamper脚本绕过waf

使用sqlmap中tamper脚本绕过waf 脚本名:0x2char.py 作用:用UTF-8全角对应字符替换撇号字符 作用:用等价的CONCAT(CHAR(),...)对应替换每个(MySQL)0x ...

- 【奇淫巧技】sqlmap绕过过滤的tamper脚本分类汇总

sqlmap绕过过滤的tamper脚本分类汇总

- sqlmap的常用tamper脚本

sqlmap下的tamper目录存放绕过WAF脚本 使用方法 --tamper 脚本名称,脚本名称 多个tamper脚本之间用空格隔开 apostrophemask.py 用utf8代替引号 equa ...

随机推荐

- Windows10运行Cura源代码,搭建环境教程

参考官方文档 https://github.com/Ultimaker/Cura/wiki/Running-Cura-from-Source-on-Windows#python-3810 注意 这些说 ...

- 在JVM的新生代内存中,为什么除了Eden区,还要设置两个Survivor区

在JVM的新生代内存中,为什么除了Eden区,还要设置两个Survivor区? 1 为什么要有Survivor区 先不去想为什么有两个Survivor区,第一个问题是,设置Survivor区的意义在哪 ...

- 通常一个Xml映射文件,都会写一个Dao接口与之对应,请问,这个Dao接口的工作原理是什么?Dao接口里的方法,参数不同时,方法能重载吗?

Dao接口即Mapper接口.接口的全限名,就是映射文件中的namespace的值:接口的方法名,就是映射文件中Mapper的Statement的id值:接口方法内的参数,就是传递给sql的参数. M ...

- ArrayList分别与LinkedList、Vector、Array的区别

ArrayList与LinkedList的区别 ArrayList底层是一个动态数组,LinkedList底层是双向链表 当随机访问List时(get和set操作),ArrayList比LinkedL ...

- 什么是 bean 装配?

装配,或 bean 装配是指在 Spring 容器中把 bean 组装到一起,前提是容器需要 知道 bean 的依赖关系,如何通过依赖注入来把它们装配到一起.

- 详细描述一下 Elasticsearch 索引文档的过程?

协调节点默认使用文档 ID 参与计算(也支持通过 routing),以便为路由提供合适的分片. shard = hash(document_id) % (num_of_primary_shards) ...

- memcached 与 redis 的区别?

1.Redis 不仅仅支持简单的 k/v 类型的数据,同时还提供 list,set,zset,hash 等数据结构的存储.而 memcache 只支持简单数据类型,需要客户端自己处理复 杂对象 2.R ...

- java支持多继承吗

java不支持多继承,只支持单继承(即一个类只能有一个父类).但是java接口支持多继承,即一个子接口可以有多个父接口.(接口的作用是用来扩展对象的功能,一个子接口继承多个父接口,说明子接口扩展了多个 ...

- JDBC和桥接模式

本文参考 网上对于JDBC与桥接模式的理解各有不同,在这片文章里提出的是我个人对于二者的理解,本文参考的其它博文如下: https://blog.csdn.net/paincupid/article/ ...

- 乱序数组中第k大的数(顺序统计量)

该问题是顺序统计量中十分经典的问题. 使用快排中的分区法,将第k大的数排序.若双向扫描分区加上三点中值法或绝对中值法,可以保证在 O(n) 时间里找出第k大的数. 补充:可以直接使用C++STL中的n ...