Weblogic CVE-2018-2894 漏洞复现

0x01 前言

Oracle官方发布了7月份的关键补丁更新CPU(Critical Patch Update),其中针对可造成远程代码执行的高危漏洞 CVE-2018-2894 进行修复:http://www.oracle.com/technetwork/security-advisory/cpujul2018-4258247.html

0x02 环境搭建

1、首先到Oracle官网下载安装包:

下载地址:http://download.oracle.com/otn/nt/middleware/12c/12213/fmw_12.2.1.3.0_wls_quick_Disk1_1of1.zip

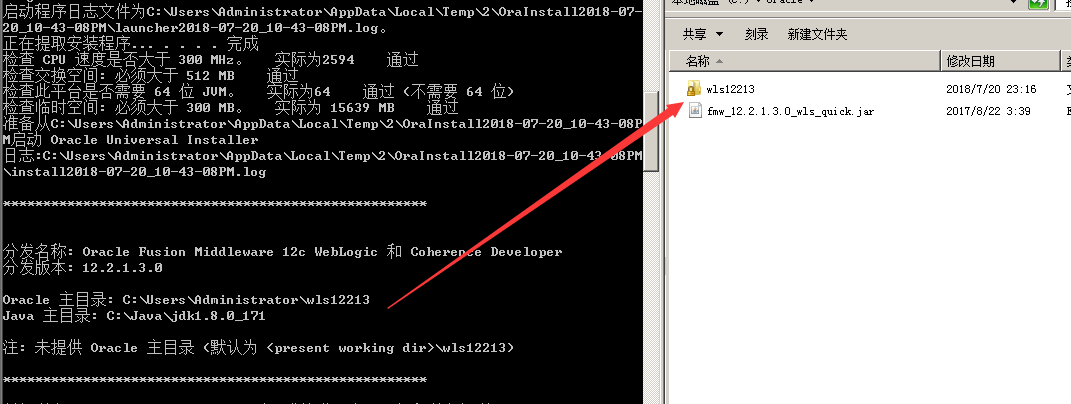

下载本地解压:

2、安装设置

安装JDK,设置JAVA_HOME环境变量,JDK1.8版本以上;

将fmw_12.2.1.3.0_wls_quick.jar拷贝到需要安装的目录下(称为<ORACLE_HOME>);

以管理员身份运行CMD,然后命令行进入该<ORACLE_HOME>目录并运行:java -jar fmw_12.2.1.2.0_wls_quick.jar;

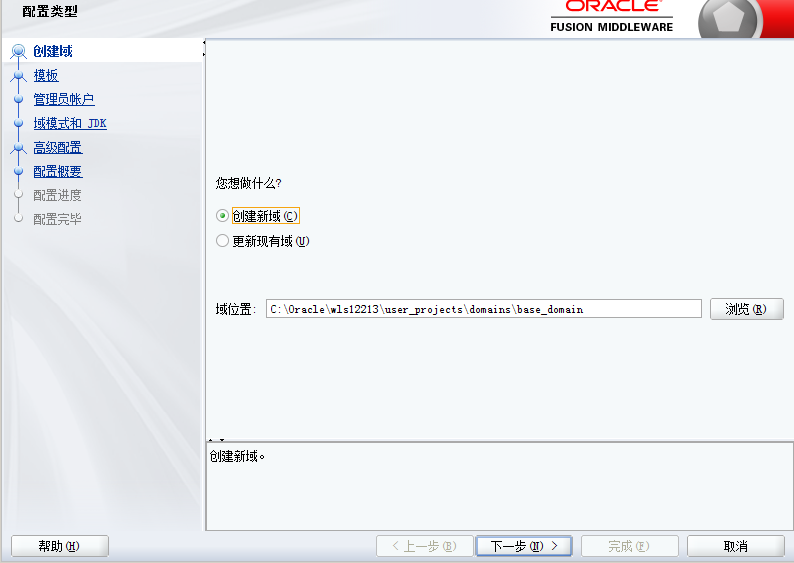

3、上面步骤完后,进入<ORACLE_HOME>运行文件\oracle_common\common\bin\config.cmd进行domain的相关配置,其会启动一个Java界面做相关设置,一直下一步即可(注意记住服务器后台管理的账号密码,URL:http://localhost:7001/console/ 账户:weblogic/abc123!!!);

4、进入已经配置好的domain目录启动服务器,即<ORACLE_HOME>\user_projects\domains\base_domain\startWebLogic.cmd,双击运行

0x03 漏洞复现

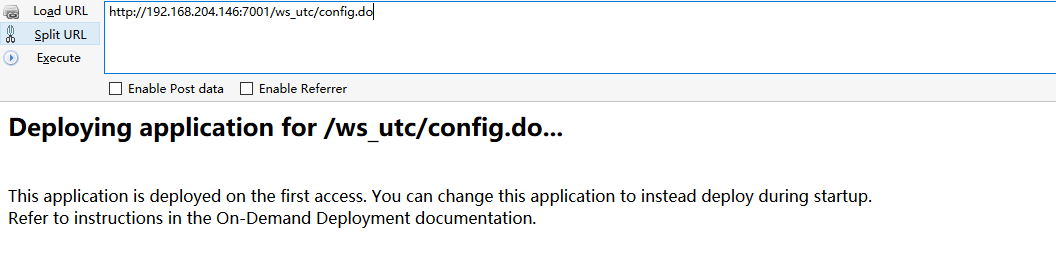

1、访问http://your-ip:7001/ws_utc/config.do,第一次访问部署

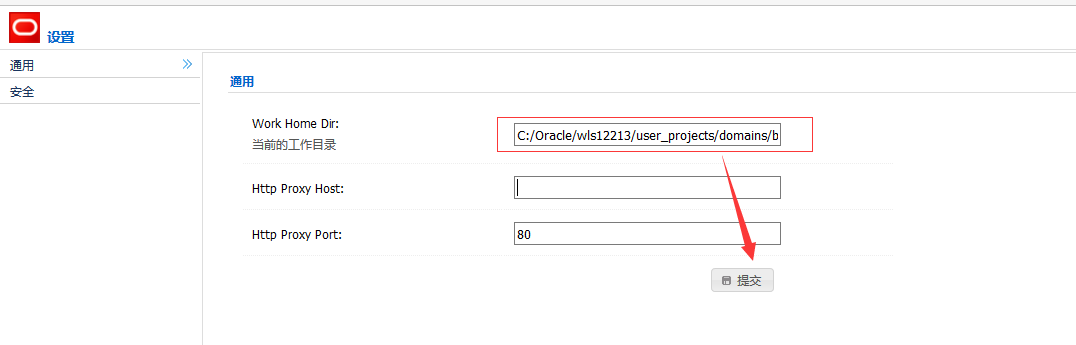

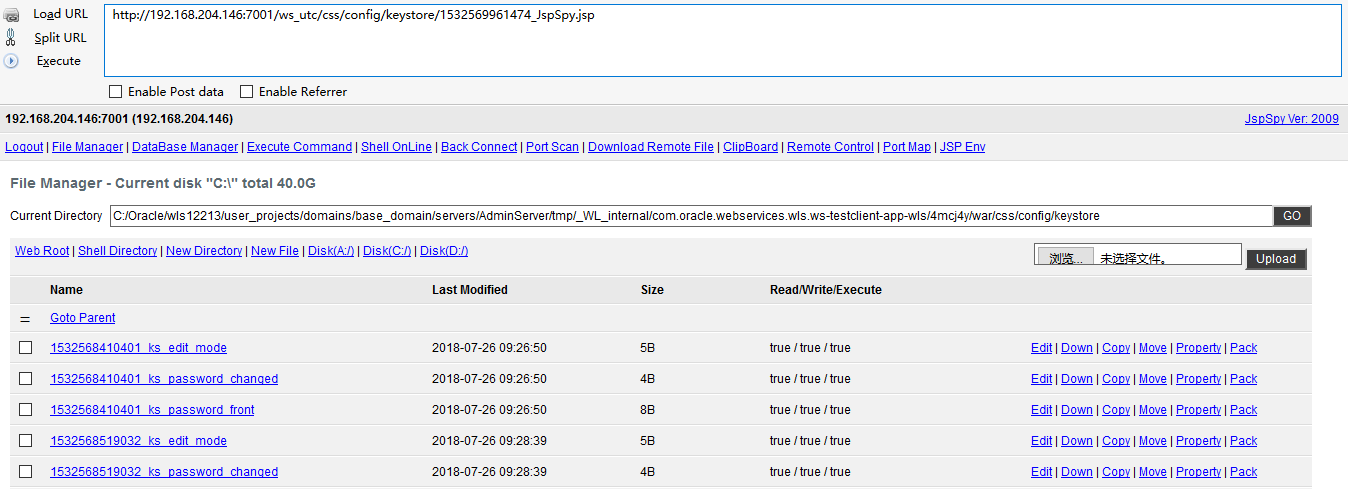

2、设置Work Home Dir为C:/Oracle/wls12213/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/com.oracle.webservices.wls.ws-testclient-app-wls/4mcj4y/war/css

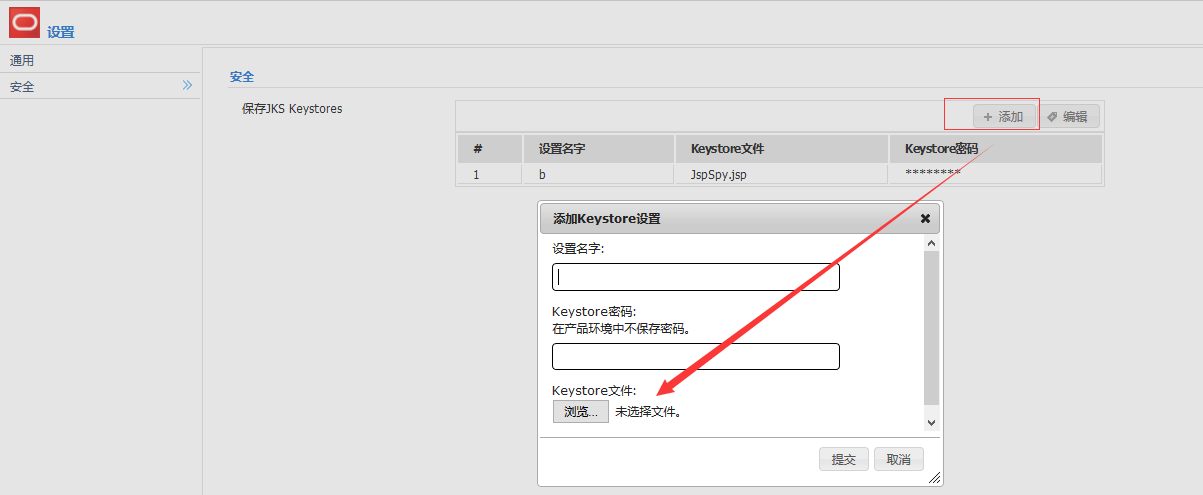

3、安全--添加,然后上传webshell:

4、上传后,查看返回的数据包,其中有时间戳:

5、访问http://192.168.204.146:7001/ws_utc/css/config/keystore/[时间戳]_[文件名] 即 http://192.168.204.146:7001/ws_utc/css/config/keystore/1532569961474_JspSpy.jsp ,获取webshell:

推荐阅读:

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

Weblogic CVE-2018-2894 漏洞复现的更多相关文章

- Weblogic WLS-WebServices组件反序列化漏洞复现

漏洞分析: 当weblogic使用WLS-WebServices组件时,该组件会调用XMLDecoder解析XML数据,由此就产生了该漏洞 影响版本: weblogic<10.3.6版本 复现过 ...

- struts2(s2-052)远程命令执行漏洞复现

漏洞描述: 2017年9月5日,Apache Struts发布最新安全公告,Apache Struts2的REST插件存在远程代码执行的高危漏洞,该漏洞由lgtm.com的安全研究员汇报,漏洞编号为C ...

- 8.Struts2-057漏洞复现

漏洞信息: 定义XML配置时如果namespace值未设置且上层动作配置(Action Configuration)中未设置或用通配符namespace时可能会导致远程代码执行. url标签未设置va ...

- WebLogic XMLDecoder反序列化漏洞复现

WebLogic XMLDecoder反序列化漏洞复现 参考链接: https://bbs.ichunqiu.com/thread-31171-1-1.html git clone https://g ...

- Weblogic CVE-2018-3191远程代码命令执行漏洞复现

0x00 简介 北京时间10月17日,Oracle官方发布的10月关键补充更新CPU(重要补丁更新)中修复了一个高危的WebLogic远程代码执行漏洞(CVE-2018-3191).该漏洞允许未经 ...

- Weblogic 'wls-wsat' XMLDecoder 反序列化_CVE-2017-10271漏洞复现

Weblogic 'wls-wsat' XMLDecoder 反序列化_CVE-2017-10271漏洞复现 一.漏洞概述 WebLogic的 WLS Security组件对外提供webservic ...

- WebLogic 任意文件上传远程代码执行_CVE-2018-2894漏洞复现

WebLogic 任意文件上传远程代码执行_CVE-2018-2894漏洞复现 一.漏洞描述 Weblogic管理端未授权的两个页面存在任意上传getshell漏洞,可直接获取权限.Oracle 7月 ...

- SSRF——weblogic vulhub 漏洞复现及攻击内网redis(一)(附批量检测脚本)

0X01 概述 SSRF(Server-Side Request Forgery, 服务端请求伪造)利用漏洞可以发起网络请求来攻击内网服务.利用SSRF能实现以下效果:1) 扫描内网(主 ...

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

随机推荐

- HTML Notes

Label tag and input in form <form action=""> <label for="male">Male& ...

- -26628 loadrunner

在Vuser脚本编译执行无误情况下,在controller中进行并发操作,并发数设为10,只通过5个,失败的报错信息是: Action.c(15): Error -26628: HTTP Stat ...

- Linux 下查看某个进程运行的堆栈信息

1. 根据进程名称查询进程ID ps -ef | grep processName 2. 将进程的堆栈信息写入log gstack processId > s.log 3. 查看log vim ...

- Redis与Memcached的实现对比

原文链接:http://www.tuicool.com/articles/qUBNZva Memcached 与 Redis ,作为近些年最常用的缓存服务器,相信大家对它们再熟悉不过了.前两年还在学校 ...

- [深入理解Android卷一全文-第三章]深入理解init

因为<深入理解Android 卷一>和<深入理解Android卷二>不再出版,而知识的传播不应该因为纸质媒介的问题而中断,所以我将在CSDN博客中全文转发这两本书的全部内容. ...

- Objc将数据写入iOS真机的plist文件里

大熊猫猪·侯佩原创或翻译作品.欢迎转载,转载请注明出处. 假设认为写的不好请多提意见,假设认为不错请多多支持点赞.谢谢! hopy ;) 怎样写入模拟器的博文在 这里 可是这对真机无论用,由于在真机环 ...

- sp_replication_agent_checkup

Transact-SQL 参考sp_replication_agent_checkup 检查每个分发数据库的复制代理程序,这些复制代理程序正在运行但在指定的心跳信号间隔内没有历史记录.此存储过程在分发 ...

- 【玩转Golang】slice切片的操作——切片的追加、删除、插入等

一.一般操作 1,声明变量,go自动初始化为nil,长度:0,地址:0,nil func main(){ var ss []string; fmt.Printf("length:%v \ta ...

- Thinkphp5笔记六:公共模块common的使用

common模块属于公共模块,Thinkphp框架,默认就能调用. 实际用处:任何模块都可能用到的模型.控制.事件提取出来放到公共模块下. 一.公共事件 apps\common\common.php ...

- windows server 2003R2\2008R2\2012\2016 安装【故障转移群集】cluster

温故而知新! 靠,突然觉得it技能只要一年的时间就能忘记! virtualbox虚拟机安装群集,注意点: clone的虚拟机,sid问题.sysprep太慢了,不如重新安装快! 虚拟机增强组件,会影响 ...