【代码审计】XIAOCMS_存在任意文件删除漏洞分析

0x00 环境准备

XIAOCMS官网: http://www.xiaocms.com/

网站源码版本:XiaoCms (发布时间:2014-12-29)

程序源码下载:http://www.xiaocms.com/download/XiaoCms_20141229.zip

测试网站首页:

0x01 代码分析

1、漏洞文件位置:/admin/controller/template.php 第79--91行:

- public function delAction() {

- $dir = $this->get('dir') ? urldecode($this->get('dir')) : '';

- $dir = str_replace(array('..\\', '../', './', '.\\'), '', trim($dir));

- $dir = substr($dir, 0, 1) == '/' ? substr($dir, 1) : $dir;

- $dir = str_replace(array('\\', '//'), DIRECTORY_SEPARATOR, $dir);

- $filename = urldecode($this->get('file'));

- $filepath = $this->dir . $dir.$filename;

- if (@unlink($filepath))

- 10. $this->show_message('删除成功',1);

- 11. else

- 12. $this->show_message('删除失败',2, url('template', array('dir'=>$dir)));

- 13. }

在这段函数中,首先对dir参数进行处理,然后将file进行路径拼接,然后带入unlink函数进行删除操作。可以看到参数并未进行任何过滤或处理,导致程序在实现上存在任意文件删除漏洞,攻击者可通过该漏洞删除任意文件。如删除install.lock文件,进行CMS重装,劫持网站数据库。

0x02 漏洞利用

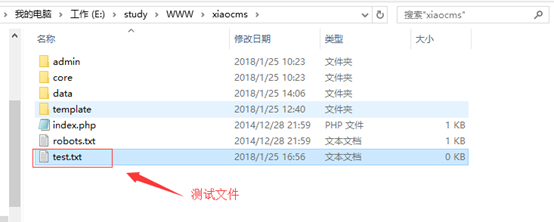

1、在网站根目录新建test.txt,作为漏洞测试文件:

2、构造URL参数,可成功删除根目录下的test.txt文件

3、如何进一步利用?

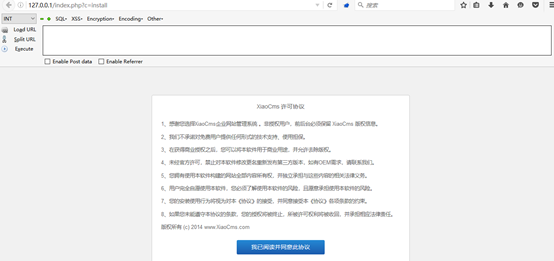

构造参数删除install.lock文件,进入CMS重装界面。

Payload:

http://127.0.0.1/admin/index.php?c=template&a=del&file=..\\..\\..\\data\\install.lock&dir=images\

0x03 修复建议

1、对于要删除的文件,通过正则判断用户输入的参数的格式,看输入的格式是否合法。

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

【代码审计】XIAOCMS_存在任意文件删除漏洞分析的更多相关文章

- 【代码审计】YzmCMS_PHP_v3.6 任意文件删除漏洞分析

0x00 环境准备 YzmCMS官网:http://www.yzmcms.com/ 程序源码下载:http://pan.baidu.com/s/1pKA4u99 测试网站首页: 0x01 代码分析 ...

- 【代码审计】XYHCMS V3.5任意文件删除漏洞分析

0x00 环境准备 XYHCMS官网:http://www.xyhcms.com/ 网站源码版本:XYHCMS V3.5(2017-12-04 更新) 程序源码下载:http://www.xyhc ...

- 【代码审计】TuziCMS_v3.0_任意文件删除漏洞分析

0x00 环境准备 TuziCMS官网:http://www.tuzicms.com/ 网站源码版本:TuziCMS_v3.0_20161220 程序源码下载:http://www.tuzicms ...

- 【代码审计】JTBC(CMS)_PHP_v3.0 任意文件删除漏洞分析

0x00 环境准备 JTBC(CMS)官网:http://www.jtbc.cn 网站源码版本:JTBC_CMS_PHP(3.0) 企业版 程序源码下载:http://download.jtbc. ...

- 【代码审计】QYKCMS_v4.3.2 任意文件删除漏洞分析

0x00 环境准备 QYKCMS官网:http://www.qykcms.com/ 网站源码版本:QYKCMS_v4.3.2(企业站主题) 程序源码下载:http://bbs.qingyunke. ...

- 【代码审计】iZhanCMS_v2.1 后台任意文件删除漏洞分析

0x00 环境准备 iZhanCMS官网:http://www.izhancms.com 网站源码版本:爱站CMS(zend6.0) V2.1 程序源码下载:http://www.izhancms ...

- 【代码审计】CLTPHP_v5.5.3后台任意文件删除漏洞分析

0x00 环境准备 CLTPHP官网:http://www.cltphp.com 网站源码版本:CLTPHP内容管理系统5.5.3版本 程序源码下载:https://gitee.com/chich ...

- dzzoffice 任意文件删除漏洞分析

dzzofiice 任意文件删除漏洞 \upload\dzz\system\dzzcp.php第199行 elseif($do=='deleteIco'){ $arr=array(); $ ...

- 【代码审计】XIAOCMS_后台database.php页面存在任意文件删除漏洞

0x00 环境准备 XIAOCMS官网: http://www.xiaocms.com/ 网站源码版本:XiaoCms (发布时间:2014-12-29) 程序源码下载:http://www.xi ...

随机推荐

- PHP和MySQL实现消息队列

最近遇到一个批量发送短信的需求,短信接口是第三方提供的.刚开始想到,获取到手机号之后,循环调用接口发送不就可以了吗? 但很快发现问题:当短信数量很大时,不仅耗时,而且成功率很低. 于是想到,用PHP和 ...

- Java中的Set与List 的关系与区别

两个接口都是继承自Collection. List (inteface) 次序是List 的最重要特点,它确保维护元素特定的顺序. --ArrayList 允许对元素快速随机访问. --LinkedL ...

- 摄像头驱动OV7725学习笔记连载(二):0V7725 SCCB时序的实现之寄存器配置

上一篇博客主要介绍了OV7725的电气特性以及SCCB接口的时序和输出一帧图像的时序图以及数据的拼接.输出一帧图像与输出时钟PCLK有关. 上图是OV7725实现的整体框架,有点丑.FPGA描述SCC ...

- 第三百七十三节,Django+Xadmin打造上线标准的在线教育平台—创建用户app,在models.py文件生成3张表,用户表、验证码表、轮播图表

第三百七十三节,Django+Xadmin打造上线标准的在线教育平台—创建用户app,在models.py文件生成3张表,用户表.验证码表.轮播图表 创建Django项目 项目 settings.py ...

- JDBC选择数据库实例

在本教程将演示如何在JDBC应用程序中选择一个数据库. 在执行以下示例之前,请确保您已经准备好以下操作: 具有数据库管理员权限,以在给定模式中创建数据库. 要执行以下示例,需要用实际用户名和密码替换这 ...

- e825. 当JSplitPane改变大小时分配空间

The weight of a split pane controls the behavior of the divider when the split pane is resized. If t ...

- (转)在公司的局域网使用git或github 设置代理

目录 [hide] 1 生成SSH Key 2 git使用http访问 3 git使用ssh进行访问 在公司这样的局域网环境中,向要走网络必须走HTTP代理出去.不能直接访问外面的服务,所以这样安全了 ...

- HDU 5067 Harry And Dig Machine(状压DP)(TSP问题)

题目地址:pid=5067">HDU 5067 经典的TSP旅行商问题模型. 状压DP. 先分别预处理出来每两个石子堆的距离.然后将题目转化成10个城市每一个城市至少经过一次的最短时间 ...

- C# Retrieving the COM class factory for component with CLSID {00024500-0000-0000-C000-000000000046} failed due to the following error: 80070005

环境说明: Win2008 R2(中文版) x64 .IIS 7.0 功能说明:上传Excel到服务器,并在服务器端读取Excel中的数据: 异常信息:Retrieving the COM class ...

- Xianfeng轻量级Java中间件平台:菜单管理

通过菜单管理,可以实现系统菜单的权限控制.用户个性化菜单功能等,当然很多系统支持在线开发,不用专门的开发工具编写代码,通过一些简单的设置就能开发出新的功能,有新功能增加到系统中,菜单管理功能也是必不可 ...