Metasploit使用内网跳板, 扫描局域网主机

最近,拿到一台内网机器, 苦于无法使用nmap扫描改主机的内网, 所以才有此文

在跳板机子获取一定权限后,需要积极的向内网主机权限发展,获取指定的目标信息,探查系统漏洞,借助msf已经得到的meterpreter后门,可以使系列的操作更容易。

使用Meterpreter 内置的添加路由功能

获取路由信息

run get_local_subnets

自动添加路由

run post/multi/manage/autoroute

/*

或者使用 run autoroute -s 10.0.0.0 -n 255.0.0.0

-s 参数为网关 -n 参数为只掩码

*/

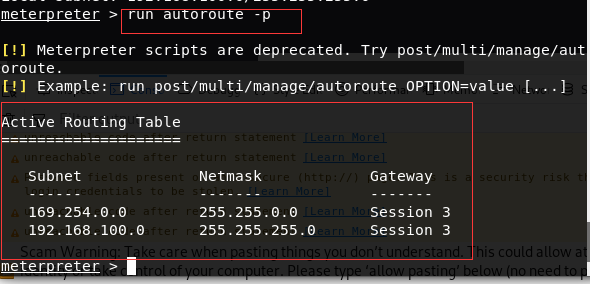

查看路由信息

run autoroute -p

虽然路由表已经添加了, 但是我们直接ping 内网的主机是没法ping通的

通过跳板使用NMAP

为了实现nmap扫描,metasploit中的路由配置需要被激活,并且需要通过socks4代理进行流量转发。Metasploit中存在这样的模块满足需求。

使用Metasploit中的socks4代理模块:

meterpreter > background

[*] Backgrounding session ...

msf > use auxiliary/server/socks4a

msf auxiliary(socks4a) > show options

Module options (auxiliary/server/socks4a):

Name Current Setting Required Description

---- --------------- -------- -----------

SRVHOST 0.0.0.0 yes The address to listen on

SRVPORT yes The port to listen on.

Auxiliary action:

Name Description

---- -----------

Proxy

msf auxiliary(socks4a) > set srvhost 192.168.1.11

srvhost => 192.168.1.11

msf auxiliary(socks4a) > run

[*] Auxiliary module execution completed

[*] Starting the socks4a proxy server

msf auxiliary(socks4a) > netstat -antp | grep

[*] exec: netstat -antp | grep

tcp 172.16.0.20: 0.0.0.0:* LISTEN /ruby

msf auxiliary(socks4a) >

使用proxychains 代理转发

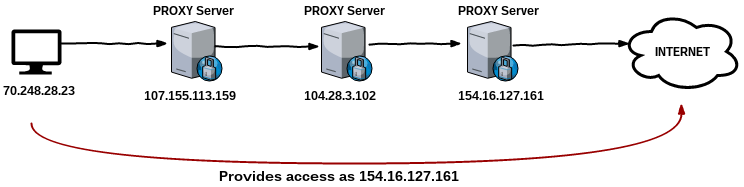

使用GNU\Linux操作系统内置的ProxyChains工具,任何TCP连接都能通过TOR、SCOKS4、SOCKS、HTTP/HTTPS等代理方式进行转发。在这项隧道技术中,可以嵌套多层代理。除了提供匿名性以外,如跳板机这样的利用也能实现向隔离的内部网络导入流量。

使用编辑器在文件/etc/proxychains.conf的最后一行加入socks4代理的配置信息。

--- snippet ---

[ProxyList]

# add proxy here ...

# meanwile

# defaults set to "tor"

#socks4 127.0.0.1

socks4 192.168.1.11

通过proxychains执行nmap扫描是一个简单的操作。流量包会通过定义的代理端口被导入到目标网络.

root@kali:~# proxychains nmap -sT -sV -Pn -n -p22,,,, 192.168..199ProxyChains-3.1 (http://proxychains.sf.net)

Starting Nmap 7.70 ( https://nmap.org ) at 2019-06-12 04:17 EDT

|S-chain|-<>-192.168.1.11:-<><>-192.168.100.199:-<><>-OK

|S-chain|-<>-192.168.1.11:-<><>-192.168.100.199:-<><>-OK

|S-chain|-<>-192.168.1.11:-<><>-192.168.100.199:-<--timeout

|S-chain|-<>-192.168.1.11:-<><>-192.168.100.199:-<--timeout

|S-chain|-<>-192.168.1.11:-<><>-192.168.100.199:-<--timeout

|S-chain|-<>-192.168.1.11:-<><>-192.168.100.199:-<><>-OK

|S-chain|-<>-192.168.1.11:-<><>-192.168.100.199:-

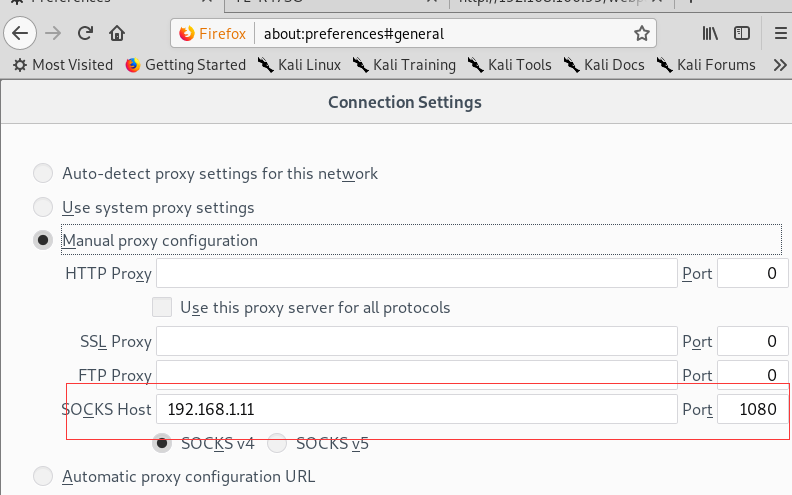

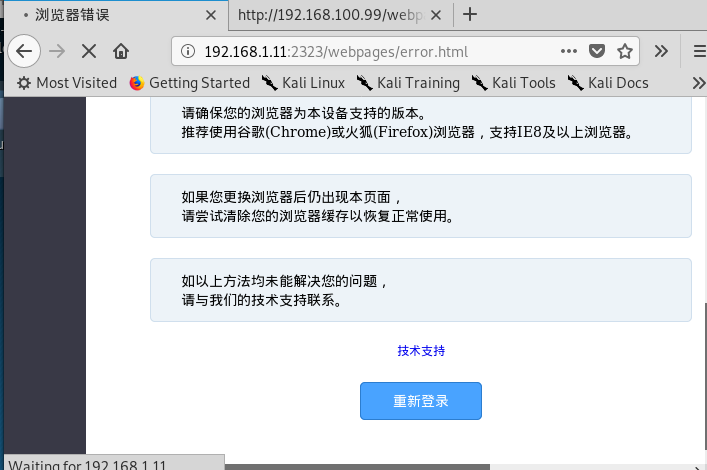

可以看到192.168.100.199开启了web服务, 我们直接在浏览器中配置firefox代理(192.168.1.11 1080), 直接访问web服务:

端口重定向

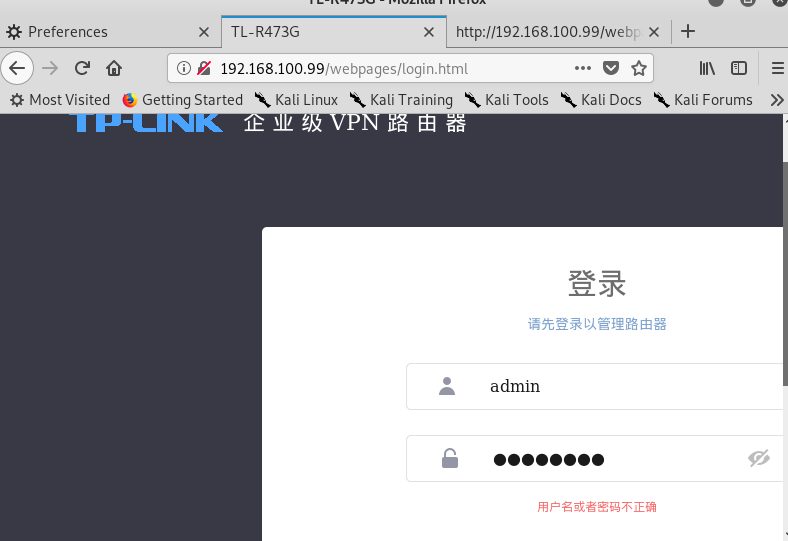

此前通过nmap和proxychains,我们已经发现192.168.100.99的主机时在TCP 80端口运行了web服务。为了能够访问这个服务,本地系统的2323端口应该被路由至192.168.100.99的80端口.

meterpreter > portfwd add -L 192.168.1.11 -l -p -r 192.168.100.99

[*] Local TCP relay created: 192.168.1.11: <-> 192.168.100.99:

meterpreter > portfwd Active Port Forwards

==================== Index Local Remote Direction

----- ----- ------ ---------

192.168.1.11: 192.168.100.99: Forward total active port forwards.

总的来说很卡。。。

参考

内网渗透随想 http://www.91ri.org/14390.html

通过双重跳板漫游隔离内网 https://xz.aliyun.com/t/249

Metasploit使用内网跳板, 扫描局域网主机的更多相关文章

- [转]用apache反向代理解决单外网ip对应内网多个web主机的问题

用apache反向代理解决单外网ip对应内网多个web主机的问题 转载一个有独立外网IP,需内网服务器对外发布的例子,是应用apache虚拟主机的. 来源地址:http://www.itshantou ...

- [原创]K8 cping 3.0大型内网渗透扫描工具

[原创]K8 Cscan 大型内网渗透自定义扫描器 https://www.cnblogs.com/k8gege/p/10519321.html Cscan简介:何为自定义扫描器?其实也是插件化,但C ...

- MSF内网渗透 扫描模块

端口扫描 auxiliary/scanner/portscan scanner/portscan/ack ACK防火墙扫描 scanner/portscan/ftpbounce FTP ...

- 【Linux-CentOS】在无互联网-内网环境的Windows7主机上安装CentOS双系统,从安装到放弃

2018.12.3 日更新:本文仅作为无互联网环境下安装的参考.更推荐在互联网环境下安装软件和使用系统,毕竟会自动安装依赖包,比较方便. 因个人办公电脑装的盗版Win7总是蓝屏,影响工作,加之看到 W ...

- 判断ip地址是否为内网ip或局域网ip

bool IsLanIp(string& ip) { ,) == ,) == ,) == "192.") { return true; } else { return fa ...

- 利用Metasploit 打入ThinkPHP内网...

出品|MS08067实验室(www.ms08067.com) 本文作者:dch(Ms08067实验室 SRSP TEAM小组成员) 一.利用Metasploit进行攻击的流程图 Metasploi ...

- 通过云主机(网关机)远程登录内网mysql

国内的一些云主机平台(UCloud,阿里云,腾讯云等)走的都是网关机+内网机(即局域网)模式,网关机代理外网访问,不能直接连接内网机器.本文介绍通过远程登录云主机,并设置本地代理的方式,通过sqlyo ...

- Nessus静态ip配置及内网扫描

环境ubuntu虚拟机,以前linux配置ip都是从/etc/network/interfaces这里面更改,现在要在/etc/netplan下面配置. vim /etc/netplan/01-net ...

- 内网漫游之SOCKS代理大结局

0×01 引言 在实际渗透过程中,我们成功入侵了目标服务器.接着我们想在本机上通过浏览器或者其他客户端软件访问目标机器内部网络中所开放的端口,比如内网的3389端口.内网网站8080端口等等.传统的方 ...

随机推荐

- .NET异步资料收集

个人认为应该是.NET关于并行编程 / 异步编程最权威的内容来源(虽然看起来里面的内容离现在已经好几年了,但是大部分内容都不过时) https://devblogs.microsoft.com/pfx ...

- Spark编译的三种方式

有三种编译方式,此文采用make-distribution.sh编译 其余两种为maven 和SBT编译 1.配置jdk 配置maven 配置scala 2.修改spark下make-distribu ...

- springboot如何读取配置文件中的参数(例如:application-consts.properties) 又结合maven读取配置文件的顺序

1.启动项目后,会读取pom.xml中的配置文件,例如现在读取的是本地配置 2.找到对应的配置文件 会读取uri地址下的配置.注:如果为springboot启动无需加config项目的名称,应该本身 ...

- 排序算法的c++实现——插入排序

插入排序的思想是:给定一个待排序的数组,我们从中选择第一个元素作为有序的基态(单个元素肯定是有序的), 然后从剩余的元素中选择一个插入到有序的基态中,使插入之后的序列也是有序状态,重复此过程,直到全部 ...

- 打造属于你的提供者(Provider = Strategy + Factory Method) 设计模式 - Provider Pattern(提供者模式)

打造属于你的提供者(Provider = Strategy + Factory Method) 1.1.1 摘要 在日常系统设计中,我们也许听说过提供者模式,甚至几乎每天都在使用它,在.NET F ...

- day 28

目录 操作系统发展史 穿孔卡片 联机批处理系统 脱机批处理系统 多道技术(基于单核情况下研究) 单道 多道技术 并发与并行 进程 程序与进程 进程调度 先来先服务调度 短作业优先调度 时间片轮转法 分 ...

- 【Spring】Spring注解之@EnableConfigurationProperties

一.@EnableConfigurationProperties注解的作用 使能够对@ConfigurationProperties注解的bean的支持. 简单理解就是:可以在我们的配置类上不加@ ...

- django项目中form表单和ajax的文件上传功能。

form表单文件上传 路由 # from表单上传 path('formupload/',apply.formupload,name='formupload/'), 方法 # form表单文件上传 de ...

- php命令模式(command pattern)

... <?php /* The command pattern decouples the object that executes certain operations from objec ...

- 关于苹果手机设置fiddler代理后无网络无法抓包的问题

1.设置代理后,需要在苹果手机的关于本机中,打开证书信任 这样就可以抓包咯