逆向破解之160个CrackMe —— 007

CrackMe —— 007

160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序

CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 crackme 的人可能是程序员,想测试一下自己的软件保护技术,也可能是一位 cracker,想挑战一下其它 cracker 的破解实力,也可能是一些正在学习破解的人,自己编一些小程序给自己破。

来源 <-点击查看

| 编号 | 作者 | 保护方式 |

| 007 | aLoNg3x | Name/Serial(Delphi) |

工具

x32dbg

DelphiDecompiler

开始破解之旅

ON.1

首先使用x32dbg打开程序搜索字符串

在这个程序中我们需要让程序界面显示出 Ringzer0 logo

首先我们使用DelphiDecompiler 打开007号程序

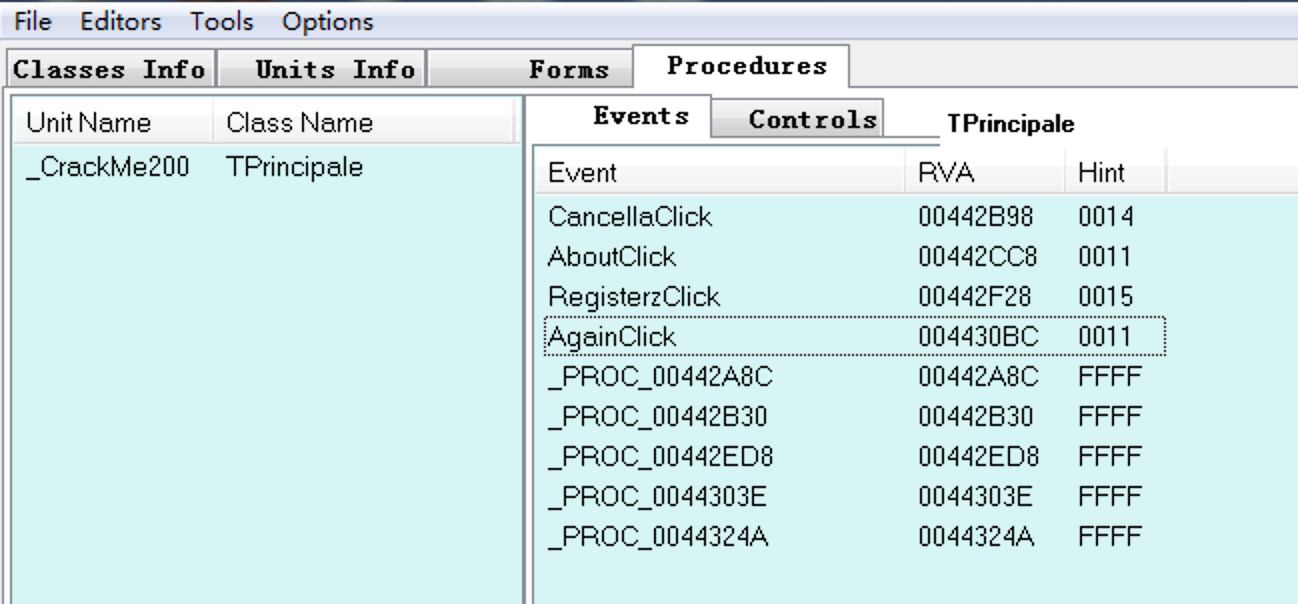

我们看到有四个按钮点击事件,分别在00442B98,00442F28,004430BC上下断点

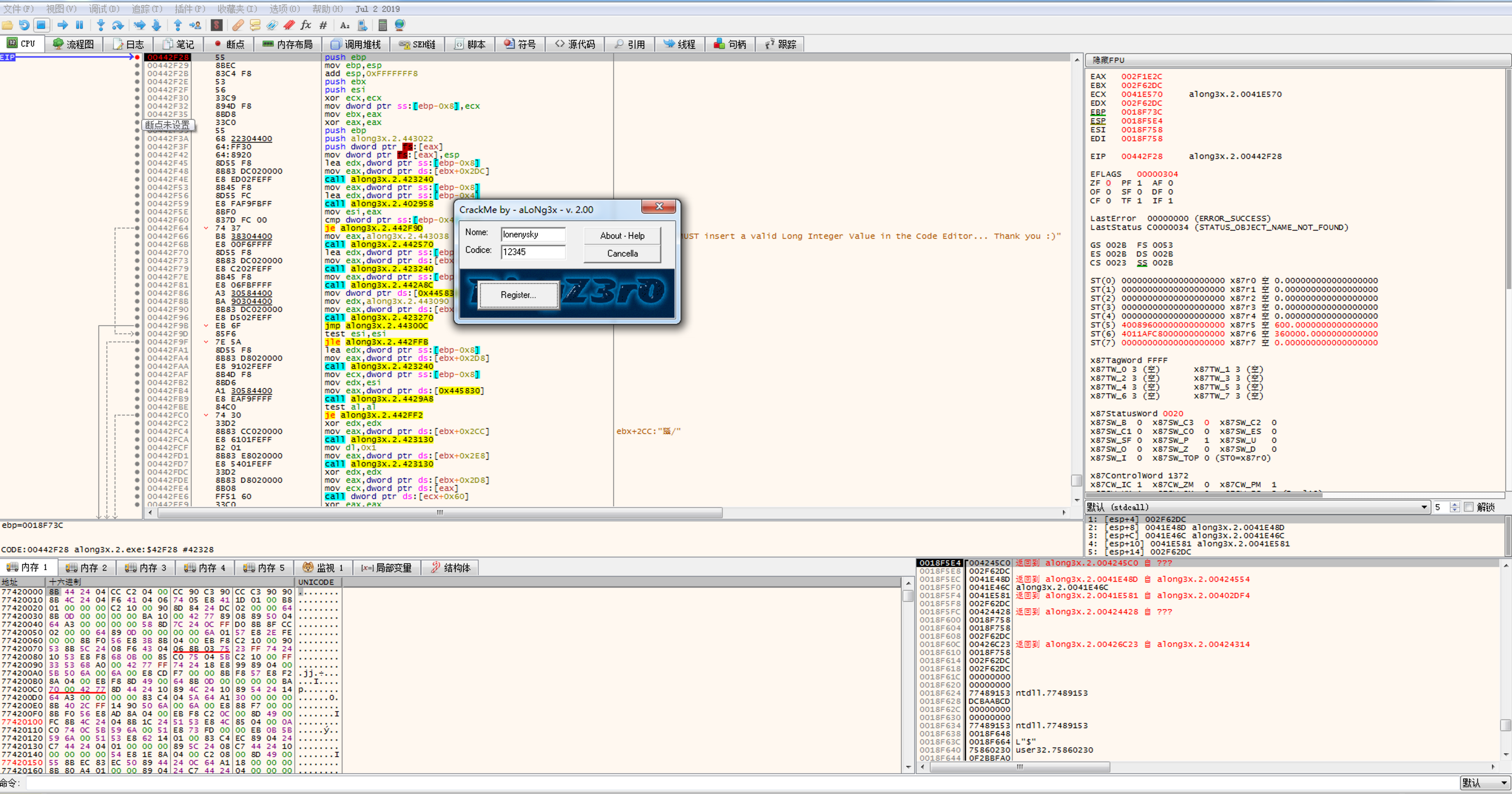

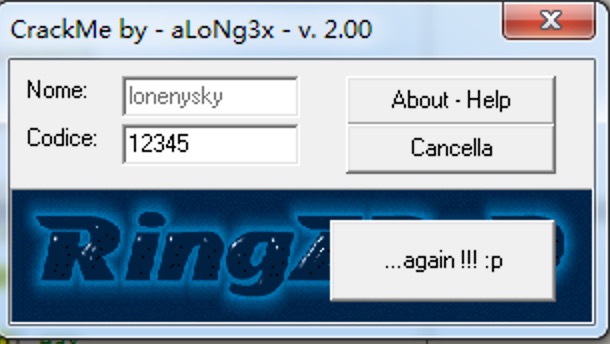

在输入框内输入任意数据,点击Register按钮,程序停在了00442F28处

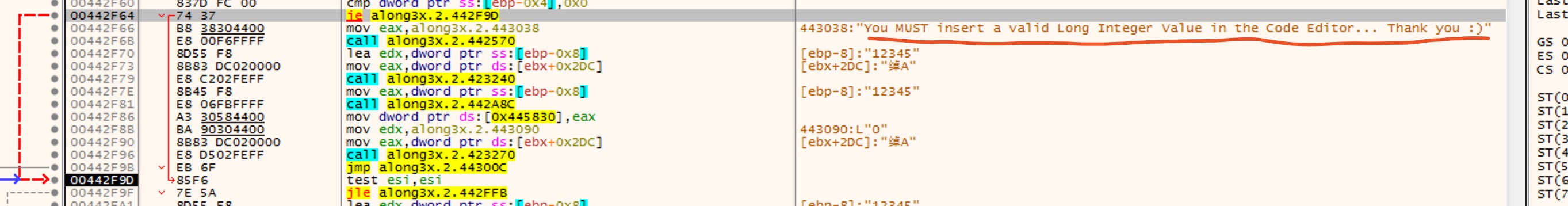

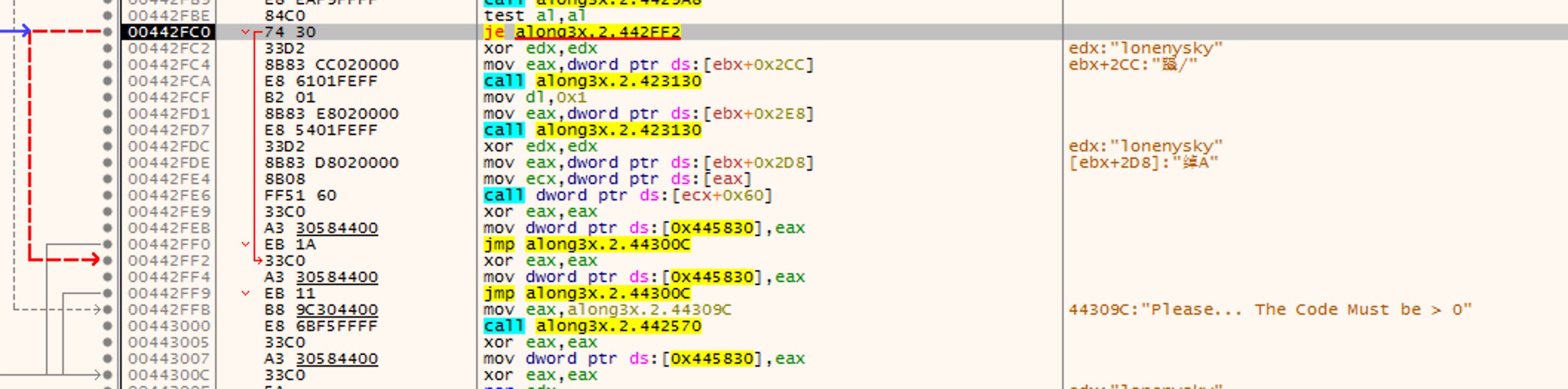

我们单步F8向下,看到一处跳转,我们看到跳转跳过了下面一部分,跳转到了红色箭头标记的处,在红色框内看到字符串“You MUST insert a ....” 说明该出是错误提示,我们继续F8向下

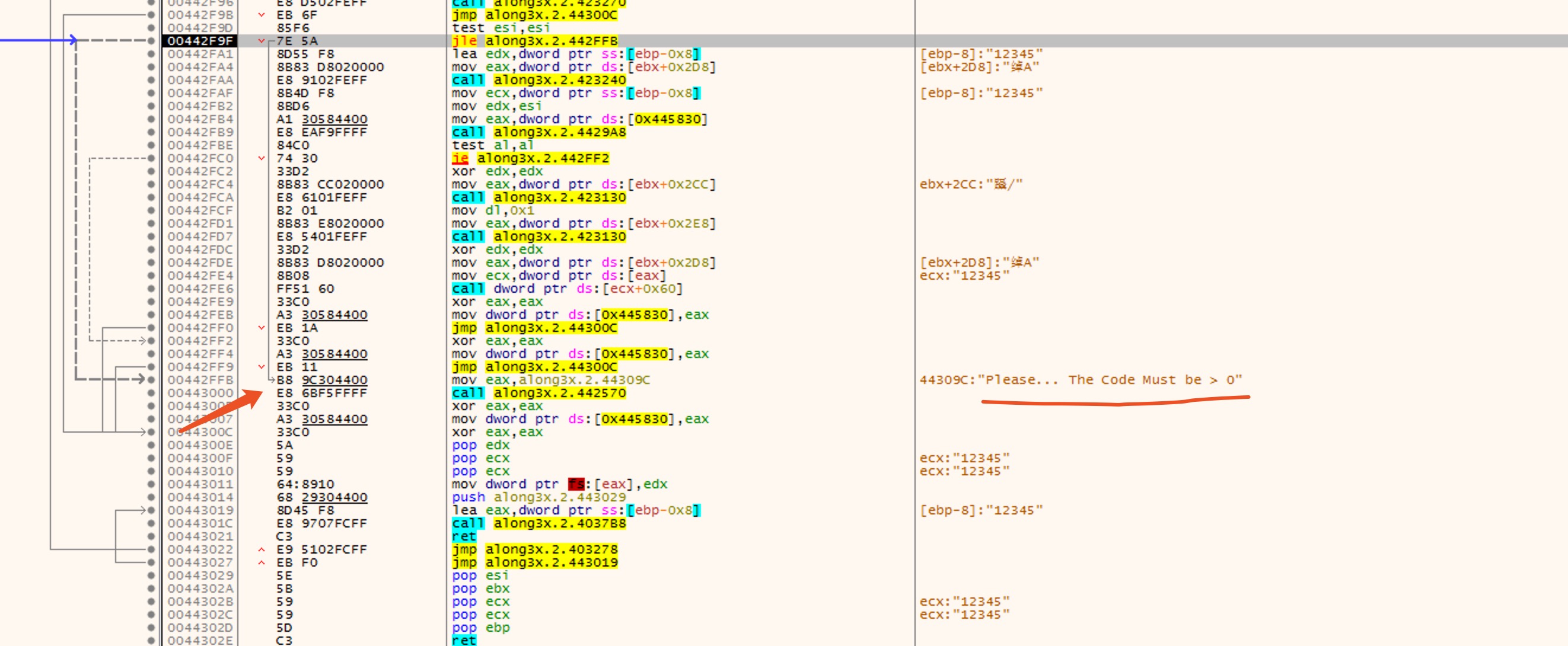

来到第二处跳转处,该处跳转不发生跳转,如果跳转的话会跳转到00442FFB处,该处会赋值字符串“Please... The Code Must be >0”很明显是一个错误的提示,我们继续F8向下

此时来到了我们的第三个跳转处,该处跳转发生了跳转,跳转到了0042FF2处,我们从0042FF2处向下看经过了00442FFB处也就是错误提示的字符串,所以此处我们不让程序发生跳转,将je 改为NOP

我们F9运行,查看程序状态,此时程序界面发生了变化,Register按钮消失,多出来一个新的按钮

我们单击again按钮,此时程序停在了断点处004430BC

向下翻看代码发现和上一步代码类似,我们执行同样的操作,将改为NOP

00443159 | 74 73 | je along3x.2.4431CE | 修改为NOP

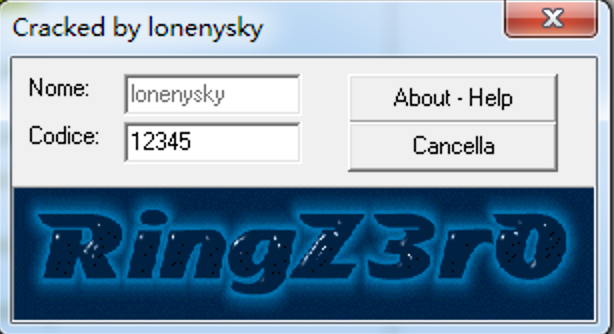

F9运行,我们查看程序结果,发现按钮消失,破解成功~

逆向破解之160个CrackMe —— 007的更多相关文章

- 逆向破解之160个CrackMe —— 008-009

CrackMe —— 008 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 001

CrackMe —— 001 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 002-003

CrackMe —— 002 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 004-005

CrackMe —— 004 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 013

CrackMe —— 013 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 014

CrackMe —— 014 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 016

CrackMe —— 016 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 017

CrackMe —— 017 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 018

CrackMe —— 018 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

随机推荐

- 使用termux在安卓手机上搭建python开发环境

下载安装termux应用. 应用链接如下:https://download.csdn.net/upload/11342944设置-应用-termux赋予存储权限 cd mkdir .termux vi ...

- 【NPDP笔记】第一章 新产品开发战略

1.1 战略很重要 1.2 战略定义 使命/愿景/核心价值观:成为领导者 公司/经营战略:市场份额扩大10% 创新战略:强调技术,外部合作 职能战略:IT战略,人力资源战略 1.3明确组织方向 组织身 ...

- 【Spring Boot学习之七】自定义参数&多环境配置&修改端口号&yml

环境 eclipse 4.7 jdk 1.8 Spring Boot 1.5.2 一.自定义参数通过注解直接获取配置文件application.properties中配置key的value1.appl ...

- ASP.NET Core DotNetCore 开源GitServer 实现自己的GitHub

ASP.NET Core 2.0 开源Git HTTP Server,实现类似 GitHub.GitLab. GitHub:https://github.com/linezero/GitServer ...

- Java reactor响应式编程

转载自:https://www.cnblogs.com/lixinjie/p/a-reactive-streams-on-jvm-is-reactor.html 响应式编程 作为响应式编程方向上的第一 ...

- js中常用的获得日期对象的方法

// 默认是当前时区的日期和时间 var date = new Date(); // 获取特定日期和时间的日期对象,需要传递毫秒数,不过可以传递规范日期格式字符串来代替 // 一些常见的日期格式 // ...

- LocalStack和Local对象实现栈的管理

flask里面有两个重要的类Local和LocalStack 输入from flask import globals 左键+ctrl点globals进入源码,进去后找57行 flask只会实例化出这两 ...

- Python实现斐波那契递归和尾递归计算

##斐波那契递归测试 def fibonacciRecursive(deepth): if deepth == 1: return 1 elif deepth == 2: return 1 else: ...

- MMKV 多进程K-V组件 MD

Markdown版本笔记 我的GitHub首页 我的博客 我的微信 我的邮箱 MyAndroidBlogs baiqiantao baiqiantao bqt20094 baiqiantao@sina ...

- C# vb .net实现棕褐色效果特效滤镜

在.net中,如何简单快捷地实现Photoshop滤镜组中的棕褐色效果呢?答案是调用SharpImage!专业图像特效滤镜和合成类库.下面开始演示关键代码,您也可以在文末下载全部源码: 设置授权 第一 ...