160CrackMe练手 001

peid判断无壳,打开输入伪码注册,根据报错od查找字符串

接下来定位到字符串周边代码

0042FA15 |. 8D55 F0 lea edx,[local.4]

0042FA18 |. 8B83 DC010000 mov eax,dword ptr ds:[ebx+0x1DC]

0042FA1E |. E8 35B0FEFF call Acid_bur.0041AA58

0042FA23 |. 8B45 F0 mov eax,[local.4]

0042FA26 |. 0FB640 03 movzx eax,byte ptr ds:[eax+0x3]

0042FA2A |. 6BF0 0B imul esi,eax,0xB

0042FA2D |. 8D55 EC lea edx,[local.5]

0042FA30 |. 8B83 DC010000 mov eax,dword ptr ds:[ebx+0x1DC]

0042FA36 |. E8 1DB0FEFF call Acid_bur.0041AA58

0042FA3B |. 8B45 EC mov eax,[local.5] ; 堆栈中可看到[local.5和4]都是你输入的用户名

0042FA3E |. 0FB640 02 movzx eax,byte ptr ds:[eax+0x2]

0042FA42 |. 6BC0 0E imul eax,eax,0xE

0042FA45 |. 03F0 add esi,eax

0042FA47 |. 8935 58174300 mov dword ptr ds:[0x431758],esi

0042FA4D |. A1 6C174300 mov eax,dword ptr ds:[0x43176C]

0042FA52 |. E8 D96EFDFF call Acid_bur.00406930

0042FA57 |. 83F8 04 cmp eax,0x4 ; 如果用户名长度大于等于4跳转

0042FA5A |. 7D 1D jge short Acid_bur.0042FA79

0042FA5C |. 6A 00 push 0x0

0042FA5E |. B9 74FB4200 mov ecx,Acid_bur.0042FB74 ; Try Again!

0042FA63 |. BA 80FB4200 mov edx,Acid_bur.0042FB80 ; Sorry , The serial is incorect !

0042FA68 |. A1 480A4300 mov eax,dword ptr ds:[0x430A48]

0042FA6D |. 8B00 mov eax,dword ptr ds:[eax]

0042FA6F |. E8 FCA6FFFF call Acid_bur.0042A170

0042FA74 |. E9 BE000000 jmp Acid_bur.0042FB37

0042FA79 |> 8D55 F0 lea edx,[local.4]

0042FA7C |. 8B83 DC010000 mov eax,dword ptr ds:[ebx+0x1DC]

0042FA82 |. E8 D1AFFEFF call Acid_bur.0041AA58

0042FA87 |. 8B45 F0 mov eax,[local.4] ; 取你输入的用户名

0042FA8A |. 0FB600 movzx eax,byte ptr ds:[eax] ; 取用户名的第一个字母放入eax

0042FA8D |. F72D 50174300 imul dword ptr ds:[0x431750] ; eax = eax * 29h

0042FA93 |. A3 50174300 mov dword ptr ds:[0x431750],eax

0042FA98 |. A1 50174300 mov eax,dword ptr ds:[0x431750]

0042FA9D |. 0105 50174300 add dword ptr ds:[0x431750],eax ; [0x431750] = eax * 2

0042FAA3 |. 8D45 FC lea eax,[local.1]

0042FAA6 |. BA ACFB4200 mov edx,Acid_bur.0042FBAC ; CW

0042FAAB |. E8 583CFDFF call Acid_bur.00403708 ; 观察堆栈可发现"CW"放入了[local.1]

0042FAB0 |. 8D45 F8 lea eax,[local.2]

0042FAB3 |. BA B8FB4200 mov edx,Acid_bur.0042FBB8 ; CRACKED

0042FAB8 |. E8 4B3CFDFF call Acid_bur.00403708 ; 观察堆栈可发现"CRACKED"放入了[local.2]

0042FABD |. FF75 FC push [local.1] ; Acid_bur.0042FBAC

0042FAC0 |. 68 C8FB4200 push Acid_bur.0042FBC8 ; - ;两个push把"CW"和"-"入栈

0042FAC5 |. 8D55 E8 lea edx,[local.6]

0042FAC8 |. A1 50174300 mov eax,dword ptr ds:[0x431750]

0042FACD |. E8 466CFDFF call Acid_bur.00406718 ; 用户名第一个字母*29*2的值放入[local.6]

0042FAD2 |. FF75 E8 push [local.6]

0042FAD5 |. 68 C8FB4200 push Acid_bur.0042FBC8 ; -

0042FADA |. FF75 F8 push [local.2] ; "用户名第一个字母*29*2","-","CRACKED"入栈

0042FADD |. 8D45 F4 lea eax,[local.3]

0042FAE0 |. BA 05000000 mov edx,0x5

0042FAE5 |. E8 C23EFDFF call Acid_bur.004039AC ; CW-算好的数据-CRACKED 放入[local.3]

0042FAEA |. 8D55 F0 lea edx,[local.4]

0042FAED |. 8B83 E0010000 mov eax,dword ptr ds:[ebx+0x1E0]

0042FAF3 |. E8 60AFFEFF call Acid_bur.0041AA58

0042FAF8 |. 8B55 F0 mov edx,[local.4] ; 取出你输入的密码=>edx

0042FAFB |. 8B45 F4 mov eax,[local.3] ; 正确密码=>eax

0042FAFE |. E8 F93EFDFF call Acid_bur.004039FC

0042FB03 |. 75 1A jnz short Acid_bur.0042FB1F ; 判断密码是否正确

0042FB05 |. 6A 00 push 0x0

0042FB07 |. B9 CCFB4200 mov ecx,Acid_bur.0042FBCC ; Congratz !!

0042FB0C |. BA D8FB4200 mov edx,Acid_bur.0042FBD8 ; Good job dude =)

0042FB11 |. A1 480A4300 mov eax,dword ptr ds:[0x430A48]

0042FB16 |. 8B00 mov eax,dword ptr ds:[eax]

0042FB18 |. E8 53A6FFFF call Acid_bur.0042A170

0042FB1D |. EB 18 jmp short Acid_bur.0042FB37

0042FB1F |> 6A 00 push 0x0

0042FB21 |. B9 74FB4200 mov ecx,Acid_bur.0042FB74 ; Try Again!

0042FB26 |. BA 80FB4200 mov edx,Acid_bur.0042FB80 ; Sorry , The serial is incorect !

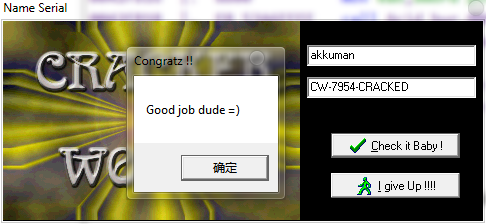

注册算法就是password = "CW-" + 取用户名第一位asciix29x2 + "-CRACKED"

注册机(python):

import sys

username = sys.argv[1]

password = ord(username[0])*0x29*0x2

print("password:"+"CW-"+"%d"%(password)+"-CRACKED")

测试:

C:\Users\Administrator\Desktop>python 1.py akkuman

password:CW-7954-CRACKED

160CrackMe练手 001的更多相关文章

- 160CrackMe练手 002

首先查壳无壳,输入伪码报错,根据报错od查找字符串,定位到错误代码附近,可以看到有个条件跳转,改掉就可以爆破,接下来分析下注册算法,我们周围看看,从最近几个call看,并没有我们输入的用户名在堆栈中出 ...

- oracle练手(一)

练手001 1.列出至少有一个员工的所有部门 select dname from dept where deptno in (select deptno from emp); select dname ...

- Python学习路径及练手项目合集

Python学习路径及练手项目合集 https://zhuanlan.zhihu.com/p/23561159

- Cocos2d-Lua (练手) 微信打飞机

学习下lua,目前入门级,使用版本为 v3.3 Final For Win,空闲时间不足,只能断断续续写点东西. 一.子弹效果 子弹只做了一种,扇形发射,可以增加扇形大小,子弹的 ...

- web前端学习部落22群分享给需要前端练手项目

前端学习还是很有趣的,可以较快的上手然后自己开发一些好玩的项目来练手,网上也可以一抓一大把关于前端开发的小项目,可是还是有新手在学习的时候不知道可以做什么,以及怎么做,因此,就整理了一些前端项目教程, ...

- webpack练手项目之easySlide(三):commonChunks(转)

Hello,大家好. 在之前两篇文章中: webpack练手项目之easySlide(一):初探webpack webpack练手项目之easySlide(二):代码分割 与大家分享了webpack的 ...

- webpack练手项目之easySlide(二):代码分割(转)

在上一篇 webpack练手项目之easySlide(一):初探webpack 中我们一起为大家介绍了webpack的基本用法,使用webpack对前端代码进行模块化打包. 但是乍一看webpack ...

- webpack练手项目之easySlide(一):初探webpack (转)

最近在学习webpack,正好拿了之前做的一个小组件,图片轮播来做了下练手,让我们一起来初步感受下webpack的神奇魅力. webpack是一个前端的打包管理工具,大家可以前往:http:/ ...

- JAVA大数类练手

今天突然看到了OJ上的大数类题目,由于学习了一点大数类的知识.果断水了6道题......都是非常基础的.就当的练手的吧. 学到的只是一些大数类的基本操作.以后多做点这样的题,争取熟练运用水大数题... ...

随机推荐

- 《大话设计模式》c++实现 之策略模式

一.UML图 二.概念 策略模式:他定义了算法家族,分别封装起来,让他们之间可以互相替换,此模式让算法的变化,不会影响到使用算法的客户. 三.优点 (1)策略模式是一种定义一系列算法的方法,从 ...

- FILE文件删除操作(删除指定文件夹下所有文件和文件夹包括子文件夹下所有文件和文件夹),就是删除所有

2018-11-05 19:42:08开始写 选择 删除 1.FileUtils.java类 import java.io.File;//导入包 import java.util.List;//导入 ...

- tomcat的JVM调优

1.error场景 Tomcat 长期运行过程遇到Caused by: java.lang.OutOfMemoryError: PermGen space或java.lang.OutOfMemoryE ...

- python 将一个JSON 字典转换为一个Python 对象

将一个JSON 字典转换为一个Python 对象例子 >>> s='{"name":"apple","shares":50 ...

- loadRunner回访脚本时报Error -27987: Requested image not found [MsgId: MERR-27987]

loadRunner录制:登陆订机票网址->订机票的过程 loadRunner回访脚本时报Error -27987: Requested image not found [MsgId: MER ...

- linux dns

linux 用户相关的 root 相当于QQ群主 sudo QQ群管理员 普通用户 QQ群水军 root UID 是 0 组UID也是0 普通用户UID从1000开始 查看用户id 信 ...

- Matlab基础部分1

- sass中的循环判断条件语句

@if $lte7:true !default;//是否兼容ie6,7 //inline-block //ie6-7 *display: inline;*zoom:1; @mixin inline-b ...

- oracle查询所有初始化参数(含隐含参数)

年龄大了,感觉记性不是很好了,还是重新做笔记了.最近在整理些稿子,顺便在记录下oracle查询所有初始化参数(含隐含参数): SELECT i.ksppinm name, i.ksppdesc des ...

- 静态代码检查findbugs/阿里巴巴开发规范

findbugs,基本上三类严重的bug检测出来都是比较准确的,如下: 阿里巴巴开发规范 前面两类都是比较重要的: 参考: https://blog.csdn.net/qq_27093465/arti ...