【代码审计】BootCMS v1.1.3 文件上传漏洞分析

0x00 环境准备

BootCMS官网:http://www.kilofox.net

网站源码版本:BootCMS v1.1.3 发布日期:2016年10月17日

程序源码下载:http://www.kilofox.net/download-v1-1-3

测试网站首页:

0x01 代码分析

1、漏洞文件位置:/application/classes/controller/manage.php 第2082-2134行:

- public function action_create_media()

- {

- if ($this->request->method() == 'POST')

- {

- $output = new stdClass();

- $output->status = 0;

- $output->title = '操作失败';

- $output->content = '您没有足够的权限进行此项操作。';

- $this->accessLevel = Admin::minimumLevel('create_media');

- 10. if ($this->user->role_id == $this->accessLevel)

- 11. {

- 12. $groupId = (int) $this->request->post('gid');

- 13. $group = Model::factory('media_group')->load($groupId);

- 14. if (!$group->id)

- 15. {

- 16. $output->status = 2;

- 17. $output->title = '操作失败';

- 18. $output->content = '请选择媒体分组。';

- 19. exit(json_encode($output));

- 20. }

- 21. if (isset($_FILES['qqfile']) && $_FILES['qqfile']['name'])

- 22. {

- 23. $file = Validation::factory($_FILES);

- 24. $file->rule('qqfile', 'Upload::not_empty');

- 25. $file->rule('qqfile', 'Upload::valid');

- 26. $file->rule('qqfile', 'Upload::image');

- 27. $file->rule('qqfile', 'Upload::size', array(':value', '2M'));

- 28. if (!$file->check())

- 29. {

- 30. $output->status = 3;

- 31. $output->title = '无效的文件';

- 32. $output->content = '这个文件是无效的。';

- 33. exit(json_encode($output));

- 34. }

- 35. $extension = Functions::nameEnd($file['qqfile']['name'], '.');

- 36. $fileName = date('ymdHis') . mt_rand(10, 99) . $extension;

- 37. $directory = getcwd() . '/assets/uploads/' . $group->slug;

- 38. $filePath = $directory . DIRECTORY_SEPARATOR . $fileName;

- 39. if (!file_exists($filePath))

- 40. {

- 41. $filePath = Upload::save($file['qqfile'], $fileName, $directory);

- 42. }

- 43. else

- 44. {

- 45. $filePath = Upload::save($file['qqfile'], NULL, $directory);

- 46. }

- 47. if ($filePath === false)

- 48. {

- 49. $output->status = 4;

- 50. $output->title = '文件上传失败';

- 51. $output->content = '无法保存上传的文件!';

- 52. exit(json_encode($output));

- 53. }

这段代码中,首先进行权限验证,然后获取qqfile参数,将文件上传到服务器,最后进行调整生成缩略图,注意看红色代码部分,并没有对文件类型进行过滤,可以构造脚本文件上传到服务器,导致程序在实现上存在文件上传漏洞,攻击者可以通过上传脚本木马,控制服务器权限。

0x02 漏洞利用

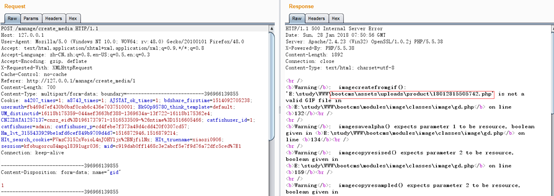

1、登录网站后台,在媒体—媒体库—添加新媒体—上传图片木马—抓包修改为PHP后缀—成功上传:

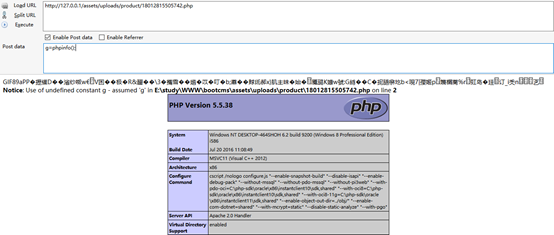

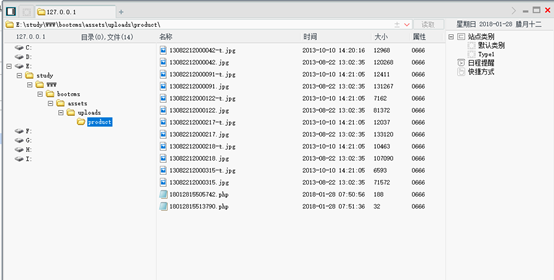

2、程序生成缩略图过程报错,直接爆出上传后脚本木马文件的物理路径,通过URL访问:

3、通过菜刀连接,成功控制网站服务器

0x03 修复建议

1、通过白名单限制上传文件后缀

2、禁止上传目录脚本执行权限。

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

【代码审计】BootCMS v1.1.3 文件上传漏洞分析的更多相关文章

- 【代码审计】UKCMS_v1.1.0 文件上传漏洞分析

0x00 环境准备 ukcms官网:https://www.ukcms.com/ 程序源码下载:http://down.ukcms.com/down.php?v=1.1.0 测试网站首页: 0x0 ...

- 【代码审计】XYHCMS V3.5文件上传漏洞分析

0x00 环境准备 XYHCMS官网:http://www.xyhcms.com/ 网站源码版本:XYHCMS V3.5(2017-12-04 更新) 程序源码下载:http://www.xyhc ...

- 1.5 webshell文件上传漏洞分析溯源(1~4)

webshell文件上传漏洞分析溯源(第一题) 我们先来看基础页面: 先上传1.php ----> ,好吧意料之中 上传1.png ----> 我们查看页面元素 -----> ...

- 【代码审计】JTBC(CMS)_PHP_v3.0 任意文件上传漏洞分析

0x00 环境准备 JTBC(CMS)官网:http://www.jtbc.cn 网站源码版本:JTBC_CMS_PHP(3.0) 企业版 程序源码下载:http://download.jtbc. ...

- 【代码审计】QYKCMS_v4.3.2 任意文件上传漏洞分析

0x00 环境准备 QYKCMS官网:http://www.qykcms.com/ 网站源码版本:QYKCMS_v4.3.2(企业站主题) 程序源码下载:http://bbs.qingyunke. ...

- 【代码审计】CLTPHP_v5.5.3 前台任意文件上传漏洞分析

0x00 环境准备 CLTPHP官网:http://www.cltphp.com 网站源码版本:CLTPHP内容管理系统5.5.3版本 程序源码下载:https://gitee.com/chich ...

- UEditor编辑器两个版本任意文件上传漏洞分析

0x01 前言 UEditor是由百度WEB前端研发部开发的所见即所得的开源富文本编辑器,具有轻量.可定制.用户体验优秀等特点 ,被广大WEB应用程序所使用:本次爆出的高危漏洞属于.NET版本,其它的 ...

- [转]UEditor编辑器两个版本任意文件上传漏洞分析

0x01 前言 UEditor是由百度WEB前端研发部开发的所见即所得的开源富文本编辑器,具有轻量.可定制.用户体验优秀等特点 ,被广大WEB应用程序所使用:本次爆出的高危漏洞属于.NET版本,其它的 ...

- 关于finecms v5 会员头像 任意文件上传漏洞分析

看到我私藏的一个洞被别人提交到补天拿奖金,所以我干脆在社区这里分享,给大家学习下 本文原创作者:常威,本文属i春秋原创奖励计划,未经许可禁止转载! 1.定位功能 下载源码在本地搭建起来后,正常登陆了用 ...

随机推荐

- 【转】nGrinder 简易使用教程

https://www.cnblogs.com/jwentest/p/7136727.html 背景 性能压测工具之前使用的是jmeter,这次说的是nGrinder,先直接搬运两者之间的比较 比较点 ...

- 8、QObject类 moc处理后代码

QObject在QT中是所有类的基类,经过MOC处理后代码如下 之所以贴出这段代码,是因为很多流程追踪到最后一些关键性函数都是出自这个类 源码 4.8.6 MOC版本 63 1 /********** ...

- Qt的一些鲜为人知但是非常有用的小功能

1. Q_GADGET:不需要从QObject继承就可以使用Qt的Meta Object功能 2. Q_ENUMS:对枚举对象进行反射(reflection) 3. Q_SIGNAL:不需要sig ...

- 超频,如何超频CPU和显卡?

首先是良好的硬件体制,CPU.内存和显卡都必须是健康的,在100%负荷下工作也能拥有合理的温度和功耗.其次就是硬件准备,超频需要一块强大的主板做支撑,特别是主板供电部分,考虑到CPU和内存超频后功耗大 ...

- hash模块 hashlib不可逆加密 和 base64算法加密解密

hashlib模块 用于加密相关的操作,代替md5模块和sha模块,主要提供SHA1,SHA224,SSHA256,SHA384,SHA512,MD5算法 直接看代码案例: ---------md5- ...

- C# 初学

突然对C#充满了兴趣,于是兴致勃勃的折腾起来. 下面是折腾的过程: IDE,我选择了vs2017,不过这货的安装选项略多,对于新手来说各种坑.无论如何,选择”.NET桌面开发”即可,其他的全部留空. ...

- 第三百四十二节,Python分布式爬虫打造搜索引擎Scrapy精讲—爬虫数据保存

第三百四十二节,Python分布式爬虫打造搜索引擎Scrapy精讲—爬虫数据保存 注意:数据保存的操作都是在pipelines.py文件里操作的 将数据保存为json文件 spider是一个信号检测 ...

- SpringBoot系列一:SpringBoot的产生

声明:本文来源于MLDN培训视频的课堂笔记,写在这里只是为了方便查阅. 长期以来 Java 的开发一直让人所诟病: ·Java 项目开发复杂度极其高: · Java 项目的维护非常困难: · 在云时代 ...

- CI框架 -- URL

移除 URL 中的 index.php 默认情况,你的 URL 中会包含 index.php 文件: example.com/index.php/news/article/my_article 如果你 ...

- com.alibaba.dubbo.rpc.RpcException: Failed to invoke the method

查看了网友们的错误原因, 需要进行实例化的类没有进行实例化,具体没有实例化的类会在错误信息中显示,在错误信息中搜索“Serializable”即可找到将其实现序列化可消除错误. 是在使用Dubbo提供 ...