Django rest framework源码分析(2)----权限

目录

- Django rest framework(1)----认证

- Django rest framework(2)----权限

- Django rest framework(3)----节流

- Django rest framework(4)----版本

- Django rest framework(5)----解析器

- Django rest framework(6)----序列化

- Django rest framework(7)----分页

添加权限

(1)API/utils文件夹下新建premission.py文件,代码如下:

- message是当没有权限时,提示的信息

# utils/permission.py class SVIPPremission(object):

message = "必须是SVIP才能访问"

def has_permission(self,request,view):

if request.user.user_type != 3:

return False

return True class MyPremission(object):

def has_permission(self,request,view):

if request.user.user_type == 3:

return False

return True

(2)settings.py全局配置权限

#全局

REST_FRAMEWORK = {

"DEFAULT_AUTHENTICATION_CLASSES":['API.utils.auth.Authentication',],

"DEFAULT_PERMISSION_CLASSES":['API.utils.permission.SVIPPremission'],

}

(3)views.py添加权限

- 默认所有的业务都需要SVIP权限才能访问

- OrderView类里面没写表示使用全局配置的SVIPPremission

- UserInfoView类,因为是普通用户和VIP用户可以访问,不使用全局的,要想局部使用的话,里面就写上自己的权限类

- permission_classes = [MyPremission,] #局部使用权限方法

from django.shortcuts import render,HttpResponse

from django.http import JsonResponse

from rest_framework.views import APIView

from API import models

from rest_framework.request import Request

from rest_framework import exceptions

from rest_framework.authentication import BaseAuthentication

from API.utils.permission import SVIPPremission,MyPremission ORDER_DICT = {

1:{

'name':'apple',

'price':15

},

2:{

'name':'dog',

'price':100

}

} def md5(user):

import hashlib

import time

#当前时间,相当于生成一个随机的字符串

ctime = str(time.time())

m = hashlib.md5(bytes(user,encoding='utf-8'))

m.update(bytes(ctime,encoding='utf-8'))

return m.hexdigest() class AuthView(APIView):

'''用于用户登录验证''' authentication_classes = [] #里面为空,代表不需要认证

permission_classes = [] #不里面为空,代表不需要权限

def post(self,request,*args,**kwargs):

ret = {'code':1000,'msg':None}

try:

user = request._request.POST.get('username')

pwd = request._request.POST.get('password')

obj = models.UserInfo.objects.filter(username=user,password=pwd).first()

if not obj:

ret['code'] = 1001

ret['msg'] = '用户名或密码错误'

#为用户创建token

token = md5(user)

#存在就更新,不存在就创建

models.UserToken.objects.update_or_create(user=obj,defaults={'token':token})

ret['token'] = token

except Exception as e:

ret['code'] = 1002

ret['msg'] = '请求异常'

return JsonResponse(ret) class OrderView(APIView):

'''

订单相关业务(只有SVIP用户才能看)

''' def get(self,request,*args,**kwargs):

self.dispatch

#request.user

#request.auth

ret = {'code':1000,'msg':None,'data':None}

try:

ret['data'] = ORDER_DICT

except Exception as e:

pass

return JsonResponse(ret) class UserInfoView(APIView):

'''

订单相关业务(普通用户和VIP用户可以看)

'''

permission_classes = [MyPremission,] #不用全局的权限配置的话,这里就要写自己的局部权限

def get(self,request,*args,**kwargs): print(request.user)

return HttpResponse('用户信息')

from django.contrib import admin

from django.urls import path

from API.views import AuthView,OrderView,UserInfoView urlpatterns = [

path('admin/', admin.site.urls),

path('api/v1/auth/',AuthView.as_view()),

path('api/v1/order/',OrderView.as_view()),

path('api/v1/info/',UserInfoView.as_view()),

]

urls.py

# API/utils/auth/py from rest_framework import exceptions

from API import models

from rest_framework.authentication import BaseAuthentication class Authentication(BaseAuthentication):

'''用于用户登录验证'''

def authenticate(self,request):

token = request._request.GET.get('token')

token_obj = models.UserToken.objects.filter(token=token).first()

if not token_obj:

raise exceptions.AuthenticationFailed('用户认证失败')

#在rest framework内部会将这两个字段赋值给request,以供后续操作使用

return (token_obj.user,token_obj) def authenticate_header(self, request):

pass

auth.py

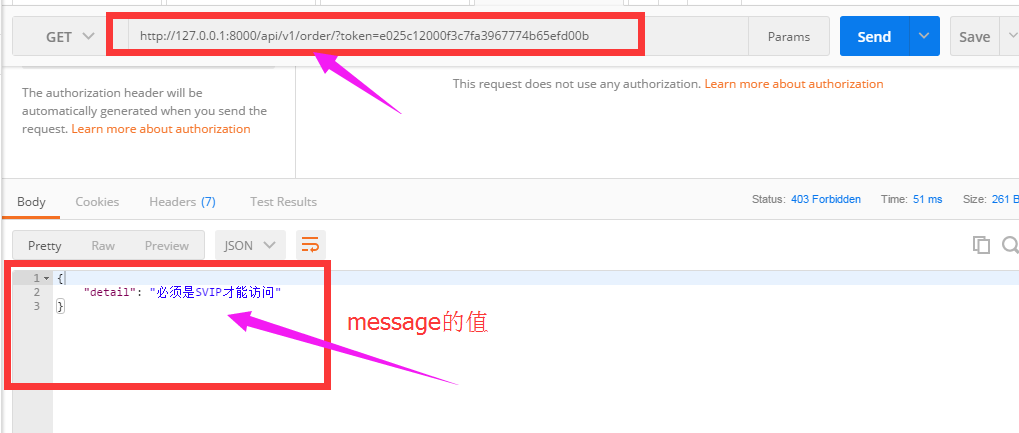

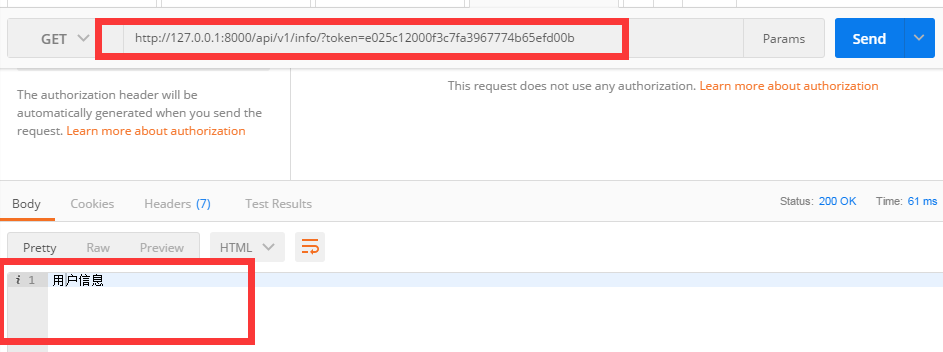

(4)测试

普通用户访问OrderView,提示没有权限

普通用户访问UserInfoView,可以返回信息

权限源码流程

(1)dispatch

def dispatch(self, request, *args, **kwargs):

"""

`.dispatch()` is pretty much the same as Django's regular dispatch,

but with extra hooks for startup, finalize, and exception handling.

"""

self.args = args

self.kwargs = kwargs

#对原始request进行加工,丰富了一些功能

#Request(

# request,

# parsers=self.get_parsers(),

# authenticators=self.get_authenticators(),

# negotiator=self.get_content_negotiator(),

# parser_context=parser_context

# )

#request(原始request,[BasicAuthentications对象,])

#获取原生request,request._request

#获取认证类的对象,request.authticators

#1.封装request

request = self.initialize_request(request, *args, **kwargs)

self.request = request

self.headers = self.default_response_headers # deprecate? try:

#2.认证

self.initial(request, *args, **kwargs) # Get the appropriate handler method

if request.method.lower() in self.http_method_names:

handler = getattr(self, request.method.lower(),

self.http_method_not_allowed)

else:

handler = self.http_method_not_allowed response = handler(request, *args, **kwargs) except Exception as exc:

response = self.handle_exception(exc) self.response = self.finalize_response(request, response, *args, **kwargs)

return self.response

(2)initial

def initial(self, request, *args, **kwargs):

"""

Runs anything that needs to occur prior to calling the method handler.

"""

self.format_kwarg = self.get_format_suffix(**kwargs) # Perform content negotiation and store the accepted info on the request

neg = self.perform_content_negotiation(request)

request.accepted_renderer, request.accepted_media_type = neg # Determine the API version, if versioning is in use.

version, scheme = self.determine_version(request, *args, **kwargs)

request.version, request.versioning_scheme = version, scheme # Ensure that the incoming request is permitted

#4.实现认证

self.perform_authentication(request)

#5.权限判断

self.check_permissions(request)

self.check_throttles(request)

(3)check_permissions

里面有个has_permission这个就是我们自己写的权限判断

def check_permissions(self, request):

"""

Check if the request should be permitted.

Raises an appropriate exception if the request is not permitted.

"""

#[权限类的对象列表]

for permission in self.get_permissions():

if not permission.has_permission(request, self):

self.permission_denied(

request, message=getattr(permission, 'message', None)

)

(4)get_permissions

def get_permissions(self):

"""

Instantiates and returns the list of permissions that this view requires.

"""

return [permission() for permission in self.permission_classes]

(5)permission_classes

所以settings全局配置就如下

#全局

REST_FRAMEWORK = {

"DEFAULT_PERMISSION_CLASSES":['API.utils.permission.SVIPPremission'],

}

内置权限

django-rest-framework内置权限BasePermission

默认是没有限制权限

class BasePermission(object):

"""

A base class from which all permission classes should inherit.

""" def has_permission(self, request, view):

"""

Return `True` if permission is granted, `False` otherwise.

"""

return True def has_object_permission(self, request, view, obj):

"""

Return `True` if permission is granted, `False` otherwise.

"""

return True

我们自己写的权限类,应该去继承BasePermission,修改之前写的permission.py文件

# utils/permission.py from rest_framework.permissions import BasePermission class SVIPPremission(BasePermission):

message = "必须是SVIP才能访问"

def has_permission(self,request,view):

if request.user.user_type != 3:

return False

return True class MyPremission(BasePermission):

def has_permission(self,request,view):

if request.user.user_type == 3:

return False

return True

总结:

(1)使用

- 自己写的权限类:1.必须继承BasePermission类; 2.必须实现:has_permission方法

(2)返回值

- True 有权访问

- False 无权访问

(3)局部

- permission_classes = [MyPremission,]

(4)全局

REST_FRAMEWORK = {

#权限

"DEFAULT_PERMISSION_CLASSES":['API.utils.permission.SVIPPremission'],

}

Django rest framework源码分析(2)----权限的更多相关文章

- Django rest framework源码分析(3)----节流

目录 Django rest framework(1)----认证 Django rest framework(2)----权限 Django rest framework(3)----节流 Djan ...

- Django rest framework源码分析(1)----认证

目录 Django rest framework(1)----认证 Django rest framework(2)----权限 Django rest framework(3)----节流 Djan ...

- Django rest framework 源码分析 (1)----认证

一.基础 django 2.0官方文档 https://docs.djangoproject.com/en/2.0/ 安装 pip3 install djangorestframework 假如我们想 ...

- Django rest framework源码分析(一) 认证

一.基础 最近正好有机会去写一些可视化的东西,就想着前后端分离,想使用django rest framework写一些,顺便复习一下django rest framework的知识,只是顺便哦,好吧. ...

- Django Rest Framework源码剖析(二)-----权限

一.简介 在上一篇博客中已经介绍了django rest framework 对于认证的源码流程,以及实现过程,当用户经过认证之后下一步就是涉及到权限的问题.比如订单的业务只能VIP才能查看,所以这时 ...

- Django rest framework源码分析(4)----版本

版本 新建一个工程Myproject和一个app名为api (1)api/models.py from django.db import models class UserInfo(models.Mo ...

- Django Rest Framework源码剖析(三)-----频率控制

一.简介 承接上篇文章Django Rest Framework源码剖析(二)-----权限,当服务的接口被频繁调用,导致资源紧张怎么办呢?当然或许有很多解决办法,比如:负载均衡.提高服务器配置.通过 ...

- 3---Django rest framework源码分析(3)----节流

Django rest framework源码分析(3)----节流 目录 添加节流 自定义节流的方法 限制60s内只能访问3次 (1)API文件夹下面新建throttle.py,代码如下: # u ...

- Django之REST framework源码分析

前言: Django REST framework,是1个基于Django搭建 REST风格API的框架: 1.什么是API呢? API就是访问即可获取数据的url地址,下面是一个最简单的 Djang ...

随机推荐

- Android 带你玩转实现游戏2048 其实2048只是个普通的控件

转载请标明出处:http://blog.csdn.net/lmj623565791/article/details/40020137,本文出自:[张鸿洋的博客] 1.概述 博主本想踏入游戏开放行业,无 ...

- 12. thymeleaf中资源相对路径的解决

把博客部署到tomcat上后才发现因之前资源和链接的地址都是使用的相对路径,这样一来在tomcat上就各种找不到资源.从网上看了几种解决方式都挺麻烦的,且不是适配的,所以我根据thymeleaf的规则 ...

- Spring Boot中使用MyBatis注解配置详解(1)

之前在Spring Boot中整合MyBatis时,采用了注解的配置方式,相信很多人还是比较喜欢这种优雅的方式的,也收到不少读者朋友的反馈和问题,主要集中于针对各种场景下注解如何使用,下面就对几种常见 ...

- [Usaco2015 Jan]Grass Cownoisseur 图论 tarjan spfa

先缩点,对于缩点后的DAG,正反跑spfa,枚举每条边进行翻转即可 #include<cstdio> #include<cstring> #include<iostrea ...

- Spring Framework学习要点摘抄

以下摘自Spring Framework官方文档,版本Spring 4.3. <context:annotation-config/> implicitly registered post ...

- Apache Mina -2

我们可以了解到 mina是个异步通信框架,一般使用场景是服务端开发,长连接.异步通信使用mina是及其方便的.不多说,看例子. 本次mina 使用的例子是使用maven构建的,过程中需要用到的jar包 ...

- asp.net core系列 55 IS4结合Identity密码保护API

一.概述 OAuth 2.资源所有者密码授权允许客户端(Client项目)向令牌服务(IdentityServer项目)发送用户名和密码,并获取代表该用户的访问令牌.本篇将IS4结合asp.net c ...

- java游戏开发杂谈 - 实现游戏主菜单

经常玩游戏的同学,大家都知道,游戏都会有个主菜单,里面有多个菜单选项:开始游戏.游戏设置.关于游戏.退出游戏等等,这个菜单是怎么实现的呢. 有一定桌面软件开发基础的同学可能会想到,用JButton组件 ...

- 整合X-Admin前端框架改造ABP

“站在巨人的肩膀上”,这样一来,不要万事亲恭,在值得的方向上节约时间,毕竟人生就这么一次.在接触ABP以来,一直想花点时间整合LayUI前端框架到ABP中,进而能够逐渐打磨出一套适合自己的框架,开发习 ...

- 记ibatis使用动态列查询问题(remapresults)

今天在项目开发中,遇到了一个问题:使用ibatis 动态查询列时,每次返回的结果列都是第一次查询的结果列,然而控制台执行的SQL语句时包含该结果列的.比如: <select id="g ...