【实验吧】该题不简单——writeup

题目地址:http://ctf5.shiyanbar.com/crack/3/

一定要注意读题:

要求找出用户名为hello的注册码,这八成就是 要写注册机啊!

————————————————————————————————————————————————————————————————————

查壳:

not packed,无壳

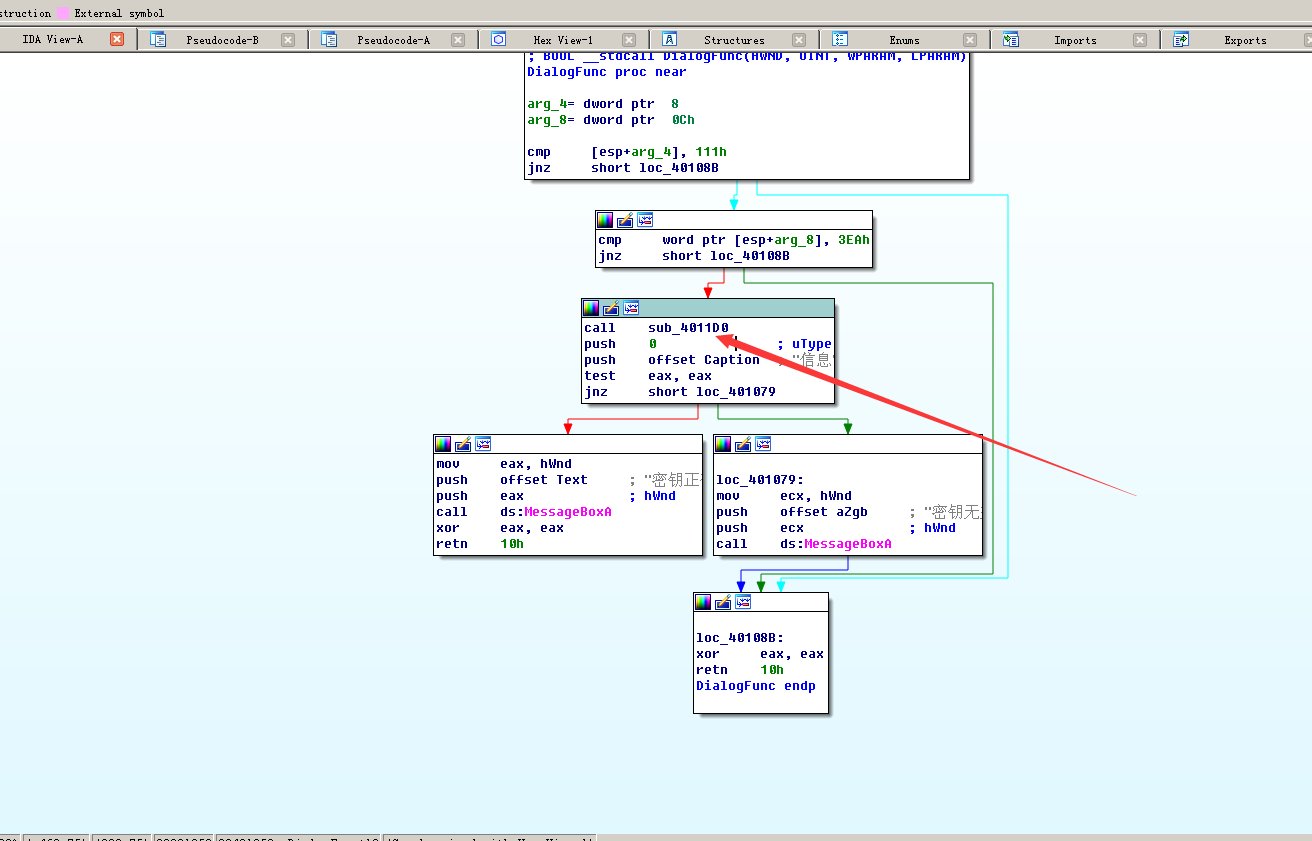

找到关键函数:

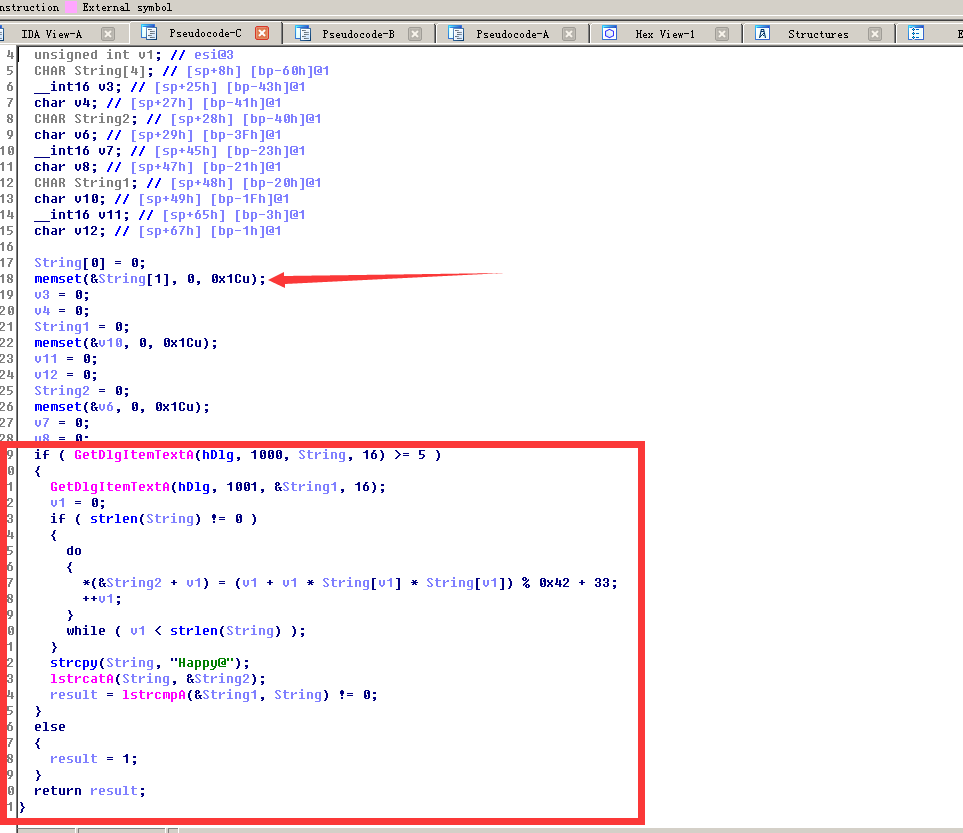

发现是一个jnz跳转,当sub_4011D0()函数的返回值不为0的时候,就进入了loc_401079的函数,也就是密钥无效,我们进到这个sub_4011D0(),F5查看伪C代码:

memset函数:

void *memset(void *s, int ch, size_t n);函数解释:将s中当前位置后面的n个字节 (typedef unsigned int size_t )用 ch 替换并返回 s 。lstrcat函数功能:该函数将字符串lpString2附加在另一个字符串lpString1后面。字符串比较函数strcmp:

格式: strcmp(字符数组名1,字符数组名2)

功能:按照ASCII码顺序比较两个数组中的字符串,并由函数返回值返回比较结果。

字符串1=字符串2,返回值=0;

字符串1〉字符串2,返回值〉0;

字符串1〈字符串2,返回值〈0。

username = "hello"

counter = 0;

password = "Happy@"

for i in username:

password = password + chr((counter + counter * ord(i) * ord(i)) % 0x42 + 33)

counter = counter + 1

print(password)

chr返回值是当前整数对应的 ASCII 字符。

ord返回值是对应的十进制整数。

得出 flag:Happy@!GA0U

【实验吧】该题不简单——writeup的更多相关文章

- 实验吧web题:

实验吧web题: 这个有点简单 因为刚了解sqlmap,所以就拿sqlmap来练练手了 1,先测试该页面是否存在sql注入漏洞 2.找到漏洞页面,复制url,然后打开sqlmap 先查看当前数据库 然 ...

- 实验吧web题(26/26)全writeup!超详细:)

#简单的SQL注入 http://www.shiyanbar.com/ctf/1875 1)试着在?id=1,没有错误 2)试着?id=1',出错了,有回显,说明有注入点: You have an e ...

- 实验吧 web题writeup

1.http://ctf5.shiyanbar.com/web/wonderkun/web/index.html 用户名我输入:or'xor"and"select"uni ...

- 实验吧编程题:Hashkill

原题:6ac66ed89ef9654cf25eb88c21f4ecd0是flag的MD5码,(格式为ctf{XXX_XXXXXXXXXXX_XXXXX})由一个0-1000的数字,下划线,纽约的一个区 ...

- 实验吧CTF题库-WEB题(部分)

看起来有点难 提交admin http://ctf5.shiyanbar.com/basic/inject/index.php?admin=admin&pass=admin&actio ...

- 实验吧CTF题库-安全杂项

XDCTF misc200: 题目提示: 下载文件 用foremost分离文件 接下来用archpr 4.53进行明文攻击 先把00002700.zip中的readme.txt提取出来压缩成zip文件 ...

- 实验吧关于隐写术的writeUp(一)

0x01 Spamcarver 原题链接 http://www.shiyanbar.com/ctf/2002 1.用Hex workshop打开图片,图片的开头是 FF D8 ,这是jpeg格式的文件 ...

- 实验吧ctf题库web题wp

经历了学校的校赛,一度自闭,被大佬们刺激的要奋发图强. 1.后台登录 链接: http://ctf5.shiyanbar.com/web/houtai/ffifdyop.php 打开题目首先查看源码, ...

- CTF实验吧让我进去writeup

初探题目 两个表单,我们用burp抓包试试 这时候我们发现Cookie值里有个很奇怪的值是source,这个单词有起源的意思,我们就可以猜测这个是判断权限的依据,让我们来修改其值为1,发送得到如下显示 ...

随机推荐

- Eureka 集群

集群搭建是在单节点基础上做的 单节点注册中心搭建-->https://www.cnblogs.com/chenglc/p/9561295.html 在单节点的基础上修改配置文件 bootstra ...

- POJ 2409 Let it Bead:置换群 Polya定理

题目链接:http://poj.org/problem?id=2409 题意: 有一串n个珠子穿起来的项链,你有k种颜色来给每一个珠子染色. 问你染色后有多少种不同的项链. 注:“不同”的概念是指无论 ...

- oracle数据库-备份ORACLE为dmp类型数据

刘备,为自己后期脑子不灵光时可以找个可以翻阅的地方. 一.第一部分导出ORACLE数据 1.数据库地址及账号密码: 数据库地址:10.10.10.132账号密码:oracle/oracle 2.使用X ...

- 分享知识-快乐自己:全面解析 java注解实战指南

请你在看这篇文章时,不要感到枯燥,从头到尾一行行看,代码一行行读,你一定会有所收获的. 问: 为什么学习注解? 学习注解有什么好处? 学完能做什么? 答: 1):能够读懂别人的代码,特别是框架相关的代 ...

- UVA 111 简单DP 但是有坑

题目传送门:http://acm.hust.edu.cn/vjudge/problem/viewProblem.action?id=18201 其实是一道不算难的DP,但是搞了好久,才发现原来是题目没 ...

- insert …select …带来的死锁问题

mysql中 insert …select …带来的问题 当使用insert...select...进行记录的插入时,如果select的表是innodb类型的,不论insert的表是什么类型的表,都会 ...

- riverbed 流量分析——还是在基于流量做运维

from:https://www.riverbed.com/sg/digital-performance/index.htmlMaximise Your Digital PerformanceConn ...

- aop 例子(annotation方式实现)

面向切面编程(也叫面向方面),可以通过预编译方式和运行期动态代理实现在不修改源代码的情况下给程序动态统一添加功能的一种技术.AOP实际是GoF设计模式的延续,设计模式孜孜不倦追求的是调用者和被调用者之 ...

- 数据可视化入门之show me the numbers

数据的可视化一直是自己瞎玩着学,近来想系统的学数据可视化的东西,于是搜索资料时看到有人推荐<show me the numbers>作为入门. 由于搜不到具体的书籍内容,只能 ...

- 「NOIP2016」「P1850」 换教室(期望dp

题目描述 对于刚上大学的牛牛来说,他面临的第一个问题是如何根据实际情况申请合适的课程. 在可以选择的课程中,有 2n2n 节课程安排在 nn 个时间段上.在第 ii(1 \leq i \leq n1≤ ...