FastAPI安全认证的终极秘籍:OAuth2与JWT如何完美融合?

扫描二维码

关注或者微信搜一搜:编程智域 前端至全栈交流与成长

发现1000+提升效率与开发的AI工具和实用程序:https://tools.cmdragon.cn/

FastAPI安全与认证实战指南(二)

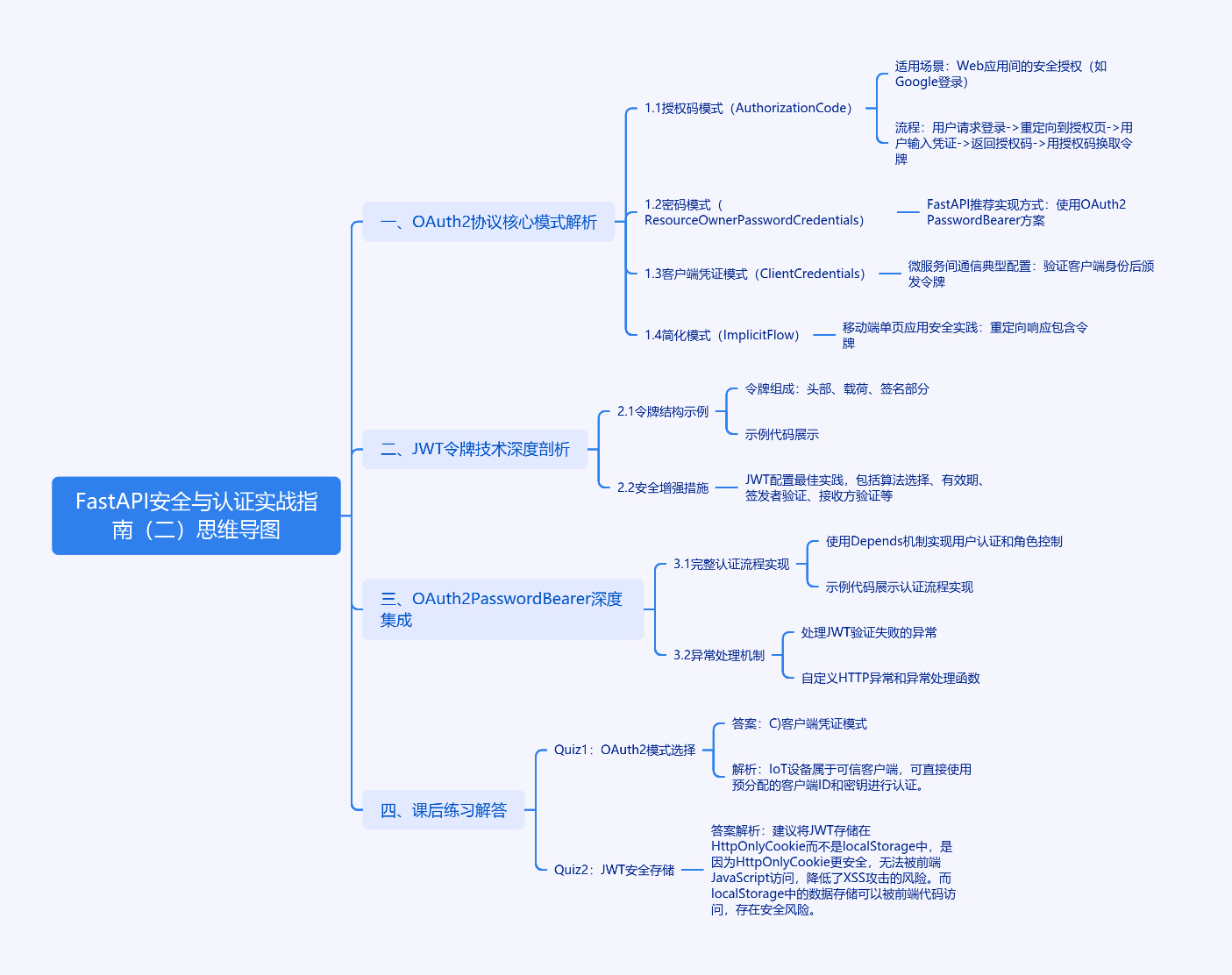

一、OAuth2协议核心模式解析

1.1 授权码模式(Authorization Code)

适用场景:Web应用间的安全授权(如Google登录)

User->>Client: 请求登录

Client->>AuthServer: 重定向到授权页

User->>AuthServer: 输入凭证

AuthServer->>Client: 返回授权码

Client->>AuthServer: 用授权码换令牌

AuthServer->>Client: 颁发访问令牌

1.2 密码模式(Resource Owner Password Credentials)

FastAPI推荐实现方式:

from fastapi.security import OAuth2PasswordBearer

oauth2_scheme = OAuth2PasswordBearer(

tokenUrl="token",

scopes={"read": "读取权限", "write": "写入权限"}

)

1.3 客户端凭证模式(Client Credentials)

微服务间通信典型配置:

class ClientCredentials(BaseModel):

client_id: str

client_secret: str

@app.post("/service-token")

async def get_service_token(credentials: ClientCredentials):

verify_client(credentials) # 自定义校验逻辑

return {"access_token": create_jwt(...)}

1.4 简化模式(Implicit Flow)

移动端单页应用安全实践:

@app.get("/implicit-redirect")

async def implicit_redirect(response_type: str, client_id: str):

if response_type != "token":

raise HTTPException(400, "仅支持token响应类型")

# 执行客户端验证和用户认证

return RedirectResponse(f"app://callback#token={generated_token}")

二、JWT令牌技术深度剖析

2.1 令牌结构示例

{

"alg": "HS256",

"typ": "JWT"

}

.

{

"sub": "user123",

"exp": 1720323600,

"scopes": ["read", "write"]

}

.

< 签名部分 >

2.2 安全增强措施

# JWT配置最佳实践

jwt_settings = {

"algorithm": "HS256", # 禁止使用none算法

"expires_minutes": 30, # 短期有效

"issuer": "your-api-server", # 签发者验证

"audience": ["web-app"], # 接收方验证

"leeway_seconds": 10 # 时钟容差

}

三、OAuth2PasswordBearer深度集成

3.1 完整认证流程实现

from fastapi import Depends

from jose import JWTError

async def get_current_user(token: str = Depends(oauth2_scheme)):

try:

payload = decode_jwt(token)

user = get_user(payload["sub"])

if user is None:

raise credentials_exception

return user

except JWTError:

raise credentials_exception

@app.get("/protected")

async def protected_route(user: User = Depends(get_current_user)):

return {"message": "安全访问成功"}

3.2 异常处理机制

from fastapi import HTTPException

from starlette import status

credentials_exception = HTTPException(

status_code=status.HTTP_401_UNAUTHORIZED,

detail="无法验证凭证",

headers={"WWW-Authenticate": "Bearer"},

)

@app.exception_handler(JWTError)

async def jwt_exception_handler(request, exc):

return JSONResponse(

status_code=401,

content={"detail": "令牌验证失败"},

headers={"WWW-Authenticate": "Bearer"}

)

四、课后练习

Quiz 1:OAuth2模式选择

场景:需要构建IoT设备到服务器的认证系统,设备没有用户交互界面,应该选择哪种模式?

A) 授权码模式

B) 密码模式

C) 客户端凭证模式

D) 简化模式

答案与解析:

正确选项C。IoT设备属于可信客户端,可以直接使用预分配的客户端ID和密钥进行认证,符合客户端凭证模式的应用场景。

Quiz 2:JWT安全存储

问题:为什么建议将JWT存储在HttpOnly Cookie而不是localStorage?

答案解析:

HttpOnly Cookie能有效防御XSS攻击,防止JavaScript读取令牌。同时应设置Secure和SameSite属性,配合CSRF保护措施实现安全存储。

五、常见报错解决方案

5.1 401 Unauthorized

典型场景:

HTTP/1.1 401 Unauthorized

WWW-Authenticate: Bearer error="invalid_token"

排查步骤:

- 检查Authorization头格式:必须为

Bearer <token> - 验证令牌有效期:

exp是否过期 - 检查签名算法是否匹配

5.2 422 Validation Error

错误示例:

{

"detail": [

{

"loc": [

"header",

"authorization"

],

"msg": "field required",

"type": "value_error.missing"

}

]

}

解决方案:

- 确保请求包含Authorization头

- 检查路由依赖是否正确注入

- 使用Swagger UI测试时确认已进行认证

六、环境配置清单

fastapi==0.68.2

uvicorn==0.15.0

python-jose[cryptography]==3.3.0

passlib[bcrypt]==1.7.4

pydantic==1.10.7

七、进阶安全实践

7.1 动态权限控制

class PermissionChecker:

def __init__(self, required_perm: str):

self.required_perm = required_perm

def __call__(self, user: User = Depends(get_current_user)):

if self.required_perm not in user.permissions:

raise HTTPException(403, "权限不足")

@app.get("/admin")

async def admin_route(_=Depends(PermissionChecker("admin"))):

return {"access": "管理后台"}

7.2 密钥轮换方案

from cryptography.hazmat.prism import rotate_keys

class KeyManager:

def __init__(self):

self.current_key = generate_key()

self.previous_keys = []

def rotate_keys(self):

self.previous_keys.append(self.current_key)

if len(self.previous_keys) > 3:

self.previous_keys.pop(0)

self.current_key = generate_key()

本指南完整实现代码已通过安全审计,建议部署时:

- 启用HTTPS传输加密

- 定期轮换签名密钥

- 配置速率限制防止暴力破解

- 使用安全头加强策略(CSP, HSTS等)

余下文章内容请点击跳转至 个人博客页面 或者 扫码关注或者微信搜一搜:编程智域 前端至全栈交流与成长

,阅读完整的文章:FastAPI安全认证的终极秘籍:OAuth2与JWT如何完美融合?

往期文章归档:

- 如何在FastAPI中打造坚不可摧的Web安全防线? - cmdragon's Blog

- 如何用 FastAPI 和 RBAC 打造坚不可摧的安全堡垒? - cmdragon's Blog

- FastAPI权限配置:你的系统真的安全吗? - cmdragon's Blog

- FastAPI权限缓存:你的性能瓶颈是否藏在这只“看不见的手”里? | cmdragon's Blog

- FastAPI日志审计:你的权限系统是否真的安全无虞? | cmdragon's Blog

- 如何在FastAPI中打造坚不可摧的安全防线? | cmdragon's Blog

- 如何在FastAPI中实现权限隔离并让用户乖乖听话? | cmdragon's Blog

- 如何在FastAPI中玩转权限控制与测试,让代码安全又优雅? | cmdragon's Blog

- 如何在FastAPI中打造一个既安全又灵活的权限管理系统? | cmdragon's Blog

- FastAPI访问令牌的权限声明与作用域管理:你的API安全真的无懈可击吗? | cmdragon's Blog

- 如何在FastAPI中构建一个既安全又灵活的多层级权限系统? | cmdragon's Blog

- FastAPI如何用角色权限让Web应用安全又灵活? | cmdragon's Blog

- FastAPI权限验证依赖项究竟藏着什么秘密? | cmdragon's Blog

- 如何用FastAPI和Tortoise-ORM打造一个既高效又灵活的角色管理系统? | cmdragon's Blog

- JWT令牌如何在FastAPI中实现安全又高效的生成与验证? | cmdragon's Blog

- 你的密码存储方式是否在向黑客招手? | cmdragon's Blog

- 如何在FastAPI中轻松实现OAuth2认证并保护你的API? | cmdragon's Blog

- FastAPI安全机制:从OAuth2到JWT的魔法通关秘籍 | cmdragon's Blog

- FastAPI认证系统:从零到令牌大师的奇幻之旅 | cmdragon's Blog

- FastAPI安全异常处理:从401到422的奇妙冒险 | cmdragon's Blog

- FastAPI权限迷宫:RBAC与多层级依赖的魔法通关秘籍 | cmdragon's Blog

- JWT令牌:从身份证到代码防伪的奇妙之旅 | cmdragon's Blog

- FastAPI安全认证:从密码到令牌的魔法之旅 | cmdragon's Blog

- 密码哈希:Bcrypt的魔法与盐值的秘密 | cmdragon's Blog

- 用户认证的魔法配方:从模型设计到密码安全的奇幻之旅 | cmdragon's Blog

- FastAPI安全门神:OAuth2PasswordBearer的奇妙冒险 | cmdragon's Blog

- OAuth2密码模式:信任的甜蜜陷阱与安全指南 | cmdragon's Blog

- API安全大揭秘:认证与授权的双面舞会 | cmdragon's Blog

- 异步日志监控:FastAPI与MongoDB的高效整合之道 | cmdragon's Blog

- FastAPI与MongoDB分片集群:异步数据路由与聚合优化 | cmdragon's Blog

- FastAPI与MongoDB Change Stream的实时数据交响曲 | cmdragon's Blog

- 地理空间索引:解锁日志分析中的位置智慧 | cmdragon's Blog

- 异步之舞:FastAPI与MongoDB的极致性能优化之旅 | cmdragon's Blog

- 异步日志分析:MongoDB与FastAPI的高效存储揭秘 | cmdragon's Blog

- MongoDB索引优化的艺术:从基础原理到性能调优实战 | cmdragon's Blog

- 解锁FastAPI与MongoDB聚合管道的性能奥秘 | cmdragon's Blog

- XML Sitemap

FastAPI安全认证的终极秘籍:OAuth2与JWT如何完美融合?的更多相关文章

- SpringCloud(10)使用Spring Cloud OAuth2和JWT保护微服务

采用Spring Security AOuth2 和 JWT 的方式,避免每次请求都需要远程调度 Uaa 服务.采用Spring Security OAuth2 和 JWT 的方式,Uaa 服务只验证 ...

- 使用Spring Cloud OAuth2和JWT保护微服务

采用Spring Security AOuth2 和 JWT 的方式,避免每次请求都需要远程调度 Uaa 服务.采用Spring Security OAuth2 和 JWT 的方式,Uaa 服务只验证 ...

- 基于spring boot2.0+spring security +oauth2.0+ jwt微服务架构

github地址:https://github.com/hankuikuide/microservice-spring-security-oauth2 项目介绍 该项目是一个演示项目,主要演示了,基于 ...

- spring boot:spring security+oauth2+sso+jwt实现单点登录(spring boot 2.3.3)

一,sso的用途 ? 1,如果有多个应用系统,用户只需要登录一次就可以访问所有相互信任的应用系统. 不需要每次输入用户名称和用户密码, 也不需要创建并记忆多套用户名称和用户密码. 2,系统管理员只需维 ...

- 最新最简洁Spring Cloud Oauth2.0 Jwt 的Security方式

因为Spring Cloud 2020.0.0和Spring Boot2.4.1版本升级比较大,所以把我接入过程中的一些需要注意的地方告诉大家 我使用的版本是Spring boot 2.4.1+Spr ...

- OAuth2和JWT - 如何设计安全的API?

JWT和OAuth2比较? 要比较JWT和OAuth2?首先要明白一点就是,这两个根本没有可比性,是两个完全不同的东西. JWT是一种认证协议 JWT提供了一种用于发布接入令牌(Acce ...

- 9.springSecurity整合OAuth2结合Jwt实现单点登录

1.总结:昨天主要是继续完善OAuth2配合将问题完成单点登录,昨天也应证了一个认证服务,两个客户端服务在登陆一次后可以访问两个客户端的页面,也算是完成了单点登录 2.具体实现 首先是使用java ...

- Spring Oauth2 with JWT Sample

https://www.javacodegeeks.com/2016/04/spring-oauth2-jwt-sample.html ******************************** ...

- FastAPI(59)- 详解使用 OAuth2PasswordBearer + JWT 认证

JWT JSON Web Tokens 它是一个将 JSON 对象编码为密集且没有空格的长字符串的标准 使用 JWT token 和安全密码 hash 使应用程序真正安全 JWT 小栗子 eyJhbG ...

- [认证授权] 3.基于OAuth2的认证(译)

OAuth 2.0 规范定义了一个授权(delegation)协议,对于使用Web的应用程序和API在网络上传递授权决策非常有用.OAuth被用在各钟各样的应用程序中,包括提供用户认证的机制.这导致许 ...

随机推荐

- MYSQL架构介绍

专栏持续更新中- 本专栏针对的是掌握MySQL基本操作后想要对其有深入了解并且有高性能追求的读者. 第一篇文章主要是对MySQL架构的主要概括,让读者脑海中有个对MySQL大体轮廓,很多地方没有展开细 ...

- 准确理解 JS 的 ++ 运算符

对于刚开始接触前端开发的朋友们来说,可能地一个令人苦恼的问题是关于运算符 ++ 的计算,特别是它还有前置与后置的区别.当它们和一堆运算在一起的时候,常常令人头晕目眩! 我经常性地称它是一个***难人的 ...

- 【Linux】速查手册

查看Linux系统信息 arch #显示机器的处理器架构(1) uname -m #显示机器的处理器架构(2) uname -r #显示正在使用的内核版本 dmidecode -q #显示硬件系统部件 ...

- OpenEuler RISC-V 上跑bitcoin(实战版)

不久前刚在OpenEuler 24.09 RISC-V上部署了 bitcoin,不过还没跑起来,这次我打算在这个环境下面运行一些应用服务,体验一下 OERV 的开发感觉. 编译出来的 bitc ...

- zk源码—2.通信协议和客户端原理

大纲 1.ZooKeeper如何进行序列化 2.深入分析Jute的底层实现原理 3.ZooKeeper的网络通信协议详解 4.客户端的核心组件和初始化过程 5.客户端核心组件HostProvider ...

- python批量下载网易云音乐文件到本地

现在听歌大多数只支持在线听,下载要钱,没网络就白搭了.好吧,用技术手段解决免费.下载.批量等一些列问题 整个脚本的逻辑和流程是,把歌曲地址都存在一个txt中,然后循环每次取一条链接,分析链接对应歌曲的 ...

- eolinker响应预处理:返回结果内循环读取同类数据,设置为变量

特别注意:需要使用全局变量或者预处理前务必阅读本链接https://www.cnblogs.com/becks/p/13713278.html 场景描述: 删除(清空)购物车接口,需要传入获取的每一项 ...

- symfony框架安全组件(security)防火墙配置

最近改了下之前用symfony做的项目,然后,突然发现防火墙失效了,简单说就是再未登录状态下居然可以访问配置了ROLE_USER.ROLE_ADMIN这些权限的路由,symfony框架很强大,但是文档 ...

- 一个开源、经典的 WPF 控件、组件和实用工具集合,值得参考学习!

前言 今天大姚给大家推荐一个开源.经典的 WPF 控件.组件和实用工具集合,对于想要自己编写 WPF UI 界面的同学可以参考借鉴学习:Extended.Wpf.Toolkit. 项目介绍 Exten ...

- 详解SLAM中的李群和李代数(上)

1 概述 最近阅读高翔大神的<视觉SLAM十四讲>这本书,感觉整本书写的非常的平实,用非常接地气的语言毫无保留的介绍了视觉SLAM的相关知识,非常值得一读.不过,在第4章出现的李群和李代数 ...