X86 下的SSDT HOOK

SSDTHOOK

1.SSDTHOOK 原理.

x32下,直接获取系统描述符表.以及调用号.就可以进行HOOK了.

x64下可以设置回调来进行过滤我们想要的功能.当然如果你简单的过一下PatchGuard也可以设置SSDT HOOK.

1.x32下的SSDT HOOK

首先SSDT 我们是可以在windbg下看到的

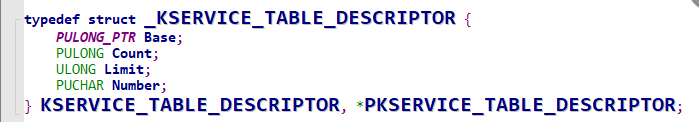

SSDT表的结构如下:

typedef struct _KSERVICE_TABLE_DESCRIPTOR {

PULONG_PTR Base;

PULONG Count;

ULONG Limit;

PUCHAR Number;

} KSERVICE_TABLE_DESCRIPTOR, *PKSERVICE_TABLE_DESCRIPTOR;

在WRK中的 ke.h中可以看到.

查看定义

在wrk中也可以看到定义的地方. 所以我们只需要在我们的函数中引用这个全局变量即可.

其中这个结构第一项是表的首地址 第二项是表的个数. *表 + n = 第某个函数的地址

也就是 base[10]就是第十项的地址.

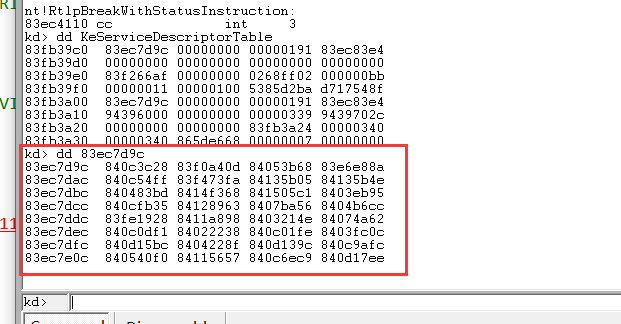

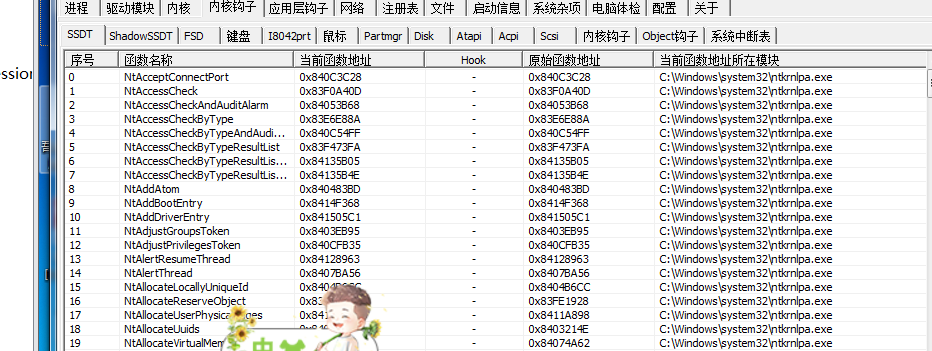

KeServiceDescriptorTable

对应PCHunter查看.

所以我们想要HOOK就很简单了.

- 导入全局变量. 则获得SSDT表的地址

- 获取你想HOOK函数的位置

- 进行HOOK

- HOOK之前关闭一下CR0得写保护

代码如下:

2.SSDT HOOK代码

#include "Driver.h"

NTKERNELAPI UCHAR* PsGetProcessImageFileName(IN PEPROCESS Process);

void UnHook();

void DriverUnLoad(PDRIVER_OBJECT pDriverObj)

{

UnHook();

KdPrint(("驱动卸载成功"));

}

typedef struct _KSERVICE_TABLE_DESCRIPTOR {

PULONG_PTR Base;

PULONG Count;

ULONG Limit;

PUCHAR Number;

} KSERVICE_TABLE_DESCRIPTOR, *PKSERVICE_TABLE_DESCRIPTOR;

__declspec(dllimport) KSERVICE_TABLE_DESCRIPTOR KeServiceDescriptorTable; //导入全局变量

// sizeof(base) + 370 * 4 = NtTerMinateProcess

//extern KSERVICE_TABLE_DESCRIPTOR KeServiceDescriptorTable

typedef NTSTATUS(*PfnZwTerminateProcess)(

IN HANDLE ProcessHandle OPTIONAL,

IN NTSTATUS ExitStatus);

PfnZwTerminateProcess OldZwTerminateProcess;

NTSTATUS Hook_ZwTerminateProcess(

IN HANDLE ProcessHandle OPTIONAL,

IN NTSTATUS ExitStatus)

{

NTSTATUS rc;

PEPROCESS pRocess;

UCHAR *pszProcessName;

//UCHAR *pszProcessName = PsGetProcessImageFileName();

rc = ObReferenceObjectByHandle(ProcessHandle, GENERIC_ALL, *PsProcessType, KernelMode, &pRocess, NULL);

if (!NT_SUCCESS(rc))

{

return OldZwTerminateProcess(ProcessHandle, ExitStatus);

}

pszProcessName = PsGetProcessImageFileName(pRocess);

if (strstr(pszProcessName, "calc"))

{

return STATUS_ACCESS_DENIED;

ObDereferenceObject(pRocess);

}

ObDereferenceObject(pRocess);

rc = OldZwTerminateProcess(ProcessHandle, ExitStatus);

return rc;

}

//关闭写保护 1111 1111 1111 1110 1111 1111 1111 1111

VOID _CloseWriteProtected()

{

__asm

{

push eax

mov eax, cr0

and eax, 0xFFFEFFFF

mov cr0,eax

pop eax

}

return;

}

VOID _OpenTheWriteProtected()

{

__asm

{

push eax

mov eax, cr0

or eax, NOT 0xFFFEFFFF

mov cr0, eax

pop eax

}

return;

}

void HOOK()

{

//370是ntTerminateProcess 也可以写成 base + sizeof(type) *n = *(KeServiceDescriptorTable.Base) + 4 * 370 = NtTinminateProcess的地址

/*

OldZwTerminateProcess = (PfnZwTerminateProcess)(*(KeServiceDescriptorTable.Base) + 370 * 4);

*/

OldZwTerminateProcess = (PfnZwTerminateProcess)KeServiceDescriptorTable.Base[370];

_CloseWriteProtected();

//

KeServiceDescriptorTable.Base[370] = (int)Hook_ZwTerminateProcess;

_OpenTheWriteProtected();

}

void UnHook()

{

_CloseWriteProtected();

//

KeServiceDescriptorTable.Base[370] = (int)OldZwTerminateProcess;

_OpenTheWriteProtected();

}

NTSTATUS DriverEntry(PDRIVER_OBJECT pDriverObj, PUNICODE_STRING pRegPath)

{

pDriverObj->DriverUnload = DriverUnLoad;

HOOK();

return STATUS_SUCCESS;

}

3.结果

4.总结

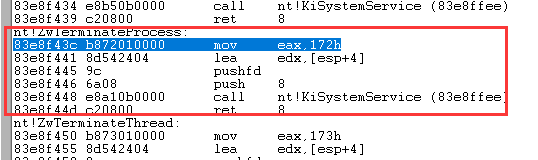

总的来说如果按照服务号来HOOK是很简单的.如果没有服务号你怎么HOOK?

其实在32位下.你调用的函数.里面就有调用号.内核也跟应用层的调用号是息息相关的.我们可以取得函数调用号进行HOOK也可以.

如:

未测试.

KeServiceDescriptorTable.Base[*(PULONG)((PUCHAR)_FUNCTION +1)];

其中_FUNCTION用名字修改即可.

X86 下的SSDT HOOK的更多相关文章

- HOOK技术之SSDT hook(x86/x64)

x86 SSDT Hook 32位下进行SSDT Hook比较简单,通过修改SSDT表中需要hook的系统服务为自己的函数,在自己的函数中进行过滤判断达到hook的目的. 获取KeServiceDes ...

- SSDT Hook结构

目录 SSDT Hook效果图 SSDT简介 SSDT结构 SSDT HOOK原理 Hook前准备 如何获得SSDT中函数的地址呢 SSDT Hook流程 SSDT Hook实现进程保护 Ring3与 ...

- SSDT Hook实现内核级的进程保护

目录 SSDT Hook效果图 SSDT简介 SSDT结构 SSDT HOOK原理 Hook前准备 如何获得SSDT中函数的地址呢 SSDT Hook流程 SSDT Hook实现进程保护 Ring3与 ...

- SSDT Hook实现简单的进程隐藏和保护【转载】

原文链接:http://www.blogfshare.com/ssdthook-hide-protect.html 原文作者:AloneMonkey SSDT Hook实现简单的进程隐藏和保护 Alo ...

- 进程隐藏与进程保护(SSDT Hook 实现)(二)

文章目录: 1. 引子 – Demo 实现效果: 2. 进程隐藏与进程保护概念: 3. SSDT Hook 框架搭建: 4. Ring0 实现进程隐藏: 5. Ri ...

- 进程隐藏与进程保护(SSDT Hook 实现)(一)

读了这篇文章终于明白大致怎么回事了 文章目录: 1. 引子 – Hook 技术: 2. SSDT 简介: 3. 应用层调用 Win32 API 的完整执行流程: 4 ...

- MinHook测试与分析(x86下 E8,E9,EB,CALL指令测试,且逆推测试微软热补丁)

依稀记得第一次接触Hook的概念是在周伟民先生的书中-><<多任务下的数据结构与算法>>,当时觉得Hook的本质就是拦截,就算到现在也是如此认为. 本篇文章是在x86下测 ...

- 进程隐藏与进程保护(SSDT Hook 实现)(三)

文章目录: 1. 引子: 2. 获取当前系统下所有进程: 3. 服务管理(安装,启动,停止,卸载): 4. 应用程序和内核程序通信: 5. 小结: 1. 引子: 关于这个 SSDT Hook 实现进程 ...

- x64下进程保护HOOK

目录 x64(32)下的进程保护回调. 一丶进程保护线程保护 1.简介以及原理 1.2 代码 1.3注意的问题 二丶丶回调函数写法 2.1 遇到的问题. 2.2 回调代码 x64(32)下的进程保护回 ...

随机推荐

- MethodInvoker委托,跨线程访问

Invoke(new MethodInvoker(delegate { textBox1.Enabled = true; })); 上面是简单缩写,也可以写成 private void btnOK_C ...

- Vertx与Spring配合完成DML操作

服务启动: public static void main( String[] args ) { ApplicationContext context = new AnnotationConfigAp ...

- java 枚举示例

public enum YNEnum { N(0,"否"), Y(1,"是"); private int code; private String name; ...

- centos从零开始安装elasticSearch

前言:elasticSearch作为一款优秀的分布式搜索工具,被广泛用在数据搜集和整理的业务中,知名的比如有github就是采用es来精准的搜索几千万行代码,百度也大量应用es做数据爬取分析,本篇博客 ...

- 前端1-----CSS层叠样式表了解,css的引入方式,三大选择器(标签,类,id),高级选择器

前端1-----CSS层叠样式表了解,css的引入方式,三大选择器(标签,类,id),高级选择器 一丶CSS简介 叠样式表(英文全称:Cascading Style Sheets)是一种用来表现 ...

- jQuery基础学习

一.简介 jQuery是一个快速.简洁的JavaScript框架,是继Prototype之后又一个优秀的JavaScript代码库(或JavaScript框架).jQuery设计的宗旨是“Write ...

- Win10 系统删除文件时提示文件不存在

Win10系统使用一段时间后用户都会定期进行删除清理系统垃圾,减少系统盘的容量占用,但在删除的过程中许多用户都遇到无法删除的情况,这一次系统提示"文件不存在",这该怎么解决?我们可 ...

- ZYNQ7000性能分析

提到自动驾驶,机器人视觉,高清摄像机,都要想到摄像头这个单元,先前本侠也讲过一些FPGA应用在高清摄像头和机器视觉中的深度摄像头以及双目摄像头等,FPGA在里面的作用主要是对采集的图像进行处理,对图像 ...

- 详解Spring缓存注解@Cacheable,@CachePut , @CacheEvict使用

https://blog.csdn.net/u012240455/article/details/80844361 注释介绍 @Cacheable @Cacheable 的作用 主要针对方法配置,能够 ...

- 远程连接MySQL提示“Host is not allowed to connected to this MySQL server”

如果你想连接你的mysql的时候发生这个错误: ERROR 1130: Host '192.168.1.3' is not allowed to connect to this MySQL serve ...