DVWA靶场Weak Session IDs(弱会话) 漏洞所有级别通关教程及源码审计

Weak Session IDs(弱会话)

Weak Session IDs(弱会话ID)漏洞是一种安全漏洞,涉及在 web 应用程序中使用不安全或容易被猜测的会话标识符(Session IDs)。会话ID是服务器用来识别用户会话的唯一标识符,通常在用户登录后生成并传递。弱会话ID有可能被攻击者预测、窃取或伪造,从而获取未经授权的访问权限

感兴趣的师傅可看看我的个人公众号:泷羽Sec-track ,不定期分享渗透测试常用工具

low

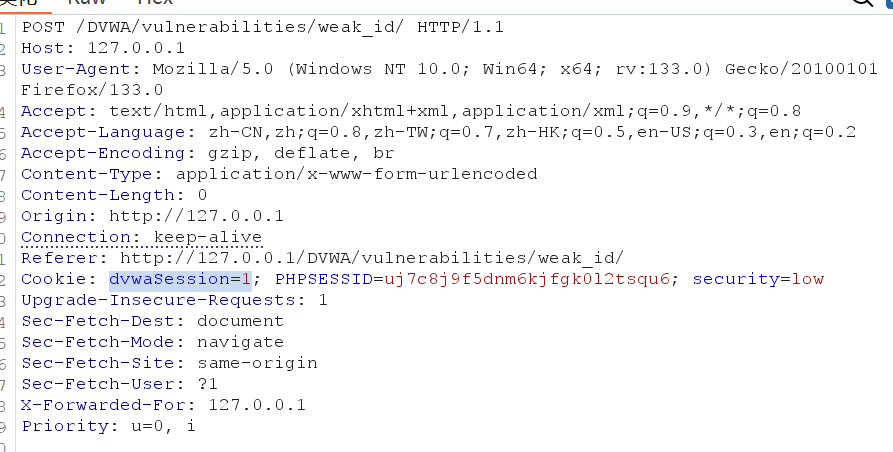

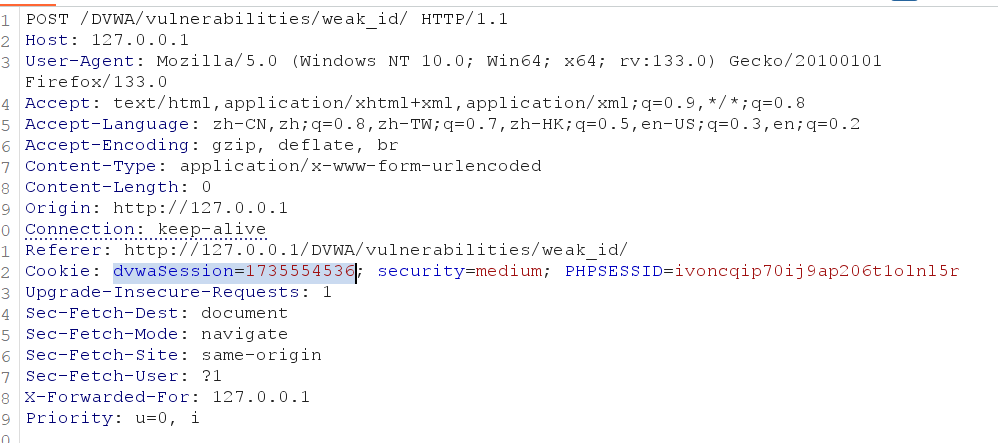

点击按钮并抓包

这里可以看到dvwaSession=某个数字

再一次抓包,这里变成了2,所以应该是每次刷新增加1

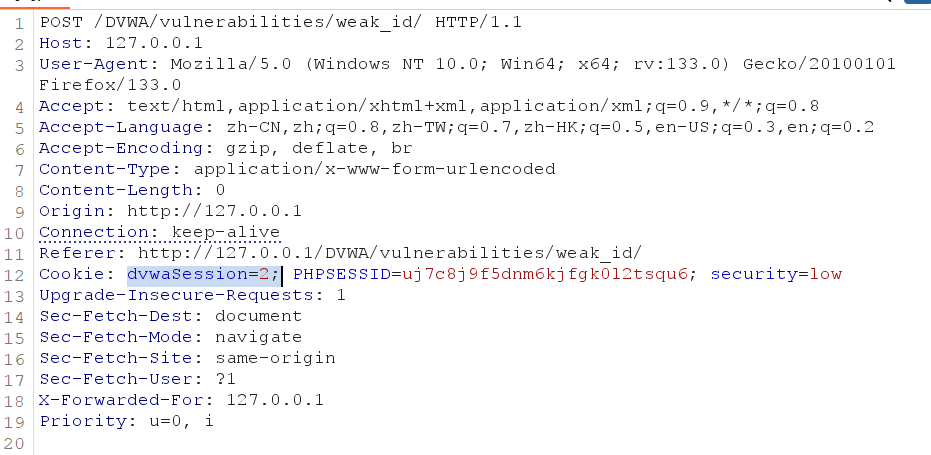

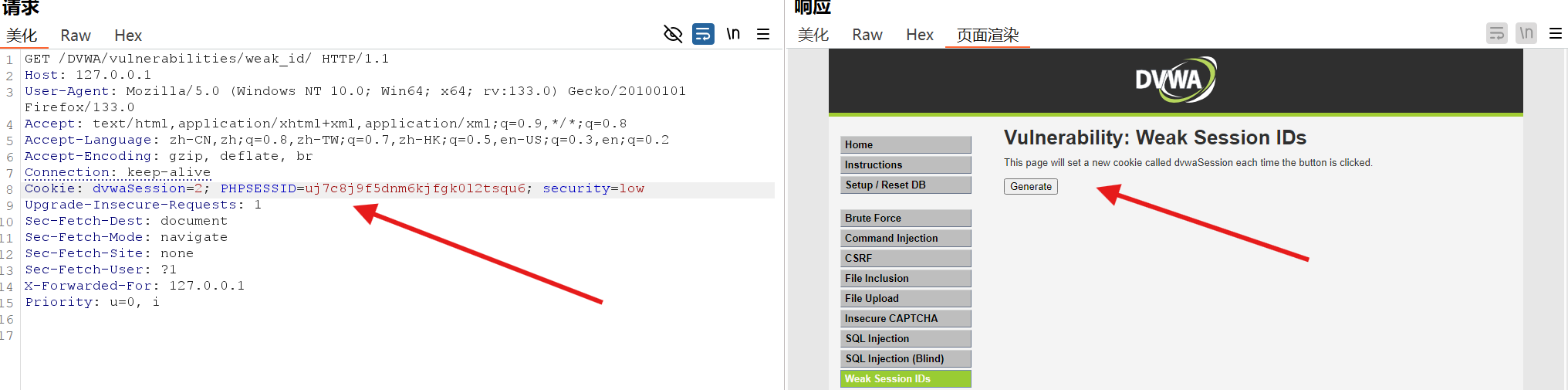

在浏览器找到cookie,并删除数据

这里在浏览器访问http://127.0.0.1/DVWA/vulnerabilities/weak_id/

抓包修改cookie即可成功登录

源码审计

只设置了cookie值每次+1

<?php

$html = ""; // 初始化一个空字符串变量$html

if ($_SERVER['REQUEST_METHOD'] == "POST") { // 检查HTTP请求方法是否为POST

if (!isset($_SESSION['last_session_id'])) { // 如果$_SESSION['last_session_id']没有被设置

$_SESSION['last_session_id'] = 0; // 将$_SESSION['last_session_id']初始化为0

}

$_SESSION['last_session_id']++; // 递增$_SESSION['last_session_id']

$cookie_value = $_SESSION['last_session_id']; // 赋值$cookie_value为当前的$_SESSION['last_session_id']

setcookie("dvwaSession", $cookie_value); // 设置一个cookie,名称为"dvwaSession",值为$cookie_value

}

?>

medium

这里步骤和low一样,就不多描述了,看看不同点

这里添加了时间戳,可以在这个网站生成时间戳https://tool.lu/timestamp/,发包时需要添加时间戳修改

源码审计

设置了时间戳,并将其赋值给$cookie_value

<?php

$html = ""; // 初始化一个空字符串变量$html

if ($_SERVER['REQUEST_METHOD'] == "POST") { // 检查HTTP请求方法是否为POST

$cookie_value = time(); // 获取当前的时间戳,并将其赋值给$cookie_value

setcookie("dvwaSession", $cookie_value); // 设置一个cookie,名称为"dvwaSession",值为当前时间戳

}

?>

high

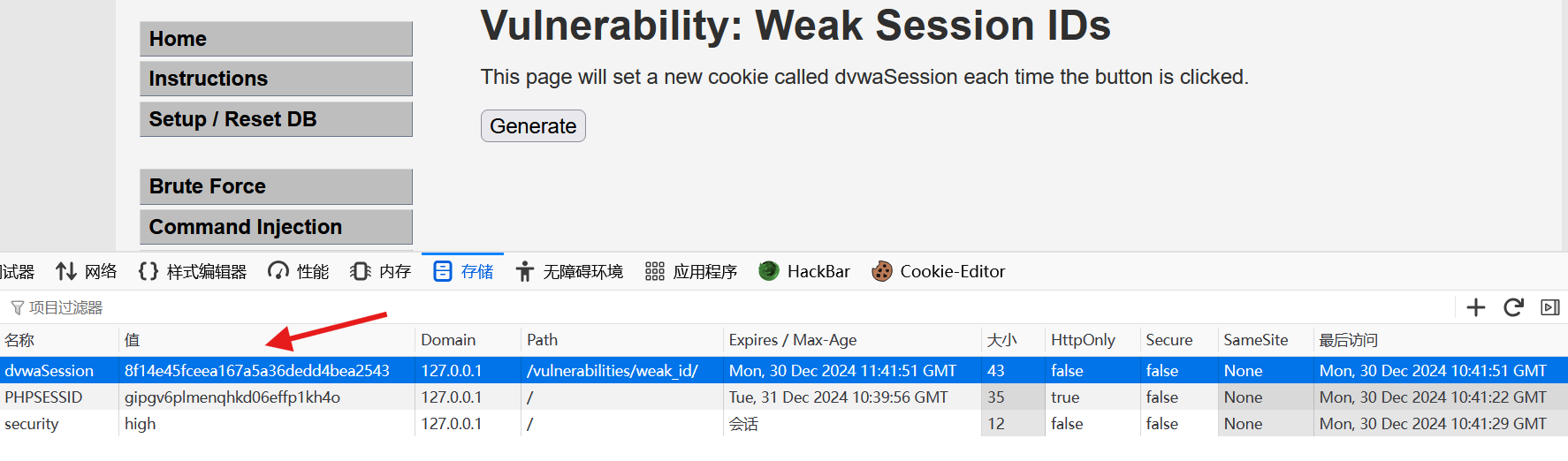

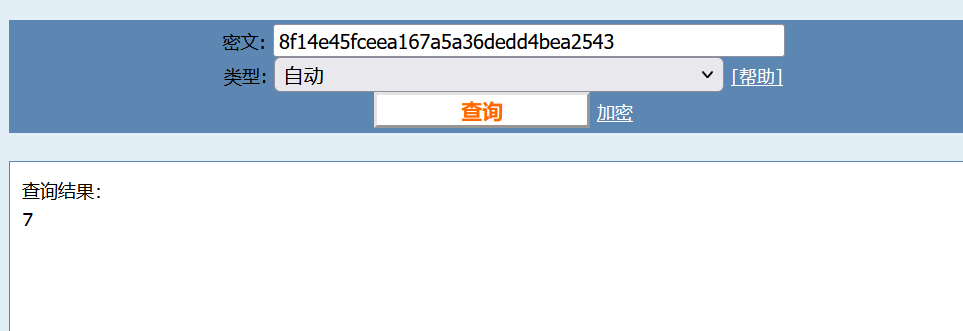

这里步骤也和之前一样,不再重复了,看看不同点,提交后出现了一个参数,dvwasession,

是md5加密,找个网站解密,是7

说明这个和low一样,只不过是数字进行了md5加密

源码审计

如果last_session_id_high变量不存在,初始化它为0,并且+1,还设置了md5加密算法,设置cookie的有效期为当前时间加上1小时(3600秒),并且设置了请求域

<?php

$html = ""; // 初始化一个空字符串变量$html

if ($_SERVER['REQUEST_METHOD'] == "POST") { // 检查HTTP请求方法是否为POST

if (!isset($_SESSION['last_session_id_high'])) { // 检查会话变量'last_session_id_high'是否存在

$_SESSION['last_session_id_high'] = 0; // 如果不存在,初始化该变量为0

}

$_SESSION['last_session_id_high']++; // 将会话变量'last_session_id_high'自增1

$cookie_value = md5($_SESSION['last_session_id_high']); // 计算自增后的值的MD5哈希,作为cookie值

setcookie(

"dvwaSession",

$cookie_value,

time() + 3600, // 设置cookie的有效期为当前时间加上1小时(3600秒)

"/vulnerabilities/weak_id/", // 限定cookie在此路径下可用

$_SERVER['HTTP_HOST'], // 设置cookie的可用域为当前请求的主机

false, // 设置cookie无需通过HTTPS传输

false // 设置cookie在HTTP头中可见,而不仅限于脚本访问

);

}

?>

impossible

源码审计

生成一个更安全的随机会话ID,保证了cookie的安全性

<?php

$html = ""; // 初始化一个空字符串变量$html

if ($_SERVER['REQUEST_METHOD'] == "POST") { // 检查HTTP请求方法是否为POST

$cookie_value = sha1(mt_rand() . time() . "Impossible"); // 生成一个随机的cookie值

setcookie(

"dvwaSession",

$cookie_value,

time() + 3600, // 设置cookie的有效期为当前时间加上1小时(3600秒)

"/vulnerabilities/weak_id/", // 限定cookie在此路径下可用

$_SERVER['HTTP_HOST'], // 设置cookie的可用域为当前请求的主机

true, // 设置cookie仅通过HTTPS传输

true // 设置cookie只能通过HTTP协议访问(不能被JavaScript访问,以提高安全性)

);

}

?>

DVWA靶场Weak Session IDs(弱会话) 漏洞所有级别通关教程及源码审计的更多相关文章

- DVWA-Weak Session IDs(弱会话ID) 不安全的会话

在登录服务器之后,服务器会返回给用户一个会话(session),这个会话只会存在一段时间,拥有这个会话下次登录就不用输入密码就可以登录到网站,如果返回的这个会话很弱,容易被猜解到,就很不安全,照成会话 ...

- DVWA靶场实战(九)——Weak Session IDS

DVWA靶场实战(九) 九.Weak Session IDS: 1.漏洞原理: Weak Session IDS也叫做弱会话,当用户登录后,在服务器就会创造一个会话(session),叫做会话控制,接 ...

- 攻防世界-Web-lottery(.git泄露、php源码审计、弱类型利用)

扫描目录,发现.git泄露: 提取.git泄露的源码,得到许多文件: 网站这里: 这就要审计一下代码,找找漏洞了. 经过一番审计,猜数字对应的函数在api.php中: 我们要绕过这个$win_numb ...

- DVWA 黑客攻防演练(七)Weak Session IDs

用户访问服务器的时候,一般服务器都会分配一个身份证 session id 给用户,用于标识.用户拿到 session id 后就会保存到 cookies 上,之后只要拿着 cookies 再访问服务器 ...

- Weak Session IDs

工具的使用 首先github上下载火狐插件(正版收费),按F12调用 服务器生成sessionID通过response返回给浏览器,sessionID存放在浏览器cookie中,然后再通过cookie ...

- DVWA靶场之File Upload(文件上传)通关

Low: <?php if( isset( $_POST[ 'Upload' ] ) ) { // Where are we going to be writing to? $target_pa ...

- DVWA靶场之CSRF(跨站请求伪造)通关

Low: 服务器就看了password_new与password_conf是否相同,没有其他的验证 重新构造一个html页面,(自己假装自己是受害者,ip是靶场ip非本地ip) 1 <img s ...

- DVWA靶场之Command Injection(命令行注入)通关

Command Injection Low: <?php if( isset( $_POST[ 'Submit' ] ) ) { // Get input $target = $_REQUES ...

- 安全性测试入门 (四):Session Hijacking 用户会话劫持的攻击和防御

本篇继续对于安全性测试话题,结合DVWA进行研习. Session Hijacking用户会话劫持 1. Session和Cookies 这篇严格来说是用户会话劫持诸多情况中的一种,通过会话标识规则来 ...

- dvwa靶场

brute force LOW 输入账号密码直接抓包就行 接着ctrl+i传输到intruder模块中 为需要爆破的加上 §,不爆破的不加 选择攻击类型为Cluster bomb,选择username ...

随机推荐

- snap和apt的区别简单了解[]

Linux中没有tree命令的时候提示安装的时候出现了两个命令,简单看了看两者有何区别(一般用apt就可以了): sudo snap install tree 和 sudo apt install ...

- Windows 非服务器版本永久关闭命令行“快速编辑模式”

使用管理员权限运行cmd.exe 运行如下命令: reg add HKEY_CURRENT_USER\Console /v QuickEdit /t REG_DWORD /d 00000000 /f

- sort()的函数参数 —— function(a,b){return a -b} 相关问题_20220114

sort()的函数参数--function(a,b){return a -b} 相关问题 sort()的定义和用法 sort() 方法用于对数组的元素进行排序. 排序顺序可以是字母或数字,并按升序或降 ...

- 基于Java+SpringBoot+Mysql实现的快递柜寄取快递系统功能实现五

一.前言介绍: 1.1 项目摘要 随着电子商务的迅猛发展和城市化进程的加快,快递业务量呈现出爆炸式增长的趋势.传统的快递寄取方式,如人工配送和定点领取,已经无法满足现代社会的快速.便捷需求.这些问题不 ...

- dotnet core微服务框架Jimu ~ 浏览和发布新闻微服务

提供新闻浏览和发布服务 有 3 个需要授权公开的 api: GetAllNews 获取所有新闻 PostNews 发布新闻, 具有 admin 角色的会员才能发布新闻 GetNews 根据 id 获取 ...

- vivo 游戏中心包体积优化方案与实践

作者:来自 vivo 互联网大前端团队- Ke Jie 介绍 App 包体积优化的必要性,游戏中心 App 在实际优化过程中的有效措施,包括一些优化建议以及优化思路. 一.包体积优化的必要性 安装包大 ...

- typeScript 基础类型 (三)

typeScript 的基础类型包含 Boolean.Number.String.null.undefined 以及 ES6 的 Symbol 和 ES10 的 BigInt. 下面介绍每种类型的使 ...

- golang 正则表达式

package main import "bytes" import "fmt" import "regexp" func main() { ...

- (Redis基础教程之九) 如何在Redis中使用Sorted Sets

介绍 Redis是一个开源的内存中键值数据存储.在Redis的,排序集合类似于一个数据类型集在这两者都是串的非重复的组.不同之处在于,已排序集中的每个成员都与一个分数相关联,从而可以从最小分数到最大分 ...

- Python3之常用包汇总

Python包网站: https://pypi.org/ 1. 繁体与简体转换(https://github.com/berniey/hanziconv.git) pip install hanzic ...