【ASP.NET Core快速入门】(十二)JWT 设计解析及定制

前言

上一节我们讲述的书如何使用jwt token,而且上一节的token是要加Authorization:bearer XXXXXXXXXXXX才能访问。

这一节我们来研究如何自定义类似jwt的token验证,也就是说直接从header中拿取我们想要的token

自己定制JWT

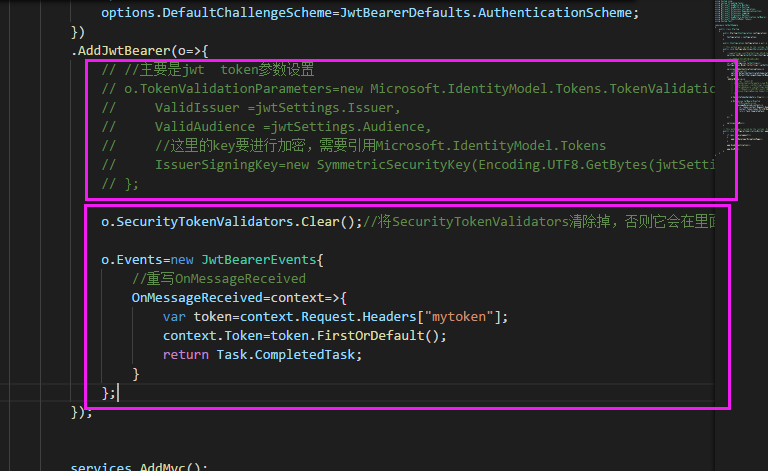

首先,继续在上一节的JwtAuthSample项目中的Startup.cs中的ConfigureServices方法中注释掉以下内容,然后自定义jwt token

public void ConfigureServices(IServiceCollection services)

{

//将appsettings.json中的JwtSettings部分文件读取到JwtSettings中,这是给其他地方用的

services.Configure<JwtSettings>(Configuration.GetSection("JwtSettings")); //由于初始化的时候我们就需要用,所以使用Bind的方式读取配置

//将配置绑定到JwtSettings实例中

var jwtSettings=new JwtSettings();

Configuration.Bind("JwtSettings",jwtSettings); services.AddAuthentication(options=>{

//认证middleware配置

options.DefaultAuthenticateScheme=JwtBearerDefaults.AuthenticationScheme;

options.DefaultChallengeScheme=JwtBearerDefaults.AuthenticationScheme;

})

.AddJwtBearer(o=>{

// //主要是jwt token参数设置

// o.TokenValidationParameters=new Microsoft.IdentityModel.Tokens.TokenValidationParameters{

// ValidIssuer =jwtSettings.Issuer,

// ValidAudience =jwtSettings.Audience,

// //这里的key要进行加密,需要引用Microsoft.IdentityModel.Tokens

// IssuerSigningKey=new SymmetricSecurityKey(Encoding.UTF8.GetBytes(jwtSettings.SecretKey))

// }; o.SecurityTokenValidators.Clear();//将SecurityTokenValidators清除掉,否则它会在里面拿验证 o.Events=new JwtBearerEvents{

//重写OnMessageReceived

OnMessageReceived=context=>{

var token=context.Request.Headers["mytoken"];

context.Token=token.FirstOrDefault();

return Task.CompletedTask;

}

};

}); services.AddMvc();

}

接下来我们新建MyTokenValidator.cs类来验证token,并让这个类实现ISecurityTokenValidator接口

using System;

using System.Collections.Generic;

using System.IO;

using System.Linq;

using System.Threading.Tasks;

using Microsoft.AspNetCore;

using Microsoft.AspNetCore.Hosting;

using Microsoft.Extensions.Configuration;

using Microsoft.Extensions.Logging;

using Microsoft.AspNetCore.Authentication.JwtBearer;

using System.Security.Claims;

using Microsoft.IdentityModel.Tokens; namespace JwtAuthSample

{

public class MyTokenValidator : ISecurityTokenValidator

{

bool ISecurityTokenValidator.CanValidateToken =>true; int ISecurityTokenValidator.MaximumTokenSizeInBytes { get; set; } bool ISecurityTokenValidator.CanReadToken(string securityToken)

{

return true;

} //验证token

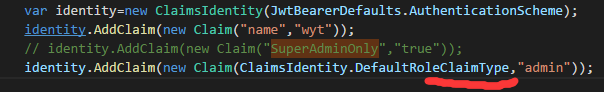

ClaimsPrincipal ISecurityTokenValidator.ValidateToken(string securityToken, TokenValidationParameters validationParameters, out SecurityToken validatedToken)

{

validatedToken=null;

//判断token是否正确

if(securityToken!="abcdefg")

return null; //给Identity赋值

var identity=new ClaimsIdentity(JwtBearerDefaults.AuthenticationScheme);

identity.AddClaim(new Claim("name","wyt"));

identity.AddClaim(new Claim(ClaimsIdentity.DefaultRoleClaimType,"admin")); var principle=new ClaimsPrincipal(identity);

return principle;

}

} }

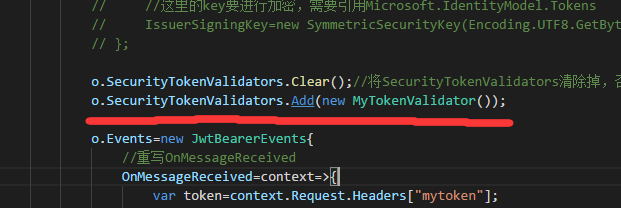

然后我们在Startup.cs的ConfigureServices方法中将我们自定义的MyTokenValidator验证加进去

o.SecurityTokenValidators.Add(new MyTokenValidator());

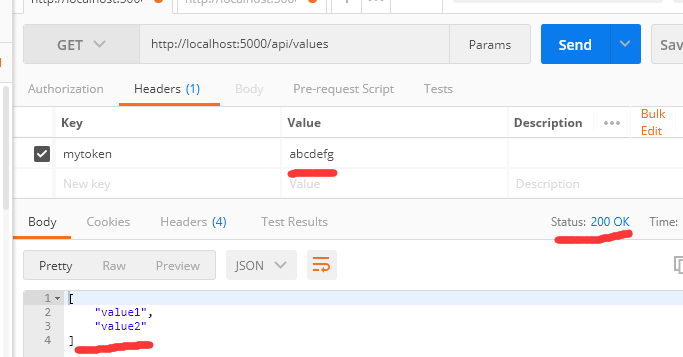

这时候我们执行dotnet watch run运行项目,用postman不加header头或加错误的hearder头,发现无法访问

我们用正确的自定义token进行访问

Role以及Claims授权

Role授权

我们之前的授权方式都是添加 [Authorize] 标签但是由于我们在Claim中设置了Role

所以我们可以将 [Authorize] 标签写成[Authorize(Roles="admin")]

只有解析出来的token中的角色为admin才授权成功

Claims授权

要使用Claims授权,我们首先需要在Startup.cs的ConfigureServices方法中添加授权

//添加Claim授权

services.AddAuthorization(options=>{

options.AddPolicy("SuperAdminOnly",policy=>{policy.RequireClaim("SuperAdminOnly");});

});

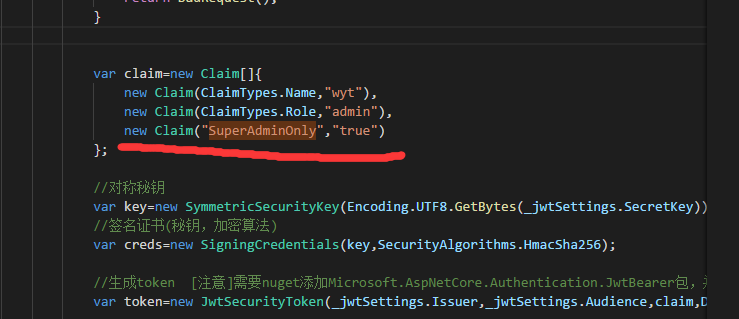

然后在AuthorizeController.cs生成token的action中的Claim中添加SuperAdminOnly

最后在需要权限认证的地方使用标签 [Authorize(Policy="SuperAdminOnly")]

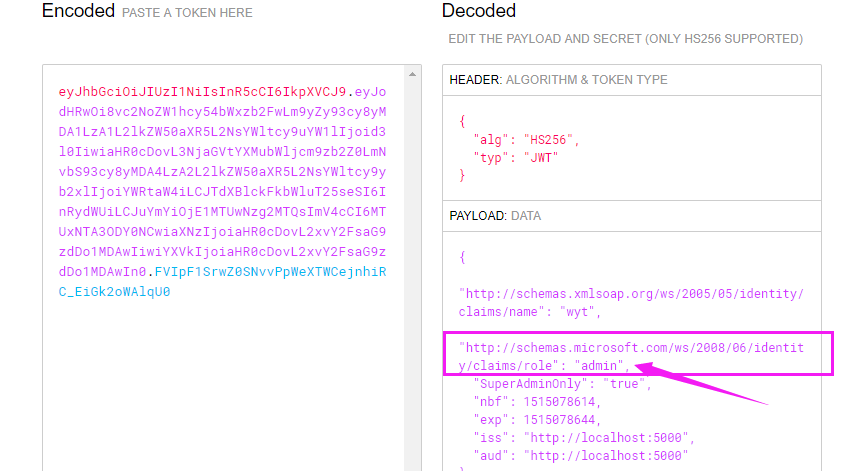

我们首先获取一下token,到jwt官网上解析一下发现token中包含SuperAdminOnly

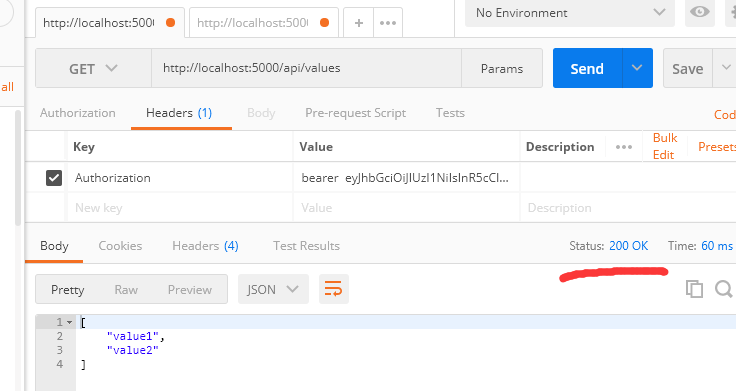

然后访问成功

【ASP.NET Core快速入门】(十二)JWT 设计解析及定制的更多相关文章

- 【笔记目录1】【jessetalk 】ASP.NET Core快速入门_学习笔记汇总

当前标签: ASP.NET Core快速入门 共2页: 1 2 下一页 任务50:Identity MVC:DbContextSeed初始化 GASA 2019-03-02 14:09 阅读:16 ...

- ASP.NET Core快速入门--学习笔记系列文章索引目录

课程链接:http://video.jessetalk.cn/course/explore 良心课程,大家一起来学习哈! 抓住国庆假期的尾巴完成了此系列课程的学习笔记输出! ASP.NET Core快 ...

- 【笔记目录2】【jessetalk 】ASP.NET Core快速入门_学习笔记汇总

当前标签: ASP.NET Core快速入门 共2页: 上一页 1 2 任务27:Middleware管道介绍 GASA 2019-02-12 20:07 阅读:15 评论:0 任务26:dotne ...

- ASP.NET Core快速入门_学习笔记汇总

第2章 配置管理 任务12:Bind读取配置到C#实例 任务13:在Core Mvc中使用Options 任务14:配置的热更新 任务15:配置框架设计浅析 第3章 依赖注入 任务16:介绍- 任务1 ...

- ASP.NET Core快速入门(第5章:认证与授权)--学习笔记

课程链接:http://video.jessetalk.cn/course/explore 良心课程,大家一起来学习哈! 任务31:课时介绍 1.Cookie-based认证与授权 2.Cookie- ...

- 任务38:JWT 设计解析及定制

任务38:JWT 设计解析及定制 改造jwt token token的值不放在Authorize里面,而是放在header的token里面 asp.net core的源代码 在Security的下面 ...

- ASP.NET Core 快速入门(Razor Pages + Entity Framework Core)

引子 自从 2009 年开始在博客园写文章,这是目前我写的最长的一篇文章了. 前前后后,我总共花了 5 天的时间,每天超过 3 小时不间断写作和代码调试.总共有 8 篇文章,每篇 5~6 个小结,总截 ...

- 【ASP.NET Core快速入门】(二)部署到IIS

配置IIS模块 ASP.NET Core Module载地址:https://docs.microsoft.com/en-us/aspnet/core/fundamentals/servers/asp ...

- ASP.NET Core 快速入门(环境篇)

[申明]:本人.NET Core小白.Linux小白.MySql小白.nginx小白.而今天要说是让你精通Linux ... 的开机与关机.nginx安装与部署.Core的Hello World .. ...

- 【转】ASP.NET Core 快速入门(环境篇)

原文链接:http://www.cnblogs.com/zhaopei/p/netcore.html [申明]:本人.NET Core小白.Linux小白.MySql小白.nginx小白.而今天要说是 ...

随机推荐

- Java 平时作业四

编写一个Java程序实现返回指定目录及其子目录下扩展名为*.pdf的所有文件名. 扩展: isFile public boolean isFile() 测试此抽象路径名表示的文件是否为普通文件. 如果 ...

- 【安全性测试】drozer中关于AttackSurface的一些理解

在推荐扫描Android APP的工具中,扫描组件可以推荐drozer.使用过drozer的使用者知道,如何查找各个组件上的攻击层面 run app.package.AttackSurface . 它 ...

- JUC

1.Java JUC简介 在Java5.0提供了java.util.concurrent(简称JUC)包,在此包中增加了在并发编程中很常用的实用工具类,用于定义类似于线程的自定义子系统,包括线程池.异 ...

- js数据类型以及数组字符串常用方法

JS判断数据类型 例子: var a = "iamstring."; var b = 222; var c= [1,2,3]; var d = new Date(); var e ...

- 不定高元素的高度transition动画实现

分析文档描述 CSS 支持动画的属性中的 height 属性如下: height :yes, as a length, percentage or calc() 即:当 height 的值是 leng ...

- vuejs小白入门

后端做不好,是时候学习一下前端了,听说在很流行vue,那么久跟风学习一波. unbuntu下安装npm,然后安装node,这应该算是开发工具或者执行引擎吧. 感觉web前端框架怎么变,都是对html, ...

- 818C.soft thief

Yet another round on DecoForces is coming! Grandpa Maks wanted to participate in it but someone has ...

- 初始化git库并配置自动部署

1.初始化库 git init --bare wap.git 2.配置wap.git/config文件 [core] repositoryformatversion = 0 filemode = tr ...

- cf 744D

一开始没看懂题解,想了好久(一整天)才想明白是枚举弦上点二分半径check角度,看了下clj的代码发现思路都一样就开始写了. 借鉴了一下clj的代码. 调了一个多小时. 几个注意点:看到好多 rand ...

- 1、了解计算机与操作系统发展阶段 2、选择一个具体的操作系统,结合计算机与操作系统的发展阶段,详细了解其渊源、发展过程、趋势,整理成简洁美观的图文博客发布。 Windows Mac os x Unix Linux Android 等。

1.了解计算机与操作系统发展阶段 操作系统并不是与计算机硬件一起诞生的,它是在人们使用计算机的过程中,为了满足两大需求:提高资源利用率.增强计算机系统性能,伴随着计算机技术本身及其应用的日益发展,而逐 ...