ctf题目writeup(2)

2019.1.29

题目地址: https://www.ichunqiu.com/battalion

1.

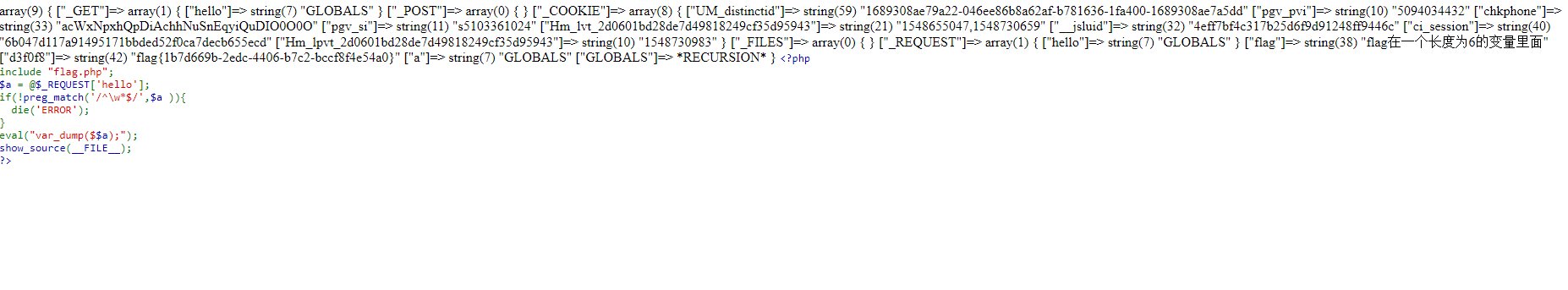

点开链接:

include "flag.php";

$a = @$_REQUEST['hello'];

if(!preg_match('/^\w*$/',$a )){

die('ERROR');

}

eval("var_dump($$a);");

show_source(__FILE__);

?>

一段代码,看到这个$a 应该是全局变量,post个GLOBALS试试,可以抓包或者hackbar,或者直接在这个url后面加一个?hello=GLOBALS

所以答案就是: flag{1b7d669b-2edc-4406-b7c2-bccf8f4e54a0}

2.

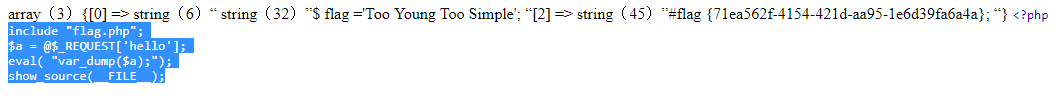

还是个链接,打开后依然是代码审计:

include "flag.php";

$a = @$_REQUEST['hello'];

eval( "var_dump($a);");

show_source(__FILE__);

这里构造payload:?hello=file("flag.php")

所以答案就是:flag{71ea562f-4154-421d-aa95-1e6d39fa6a4a}

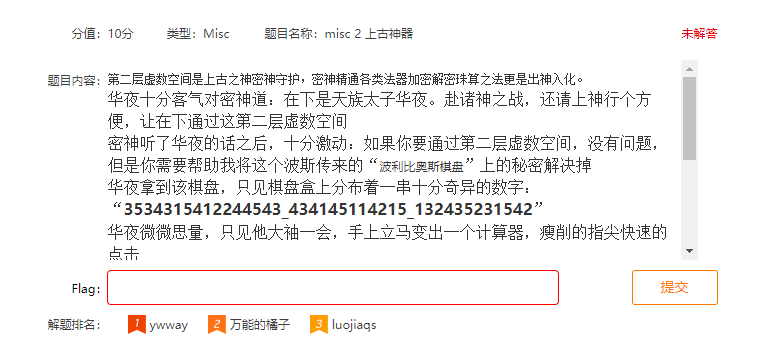

3.

这里百度了一下 什么 波利比奥斯棋盘。。原来就是个坐标的东西:

所以就是根据数字来找字母 两组两组分就行了

i和j有两种 可以通过cipher这个英语单词来判定是i 或者挨个试一下也可以

最终结果就是:flag{polybius_square_cipher}

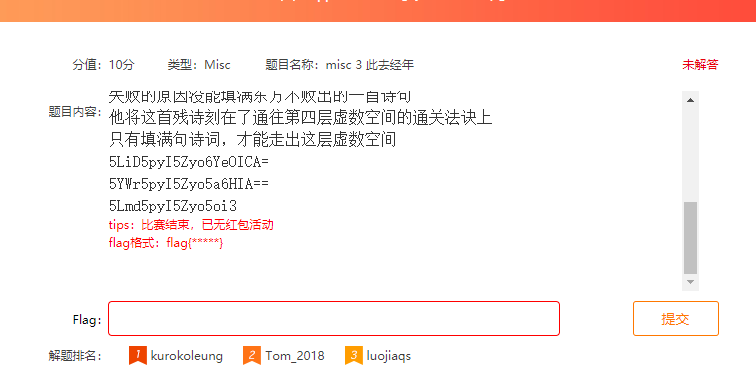

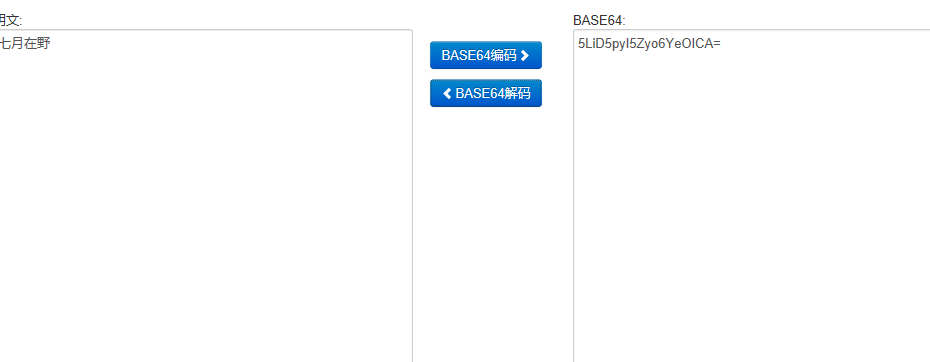

4.

这里前面都没什么用,就是解密这三个密文,都是base64的 在线就行:

tool.oschina.net/encrypt?type=3

七月在野

八月在宇

九月在户

十月蟋蟀入我床下 flag{十月蟋蟀入我床下}

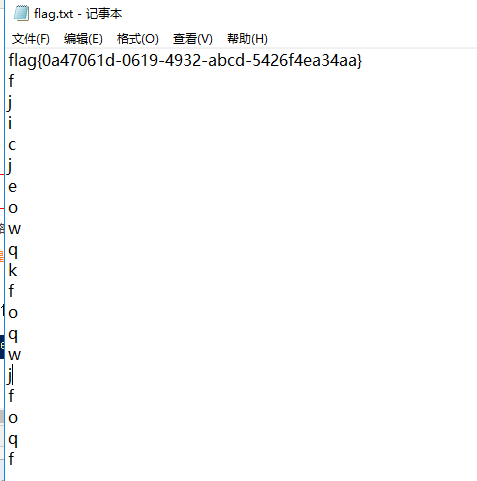

5.

下载附件是个压缩包,解压之后一个文件夹里面很多文件都是1kb,打开后都有个字符。然后用type命令:

之后打开flag.txt就行了:

flag{0a47061d-0619-4932-abcd-5426f4ea34aa}

6.

这道题链接给了一堆01 比特流转字符就可以

flag{zhEc9034jodsjfosko}

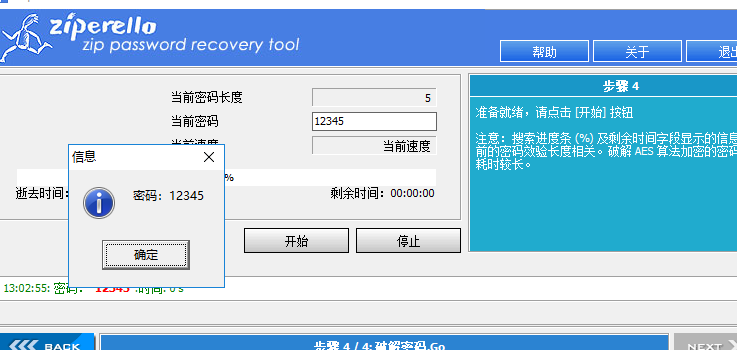

7.

这道题确实不坑,下载下来是一个zip。有加密。

然后掏出神器:

然后打开txt,得到flag:

flag{319b7f63-e17d-4ac5-8428-c2476c7ecce3}

8.

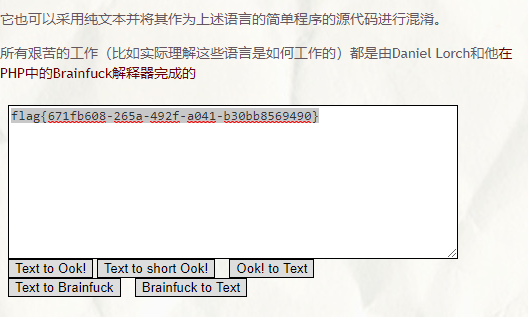

这道题是brainfuck 直接在线工具:https://www.splitbrain.org/services/ook

然后得到flag:

flag{671fb608-265a-492f-a041-b30bb8569490}

9.

这道题提示就很明显了,摩斯电码,直接解开: rrrrrre 然后发现不对,改成大写:flag{RRRRRRE} 就可以了。

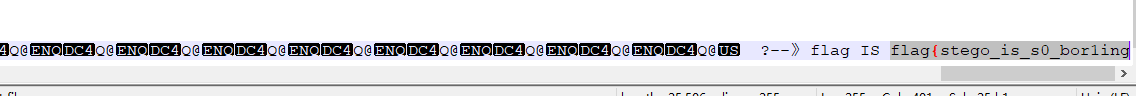

10.

图片保存下来,直接用notepad++打开,然后crtl +f查找flag 还真有:

flag{stego_is_s0_bor1ing}

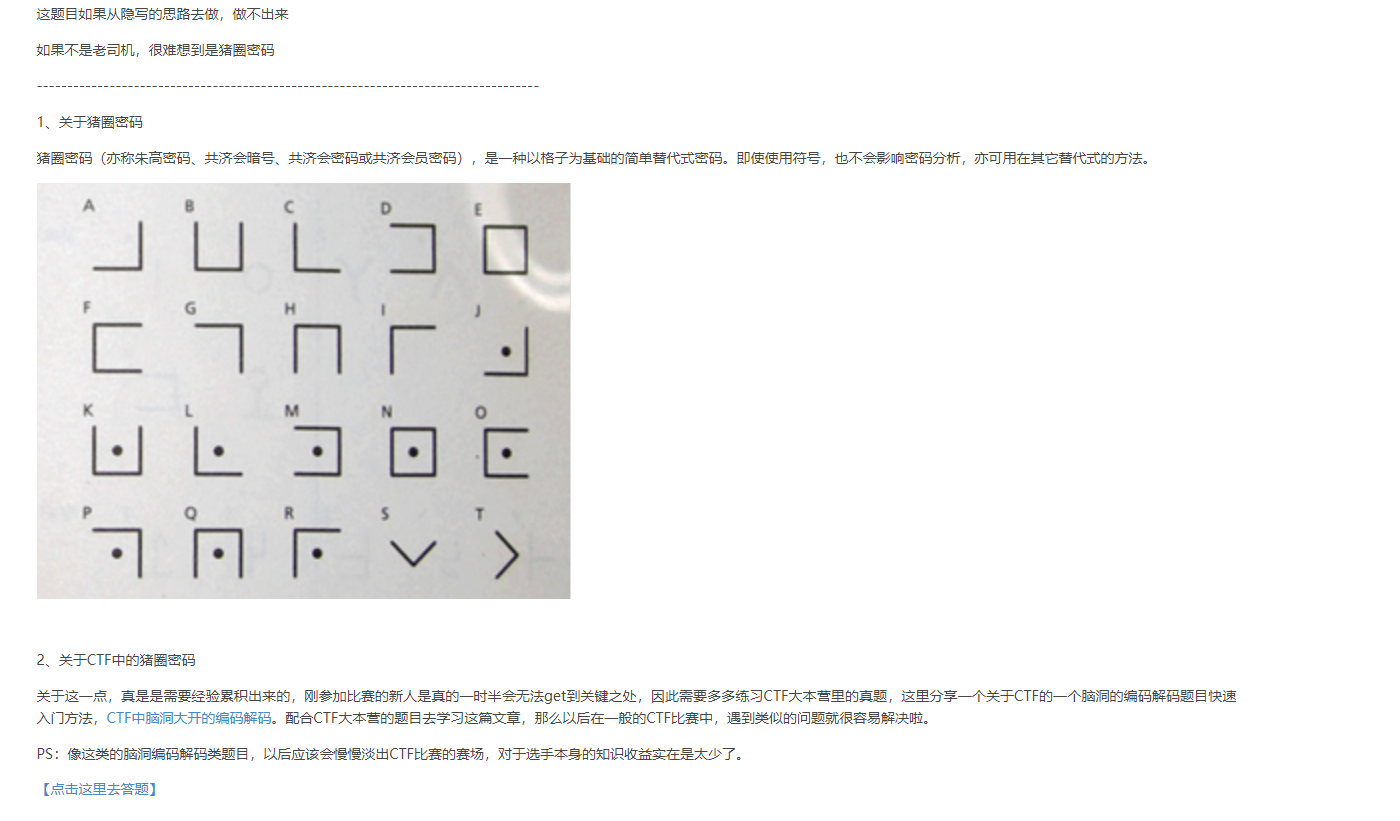

11.

这题是真的不会,看了大佬们的才知道这是 猪圈密码

这个网址:https://blog.csdn.net/fox_wayen/article/details/78235192

所以答案就是 flag{NSN}

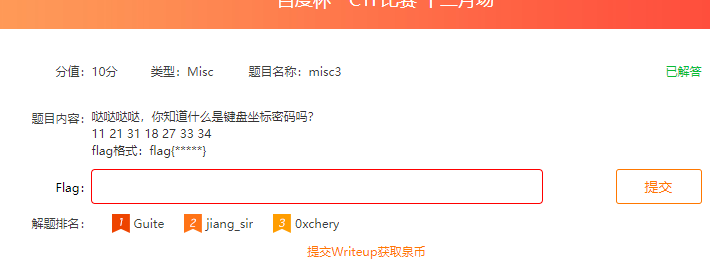

12.

提示说了键盘坐标密码:

所以大概其是这样的:

两个数一组,第一个数是行,第二个数是列

所以flag显而易见:flag{QAZIJCV}

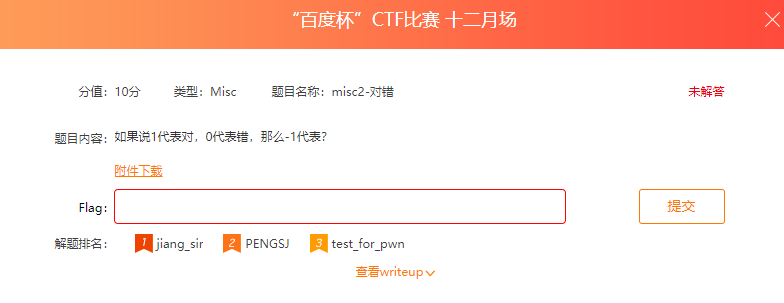

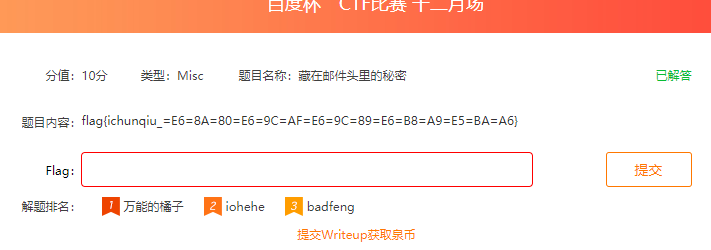

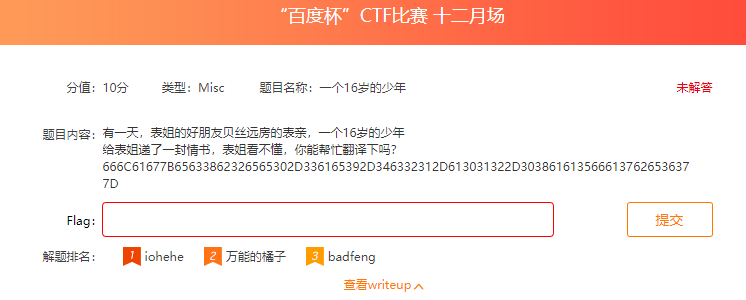

13.

看题和提示其实都可以断定:这是培根密码,只有a和b表示的。

所以对照解码表或者在线解直接就出来了:

flag{N_X_Q_D}

14.

这个不了解,是什么Quoted编码。。。直接在线工具:http://www.mxcz.net/tools/QuotedPrintable.aspx

flag{ichunqiu_技术有温度}

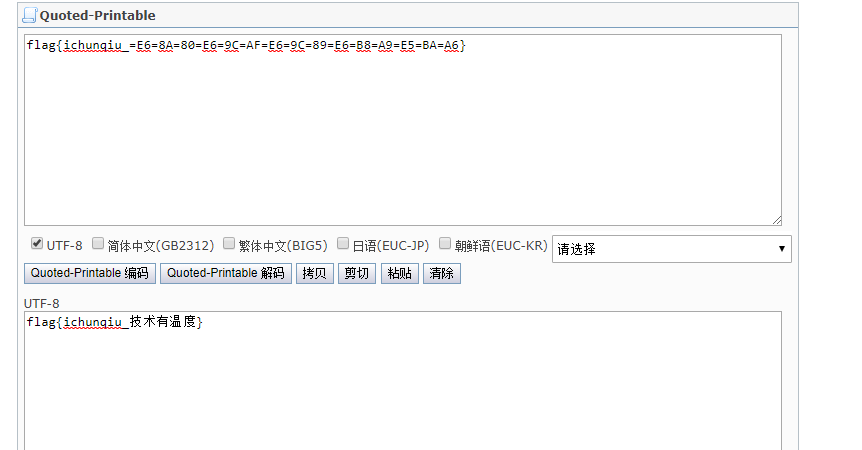

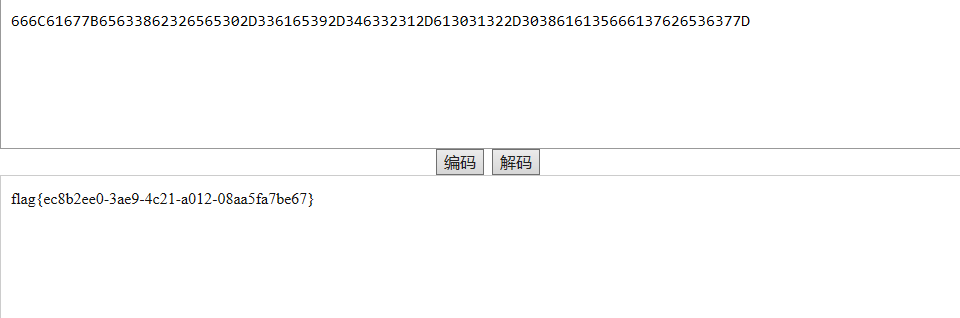

15.

提示很明显:贝斯 还是16 所以就是 base16 直接在线工具搞:

flag{ec8b2ee0-3ae9-4c21-a012-08aa5fa7be67}

16.

刚开始还以为是这些字母包围的字母构成flag。。后来比划一下发现 其实是他们连起来的形状构成了字母:xvzoc

所以flag{xvzoc}

17.

看位数,和这个提示base的表妹,大概知道是base64 (反正base就那几种大不了都试一试呗)

直接在线撸:

flag{erhei_e8934_erUO}

18.

别看这道题就十分。。但是挺坑。

首先图片挺大,习惯改个txt找下flag没有。

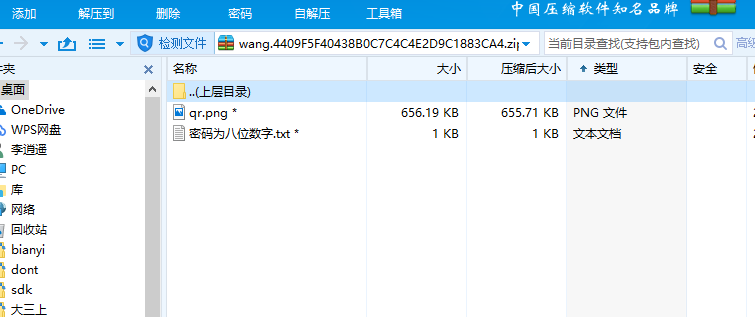

然后改成zip,发现可以识别出来。打开后这样:

有多个文件的压缩包一般可以用crc32攻击破解会更快捷,但是这已经说了密码是八位数字,那就直接神器爆破:

还是挺快的。然后把图片弄出来发现。。。。

。。。。这。。。ps?打印出来????。。。。我是不想弄了。。。估计ps可以先把黑色底色彩选取,直接去了,然后挨个拼。

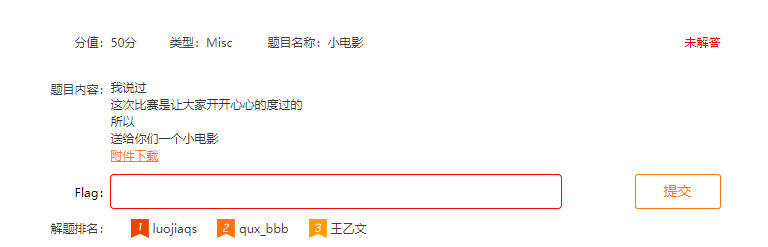

19.

这个应该是图片隐写了,而且提示也很明白,green通道,用神器直接搞:

IceCTF{420_CuR35_c4NCEr}

20.

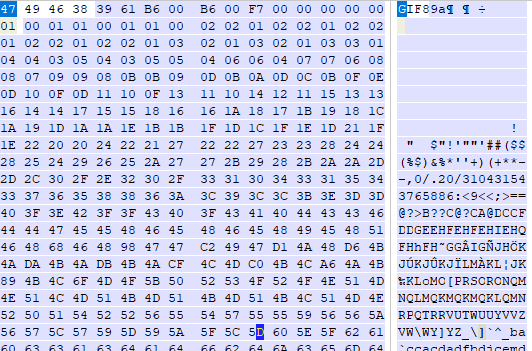

下载下来是一个压缩包里面一个gif文件,损坏了。第一时间想的是修补:

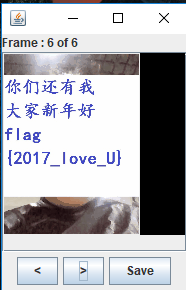

然后就成了,这种gif肯定闪的特快,所以再用神器stegsolve 逐帧查看就好:

flag{2017_love_U}

21.

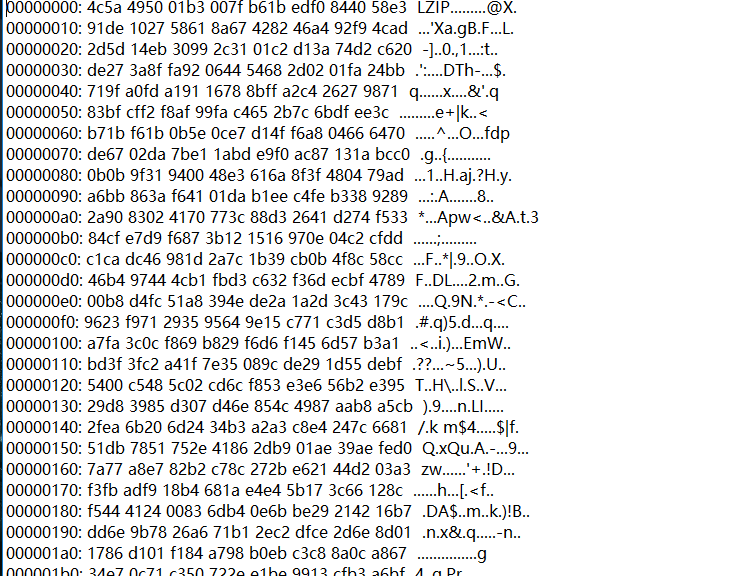

txt长这样:

用winhex是不行的。。。肯定不行,尝试find flag 也是无从下手。

然后看了大佬,说在linux中 可以用 xxd将类似文本转换为文件形式。

命令:cat thor.txt | xxd -r > thorfile

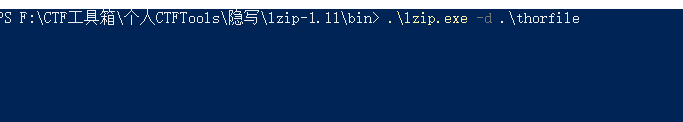

是这样的,需要lzip进行解压。但是我的linux安不了lzip。。。。但是没有办法,安装一个windows的lzip就解决了。然后命令行开搞:

这时候就会有个.out文件出来,打开看看发现了JF的头,这就改个后缀jpg就ok:

IceCTF{h3XduMp1N9_l1K3_A_r341_B14Ckh47}

ctf题目writeup(2)的更多相关文章

- ctf题目writeup(9)

继续刷题,找到一个 什么 蓝鲸安全的ctf平台 地址:http://whalectf.xin/challenges (话说这些ctf平台长得好像) 1. 放到converter试一下: 在用十六进制转 ...

- ctf题目writeup(7)

2019.2.10 过年休息归来,继续做题. bugku的web题,地址:https://ctf.bugku.com/challenges 1. http://123.206.87.240:8002/ ...

- ctf题目writeup(6)

2019.2.2 依旧是bugku上面的题目,地址:https://ctf.bugku.com/challenges 1. 解压后是60多个out.zip,都是真加密,里面都是1kb的data.txt ...

- ctf题目writeup(5)

2019.2.1 今天继续bugku的隐写杂项题:题目链接:https://ctf.bugku.com/challenges 1. 这道题下载后用wireshark打开...看了好久也没看出个所以然, ...

- ctf题目writeup(4)

2019.1.31 题目:这次都是web的了...(自己只略接触隐写杂项web这些简单的东西...) 题目地址:https://www.ichunqiu.com/battalion 1. 打开链接: ...

- ctf题目writeup(1)

2019/1/28 题目来源:爱春秋 https://www.ichunqiu.com/battalion?t=1 1. 该文件是一个音频文件: 首先打开听了一下,有短促的长的....刚开始以为是摩斯 ...

- ctf题目writeup(8)

2019.2.11 南京邮电的ctf平台: 地址http://ctf.nuptzj.cn/challenges# 他们好像搭新的平台了...我注册弄了好半天... 1. 签到题,打开网址: 查看一下页 ...

- ctf题目writeup(3)

题目地址: https://www.ichunqiu.com/battalion 1. 这个是个mp3,给的校验是为了下载下来的. 下来之后丢进audicity中 放大后根据那个音块的宽度来确定是 . ...

- 攻防世界 WEB 高手进阶区 TokyoWesterns CTF shrine Writeup

攻防世界 WEB 高手进阶区 TokyoWesterns CTF shrine Writeup 题目介绍 题目考点 模板注入 Writeup 进入题目 import flask import os a ...

随机推荐

- spring的开发

spring与web的整合 1. 整合的原理: Spring容器随着tomcat容器ServletContext的启动而启动,并且在初始化完成后放到整个应用都可以访问的范围. ApplicationC ...

- Service Broker完成实例之间的会话详细解读

首先了解service broker是什么东西: Service Broker 是数据库引擎的组成部分,因此管理这些应用程序就成为数据库日常管理的一部分. Service Broker 为 SQL S ...

- 设计模式——工厂方法模式(Factory Method)

原文地址:http://www.cnblogs.com/Bobby0322/p/4179921.html 介绍 在简单工厂模式中,我们提到,工厂方法模式是简单工厂模式的一个延伸,它属于Gof23中设计 ...

- MySQL登录之socket与TCP

在一台测试服务器上部署了2个实例,一个端口是默认的3306,另一个端口是3376.MySQL的版本是5.6.35 [root@MySQL56_L1 ~]# ps -ef | grep mysql | ...

- day4-基础 字符串操作,文件操作,字符转编码

1.字符串用法 name = 'daniel' print(name.capitalize()) #首字母大写 >>>daniel print(name.count('a')) #统 ...

- 从github下载一个单一文件

以ubuntu + wget为例 1) 浏览器中打开需要需要下载的文件 2) 点击 raw按钮 3) 从浏览器地址栏中拷贝地址 4) wget + 地址

- The content of element type "bean" must match "(description?,(constructor-arg|property|lookup-method|replaced-method)*)".

开发中,总有一下奇奇怪怪的问题 完整的错误就不贴了,异常提示: hibernate.xml] is invalid; nested exception is org.xml.sax.SAXParseE ...

- angular2 里父子组件传值的坑

1.如果传的是基本类型的值,子组件里改变该值,父组件无变化 2.如果传的是对象,子组件里改变对象里的变量,父组件会变化 3.如果传的是函数,this不会继续指向父组件对象了,如果需要this指向父组件 ...

- position中需要注意的地方

relative是相对元素本身位置进行移位,但不会改变本身位置的大小 本身的位置 移位后,可以看到,p5的位置还是在那,并不会自动往上走,也就是p2的位置原来所占据的位置不变的.不会因为偏移而改变布局 ...

- PHP设计模式——观察者模式

PHP版本 <?php /** * 观察者模式 * 观察者模式能够便利的创建查看目标对象状态的对象,并且提供与核心对象非耦合的指定性功能. * * 为软件添加由某个动作或状态变化激活的,但是松散 ...