20145202 《网络对抗技术》 PC平台逆向破解

20145202 《网络对抗技术》 PC平台逆向破解

准备工作

先将环境设置为:堆栈可执行、地址随机化关闭

参考http://git.oschina.net/wildlinux/NetSec/blob/master/ExpGuides/Bof_从缓冲区溢出说起.md?dir=0&filepath=ExpGuides%2FBof_从缓冲区溢出说起.md&oid=72b34d542ae4c73c64c2796d28dbc2d9289c0e2b&sha=4f3790a4c0593c3183871a5e65e20bebd6fbda1e

以 anything+retaddr+nops+shellcode 的结构来构造,先估计返回地址所在位置,并且找到 shellcode 所在地址

要验证返回地址所在位置以及找到 shellcode 地址,需要使用GDB调试

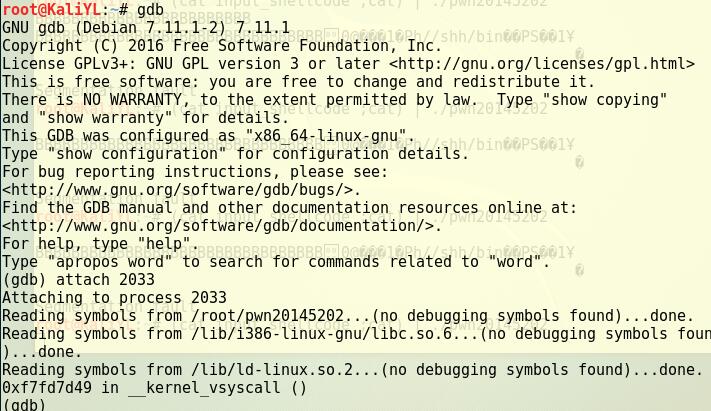

再找到正在执行的进程号

进入GDB,联系上该进程号

在 ret 处设置断点,接着运行到断点处,显示当前esp的值并依照此位置显示接下来的内存地址内容,并由此分析出返回地址位置的正确性以及shellcode的地址

由上图可以看出,shellcode地址为:0xffffd334

继续运行,可以确认返回地址是被我们之前输入\x01\x02\x03\x04所覆盖的:

将返回地址修改为0xffffd334,重新注入。

Return-to-libc 攻击

我先另外添加了一个用户:

进入32位linux环境,将地址随机化关闭,并且把/bin/sh指向zsh

将漏洞程序保存在/tmp目录下:

编译该代码,使用–fno-stack-protector来关闭阻止缓冲区溢出的栈保护机制,并设置给该程序的所有者以suid权限,可以像root用户一样操作:

读取环境变量的程序:

将攻击程序保存在/tmp目录下:

用刚才的getenvaddr程序获得BIN_SH地址:

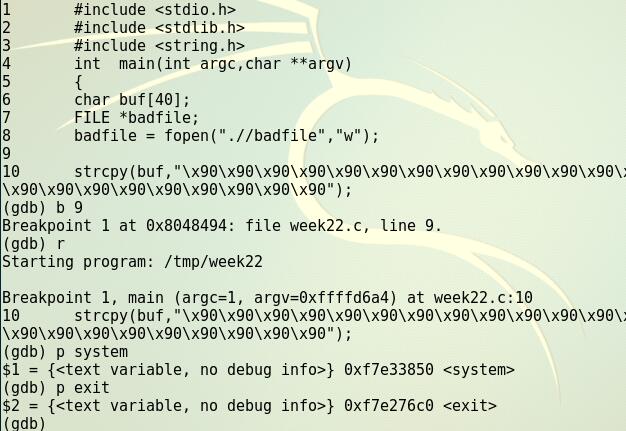

利用gdb获得system和exit地址:

将上述所找到的三个内存地址填写在20145215exploit.c中:

到这里才发现之前忘了切换用户了,所以又要重新做一遍但是步骤都一样就不再从新写了,结果是成功了。

参考资料:https://git.oschina.net/wildlinux/NetSec/blob/master/ExpGuides/MAL_逆向与Bof基础.md?dir=0&filepath=ExpGuides%2FMAL_逆向与Bof基础.md&oid=bf7c0c8fd8e306ddb9f728b4db42b5efbb00af80&sha=f4a0f4414045ff786a72020586fcf7663dd56f8b

20145202 《网络对抗技术》 PC平台逆向破解的更多相关文章

- 20145330 《网络对抗》PC平台逆向破解:注入shellcode 和 Return-to-libc 攻击实验

20145330 <网络对抗>PC平台逆向破解:注入shellcode 实验步骤 1.用于获取shellcode的C语言代码 2.设置环境 Bof攻击防御技术 需要手动设置环境使注入的sh ...

- 2018-2019 20165226 网络对抗 Exp1 PC平台逆向破解

2018-2019 20165226 网络对抗 Exp1 PC平台逆向破解 目录 一.逆向及Bof基础实践说明 二.直接修改程序机器指令,改变程序执行流程 三.通过构造输入参数,造成BOF攻击,改变程 ...

- 20145312 《网络对抗》PC平台逆向破解:注入shellcode和 Return-to-libc 攻击实验

20145312 <网络对抗>PC平台逆向破解:注入shellcode和 Return-to-libc 攻击实验 注入shellcode 实验步骤 1. 准备一段Shellcode 2. ...

- 20155305《网络对抗》PC平台逆向破解(二)

20155305<网络对抗>PC平台逆向破解(二) shellcode注入 1.shellcode shellcode是一段代码,溢出后,执行这段代码能开启系统shell. 2.构造方法 ...

- 20155311《网络对抗》PC平台逆向破解(二)

20155311<网络对抗>PC平台逆向破解(二) shellcode注入 什么是shellcode? shellcode是一段代码,溢出后,执行这段代码能开启系统shell. 前期准备- ...

- 20145221《网络对抗》PC平台逆向破解

20145221<网络对抗>PC平台逆向破解 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户 ...

- 20155307《网络对抗》PC平台逆向破解(二)

20155307<网络对抗>PC平台逆向破解(二) shellcode注入 什么是shellcode? shellcode是一段代码,溢出后,执行这段代码能开启系统shell. 前期准备- ...

- 20145201李子璇《网络对抗》PC平台逆向破解

20145201<网络对抗>PC平台逆向破解 准备阶段 下载安装execstack. 获取shellcode的c语言代码 设置堆栈可执行 将环境设置为:堆栈可执行.地址随机化关闭(2开启, ...

- 20145219《网络对抗》PC平台逆向破解

20145219<网络对抗>PC平台逆向破解 shellcode注入 1.shellcode shellcode是一段代码,溢出后,执行这段代码能开启系统shell. 2.构造方法 (1) ...

- 20145240《网络对抗》PC平台逆向破解_advanced

PC平台逆向破解_advanced shellcode注入 Shellcode实际是一段代码(也可以是填充数据),是用来发送到服务器利用特定漏洞的代码,一般可以获取权限.另外,Shellcode一般是 ...

随机推荐

- 利用CRM中间件Middleware从ERP下载Customer Material的常见错误

使用事务码VD51和VD52创建和修改Customer Material. 下图是我在ERP创建的Material,为其维护了一个Customer Material AOP. 当下载到CRM后,在We ...

- 什么是Load Average?

运维工程师在日常运维中经常使用w.top.uptime等命令来查看系统当前运行的负载情况.那么作为运维工程师是如何通过以上命令来判断系统当前负载是否已经达到极限了呢?为此笔者总结了一下如何通过load ...

- OC static 和变量

#include <stdio.h> // 如果在不同源文件出现了同名的内部变量,那么这些变量将互不干扰 static int b; // 用static修饰的全部变量,可以称为内部变量 ...

- Centos6.5(Linux)安装Nginx

1.安装nginx依赖的库pcre 下载地址:http://sourceforge.net/projects/pcre/ 2.解压pcre zip解压方式:unzip ...

- RHEL6.5和RHEL7 的区别(转)

Rhel6.5实验环境搭建 1)操作系统安装 RHEL7是一站式安装 2)网卡配置文件 RHEL6: /etc/sysconfig/network-scripts/ifcfg-eth0 RHEL7 ...

- 2018中国大学生程序设计竞赛 - 网络选拔赛 4 - Find Integer 【费马大定理+构造勾股数】

Find Integer Time Limit: 2000/1000 MS (Java/Others) Memory Limit: 65536/65536 K (Java/Others)Tota ...

- [19/03/13-星期三] 数组_二维数组&冒泡排序&二分查找

一.二维数组 多维数组可以看成以数组为元素的数组.可以有二维.三维.甚至更多维数组,但是实际开发中用的非常少.最多到二维数组(我们一般使用容器代替,二维数组用的都很少). [代码示例] import ...

- (转)理解YOLOv2训练过程中输出参数含义

最近有人问起在YOLOv2训练过程中输出在终端的不同的参数分别代表什么含义,如何去理解这些参数?本篇文章中我将尝试着去回答这个有趣的问题. 刚好现在我正在训练一个YOLOv2模型,拿这个真实的例子来讨 ...

- js和.net操作Cookie遇到的问题

Cookie初探1.我理解中的Cookie1.1.Cookie存储位置是客户端的1.2.Cookie存储数据,数据大小也是有限制的 2.Cookie的用法2.1.js对Cookie的操作(网上很多我就 ...

- JavaScript的原型(prototype、__proto__、constructor)

构造函数:function Foo() {}; 实例对象: let f1 = new Foo; let o1 = new Foo; 一般函数都有prototype属性,除了window.Math和Fu ...