网络安全-主动信息收集篇第二章-三层网络发现之ping

第三层网络扫描基于TCP/IP、ICMP协议。

优点:可路由、速度比较快

缺点:相对于二层网络扫描较慢,容易被边界防火墙过滤

所有扫描发现技术,都会有相应的对抗办法,所以无论是来自二层的网络扫描还是来自三层的网络扫描,可能会存在误报和漏报的情况,所以不能绝对去不加以论证的方式去单纯相信扫描结果,但可以将扫描后的结果当作重要的参考。

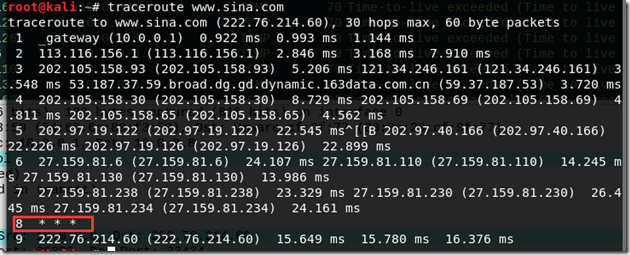

例如:使用路由追踪的功能

可以看到跳转到第八台设备之时,可能边界设备开启了屏蔽ICMP协议响应,所以这里无法显示相关信息。

涉及协议概述:

ICMP协议:ICMP(Internet Control Message Protocol)Internet控制报文协议。它是TCP/IP协议簇的一个子协议,用于在IP主机、路由器之间传递控制消息。控制消息是指网络通不通、主机是否可达、路由是否可用等网络本身的消息。

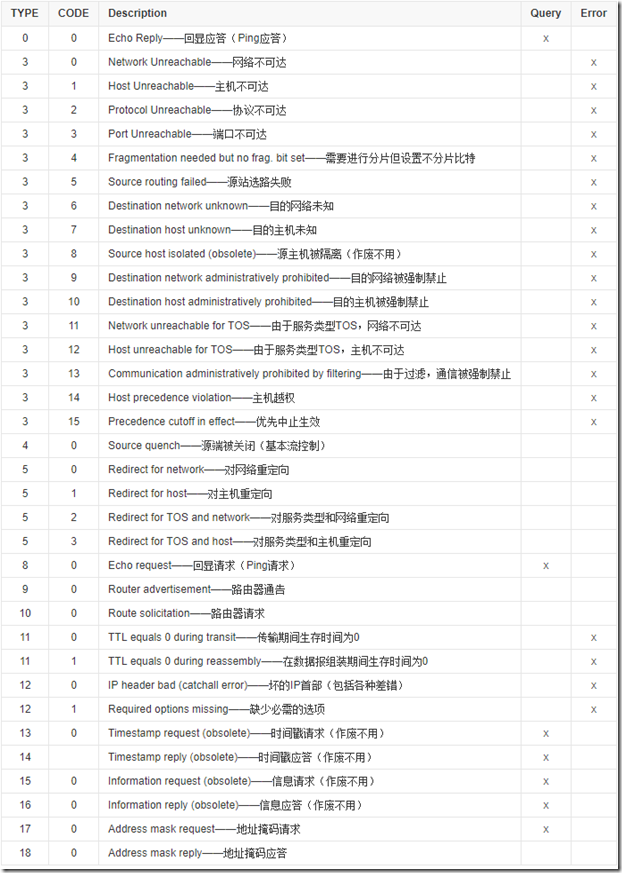

PING命令:使用了ICMP两种类型的数据包,其中ICMP的TYPE类型字段一共有0-15个定义,每种类型都代表了不同的数据包类型,而PING命令则是使用了TYPE为8的类型的数据包,而接收到PING包的机器如果没有防火墙规则限制那么返回的则是ICMP的TYPE为0类型的数据包。

在此感谢来自百度百科的一张类型图。

参数:

-d 使用Socket的SO_DEBUG功能。

-c <完成次数> 设置完成要求回应的次数。

-f 极限检测。

-i <间隔秒数> 指定收发信息的间隔时间。

-I <网络界面> 使用指定的网络界面送出数据包。

-l <前置载入> 设置在送出要求信息之前,先行发出的数据包。

-n 只输出数值。

-p <范本样式> 设置填满数据包的范本样式。

-q 不显示指令执行过程,开头和结尾的相关信息除外。

-r 忽略普通的Routing Table,直接将数据包送到远端主机上。

-R 记录路由过程。

-s <数据包大小> 设置数据包的大小。

-t <存活数值> 设置存活数值TTL的大小。

-v 详细显示指令的执行过程。

使用PING命令:

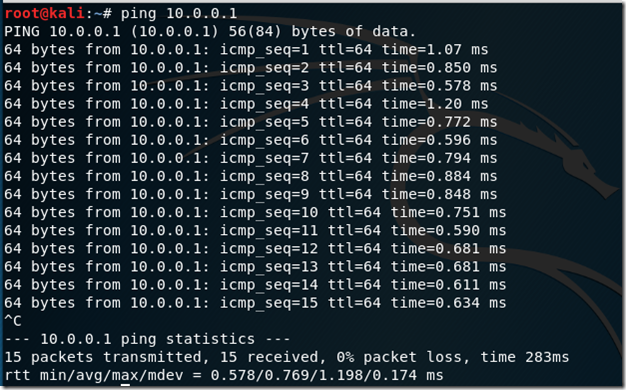

Linux下

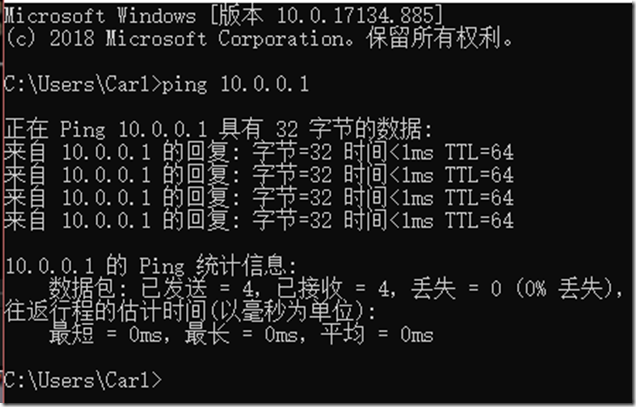

windows下

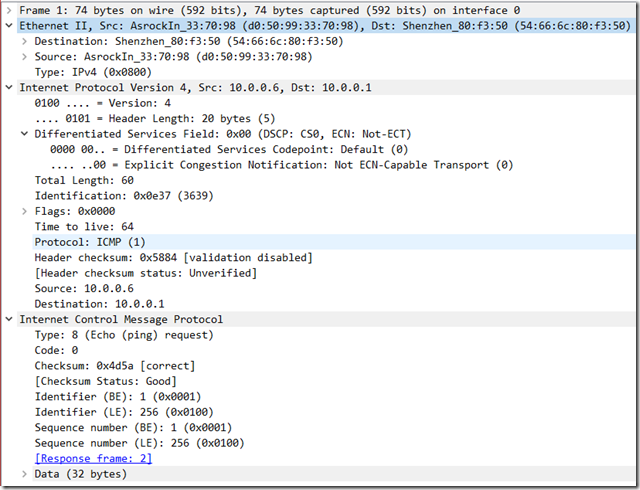

在windows下的PING抓包分析

请求:

回应

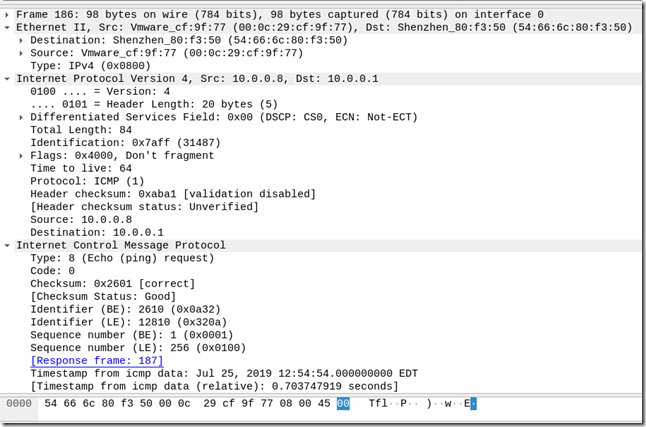

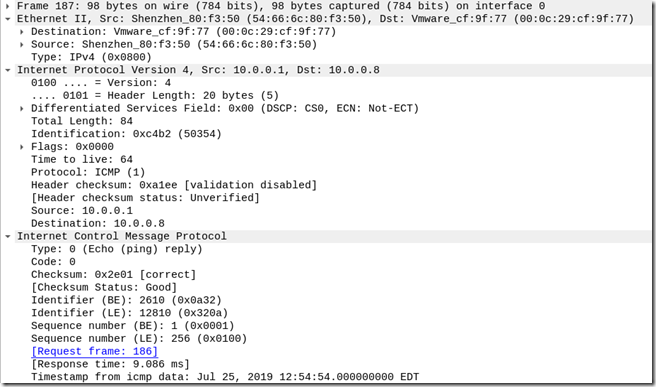

Linux下的PING的抓包分析

请求

回应

分析得知:

1.根据请求的第一个包分析得之使用的是ICMP协议中的TYPE类型为8,CODE为0的数据包。

2.根据回应的第一个包分析得之使用的是ICMP协议中的TYPE类型为0,CODE为0的数据包。

使用PING对网络主机的发现方式:

1.使用脚本传入IP地址段,然后使用ping –c 检测存活主机。

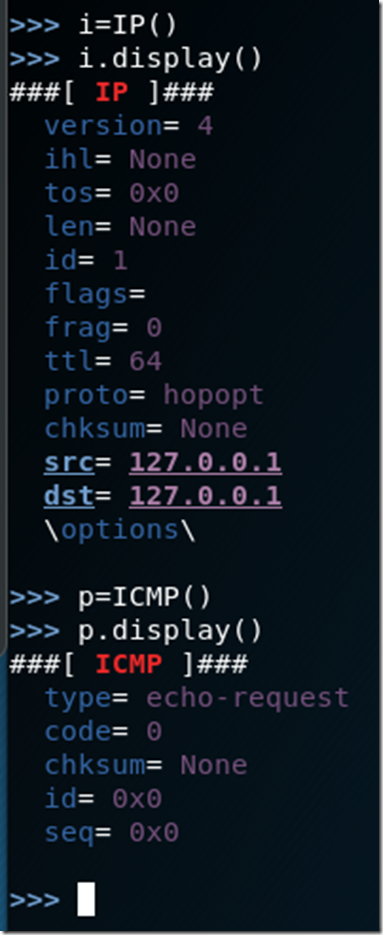

2.使用scapy,组装IP包头和ICMP包头然后组合形成ping包faso能够出去。

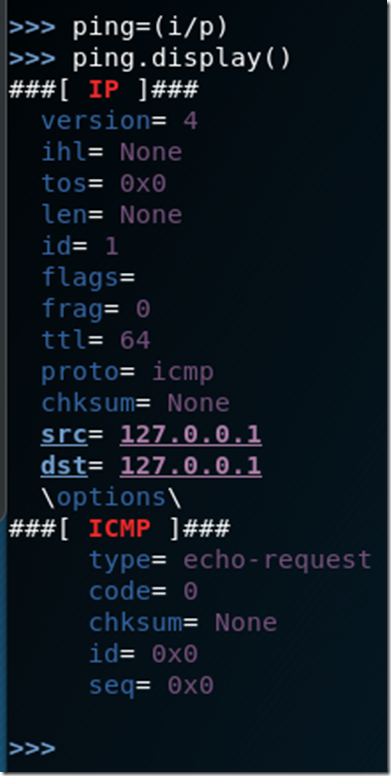

实例化一个IP协议赋值给i,实例化一个ICMP协议赋值给p

将i、p组装成一个ping包,并将其实例化给ping

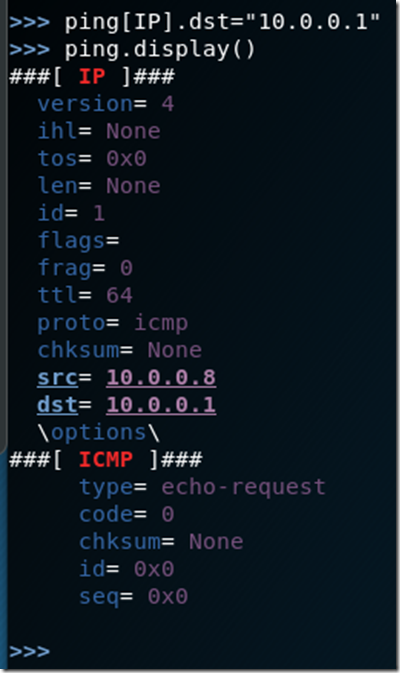

设定ping的IP包头的目的地地址

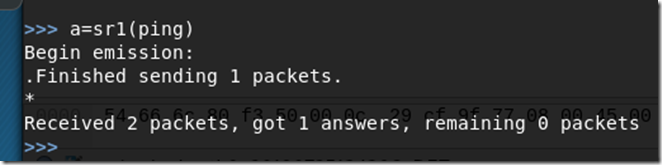

将组装好的ping包发送出去

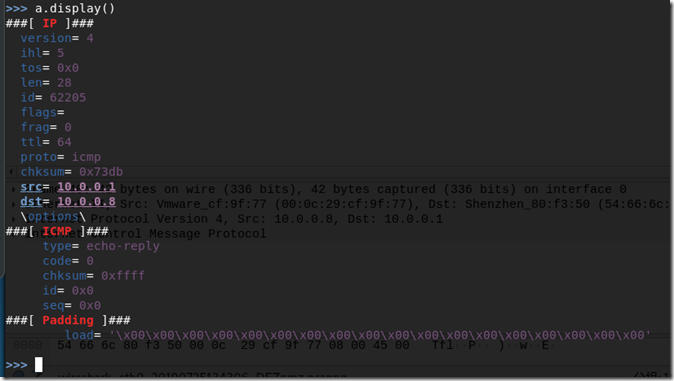

查看所得到的回应,说明此主机存在于网络之中,如果主机不存在那么就不会得到响应。

网络安全-主动信息收集篇第二章-三层网络发现之ping的更多相关文章

- 网络安全-主动信息收集篇第二章-三层网络发现之nmap和fping和Hping

nmap IP -sn nmap当目标IP在同一网段时,nmap会发送ARP包,当目标IP不在同一网段时nmap会发送ICMP的包. fping IP fping -g 参数支持对IP地址起始和结 ...

- 网络安全-主动信息收集篇第二章-二层网络扫描之nmap

nmap是网络层.传输层最重要的扫描工具之一,可以结合脚本对应用层的扫描和对网络弱点发现. 网络层发现nmap使用: Usage: nmap [Scan Type(s)] [Options] {tar ...

- 网络安全-主动信息收集篇第二章-二层网络扫描之Netdiscover

专用于二层发现 可用于无限和交换网络环境 主动和被动探测 主动模式:netdiscover –i 网卡名 –r IP/网络位 / netdiscover –l IPList.txt 被动 net ...

- 网络安全-主动信息收集篇第二章-二层网络扫描之scapy

scapy是python第三方库文件,可以使用python进行调用也单独进行使用. 非常强大可以用于抓包.分析.创建.修改.注入网络流量. 使用scapy 详细使用方式可以查看github:https ...

- 网络安全-主动信息收集篇第二章-二层网络扫描之arping

arping二层网络发现 介绍工具:arping arping主要查看IP的MAC地址 缺点:工具本身只能ping一个IP地址,不能ping一个IP段.但是可以通过脚本将整个网络中的IP进行扫描. 脚 ...

- 网络安全-主动信息收集篇第二章SNMP扫描

SNMP扫描: snmp在中大型企业中可以用来做网络管理和网络监控的使用,当开启了snmp简单网络管理后,那么客户机就可以通过这个协议向该设备发送snmp协议内容可以轻松查询到目标主机的相关信息. 以 ...

- 小白日记8:kali渗透测试之主动信息收集(二)三层发现:ping、traceroute、scapy、nmap、fping、Hping

三层发现 三层协议有:IP以及ICMP协议(internet管理协议).icmp的作用是用来实现intenet管理的,进行路径的发现,网路通信情况,或者目标主机的状态:在三层发现中主要使用icmp协议 ...

- 小白日记7:kali渗透测试之主动信息收集-发现(一)--二层发现:arping/shell脚本,Netdiscover,scapy

主动信息收集 被动信息收集可能不准确,可以用主动信息收集验证 特点:直接与目标系统交互通信,无法避免留下访问痕迹 解决方法:1.使用受控的第三方电脑进行探测,使用代理 (做好被封杀的准备) 2 ...

- kali linux之主动信息收集(二层发现)

主动信息收集: 直接与目标系统交互信息,无法避免留下访问的痕迹 使用受控的第三方电脑进行探测,如(使用代理或者使用肉鸡,做好被封杀的准备,使用噪声迷惑目标,淹没真实的探测流量) 识别活着的主机,会有潜 ...

随机推荐

- 快学Scala 第五课 (构造映射,获取映射值,更新映射值,迭代映射,与Java互操作)

构造映射: val score = Map[String, Int]() val score1 = HashMap[String, Int]() val value1 = Map[String, In ...

- springboot之本地缓存(guava与caffeine)

1. 场景描述 因项目要使用本地缓存,具体为啥不用redis等,就不讨论,记录下过程,希望能帮到需要的朋友. 2.解决方案 2.1 使用google的guava作为本地缓存 初步的想法是使用googl ...

- Laravel .env 多环境配置文件

项目开发中,通常会有本地开发环境.内网测试环境.线上真实环境.这三种环境的配置通常都不尽相同,Laravel 可以通过环境变量 APP_ENV 的值来加载不同的 .env 配置文件.下面会介绍两种方 ...

- 【Java】web实现图片在线预览

一.场景还原 用户上传了一张图片,已有服务器保存路径,现由于系统配置无法直接通过图片URL打开预览图片,需实现点击预览将图片显示在浏览器上. 二.实现方法 html: <a href=" ...

- 10个值得深思的_PHP_面试问题

Q1 第一个问题关于弱类型 $str1 = 'yabadabadoo'; $str2 = 'yaba'; if (strpos($str1,$str2)) { echo "\"&q ...

- 自学导航页(待续ing)

1 博客导航1.1 linuxlinux全线教程–提供了linux教程,服务器管理教程,BSD教程,还有编程语言(C/Java/Python/Perl),以及网络等全栈学习教程 1.2 存储技术NoS ...

- webshell之一句话木马变形

什么是一句话木马 一句话木马就是只需要一行代码的木马,短短一行代码,就能做到和大马相当的功能.为了绕过waf的检测,一句话木马出现了无数中变形,但本质是不变的:木马的函数执行了我们发送的命令. 我们如 ...

- Powershell寻找域管在线服务器

记录线下Powershell在域环境中对于服务器的信息收集 Powershell的脚本有很多,在内网渗透测试中不仅能扫,能爆,能转发,还能做更多的事情.我们常用的脚本有Powersploit,Empi ...

- Neo4j:图数据库GraphDB(四)Python中的操作

本文总结下Python中如何操作Neo4j数据库,用到py2neo包,Pip install 一下. 1 连接neo4j数据库:跟其它数据库一样,操作前必须输入用户名和密码及地址连接一下. from ...

- opencv::调整图像亮度与对比度

图像变换可以看作如下: - 像素变换 – 点操作 - 邻域操作 – 区域 调整图像亮度和对比度属于像素变换-点操作 //创建一张跟原图像大小和类型一致的空白图像.像素值初始化为0 Mat new_im ...