iptables命令使用详解

iptables的主要功能是实现对网络数据包进出设备及转发的控制。当数据包需要进入设备、从设备中流出或者经该设备转发、路由时,都可以使用iptables进行控制。

环境

操作系统:CentOS7.3

ip地址:172.16.55.7

1.iptables中的“四表五链”及“堵通策略”

A.“四表”是指,iptables的功能——filter, nat, mangle, raw.

filter, 控制数据包是否允许进出及转发(INPUT、OUTPUT、FORWARD),可以控制的链路有input, forward, output

nat, 控制数据包中地址转换,可以控制的链路有prerouting, input, output, postrouting

mangle,修改数据包中的原数据,可以控制的链路有prerouting, input, forward, output, postrouting

raw,控制nat表中连接追踪机制的启用状况,可以控制的链路有prerouting, output

注:在centos7中,还有security表,不过这里不作介绍

B.“五链”是指内核中控制网络的NetFilter定义的五个规则链,分别为

PREROUTING, 路由前

INPUT, 数据包流入口

FORWARD, 转发管卡

OUTPUT, 数据包出口

POSTROUTING, 路由后

C.堵通策略是指对数据包所做的操作,一般有两种操作——“通(ACCEPT)”、“堵(DROP)”,还有一种操作很常见REJECT.

谈谈REJECT和DROP之间的区别,Ming写了一封信,向Rose示爱。Rose如果不愿意接受,她可以不回应Ming,这个时候Ming不确定Rose是否接到了信;Rose也可以同样写一封信,在信中明确地拒绝Ming。前一种操作就如同执行了DROP操作,而后一种操作就如同REJECT操作。

2.iptables命令的语法规则

iptables [-t table] COMMAND [chain] CRETIRIA -j ACTION

-t table,是指操作的表,filter、nat、mangle或raw, 默认使用filter

COMMAND,子命令,定义对规则的管理

chain, 指明链路

CRETIRIA, 匹配的条件或标准

ACTION,操作动作

例如,不允许10.8.0.0/16网络对80/tcp端口进行访问,

iptables -A INPUT -s 10.8.0.0/16 -d 172.16.55.7 -p tcp --dport 80 -j DROP

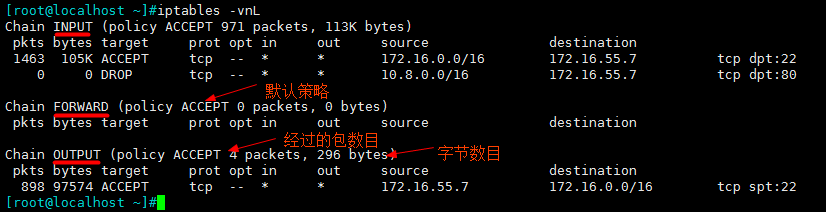

查看iptables列表

iptables -nL

3.链管理

-N, --new-chain chain:新建一个自定义的规则链;

-X, --delete-chain [chain]:删除用户自定义的引用计数为0的空链;

-F, --flush [chain]:清空指定的规则链上的规则;

-E, --rename-chain old-chain new-chain:重命名链;

-Z, --zero [chain [rulenum]]:置零计数器;

-P, --policy chain target, 设置链路的默认策略

4.规则管理

-A, --append chain rule-specification:追加新规则于指定链的尾部;

-I, --insert chain [rulenum] rule-specification:插入新规则于指定链的指定位置,默认为首部;

-R, --replace chain rulenum rule-specification:替换指定的规则为新的规则;

-D, --delete chain rulenum:根据规则编号删除规则;

5.查看规则

-L, --list [chain]:列出规则;

-v, --verbose:详细信息;

-vv, -vvv 更加详细的信息

-n, --numeric:数字格式显示主机地址和端口号;

-x, --exact:显示计数器的精确值;

--line-numbers:列出规则时,显示其在链上的相应的编号;

-S, --list-rules [chain]:显示指定链的所有规则;

查看规则的一般内容:

6.匹配条件

匹配条件包括通用匹配条件和扩展匹配条件。

通用匹配条件是指针对源地址、目标地址的匹配,包括单一源IP、单一源端口、单一目标IP、单一目标端口、数据包流经的网卡以及协议。

扩展匹配条件指通用匹配之外的匹配条件。

6.1通用匹配条件

[!] -s, --source address[/mask][,...]:检查报文的源IP地址是否符合此处指定的范围,或是否等于此处给定的地址;

[!] -d, --destination address[/mask][,...]:检查报文的目标IP地址是否符合此处指定的范围,或是否等于此处给定的地址;

[!] -p, --protocol protocol:匹配报文中的协议,可用值tcp, udp, udplite, icmp, icmpv6,esp, ah, sctp, mh 或者 "all", 亦可以数字格式指明协议;

[!] -i, --in-interface name:限定报文仅能够从指定的接口流入;only for packets entering the INPUT, FORWARD and PREROUTING chains.

[!] -o, --out-interface name:限定报文仅能够从指定的接口流出;for packets entering the FORWARD, OUTPUT and POSTROUTING chains.

6.2扩展匹配条件

- 隐含扩展匹配条件

-p tcp:可直接使用tcp扩展模块的专用选项;

[!] --source-port,--sport port[:port] 匹配报文源端口;可以给出多个端口,但只能是连续的端口范围 ;

[!] --destination-port,--dport port[:port] 匹配报文目标端口;可以给出多个端口,但只能是连续的端口范围 ;

[!] --tcp-flags mask comp 匹配报文中的tcp协议的标志位;Flags are: SYN ACK FIN RST URG PSH ALL NONE;

mask:要检查的FLAGS list,以逗号分隔;

comp:在mask给定的诸多的FLAGS中,其值必须为1的FLAGS列表,余下的其值必须为0;

[!] --syn: --tcp-flags SYN,ACK,FIN,RST SYN

-p udp:可直接使用udp协议扩展模块的专用选项:

[!] --source-port,--sport port[:port]

[!] --destination-port,--dport port[:port]

-p icmp

[!] --icmp-type {type[/code]|typename}

0/0:echo reply

8/0:echo request

- 显式扩展匹配条件

必须用-m option选项指定扩展匹配的类型,常见的有以下几种,

1、multiport

以离散或连续的 方式定义多端口匹配条件,最多15个;

[!] --source-ports,--sports port[,port|,port:port]...:指定多个源端口;

[!] --destination-ports,--dports port[,port|,port:port]...:指定多个目标端口;

iptables -I INPUT -d 172.16.0.7 -p tcp -m multiport --dports ,,,, -j ACCEPT

2、iprange

以连续地址块的方式来指明多IP地址匹配条件;

[!] --src-range from[-to]

[!] --dst-range from[-to]

# iptables -I INPUT -d 172.16.0.7 -p tcp -m multiport --dports ,,,, -m iprange --src-range 172.16.0.61-172.16.0.70 -j REJECT

3、time

匹配数据包到达的时间

--timestart hh:mm[:ss]

--timestop hh:mm[:ss]

[!] --weekdays day[,day...]

[!] --monthdays day[,day...]

--datestart YYYY[-MM[-DD[Thh[:mm[:ss]]]]]

--datestop YYYY[-MM[-DD[Thh[:mm[:ss]]]]]

--kerneltz:使用内核配置的时区而非默认的UTC;

4、string

匹配数据包中的字符

--algo {bm|kmp}

[!] --string pattern

[!] --hex-string pattern

--from offset

--to offset

~]# iptables -I OUTPUT -m string --algo bm --string "gay" -j REJECT

5、connlimit

用于限制同一IP可建立的连接数目

--connlimit-upto n

--connlimit-above n

~]# iptables -I INPUT -d 172.16.0.7 -p tcp --syn --dport -m connlimit --connlimit-above -j REJECT

6、limit

限制收发数据包的速率

--limit rate[/second|/minute|/hour|/day]

--limit-burst number

~]# iptables -I OUTPUT -s 172.16.0.7 -p icmp --icmp-type -j ACCEPT

7、state

限制收发包的状态

[!] --state state

INVALID, ESTABLISHED, NEW, RELATED or UNTRACKED.

NEW: 新连接请求;

ESTABLISHED:已建立的连接;

INVALID:无法识别的连接;

RELATED:相关联的连接,当前连接是一个新请求,但附属于某个已存在的连接;

UNTRACKED:未追踪的连接;

state扩展:

内核模块装载:

nf_conntrack

nf_conntrack_ipv4

手动装载:

nf_conntrack_ftp

追踪到的连接:

/proc/net/nf_conntrack

调整可记录的连接数量最大值:

/proc/sys/net/nf_conntrack_max

超时时长:

/proc/sys/net/netfilter/*timeout*

iptables命令使用详解的更多相关文章

- iptables Data filtering详解

内容简介防火墙的概述iptables简介iptables基础iptables语法iptables实例案例详解(一)防火墙的简介防火墙是指设置在不同网络或网络安全域之间的一系列部件的组合,它能增强机构内 ...

- CentOS 7.X 中systemctl命令用法详解

systemctl是RHEL 7 的服务管理工具中主要的工具,它融合之前service和chkconfig的功能于一体.可以使用它永久性或只在当前会话中启用/禁用服务,下面来看CentOS 7.X 中 ...

- Linux 执行文件查找命令 which 详解

某个文件不知道放在哪里了,通常可以使用下面的一些命令来查找: which 查看可执行文件的位置 whereis 查看文件的位置 locate 配合数据库查看文件位置 find 实际搜寻硬盘查 ...

- systemctl命令用法详解

systemctl命令用法详解系统环境:Fedora 16binpath:/bin/systemctlpackage:systemd-units systemctl enable httpd.serv ...

- 批处理中的echo命令图文详解

批处理中的echo命令图文详解 1. Echo 显示当前ECHO的状态:ECHO ON 或者ECHO OFF 2. ECHO ON 将ECHO状态设置为ON,将显示命令行,也就是前面的C:\>类 ...

- Ubuntu kill命令用法详解

转自:Ubuntu kill命令用法详解 1. kill 作用:根据进程号杀死进程 用法: kill [信号代码] 进程ID root@fcola:/# ps -ef | grep sen ...

- install 命令用法详解

install 命令用法详解 http://man.linuxde.net/install install命令的作用是安装或升级软件或备份数据,它的使用权限是所有用户.install命令和cp命令类似 ...

- dd命令使用详解

dd命令使用详解 http://www.cnblogs.com/qq78292959/archive/2012/02/23/2364760.html 1.命令简介 dd 的主要选项: 指定数字的地方若 ...

- Mysql导入导出工具Mysqldump和Source命令用法详解

Mysql本身提供了命令行导出工具Mysqldump和Mysql Source导入命令进行SQL数据导入导出工作,通过Mysql命令行导出工具Mysqldump命令能够将Mysql数据导出为文本格式( ...

随机推荐

- 记录心得-FastJson分层解析demo示例

记录一下,平时用到,可速查!关键: // startArray(); 开始解析数组 // endArray(); 结束解析数组 // startObject(); 开始解析键值对 // endObje ...

- 孙子兵法的计是最早的SWOT分析,《孙子兵法》首先不是战法,而是不战之法。首先不是战胜之法,而是不败之法

孙子兵法的计是最早的SWOT分析,<孙子兵法>首先不是战法,而是不战之法.首先不是战胜之法,而是不败之法 在打仗之前,你要详细地去算. 计算的目的是什么呢?孙子说,是为了知胜,就是为了知道 ...

- h5页面在ios机上禁止长按复制

(注意,增加之后需要对input的另外设置,不然输入框无法输入)场景:H5出现一个按钮需要长按几秒展示动画的,如:skcs.net-tactic.com/wap/peace/index,这时就需要用到 ...

- get 和 post 请求的区别,一个不错的链接

https://www.cnblogs.com/logsharing/p/8448446.html

- Python爬虫与一汽项目【一】爬取中海油,邮政,国家电网问题总结

项目介绍 中国海洋石油是爬取的第一个企业,之后依次爬取了,国家电网,中国邮政,这三家公司的源码并没有多大难度, 采购信息地址: 国家电网电子商务平台 http://ecp.sgcc.com.cn/pr ...

- Vue-Router路由 Vue-CLI脚手架和模块化开发 之 路由常用配置与路由嵌套

vue-router路由常用配置 1.mode:配置路由模式,默认为hash,由于URL很丑,可以修改为history,但是需要服务端的支持: 以上一篇的博文为实例: 初始时url的显示: 使用mod ...

- 解决 js ajax跨域访问报“No 'Access-Control-Allow-Origin' header is present on the requested resource.”错误

参考页面:https://blog.csdn.net/idomyway/article/details/79572973 如果请求的是PHP页面: header("Access-Contro ...

- Weblogic漏洞修复记录

1.CVE-2018-2628.CVE-2018-2893 以上两个漏洞均是针对weblogic的t3服务进行攻击,如果有条件的,可以从oracle官网下载最新的补丁安装http://www.orac ...

- 通过反射将request中的参数封装到对象中

import java.beans.PropertyDescriptor; import java.lang.reflect.Method; import java.text.SimpleDateFo ...

- ionic3开发环境的搭建 记录!

总的来说都很顺利,毕竟已经打包成功在手机上面跑起来了,给的两个教程很给力,基本没有误差,照着步骤敲没问题,打包命令有所更新目前已修正,吃一堑长一智下面说下其中遇到的问题:1.第一点是ionic ser ...