weblogic 安全漏洞问题解决

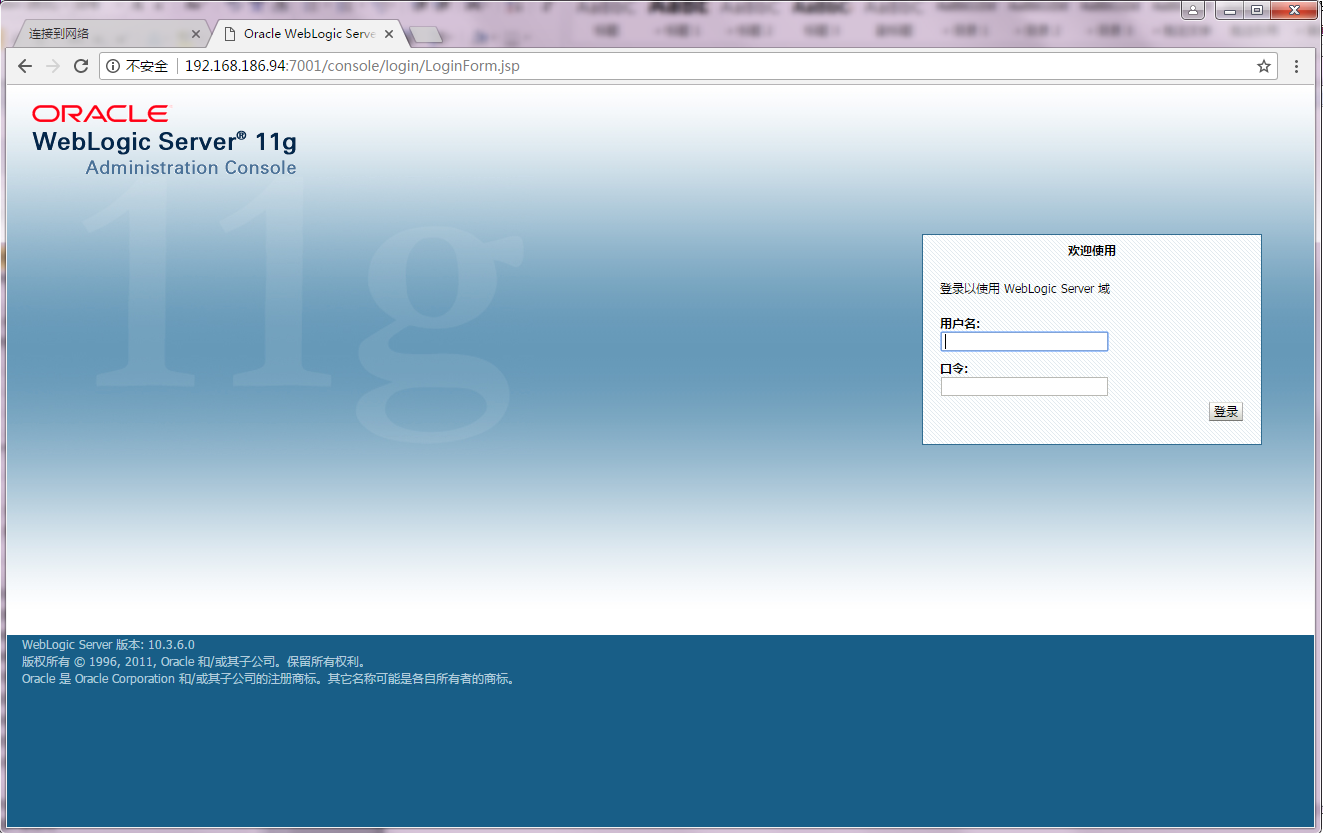

1 weblogic控制台地址暴露

² 整改方法:

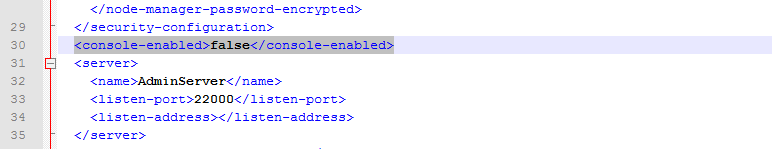

禁用weblogic控制台。在weblogic域(sguap-domain和base-domain)的config下的config.xml中

</security-configuration>下面添加<console-enabled>false</console-enabled>。

禁用成功后如下图所示:

2.1.2 存在Java反序列漏洞

² 整改方法:

方法一、更新weblogic自带jar包。升级Apache Commons Collections的bug修复版本(3.2.2), 执行find / -name "com.bea.core.apache.commons.collections_3.2.0.jar"命令找到com.bea.core.apache.commons.collections_3.2.0.jar的路径;使用下发目录中的同名文件覆盖上面查询到的文件,重启服务后生效。

方法二、到weblogic官网下载补丁包

(p20780171_1036_Generic.zip、p22248372_1036012_Generic.zip)10.3.6对应的补丁包p22248372_1036012_Generic.zip ,补丁包需要依赖于一个大的升级包,所以需要把p20780171_1036_Generic.zip也下载下来。

jar包下载地址 :百度云 链接:http://pan.baidu.com/s/1bp25dPP 密码:hqi0

3、安装补丁步骤

1、登录linux的weblogic用户,切换到/home/weblogic/Oracle/Middleware/utils/bsu/目录下。

2、确认当前weblogic版本,并确认所有域的进程全部关闭

./bsu.sh -prod_dir=/home/weblogic/Oracle/Middleware/wlserver_10.3/ -status=applied -verbose –view

3、查看是否存在/home/weblogic/Oracle/Middleware/utils/bsu/cache_dir 目录,没有的需要手工创建。

4、将补丁包上传到/home/weblogic/Oracle/Middleware/utils/bsu/cache_dir目录下

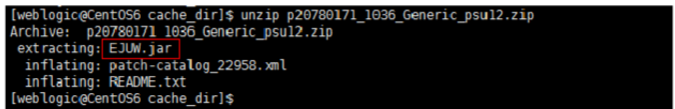

5、首先打大的升级包,解压p20780171_1036_Generic.zip

unzip p20780171_1036_Generic.zip

EJUW对应就是后面命令的patchlist

6、执行补丁安装命令。

./bsu.sh -install -patch_download_dir=/home/weblogic/Oracle/Middleware/utils/bsu/cache_dir -patchlist=EJUW -prod_dir=/home/weblogic/Oracle/Middleware/wlserver_10.3 –verbose

7、打序列化的补丁包,解压p22248372_1036012_Generic.zip

unzip p22248372_1036012_Generic.zip

./bsu.sh -install -patch_download_dir=/home/weblogic/Oracle/Middleware/utils/bsu/cache_dir -patchlist=ZLNA -prod_dir=/home/weblogic/Oracle/Middleware/wlserver_10.3 –verbose

8、在打ZLNA补丁包时,遇到了内存溢出的问题。需要修改bsu.sh脚本,将内存调大。

9、启动weblogic的域,查看输出日志。确定版本是否生效

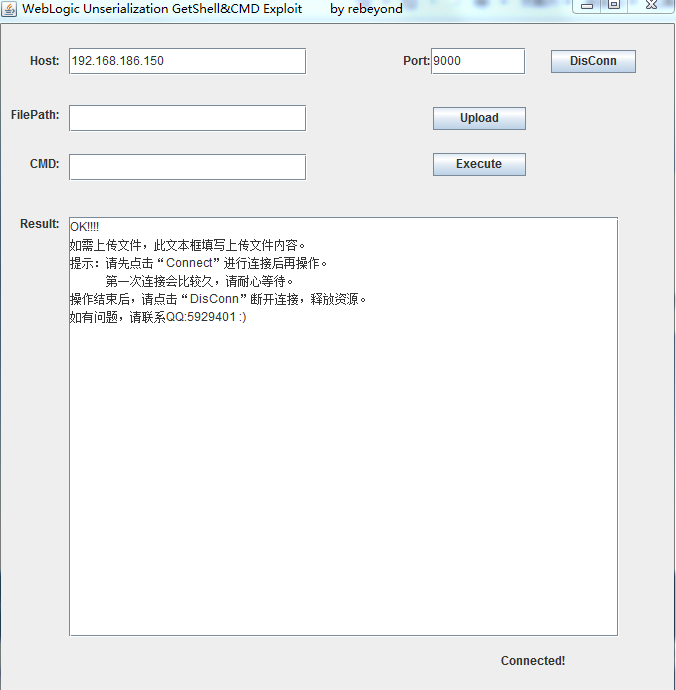

weblogic 反序列化漏洞补丁

更新成功后如下图所示:

2.1.3存在远程命令执行漏洞

² 整改方法:

1.如果 WebLogic 是安裝在默认目录,确定以下文件是否存在(具体文件路径以实际安装路径为准): /home/WebLogic/Oracle/Middleware/wlserver_10.3/server/lib/wls-wsat.war home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/.internal/wls-wsat.war

/home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/wls-wsat

² 漏洞修复建议(或缓解措施):

1.删除war包

根据实际环境路径和业务需求,删除WebLogic程序下列war包及目录

rm -f/home/WebLogic/Oracle/Middleware/wlserver_10.3/server/lib/wls-wsat.war

rm -f/home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/.internal/wls-wsat.war

rm -rf/home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/wls-wsat

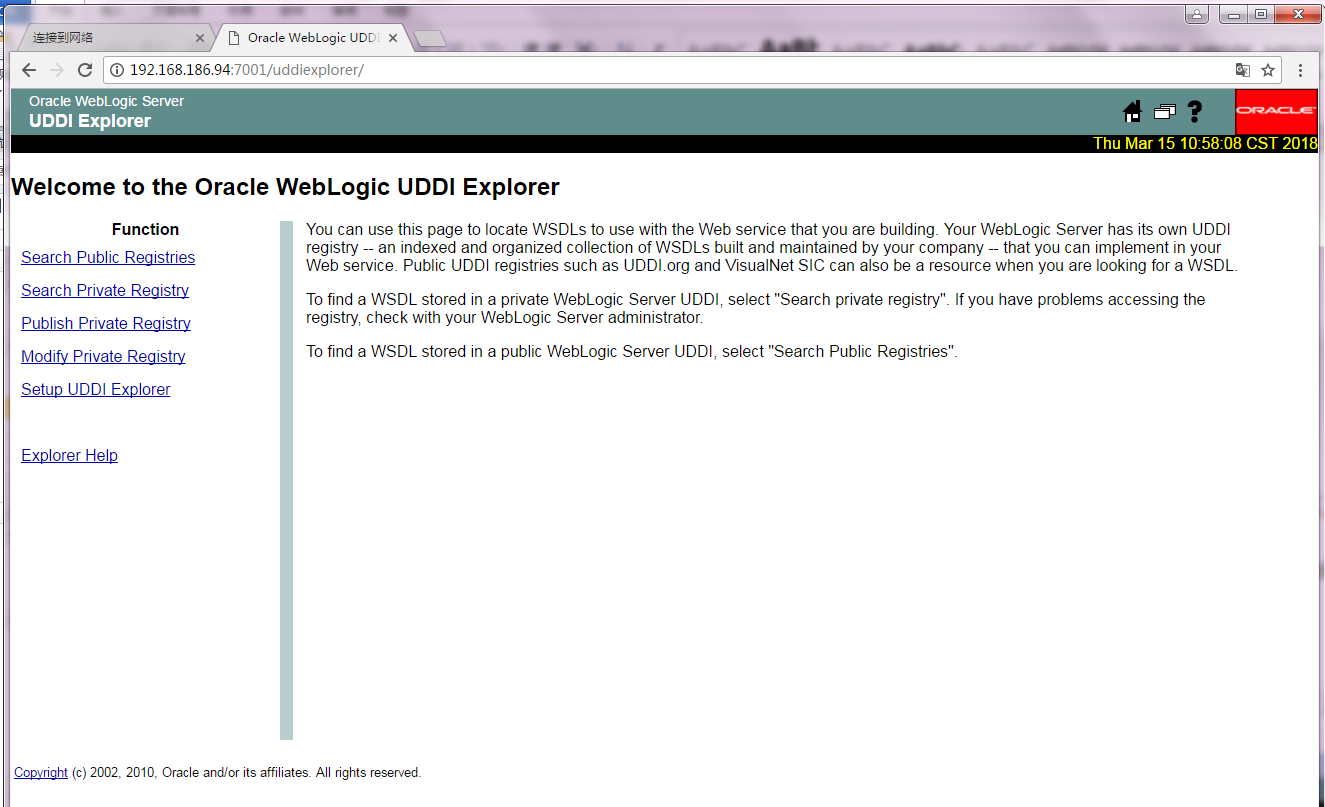

2.1.4 SSRF漏洞

整改方法:

删除weblogic下图uddi相关的三个文件。

具体操作步骤如下:

1、停止weblogic管理和受管节点,备份/home/weblogic/bea

2、消除SSRF漏洞、跨站脚本漏洞

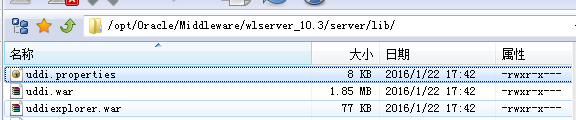

2.1、删除$WL_HOME/server/lib下的以下文件

cd /home/weblogic/bea/weblogic92/server/lib/

ls -l uddi*

rm -rf uddi*

2.2、删除AdminServer目录下已经加载的uddi.war以及uddiexploerer.war

cd /user_projects/domains/sgcis_domain/servers/AdminServer/tmp/.internal

ls -l uddi*

rm -rf uddi*

2.3、清空.internal目录下的所有文件tem文件

cd /user_projects/domains/dgh_ghjh_domain/servers/AdminServer/tmp/_WL_internal

ls -l uddi*

rm -rf uddi*

3、启动管理及受管服务。

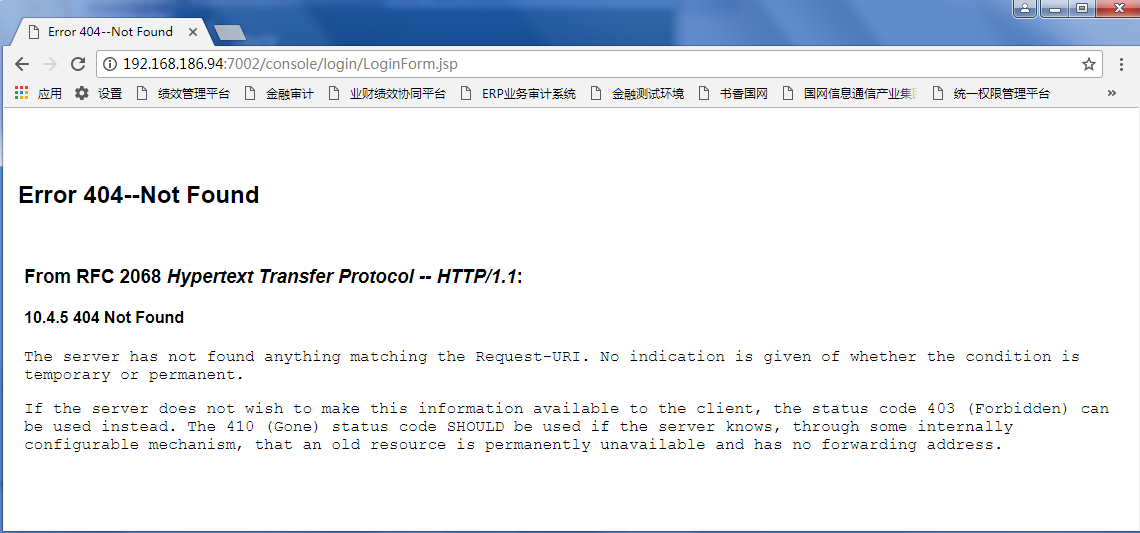

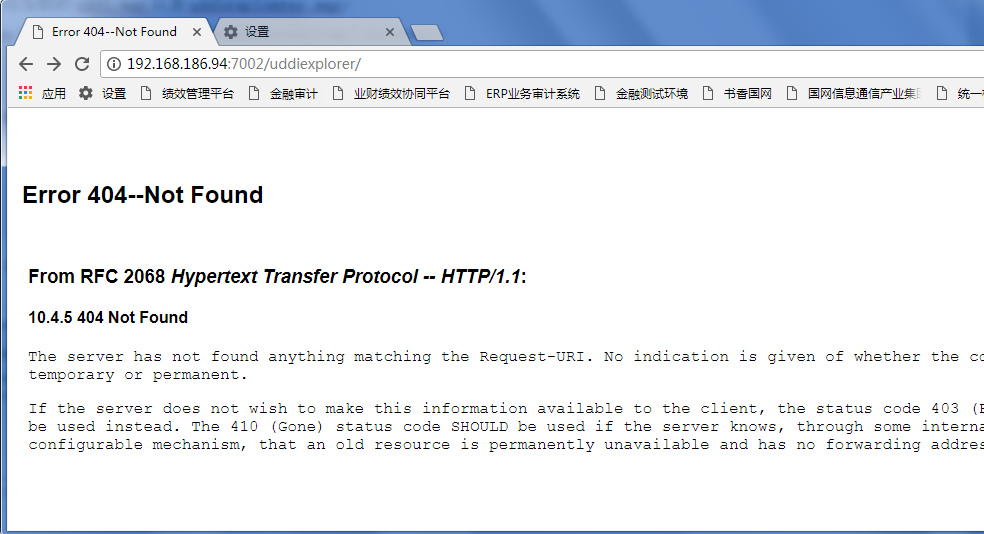

4、核实以下地址是否报错Error 404。

http://IP:PORT/uddi

http://IP:PORT/uddiexplorer/SearchPrivateRegistries.jsp

http://IP:PORT/uddiexplorer/SearchPublicRegistries.jsp

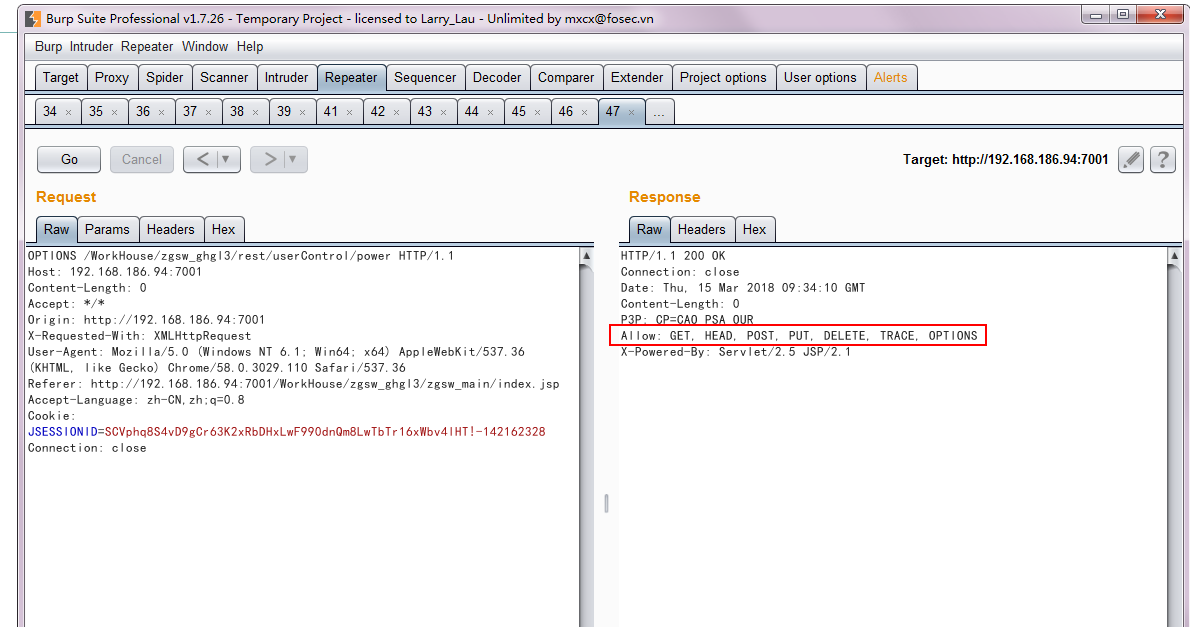

5、存在不安全的http方法漏洞

整改方法:

在项目的web.xml中,添加如下配置:

<!-- 关闭不安全的HTTP方法 -->

<security-constraint>

<web-resource-collection>

<web-resource-name>baseproject</web-resource-name>

<url-pattern>/*</url-pattern>

<http-method>PUT</http-method>

<http-method>DELETE</http-method>

<http-method>HEAD</http-method>

<http-method>OPTIONS</http-method>

<http-method>TRACE</http-method>

</web-resource-collection>

<auth-constraint></auth-constraint>

</security-constraint>

<login-config>

<auth-method>BASIC</auth-method>

</login-config>

本文转载至该博主

https://www.cnblogs.com/lijingbo/p/8649420.html 谢谢该博主!

weblogic 安全漏洞问题解决的更多相关文章

- Weblogic反序列化漏洞补丁更新解决方案

Weblogic反序列化漏洞的解决方案基于网上给的方案有两种: 第一种方案如下 使用SerialKiller替换进行序列化操作的ObjectInputStream类; 在不影响业务的情况下,临时删除掉 ...

- weblogic系列漏洞整理 -- 5. weblogic SSRF 漏洞 UDDI Explorer对外开放 (CVE-2014-4210)

目录 五. weblogic SSRF 漏洞 UDDI Explorer对外开放 (CVE-2014-4210) 1. 利用过程 2. 修复建议 一.weblogic安装 http://www.cnb ...

- weblogic反序列化漏洞CVE-2018-2628-批量检测脚本

#coding=utf-8 import socket import time import re,os,sys,codecs type = 'utf-8' reload(sys) sys.setde ...

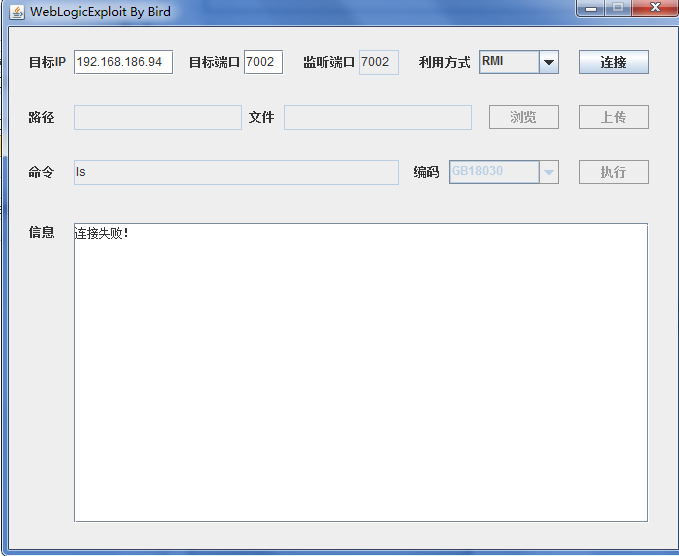

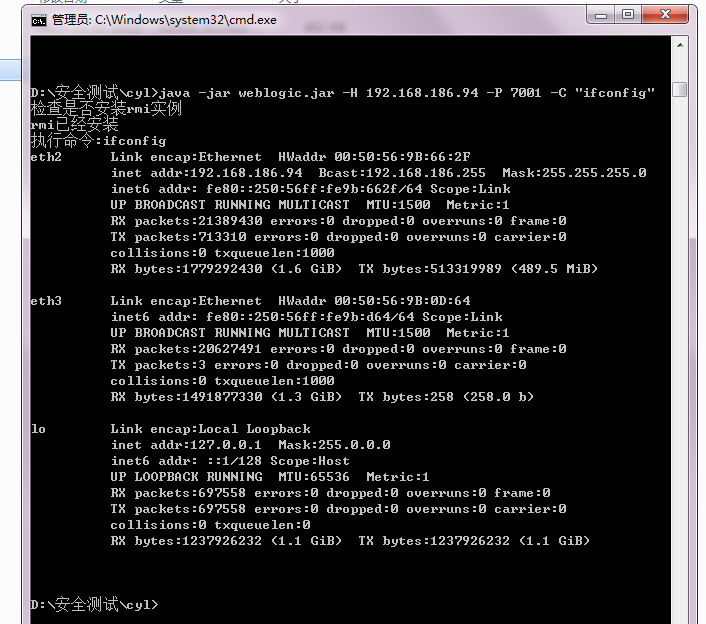

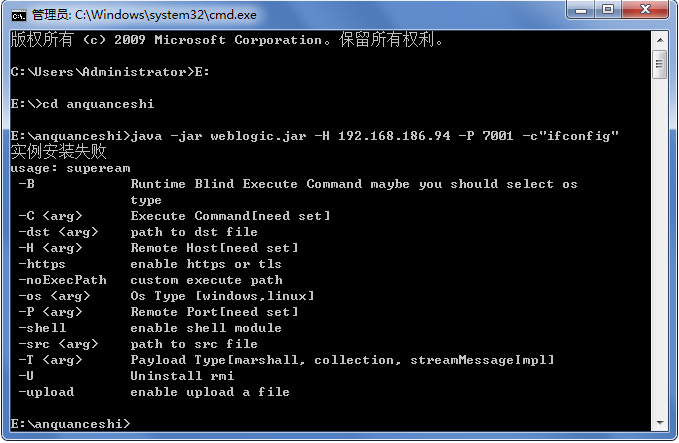

- weblogic CVE-2018-2628漏洞利用工具

weblogic CVE-2018-2628漏洞利用 漏洞环境: Windows2018R2 weblogic10.3.6 漏洞利用过程: 搭建好存在CVE-2018-2628漏洞的weblogic平 ...

- 利用DNSlog回显Weblogic(CVE-2017-10271) 漏洞执行命令结果

作者:Armyzer0 Weblogic(CVE-2017-10271) 漏洞出来以后又是一波血雨腥风,正好我昨天测试的时候发现了一个存在这个漏洞的weblogic,但是他不回显咋办呢!让他返回执行结 ...

- CVE-2017-3248——WebLogic反序列化漏洞利用工具

著名的web中间件WebLogic被曝出之前的反序列化安全漏洞补丁存在绕过安全风险,用户更新补丁后,仍然存在被绕过成功执行远程命令攻击的情况,安全风险高,Oracle官方及时发布了最新补丁,修复了该漏 ...

- SSRF——weblogic vulhub 漏洞复现及攻击内网redis(一)(附批量检测脚本)

0X01 概述 SSRF(Server-Side Request Forgery, 服务端请求伪造)利用漏洞可以发起网络请求来攻击内网服务.利用SSRF能实现以下效果:1) 扫描内网(主 ...

- Weblogic CVE-2020-2551漏洞复现&CS实战利用

Weblogic CVE-2020-2551漏洞复现 Weblogic IIOP 反序列化 漏洞原理 https://www.anquanke.com/post/id/199227#h3-7 http ...

- weblogic ssrf 漏洞笔记

CVE-2014-4210 Oracle WebLogic web server即可以被外部主机访问,同时也允许访问内部主机.比如有一个jsp页面SearchPublicReqistries.jsp, ...

随机推荐

- 【转载】Kafka史上最详细原理总结

Kafka是最初由Linkedin公司开发,是一个分布式.支持分区的(partition).多副本的(replica),基于zookeeper协调的分布式消息系统,它的最大的特性就是可以实时的处理大量 ...

- 数据库报ORA-12514

Listener refused the connection with the following error: ORA-12514, TNS:listener does not currently ...

- CodeForces - 1260C(贪心+思维)

题意 https://vjudge.net/problem/CodeForces-1260C 有一串砖,凡是r的倍数而不是b的倍数必须涂红,凡是b的倍数而不是r的倍数必须涂蓝,是公倍数则选一个涂.把涂 ...

- ar 归档

ar的常用用法见正文. 1.创建库文件 我 不知道怎么创建一个空的库文件.好在这个功能好像不是很需要.通常人们使用“ar cru liba.a a.o"这样的命令来创建一个库并把a.o添加进 ...

- 201271050130-滕江南《面向对象程序设计(java)》第十周学习总结

项目 内容 这个作业属于哪个课程 https://www.cnblogs.com/nwnu-daizh/ 这个作业的要求在哪里 https://www.cnblogs.com/nwnu-daizh/p ...

- Node.js中的模块接口module.exports

在写node.js代码时,我们经常需要自己写模块(module).同时还需要在模块最后写好模块接口,声明这个模块对外暴露什么内容.实际上,node.js的模块接口有多种不同写法.在此做了个简单的总结. ...

- Protobuf 文件导入和生成

build: protoc -I=$(GOPATH)/pkg/mod/github.com/micro/micro@v1.13.1/api/proto -I /Users/lzy/Git/Learn/ ...

- 【AtCoder】AtCoder Grand Contest 035 解题报告

点此进入比赛 \(A\):XOR Circle(点此看题面) 大致题意: 给你\(n\)个数,问是否能将它们摆成一个环,使得环上每个位置都是其相邻两个位置上值的异或值. 先不考虑\(0\),我们假设环 ...

- Idea Intellij 终生破解版

关于Idea Intellij 2018.3.2 破解问题,之前采用 jetbrains-agent.jar 破解,目前该插件已经失效,为了永久终生破解使用Idea,本篇文章提供JetbrainsI ...

- 在Azure DevOps Server 中提交Maven 依赖包(mvn deploy-file)

Contents 1. 概述 2. 必要准备 安装Java 下载安装Maven 3. 服务器配置 新建连接源 4. 客户端配置 5. 上传maven包文件 6. 常见问题 Maven最新版本3.6.2 ...