逆向破解之160个CrackMe —— 019

CrackMe —— 019

160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序

CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 crackme 的人可能是程序员,想测试一下自己的软件保护技术,也可能是一位 cracker,想挑战一下其它 cracker 的破解实力,也可能是一些正在学习破解的人,自己编一些小程序给自己破。

| 编号 | 作者 | 保护方式 |

| 019 | Brad Soblesky | Name/Serial |

工具

x32dbg

开始破解之旅

ON.1

爆破方式

使用x32dbg打开019程序

右键 搜索->当前模块->字符串

我们看到了错误提示字符串和正确提示字符串

错误提示字符串地址:004016B3

正确提示字符串地址:004016D1

我们进入004016B3地址处,看到一处跳转包含了正确提示,跳转则来到错误提示处,我们在地址处下断

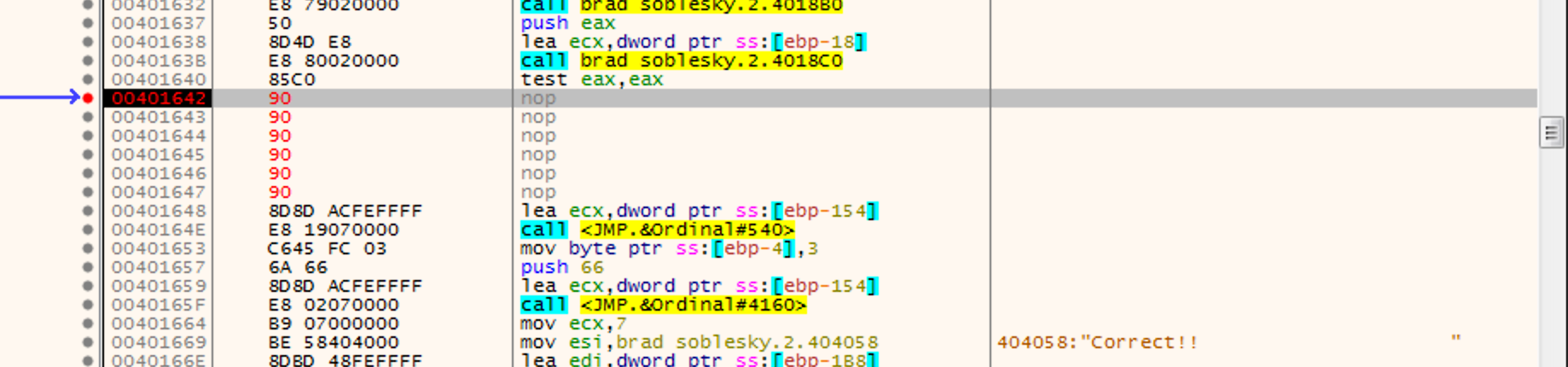

在输入框内输入任意数据,点击check按钮,停在了我们的断点处

我们将JNE改为NOP

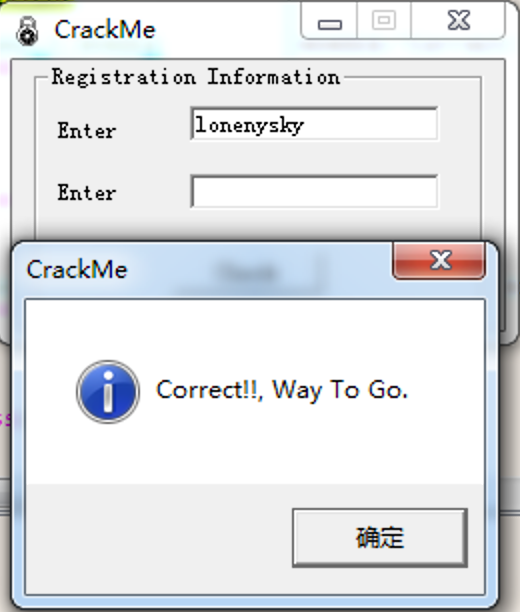

F9运行

bingo ~ 破解成功

ON.2

追码方式

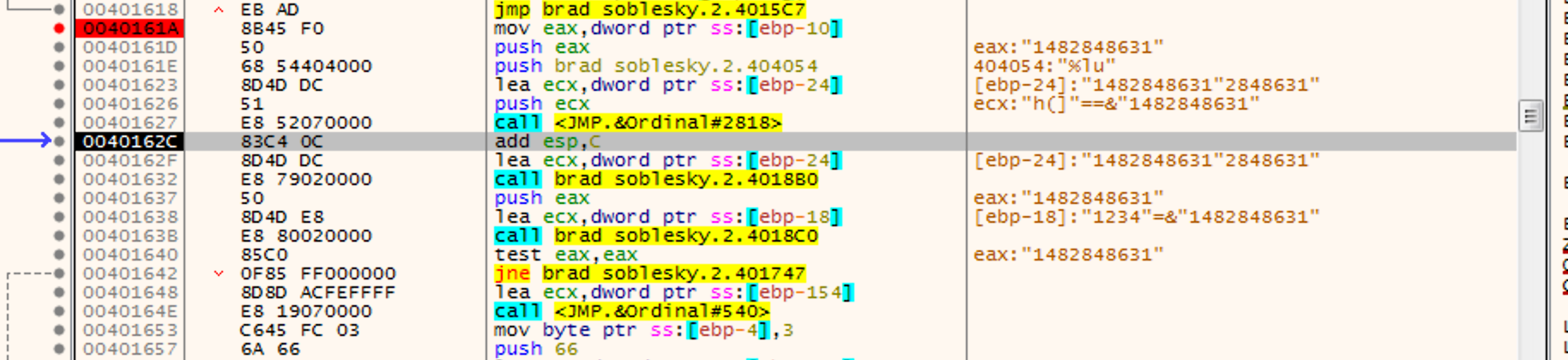

我们从错误字符串地址进去,向上翻看,在判断上方最近的一个跳转处0040161A处下断点

0040161A | 8B45 F0 | mov eax,dword ptr ss:[ebp-] | 程序跳转到此处地址

0040161D | | push eax |

0040161E | | push brad soblesky.. | :"%lu"

| 8D4D DC | lea ecx,dword ptr ss:[ebp-] |

| | push ecx |

| E8 | call <JMP.&Ordinal#> |

0040162C | 83C4 0C | add esp,C |

0040162F | 8D4D DC | lea ecx,dword ptr ss:[ebp-] |

| E8 | call brad soblesky..4018B0 |

| | push eax |

| 8D4D E8 | lea ecx,dword ptr ss:[ebp-] | [ebp-]:&L"覡"

0040163B | E8 | call brad soblesky..4018C0 |

| 85C0 | test eax,eax |

| 0F85 FF000000 | jne brad soblesky.. |

| 8D8D ACFEFFFF | lea ecx,dword ptr ss:[ebp-] |

0040164E | E8 | call <JMP.&Ordinal#> |

程序在0040163B处进行判断,于0040161A处进入,在输入框内输入任意数据,点击Check it按钮

程序停在了断点处,我们单步向下

此时我们看见寄存器处出现了一串可疑的字符1482848631,在下面进行了对比

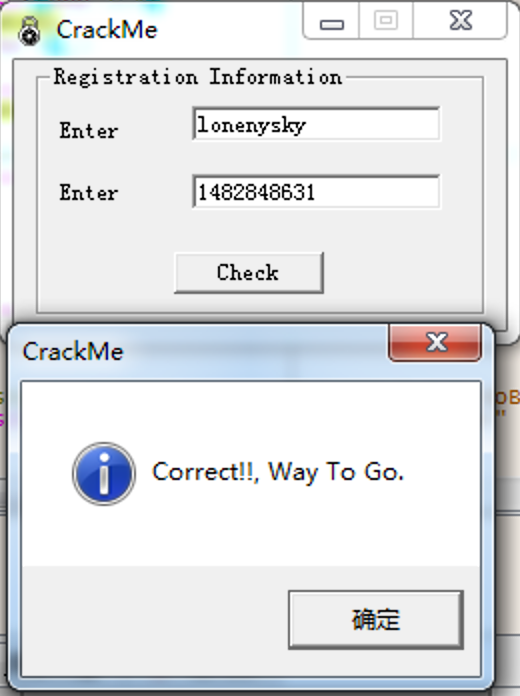

在第二个输入框内输入

bingo ~ 破解成功

逆向破解之160个CrackMe —— 019的更多相关文章

- 逆向破解之160个CrackMe —— 001

CrackMe —— 001 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 002-003

CrackMe —— 002 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 004-005

CrackMe —— 004 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 013

CrackMe —— 013 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 014

CrackMe —— 014 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 016

CrackMe —— 016 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 017

CrackMe —— 017 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 018

CrackMe —— 018 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 025

CrackMe —— 025 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

随机推荐

- 【Gamma阶段】第五次Scrum Meeting

[Gamma阶段]第五次Scrum Meeting 每日任务内容 今日工作任务 明日待完成任务 配合前端调整评论页面的样式 课程列表页针对移动端进行调整 戴荣 Gamma阶段后测试点样例编写 移除部分 ...

- React-native 导航插件React Navigation 4.x的使用

React-native 导航插件React Navigation 4.x的使用 文档 英文水平可以的话,建议直接阅读英文文档 简单使用介绍 安装插件 yarn add react-navigatio ...

- Visual Studio报错/plugin.vs.js,行:1074,错误:缺少标识符、字符串或数字

C:\Program Files (x86)\Microsoft Visual Studio\2017\Enterprise\Common7\IDE\PrivateAssemblies/plugin. ...

- 记录ssis的两个异常解决办法

1.Foreach文件枚举提示变量为空的解决办法:把foreach属性窗口中的DelayValidation设置为True就可以了 2.csv导入数据库提示:无法在 unicode 和非 unicod ...

- AQS3---出队(凌乱,供参考,先看AQS2)

出队时候,如果队列处于稳定状态,那么就是一个挨着一个出队,难点在于出队的时候,队列正处于调整阶段,那么此时队列中的关系是混乱无章可寻的. 出队:unlock释放锁,不在队列线程去抢锁,队列第一个正常 ...

- Flume的Source、Sink总结,及常用使用场景

数据源Source RPC异构流数据交换 Avro Source Thrift Source 文件或目录变化监听 Exec Source Spooling Directory Source Taild ...

- 配置 Jenkins 连接 Kubernetes 集群

需求:外部 Jenkins 需要连接 Rancher 中的 Kubernetes 集群. 1.集群 config 文件 Rancher 首页,"集群" --> 右上角&quo ...

- [教程]K8Cscan调用外部程序(Win/Linux批量上控/执行多条命令/保存结果)

0x000 调用原理 Cscan调用外部程序有两种方式,一是编写DLL,二是配置文件 编写DLL文件对于不懂编程的人来说可能会很难(虽然支持各语言) 由于考虑到很多人不会编程或会编程又急用无法短时间转 ...

- Springboot Actuator之五:Springboot中的HealthAggregator、新增自定义Status

springboot的actuator内置了/health的endpoint,很方便地规范了每个服务的健康状况的api,而且HealthIndicator可以自己去扩展,增加相关依赖服务的健康状态,非 ...

- 信安周报-第03周:DB系统表

信安之路 第03周 前言 这周自主研究的任务如下: 任务附录的解释: 文件读写在通过数据库注入漏洞获取webshell的时候很有用 系统库和表存放了很多关键信息,在利用注入漏洞获取更多信息和权限的过程 ...